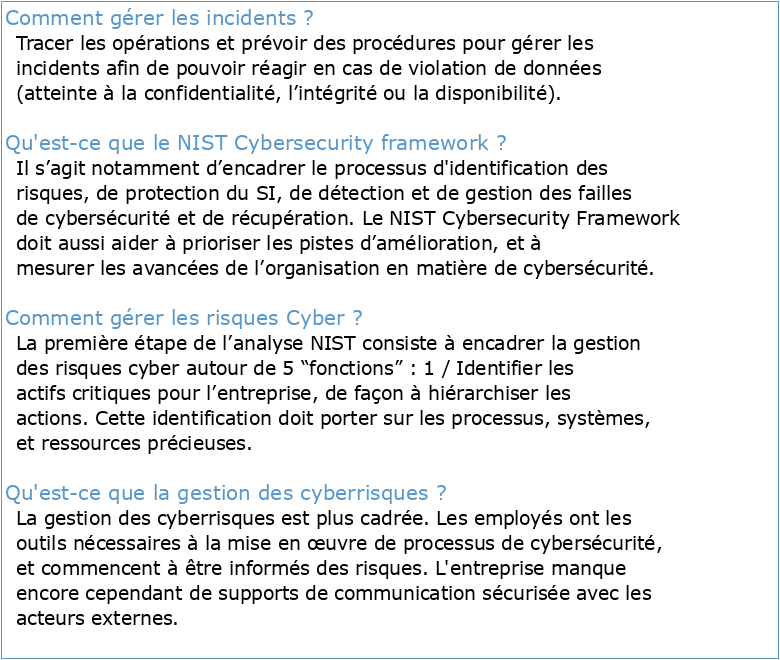

Comment gérer les incidents ?

Tracer les opérations et prévoir des procédures pour gérer les incidents afin de pouvoir réagir en cas de violation de données (atteinte à la confidentialité, l’intégrité ou la disponibilité).

Qu'est-ce que le NIST Cybersecurity framework ?

Il s’agit notamment d’encadrer le processus d'identification des risques, de protection du SI, de détection et de gestion des failles de cybersécurité et de récupération. Le NIST Cybersecurity Framework doit aussi aider à prioriser les pistes d’amélioration, et à mesurer les avancées de l’organisation en matière de cybersécurité.

Comment gérer les risques Cyber ?

La première étape de l’analyse NIST consiste à encadrer la gestion des risques cyber autour de 5 “fonctions” : 1 / Identifier les actifs critiques pour l’entreprise, de façon à hiérarchiser les actions. Cette identification doit porter sur les processus, systèmes, et ressources précieuses.

Qu'est-ce que la gestion des cyberrisques ?

La gestion des cyberrisques est plus cadrée. Les employés ont les outils nécessaires à la mise en œuvre de processus de cybersécurité, et commencent à être informés des risques. L'entreprise manque encore cependant de supports de communication sécurisée avec les acteurs externes.

Table Des Matières

Historique des révisionsCycle d'essais et d'examenObjet et portéeAutorité See full list on ised-isde.canada.ca

Cycle d'essais et d'examen

Le plan d'intervention en cas d'incident sera testé au moins une fois insérer la fréquence des tests.L'essai du plan d'intervention en cas d'incident permettra de mettre à l'essai l'intervention de l'entreprise à des scénarios d'incidents potentiels afin de cerner les lacunes dans les processus et

Autorité

Instructions:Définir et documenter les personnes/rôles dans votre entreprise qui seront responsables de la gestion d'un incident.La responsabilité de la sécurité des renseignements sur l'entreprise et les clients incombe au Président/propriétaire. Pendant les périodes au cours desquelles un incident de cybersécurité important ou critique se produit

Définitions

La carte des relations avec les parties prenantes est un schéma qui décrit les relations entre les individus au sein d'une entreprise. En ce qui concerne la cybersécurité, ces schémas sont utilisés pour effectuer des évaluations des risques informatiques visant à définir des mesures préventives et réactives efficaces. La cellule de crise est une sa

Comment Reconnaître Un Cyberincident

Activité excessive ou inhabituelle de la connexion et du système, notamment à partir de tout identifiant d'utilisateur (compte d'utilisateur) inactif.Accès distant excessif ou inhabituel dans votre entreprise. Cela peut concerner le personnel ou des fournisseurs tiers.L'apparition de tout nouveau réseau sans fil (Wi-Fi) visible ou accessible depuis votre environnement.Une activité inhabituelle liée à des maliciels (logiciels malveillants), des fichiers suspects ou des fichiers et programmes exécutables nouveaux ou non approuvés. Il peut s'agir de vos réseaux ou

Équipe D'intervention en CAS d'incident de Cybersécurité

Rôles de l'EIICS 1. Définir les rôles et les responsabilités, et indiquer les coordonnées de chaque membre de l'EIICS dans l'espace prévu à cet effet. Un tableau donne des exemples de pratiques exemplaires. 2. Chaque rôle doit comporter une deuxième, voire une troisième responsabilité. 3. Certains rôles de l'EIICS peuvent être assumés par des fournisseurs tiers ou des contractuels. 4. Noter que le responsable du traitement des incidents n'est habituellement pas le président/président-directeur de l'entreprise

Grille Des niveaux de Gravité

Un ou plusieurs systèmes sont affectésCriticité du ou des systèmes touchésTouche une ou plusieurs personnesTouche une équipe ou un service unique, plusieurs équipes ou services, ou l'ensemble de l'entreprise See full list on ised-isde.canada.ca

Processus de Gestion Des Incidents

Processus de gestion d'incidents spécifiques 1. Examiner la liste des types d'incidents courants ci-dessous et déterminer ceux qui s'appliquent à votre entreprise. Fournir d'autres types d'incidents au besoin. See full list on ised-isde.canada.ca

Approbations

Personne responsable La partie responsable a examiné le plan d'intervention en cas d'incident et délègue au responsable du traitement des incidents la responsabilité d'atténuer les préjudices causés à l'entreprise.Pendant les périodes au cours desquelles un incident de cybersécurité important ou critique se produit, cette responsabilité incombe au responsable du traitement des incidents ou à son représentant désigné. See full list on ised-isde.canada.ca

Références

National Institute of Standards and Technology (NIST), NIST Special Publication 800-61 Revision 2, http://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-61r2.pdfSysAdmin, Audit, Network & Security (SANS), https://www.sans.org/reading-room/whitepapers/incidentSysAdmin, Audit, Réseau & Sécurité (SANS), https://www.sans.org/reading-room/whitepapers/incident/incident-handlers-handbook-33901SANS incident handling forms (SANS), https://www.sans.org/score/incident-forms See full list on ised-isde.canada.ca

Gestion des Incidents SSI

MANUEL DE GESTION DE L’INFORMATION ISSUE DES INCIDENTS DE

Programme d'apprentissage Dessinateur ou dessinatrice de

Dessinateur ou dessinatrice de structures métalliques

Programme d’apprentissage Dessinateur ou dessinatrice de

Guide du juré HMONP

Coefficients concours BCPST

EPREUVE ORALE DE BIOLOGIE ENS de LYON

Oral A Normal Oraux 2021