PROCEDURE 6.1.3. Plan de continuité dactivité Conservation et

PROCEDURE 6.1.3. Plan de continuité dactivité Conservation et

) et informatiques (virus intrusions…). Les données de DOM Finance sont également protégées grâce à une procédure de sauvegarde journalière automatique

GUIDE DAUDIT DES SYSTEMES DINFORMATION

GUIDE DAUDIT DES SYSTEMES DINFORMATION

3 juil. 2015 • procédure de sauvegarde quotidienne des ... Au-delà des projets spécifiquement informatiques (applications infrastructures

Instructions en matière de sauvegardes de données

Instructions en matière de sauvegardes de données

7 déc. 2022 ... informatiques il lui faudra alors définir et mettre en œuvre les plans

Guide de la sécurité des données personnelles

Guide de la sécurité des données personnelles

données fichiers informatiques et tout support d'information relatif à ces données ... • S'agissant de la sauvegarde des données. - Effectuer des sauvegardes ...

Planification dune stratégie de sauvegarde et de reprise - IBM i

Planification dune stratégie de sauvegarde et de reprise - IBM i

Toutefois à mesure que les incidents informatiques se raréfient

Guide dhygiène informatique de lANSSI

Guide dhygiène informatique de lANSSI

attaques informatiques (CERT-FR) assure le rôle de CERT (pour Computer non-régression procédure de sauvegarde

GUIDE DES BONNES PRATIQUES DE LINFORMATIQUE

GUIDE DES BONNES PRATIQUES DE LINFORMATIQUE

Il n'avait pas effectué de copie de sauvegarde. 22 / GUIDE DES BONNES PRATIQUES DE L'INFORMATIQUE / CPME-ANSSI. 7. Protéger ses données lors de ses ...

Procédure Maîtrise des documents 24 08 2018

Procédure Maîtrise des documents 24 08 2018

24 août 2018 La procédure « Gestion des ressources » de la FNTP précise les dispositions pour la sauvegarde des données informatiques disponibles sur les.

Politique de sauvegarde

Politique de sauvegarde

– si la base de données est très volumineuse la sauvegarde logique devient très longue ;. – Comme pour n'importe quelle procédure

Guide Pratique Règles de sauvegarde des Systèmes dInformation

Guide Pratique Règles de sauvegarde des Systèmes dInformation

Formalisation des procédures de sauvegarde et restauration informatiques et/ou des données contenues dans un système informatique (ex. données métier.

PROCEDURE 6.1.3. Plan de continuité dactivité Conservation et

PROCEDURE 6.1.3. Plan de continuité dactivité Conservation et

3.5 SAUVEGARDE DES DONNEES INFORMATIQUES de ses systèmes et procédures la sauvegarde de ses données et fonctions ... Procédure d'activation du PCA.

Guide de la sécurité des données personnelles

Guide de la sécurité des données personnelles

sauvegardes traçabilité

Notice relative à la gestion du risque informatique pour les

Notice relative à la gestion du risque informatique pour les

7 juil. 2021 Chapitre 2 : Contrôle interne du risque informatique. ... Point 12 : procédures de sauvegarde et de restauration des données et des systèmes.

GUIDE DAUDIT DES SYSTEMES DINFORMATION

GUIDE DAUDIT DES SYSTEMES DINFORMATION

3 juil. 2015 L'audit des applications informatiques en service ... Les audits de qualité des données . ... procédure de sauvegarde quotidienne des.

Guide dhygiène informatique ANSSI

Guide dhygiène informatique ANSSI

contrat réalisation d'audits

Manuel de la Politique de sécurité IRESA vs finale

Manuel de la Politique de sécurité IRESA vs finale

ANNEXE 2 : RAPPEL DU CADRE JURIDIQUE RELATIF A LA SECURITE INFORMATIQUE EN TUNISIE 39 ... Procédures de Sauvegarde et de restauration: .

Plan daction SSI - Fiche n°7 - Sauvegardes régulièrement testées

Plan daction SSI - Fiche n°7 - Sauvegardes régulièrement testées

7 nov. 2017 système informatique (ex. données métier paramétrages d'un appareil ... la procédure d'administration

GUIDE SSI - Mettre en œuvre un plan de sauvegarde

GUIDE SSI - Mettre en œuvre un plan de sauvegarde

Les données et les applications informatiques doivent être disponibles « à tout moment » lorsqu'on en a besoin Définir des procédures de sauvegarde ;.

GUIDE DES BONNES PRATIQUES DE LINFORMATIQUE

GUIDE DES BONNES PRATIQUES DE LINFORMATIQUE

ce « Guide des bonnes pratiques informatiques » à destination des PME. Pour sauvegarder vos données vous pouvez utiliser des supports externes tels qu' ...

[PDF] GUIDE SSI - Mettre en œuvre un plan de sauvegarde - Zenk - Security

[PDF] GUIDE SSI - Mettre en œuvre un plan de sauvegarde - Zenk - Security

La procédure doit prévoir avant de passer en mode de fonctionnement continu de tester la bonne récupération des données afin de s'assurer du bon

[PDF] PROCEDURE 613 Plan de continuité dactivité Conservation et

[PDF] PROCEDURE 613 Plan de continuité dactivité Conservation et

Les données informatiques sont sauvegardées quotidiennement sur bandes puis externalisées dans un coffre Le contrôle des sauvegardes est assuré par un

[PDF] Planification dune stratégie de sauvegarde et de reprise - IBM i

[PDF] Planification dune stratégie de sauvegarde et de reprise - IBM i

Lorsque vous exécutez des procédures de sauvegarde le déroulement des procédures et les données que vous sauvegardez dépendent de la taille de votre plage de

[PDF] 5 étapes pour que vos sauvegardes passent dun niveau bon à

[PDF] 5 étapes pour que vos sauvegardes passent dun niveau bon à

Avant de pouvoir restaurer vous devez examiner la façon dont les sauvegardes ont été effectuées et identifier la sauvegarde contenant l'ensemble de données

Procédure de sauvegarde des données informatiques - Appvizer

Procédure de sauvegarde des données informatiques - Appvizer

10 étapes pour réaliser un plan de sauvegarde informatique et mettre vos précieuses données à l'abri Dans un contexte où la donnée est aussi précieuse que

[PDF] Instructions en matière de sauvegardes de données

[PDF] Instructions en matière de sauvegardes de données

7 déc 2022 · Instructions en matière de sauvegardes de données D'une procédure de gestion des incidents (« security breach management nees pdf )

DINFORMATIQUE (1) Sauvegarde Des Donnees PDF - Scribd

DINFORMATIQUE (1) Sauvegarde Des Donnees PDF - Scribd

mettre en sécurité les données contenues dans des systèmes informatiques II STRATEGIES DE SAUVEGARDE DES DONNEES Sauvegarde sur système client: Les

[PDF] Guide Pratique Règles de sauvegarde des Systèmes dInformation

[PDF] Guide Pratique Règles de sauvegarde des Systèmes dInformation

Formalisation des procédures de sauvegarde et restauration informatiques et/ou des données contenues dans un système informatique (ex données métier

Mettre en place une procédure de sauvegarde - Companeocom

Mettre en place une procédure de sauvegarde - Companeocom

La procédure de sauvegarde est un protocole qui détaille les données informatiques qui doivent être sauvegardées le calendrier des copies à réaliser et les

[PDF] sur la sauvegarde et la restauration - inmac wstore

[PDF] sur la sauvegarde et la restauration - inmac wstore

La définition des données cependant est bien plus large que ce que de nombreux professionnels de l'informatique s'imaginent Elle englobe à la fois les

Comment sauvegarder les données informatiques ?

Utiliser un support de sauvegarde unique

Cloud, disque dur externe, espace de stockage local, il est recommandé de faire trois copies de vos données sur trois périphériques différents. De plus, la clé USB est, pour rappel, un support de transfert de données.Quels sont les trois types de sauvegarde ?

La sauvegarde totale (ou full backup) La sauvegarde incrémentale (ou incremental backup) La sauvegarde différentielle (ou differential backup)Quelle est la bonne méthode pour sauvegarder mes données ?

Le cloud, c'est aujourd'hui la méthode la plus à la mode pour sauvegarder ses données. Stocker ses fichiers en ligne, plus précisément dans des datacenters, permet de les retrouver à n'importe quel moment et depuis n'importe quel appareil. Pour les retrouver, en effet, il suffit de se connecter à son espace en ligne.Les différentes techniques de sauvegarde de données

Sauvegarde de données sur disque dur : simple et efficace. La sauvegarde sur CD ou DVD : un espace de stockage limité. La clé USB : une solution d'appoint. La sauvegarde de vos données en ligne : une capacité de stockage maximum gr? au réseau.

SECRÉTARIAT GÉNÉRAL

Notice relative à la gestion du risque informatique pour les entreprises du secteur de la banque, des services de paiement et des services d'investissement (Version du 07 juillet 2021) 2Table des matières

CHAMP ...................................................................................................................................................... 4

Présentation ............................................................................................................................................ 4

Section 1 : GOUVERNANCE ET DISPOSITIF DE GESTION DU RISQUE INFORMATIQUE ......................... 6Chapitre Ier : Gouvernance ................................................................................................................ 6

Point 1 : stratégie informatique .............................................................................................. 6

Point 2 : adéquation des ressources allouées ......................................................................... 7

Point 3 : responsabilité des dirigeants effectifs lors du recours aux prestataires .................. 8

Chapitre 2 : Contrôle interne du risque informatique ....................................................................... 9

Point 4 : 1er niveau de contrôle permanent du risque informatique ..................................... 9

Point 5 : 2e niveau de contrôle permanent du risque informatique .................................... 10

Point 6 : cadre de gestion du risque informatique ................................................................ 12

Point 7 : gestion du risque informatique porté par les prestataires ..................................... 13

Point 8 : audit interne du risque informatique ..................................................................... 14

Section 2 : GESTION DES OPERATIONS INFORMATIQUES ................................................................... 16

Chapitre 1er : Principes fondant la gestion des opérations informatiques .................................... 16

Point 9 : processus et procédures documentés de gestion des opérations ......................... 16

Point 10 : gestion du cycle de vie des actifs informatiques .................................................. 17

Point 11 : processus de planification et de surveillance des performances ......................... 17

Point 12 : procédures de sauvegarde et de restauration des données et des systèmesd͛information ......................................................................................................................... 18

Chapitre 2 : gestion des incidents opérationnels ou de sécurité .................................................... 18

Point 13 : procédures de détection, classification et réponse aux incidents informatiques 18

Section 3 : GESTION DES PROJETS INFORMATIQUES ET DES CHANGEMENTS ................................... 20

Chapitre 1er : Gestion des projets informatiques ........................................................................... 20

Point 14 : processus de gouvernance des projets informatiques ......................................... 20

Point 15 : gestion des risques des projets informatiques ..................................................... 21

Chapitre 2 : Acquisition et développement des systèmes informatiques ...................................... 21

Point 16 ͗ processus d͛acƋuisition, de dĠǀeloppement et d͛entretien des systğmes

informatiques ........................................................................................................................ 21

Chapitre 3 : Gestion des changements informatiques .................................................................... 22

Point 17 : processus de gestion des changements informatiques ........................................ 22

Section 4 ͗ SECURITE DU SYSTME D͛INFORMATION .......................................................................... 24

Chapitre 1er ͗ PolitiƋue de sĠcuritĠ du systğme d͛information ...................................................... 24

Point 18 : principes et contenu de la politique de sécuritĠ du systğme d͛information ........ 24

Chapitre 2 : Sécurité physique et logique ........................................................................................ 25

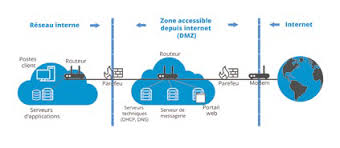

3Point 19 : principes de la sécurité physique .......................................................................... 25

Point 20 : principes de la sécurité logique ............................................................................ 26

Point 21 : application des principes de sécurité logique ....................................................... 27

Chapitre 3 : Sécurité des opérations informatiques ........................................................................ 28

Point 22 : mesures de sécurisation des systèmes et services informatiques ....................... 28

Chapitre 4 : Surveillance de la sécurité ............................................................................................ 29

Point 23 : détection des incidents et réponses appropriées ................................................. 29

Chapitre 5 : Évaluation de la sécurité et sensibilisation .................................................................. 30

Point 24 : évaluation de la sécurité du systğme d͛information ............................................ 30

Point 25 : formation et sensibilisation en matière de sécurité informatique ....................... 31

Section 5 : GESTION DE LA CONTINUITE DES ACTIVITES ..................................................................... 33

Point 26 ͗ principes fondant le cadre de gestion de la continuitĠ d͛actiǀitĠ ......................... 33

Point 27 ͗ analyse d͛impact sur l͛actiǀitĠ ............................................................................... 33

Point 28 ͗ plan d͛urgence et de poursuite d͛actiǀitĠ (PUPA) ................................................. 34

Point 29 ͗ plan de reprise d͛actiǀitĠ (PRA) ............................................................................. 35

Point 30 ͗ tests du dispositif de gestion de la continuitĠ d͛actiǀitĠ ...................................... 35

Point 31 : communication de crise ........................................................................................ 36

4 CHAMP1. La présente Notice s͛adresse audž entreprises du secteur de la banque, des services de

paiement et des services d'investissement ǀisĠes par l͛arrġtĠ du 3 novembre 2014 relatif au contrôle

interne (ci-après " les entreprises assujetties »).Présentation

2. Par cette Notice, l͛AutoritĠ de contrƀle prudentiel et de rĠsolution (ACPR) souhaite apporter

des explications à propos des nouvelles dispositions relatives à la gestion du risque informatique

introduites par l͛arrêté modificatif du 25 février 20211 dans l͛arrêté du 3 novembre 2014 relatif au

contrôle interne des entreprises du secteur de la banque, des services de paiement et des services

d'investissement soumises au contrôle de l'Autorité de contrôle prudentiel et de résolution (ci-après

" l͛arrġtĠ »). Ces évolutions ont pour effet de mettre le cadre règlementaire français en conformité

avec les orientations de l͛Autorité bancaire européenne (ABE) EBA/GL/2019/04 sur la gestion des

risƋues liĠs audž technologies de l͛information et de la communication (TIC) et ă la sĠcuritĠ (ci-après

" les orientations ABE »).3. Les orientations ABE ont souligné que le risque informatique devait être pleinement pris en

compte dans le dispositif général de gestion des risques. C͛est pourquoi les nouvelles dispositions ont

été intĠgrĠes ă l͛arrġtĠ relatif au contrôle interne et renvoient aux dispositifs de gouvernance, de

contrôle interne et de gestion des risques. Avec les modifications apportĠes ă l͛arrġtĠ, l͛ACPR est

conforme aux orientations ABE, à la fois par les dispositions générales relatives au contrôle interne, et

par les nouvelles dispositions introduites spécifiquement pour renforcer la maîtrise du risque

informatique.4. La Notice ǀise ă clarifier les modalitĠs de mise en ƈuǀre des nouǀelles dispositions de l͛arrġtĠ.

Elle replace ainsi les éléments sur la gestion du risque informatique dans le contexte général du

contrôle interne et de la gestion des risques. Elle se réfère pour cela aux principes figurant dans les

orientations ABE, en les précisant en tant que de besoin.5. Le cas échéant, certaines explications fournies par la Notice ont pu être nourries par les bonnes

pratiques présentées dans le Document de Réflexion sur le risque informatique en date du 28 janvier

2019.6. Les bonnes pratiques recommandées par l'ANSSI sont également encouragées par l͛ACPR, et

la Notice les mentionne donc ponctuellement.1 Arrêté du 25 février 2021 modifiant l'arrêté du 3 novembre 2014 relatif au contrôle interne des entreprises du

secteur de la banque, des services de paiement et des services d'investissement soumises au contrôle de

l'Autorité de contrôle prudentiel et de résolution. 57. Les orientations ABE2 et les nouvelles dispositions réglementaires françaises3 ayant réaffirmé

un principe d͛application des mesures de gestion du risque informatique proportionnelle à la taille et

à la complexité des entreprises assujetties concernées, les indications fournies par la Notice doivent

être lues dans le respect de ce principe. Au titre de l͛arrġtĠ, l͛ACPR tiendra compte de la taille, du

ǀolume d͛activités, des implantations ainsi que de la nature, de l'échelle et de la complexité des risques

inhérents au modèle d'entreprise et aux activités des entreprises assujetties. En outre, au titre des

orientations ABE, dont l͛approche est similaire, elle tiendra compte de l͛organisation interne des

entreprises assujetties, de la nature, du périmètre et de la complexité des produits et services que ces

entreprises fournissent ou comptent fournir.8. Le thğme de l͛edžternalisation n͛est pas particuliğrement dĠǀeloppĠ dans la Notice, dans la

mesure où les dispositions en la matière ne sont pas propres à la gestion du risque informatique. En

reǀanche, l͛ACPR rappelle, en accord aǀec l͛article 237 de l͛arrġtĠ, que les entreprises assujetties qui

externalisent tout ou partie de leur service informatique, demeurent pleinement responsables du respect de toutes les obligations qui leur incombent au titre de l͛arrġtĠ.2 Section 1.1 des orientations ABE : " Tous les établissements financiers devraient respecter les dispositions

stipulées dans les présentes orientations d͛une faĕon Ƌui, d͛une part, soit proportionnée à la taille et à

l͛organisation interne des Ġtablissements financiers, à la nature, la portée et la complexité des produits et services

Ƌue ces Ġtablissements fournissent ou comptent fournir et au risƋue Ƌu͛ils prĠsentent, et Ƌui, d͛autre part, tienne

compte de ces facteurs. »3 Article 4 de l͛arrġtĠ : " Les entreprises assujetties veillent à mettre en place un contrôle interne en adaptant

l'ensemble des dispositifs prévus par le présent arrêté, ainsi que, le cas échéant, par les dispositions européennes

directement applicables, à la taille, au volume de leurs activités, aux implantations ainsi qu'à la nature, à l'échelle

et à la complexité des risques inhérents à leur modèle d'entreprise et à leurs activités. »

6 Section 1 : GOUVERNANCE ET DISPOSITIF DE GESTION DU RISQUEquotesdbs_dbs2.pdfusesText_3[PDF] manuel de procédures informatiques itil

[PDF] procédure informatique exemple

[PDF] règles de vie au collège

[PDF] quelles sont les règles de vie en société

[PDF] la vie en collectivité en institution

[PDF] cours de déontologie avocat

[PDF] nouveau code de déontologie des avocats

[PDF] code de déontologie des avocats france

[PDF] cours déontologie avocat pdf

[PDF] puissances négatives

[PDF] asumate 20 notice

[PDF] asumate 20 oubli

[PDF] asumate 20 indications

[PDF] asumate 20 posologie