Comment sécuriser les communications vers des tiers et des établissements partenaires?

|

Sécuriser les communications sur Internet de bout-en-bout avec le

Ce document présente le protocole DANE et explique comment DANE corrige la faille de sécurité existant dans l'Internet tout en assurant une communication de |

Comment sécuriser une communication ?

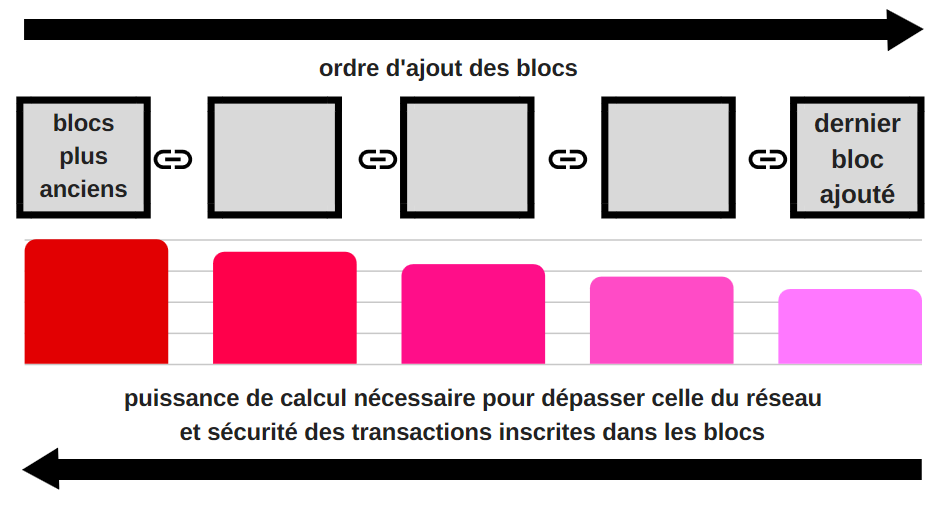

Pour chiffrer un message, A va utiliser une suite de caractère que l'on appelle "clé de chiffrement".

Dans le cas du chiffrement symétrique, cette clé de chiffrement sera aussi utilisée par B pour déchiffrer le message envoyé par A.

Dans ce cas, la clé de chiffrement est identique à la clé de déchiffrement.Comment sécuriser un appel téléphonique ?

Lors d'un échange téléphonique, une des manières pour à la fois protéger les clients et les agents, est de construire une balise.

Dans ce processus, il faut établir une restriction des accès aux données sensibles et aux programmes concernant l'appelant.Comment sécuriser un réseau ?

Les précautions élémentaires

1Limiter les accès Internet en bloquant les services non nécessaires (VoIP, pair à pair).

2) Gérer les réseaux Wi-Fi.

3) Imposer un VPN pour l'accès à distance avec, si possible, une authentification forte de l'utilisateur (ex : carte à puce, mot de passe à usage unique (TOTP).- L'objectif d'une communication sécurisée est qu'aucun tiers ne puisse intercepter l'échange entre deux entités.

Dans les télécommunications, on privilégie des algorithmes de chiffrement de l'information pour garantir cette sécurité.

La cybersécurité est de ce fait devenue un enjeu majeur pour toutes les entreprises.

|

REGLEMENT N 03 - CEMAC-UMAC-CM du 21 décembre 2016

à la promotion et à la sécurisation des moyens de paiement: Paiement de l'identification biométrique des clients des établissements assujettis afin de. |

|

Analyses et synthèses - La transformation numérique dans le

14 janv. 2022 à 8 établissements bancaires représentatifs du marché français. ... données et de connexions avec d'autres acteurs partenaires ou clients. |

|

CONVENTION DE VIENNE SUR LES RELATIONS

L'établissement de relations diplomatiques entre États et l'envoi de missions Les États tiers accordent à la correspondance et aux autres communications ... |

|

Guide pratique sur la protection des données personnelles

1 juil. 2018 Comment pouvez-vous utiliser votre téléphone portable ou votre tablette comme moyen de communication ? 20. Fiche 5 Quel cadre appliquer aux ... |

|

Guide pour la mise en place dun système de gestion des ressources

5-1 La gestion des carrières à l'initiative de l'employé : vers des La GRH comme partenaire stratégique impose que ... protéger votre organisation ;. |

|

La protection des informations sensibles des entreprises

Sécuriser les systèmes d'information et d'intranet. 12. 4. Protéger les informations par un accord de confidentialité. 13. 5. Comment protéger ses |

|

La démarche qualité dans les services à la personne

définition de sa stratégie et de sa communication. 15 2 - COMMENT METTRE EN ŒUVRE LA DÉMARCHE QUALITÉ ? ... Je me sens « sécurisé » par la démarche. |

|

Plan de continuité dactivité

Fiche 22 Processus de gestion de crise et PCA. 55. Fiche 23 Quand et comment déclencher le PCA ? 58. Fiche 24 PCA et communication de crise. |

|

Conception et validation dun nouveau protocole de sécurité

Protocole de sécurité services de sécurité |

| Sécuriser les communications sur Internet de bout-en-bout |

| Guide de la sécurité des données personnelles |

| Sécurisation pour les entreprises - Cisco |

| Sécuriser les communications Internet |

| Un module de sécurité pour sécuriser les communications |

| Searches related to Comment sécuriser les communications vers des tier filetype:pdf |

Comment sécuriser les bases de données?

- • Utiliser des services non sécurisés (authentification en clair, flux en clair, etc.). • Utiliser pour d’autres fonctions les serveurs hébergeant les bases de données, notamment pour naviguer sur des sites web, accéder à la messagerie électronique, etc. • Placer les bases de données sur un serveur directement accessible depuis Internet.

|

Guide sécurité des données personnelles - CNIL

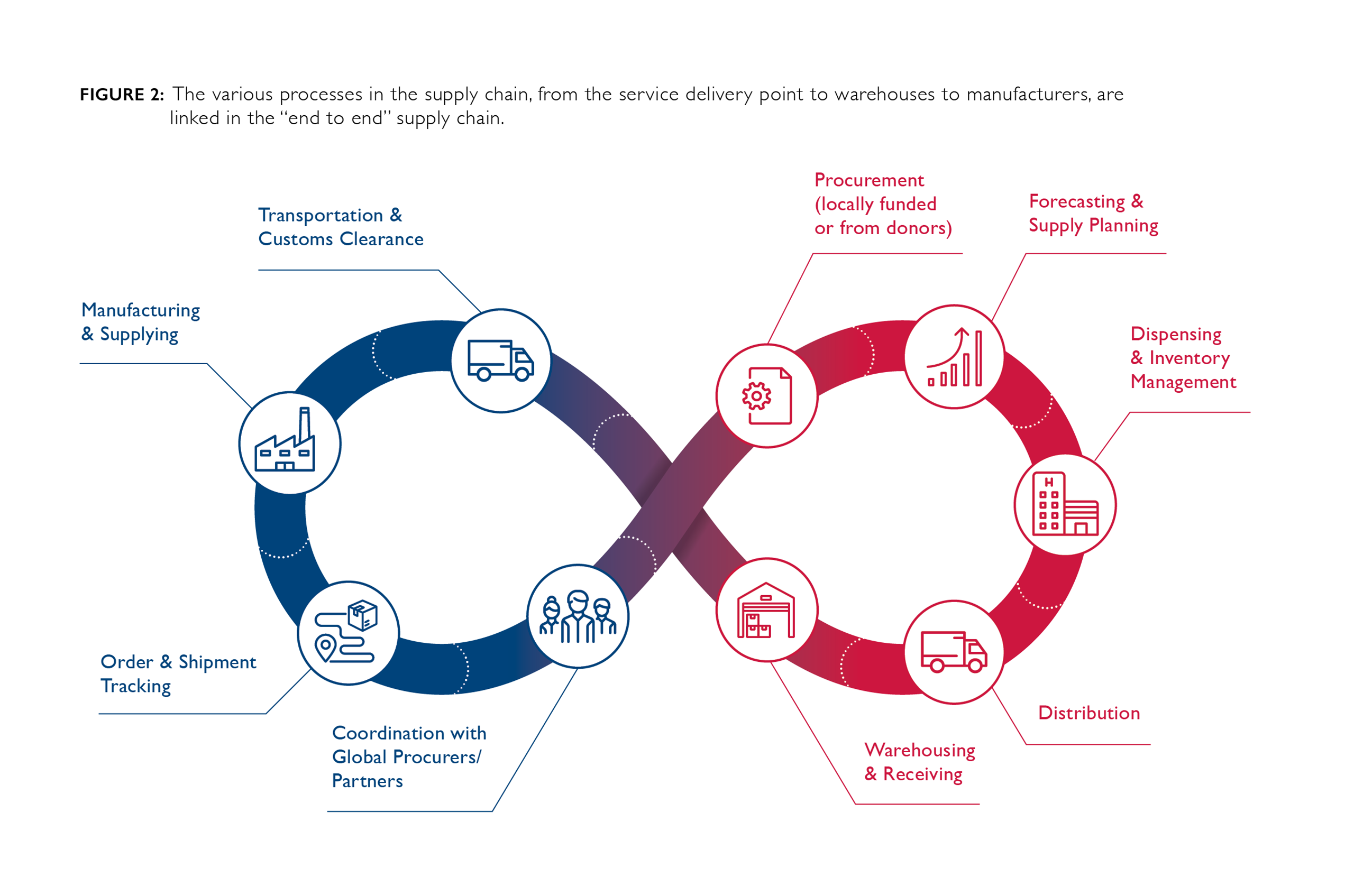

Sécuriser l'informatique mobile Sécuriser les échanges avec d'autres organismes les canaux de communication (ex : fibre optique, Wi-Fi, Internet) ; ne jamais confier son identifiant/mot de passe à un tiers ; Définir un processus de gestion des archives : quelles données doivent être archivées, comment et où |

|

Sécuriser les échanges numériques - UNJF

5 juil 2001 · souvent il est question de sécuriser le canal de communication car la sécurisation Il s'agit d'un tiers de confiance situé entre le demandeur du certificat -une électroniques ayant une valeur juridique lors de leur établissement ; cet archivage les échanges avec des partenaires dans le cadre de la |

|

Sécurité, respect de la vie privée et sûreté dans lensemble - GSMA

protection, les avantages des communications modernes sont à trouver entre la nécessité de protéger la sécurité des de l'intervention de tiers d'abus sexuels d'enfants par les services de signalement et leurs partenaires sont les plus téléchargés vers comment le respect de leur vie privée pourrait être atteint |

|

La sécurité économique au quotidien - Portail entreprises Région Sud

Maîtriser sa communication au quotidien et son e-réputation F2 Utiliser La sécurité économique au sein d'une entreprise ou d'un établissement ne peut se résumer à des mesures techniques émanant de tiers extérieurs (fournisseurs, clients, partenaires financiers, etc ) Comment protéger son savoir et ses idées ? |

|

Plan de continuité dactivité - Economiegouvfr

Fiche 17 Définir les exigences vis-à-vis des partenaires 45 Comment élaborer un plan de continuité d'activité (PCA) ? contenu du pca l'établissement d'un mandat et le pilotage de stratégie de continuité, soit vers une approche gestion de crise et de communication les documents, idéalement par un tiers de |

|

Covid-19 et prévention en entreprise - Risques - INRS

9 mai 2020 · d'activité vers une situation stabilisée pose de nombreuses activités en lien avec l'extérieur (partenaires, clients, fournisseurs) Affiche illustrant les thèmes ' Etablissements de soins' et 'Soins à Comment et quand nettoyer les locaux de travail ? visant à protéger la santé et la sécurité des salariés |