Implémentations parall`eles de MD6, une fonction de hachage

|

Analyse de fonctions de hachage cryptographiques

19 déc. 2012 We have mounted our attacks on the reference implementation of the two algorithms that we ... En parall`ele une fonction de hachage. |

|

Pierre FORTIN

codes parallèles en assimilation de données stencils de différences finies (avec L. Perret) |

|

PhD Thesis

1.5 Construction de Merkle-Damgård pour les fonctions de hachage. termes d'implémentation tout en offrant un niveau de sécurité raisonnable. |

|

SYST´EME DES CR´EDITS BANCAIRE BAS´E SUR LA

la profonde gratitude que je vous témoigne pour tous les efforts et les sacrifices que 2.4.5 Fonction de Hachage . ... Le Développement en parall`ele. |

|

Design et Analyse de sécurité pour les constructions en

18 août 2015 1.5 Construction de Merkle-Damgård pour les fonctions de hachage. ... termes d'implémentation tout en offrant un niveau de sécurité ... |

|

Amazon Translate - Guide du développeur

29 nov. 2017 Fichiers de saisie de données parallèles pour Amazon Translate . ... En fonction des langues source et cible le nombre de caractères du ... |

|

Symmetric Cryptography for Long-Term Security

5 mai 2017 Quark [AHMN13] est une fonction de hachage `a bas coût que nous avons propsé `a CHES ... 3.1.4 Parallel matching and dissection problems . |

|

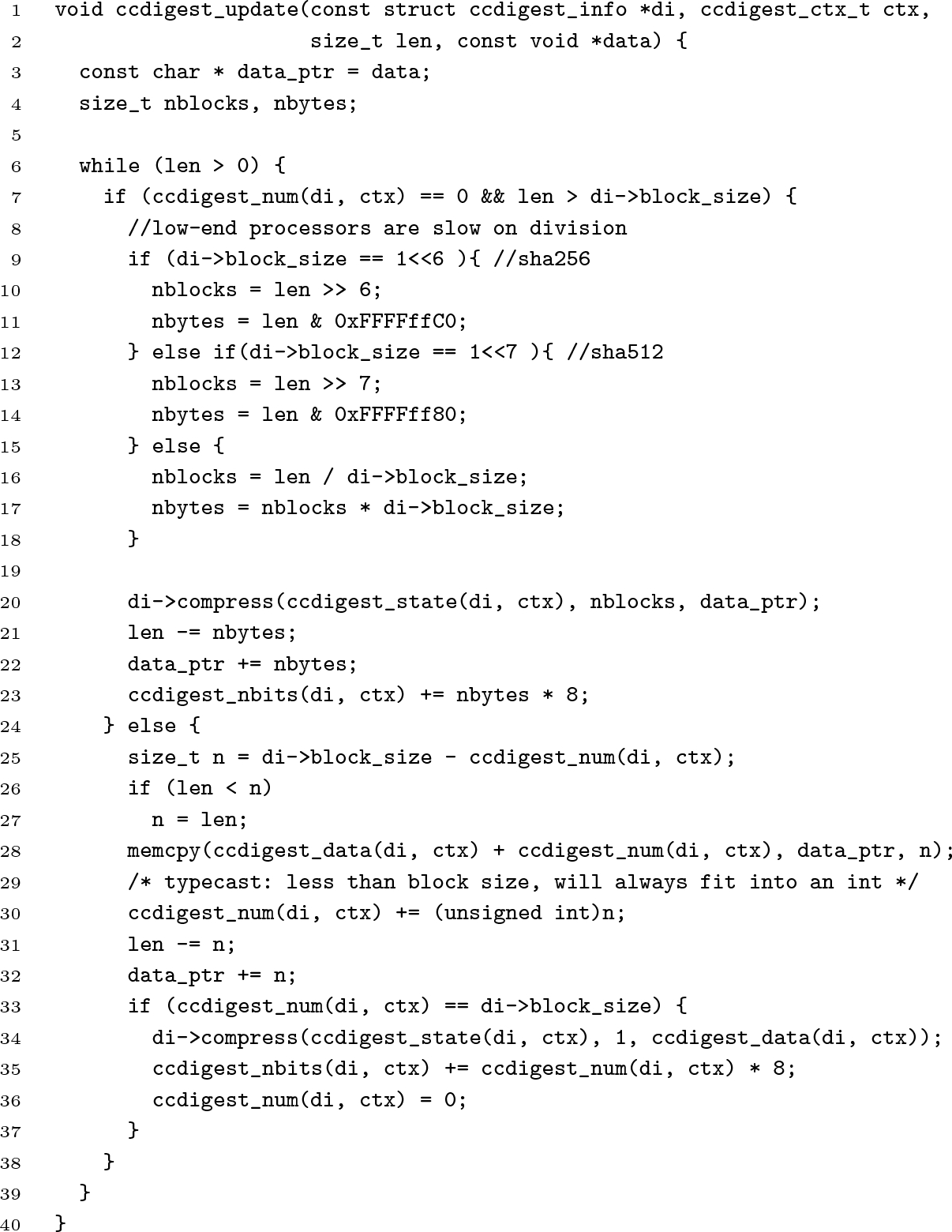

Analysis and Design of Symmetric Cryptographic Algorithms

23 oct. 2009 `A la fonction de compression de MD6: nous détectons des propriétés sur au plus 18 rounds; ... 7.4.3 Hardware Parallel Implementation . |

|

VITAM - Manuel de développement

1 avr. 2022 4.3.13.21.2 Implémentation dans les serveurs de Vitam . ... Il faut utiliser le helper approprié en fonction du type d'objet pour lequel on ... |

|

Combinatorics in algebraic and logical cryptanalysis

30 mars 2022 construit au sein de sa section parall`ele |

| Implementations parall´ eles de MD6 une fonction de hachage |

|

MD5 - Hash Mot de Passe (+Sel) - Déchiffrer Décoder en Ligne

Une fonction de hachage avec taille de sortie (n) est un couple d’algorithmes polynomiaux H = (GenH) tels que Gen(1n) renvoie une clef aléatoire s (n = paramètre de sécurité) H est déterministe et Hs(x) ? {01} (n) pour tout x ? {01}? Une fonction de compression est une fonction de hachage telle que |

|

Fonctions de Hachage - Cours

• Les fonctions de hachage permettent de générer des empreintes des données dont l’intégrité est à renforcer • La résistance aux préimages est une qualité importante • La taille de l’empreinte est un facteur non négligeable • L’effet avalanche est recherché • Complémentarité authentification-intégrité |

|

JSSI 2009 Thomas Peyrin (Ingenico) - GitHub Pages

pour que la fonction de hachage H puisse hacher des messages de taille arbitraire Les fonctions de hachageMethodes de construction´ Les attaques sur MD-SHALe concours SHA-3 |

|

ISEC - TD 3 - 2019 - Ninon Devis

Exercice 2 : Multicollisions pour les fonctions de hachage it er ees Nous consid erons une fonction de hachage H: f0;1gr!f0;1gn construite a partir d’une fonction de compression f : f0;1gn f 0;1g‘!f0;1gn par la m ethode de Merkle-Damg ard (avec ‘>2n) Soit H c: f0;1gc ‘!f0;1gn une fonction construite a partir de fpar la m ethode de |

|

Introduction à la programmation parallèle - oguzkayacom

Plan 1 Introduction 2 Architecture Memoire des machines parall´ eles` 3 Modeles de programmation parall` ele` 4 Autour du developpement de programmes parall´ eles` Oguz Kaya (Polytech Paris-Sud) Programmation Parallele` 3/40 |

|

Chapitre IV : Methodologie de Parall´ elisation d’Algorithmes

Complexite des algorithmes parall´ eles` La complexite a´ et´ e connue´ a` etre la plus importante mesure deˆ performances d’un algorithme L’analyse de la complexite // permet de mesurer l’ef?cacit´ e des´ algos //s et de les comparer Le cout de l’algorithme peutˆ etre dˆ etermin´ e comme suit :´ Cout=ˆ |

|

Outils pour l’analyse du parall´elisme et des noyaux de calcul

3 Analyse des codes parall`eles • Plusieurs fa¸con de d´efinir l’efficacit´eEd’un code — A partir du` speedup: E= Sm/So — A partir du temps de restitution:` E= Dm/Do • L’efficacit´e est un ratio: 0 < S?100 • Pour le Code 1 l’efficacit´e en fonction du nombre de cœurs est la suivante : |

|

Outils d'analyse de syst emes parall eles - Moodle

l’objet a cette adresse est allou e Ceci est not e dans une variable associ ee dans l’ent^ete de l’objet un bit dans un vecteur de bits ou chaque bit repr esente l’adresse d’un mot ou encore une entr ee pour l’adresse de l’objet allou e dans une table de hachage { Michel Dagenais 4/6 { www polymtl ca |

|

Modèles de programmation - Introduction au calcul parallèle

Architecture parall eles Ordinateur a m emoire distribu ee Ordinateur a m emoire partag ee Mod eles de programmation Parall elisme de t^aches : passage de messages avec MPI Parall elisme de donn ees : m emoire partag ee avec OpenMP MPI appliqu ee a l’ equation de la Chaleur 3D OpenMP appliqu ee a l’ equation de la Chaleur 3D |

|

Structures de données - Université de Sherbrooke

c) Décrivez dans vos mots ce que veut dire l’uniformité dans le contexte d’une fonction de hachage et décrivez brièvement pourquoi c’est une propriété recherchée d) Un multi-ensemble est un type abstrait qui contrairement à l’ensemble permet d’insérer le même élément |

|

MAT 2300 : devoir 3 Theor´ eme de Gauss et transport parall` ele`

d’un parcours complet de ce cercle fait une rotation de 2?par rapport au vecteur tangent au parall`ele? Out[14]= Out[15]= Out[16]= Out[17]= Quatre surfaces de la famille x avec a gauche la cat` ´eno ¨?de et a droite l’h` elico´ ¨?de (2) 2 Soient M 1et M 2deux meridiens de la sph´ ere de rayon` Rs’intersectant au pole nordˆ N |

Qu'est-ce que le hachage MD5 ?

- (Principe de chiffrement) Le hachage MD5 calcule à partir de données informatiques une empreinte numérique de 32 caractères hexadécimaux. L'algorithme utilise des fonctions non linéaires, voici les 4 fonctions principales du MD5 :

Qu'est-ce que la fonction MD5?

- MD5 est une fonction de hachage relativement faible qui produit une valeur de hachage de 128 bits. Nous avons effectué nos tests en utilisant notre infrastructure propriétaire, optimisée par notre équipe de spécialistes dans ce domaine.

Comment classifier les machines parallèles ?

- Classi?cation de Flynn Il y a differentes mani´ eres de classi?er les machines parall` eles` Une classi?cation assez repandue, utilis´ ee depuis 1966 est la´ classi?cation de Flynn Cette classi?cation distingue les architectures des machines paralleles suivant les ?ux d’instructions et de donn` ees.

Quels sont les avantages d’un hachage ?

- Réactions: L’intégrité est une propriété importante Les fonctions de hachage permettent de générer des empreintes des données dont l’intégrité est à renforcer La résistance aux préimages est une qualité importante La taille de l’empreinte est un facteur non négligeable L’effet avalanche est recherché

![1000 Python Examples by Gábor Szabó [Leanpub PDF/iPad/Kindle] 1000 Python Examples by Gábor Szabó [Leanpub PDF/iPad/Kindle]](https://cyberleninka.org/viewer_images/639488/f/1.png)