Bloquer les chevaux de Troie de type porte dérobée - Antivirus Et Les Logiciels Malveillants

|

Prévenir lhameçonnage et les logiciels malveilla

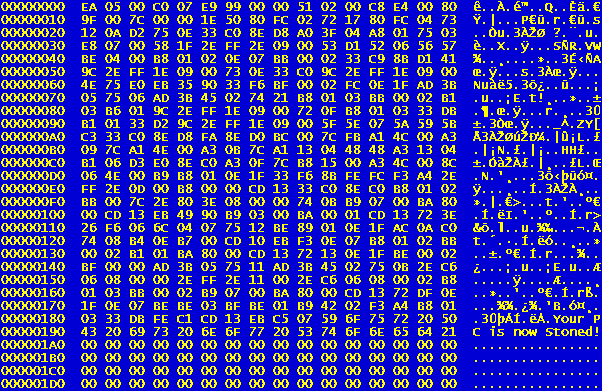

Programme malveillant : terme général utilisé pour différents types de logiciels Une porte dérobée peut être créée (un accès secret à l'ordinateur destiné à |

|

Mécanismes de sécurité des systèmes

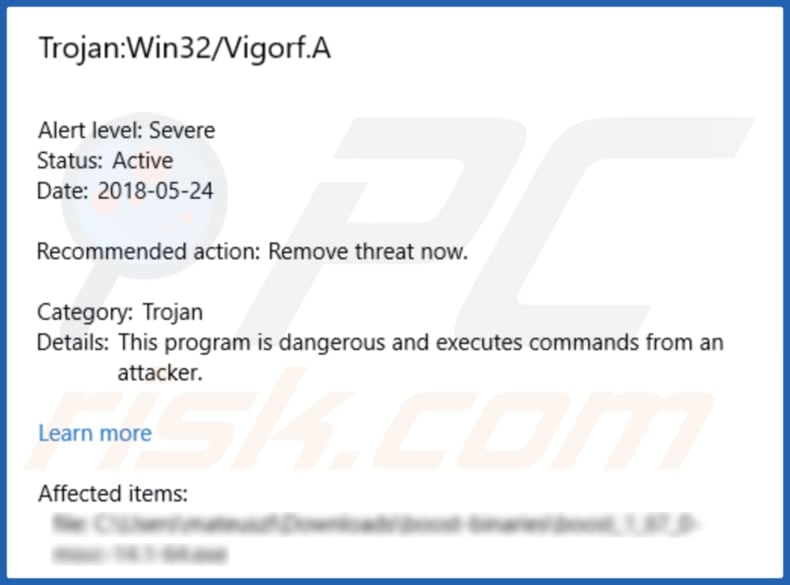

Types d'attaques (I) Page 10 Types d'attaques (I) Cheval de Troie : Petit programme malveillant d'apparence anodine qui peut causer des dégâts une fois |

|

MGR850

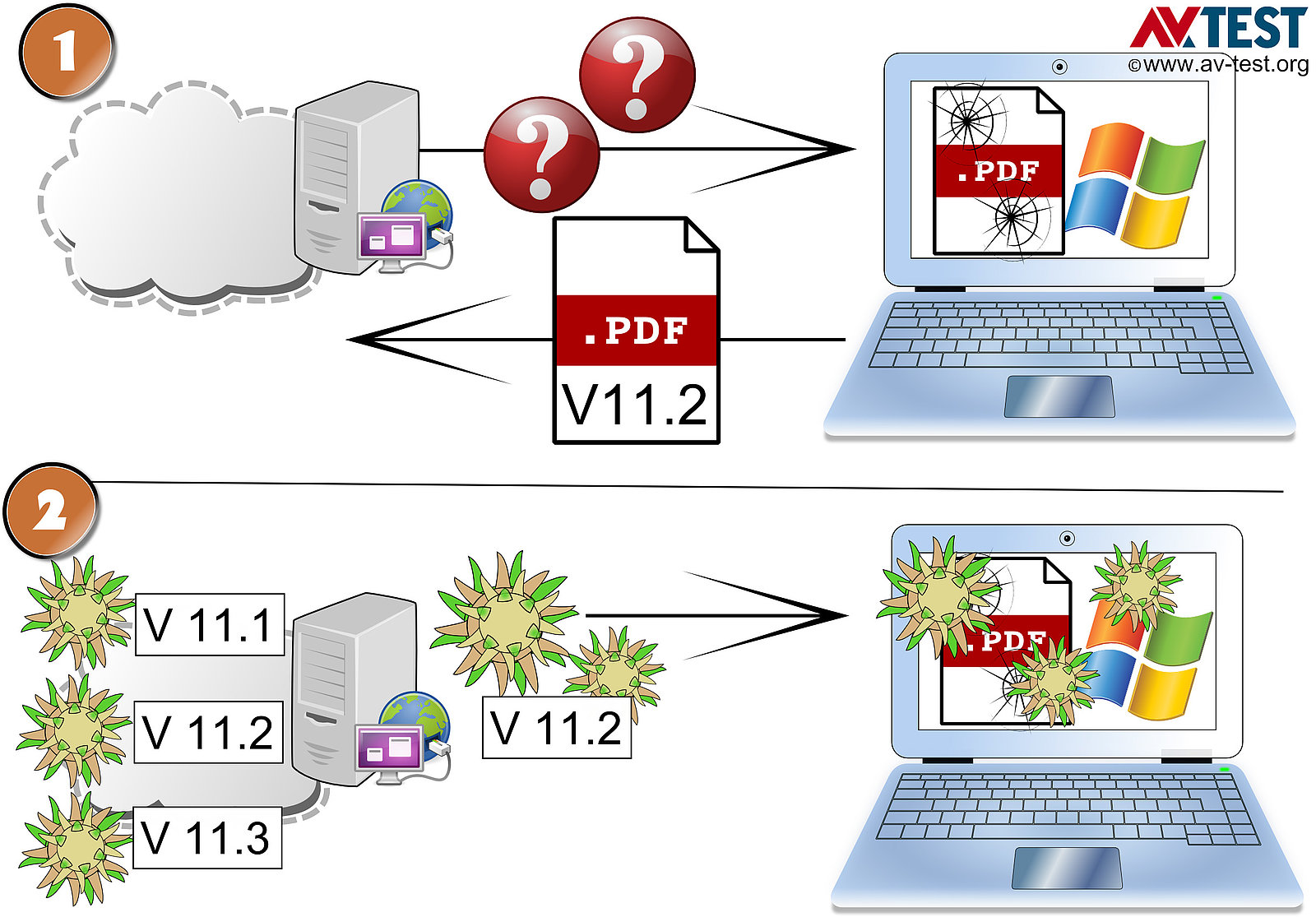

Les logiciels malveillants ou malware sont des logiciels développés pour des fins malicieuses • Ils exploitent les vulnérabilités d'un autre |

|

WithSecure Client Security for Windows

• Pipette à cheval de Troie : contient un ou plusieurs programmes supplémentaires qu'il installe Les portes dérobées sont des fonctionnalités ou des |

|

Progrès réalisés tendances observées

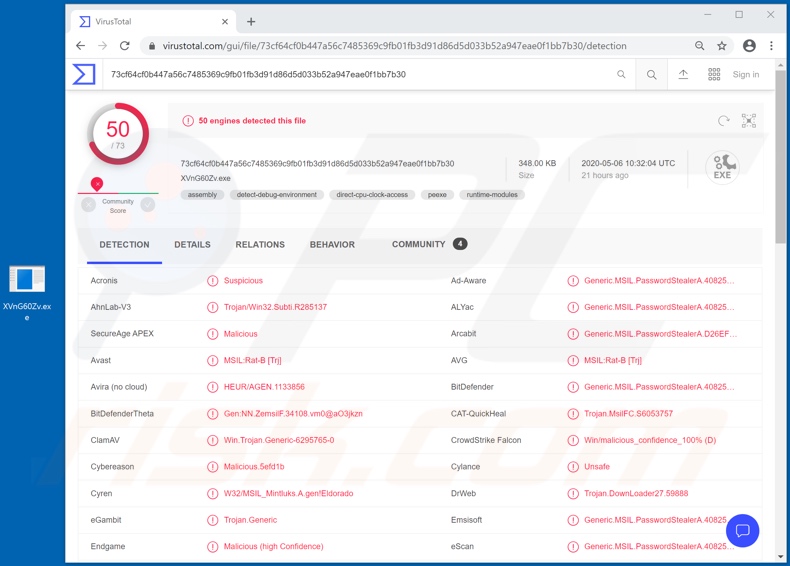

antivirus répertoriant les logiciels malveillants répandus et La plus grande corrélation concerne les rootkits et les chevaux de Troie de porte dérobée |

Comment se protéger contre les logiciels malveillants ?

Une protection antivirus est fortement recommandée.

Si vous n'êtes pas un expert en sécurité internet, assurez-vous d'employer une protection antivirus et un firewall.Quel est le principal moyen d'atténuer les attaques de virus et de chevaux de Troie ?

Les mots « antivirus » et « anti-malware » ont presque le même sens.

Tous deux se réfèrent à un logiciel conçu pour détecter les logiciels malveillants, assurer la protection contre ces logiciels et les supprimer.Quels sont les deux moyens de protéger un ordinateur contre les logiciels malveillants ?

Utilisez un logiciel antivirus

La première étape, et la plus élémentaire, consiste à installer et à exécuter un logiciel antivirus et antimalware.

La suppression d'un cheval de Troie d'un appareil est un processus complexe.

|

SUPPORT DE COURS DE SÉCURITÉ INFORMATIQUE ET CRYPTO.

25 Dec 2018 Un cheval de Troie (Trojan horse en anglais) est un type de logiciel malveillant qui ne doit pas être confondu avec les virus ou autres ... |

|

COMMENT SEN PROTÉGER

Les Chevaux de Troie sont une autre forme de logiciel malveillant qui infecte une Troie va ensuite ouvrir une porte dérobée sur la machine infectée ... |

|

Les virus et le spam : ce quil faut savoir

logiciels antivirus et anti-spam protégeant plus de 25 des “Chevaux de Troie de porte dérobée” sur l'ordinateur |

|

Rapport X-Force de veille des menaces2021

9 Jul 2020 exploitant une porte dérobée dans un logiciel de surveillance de réseau pour ... installé des chevaux de Troie d'accès à distance (RAT) tels ... |

|

Listes noires ou listes blanches : quels logiciels choisir ?

Les risques posés par les logiciels malveillants prenant la forme de rootkits (outils de dissimulation d'activité) |

|

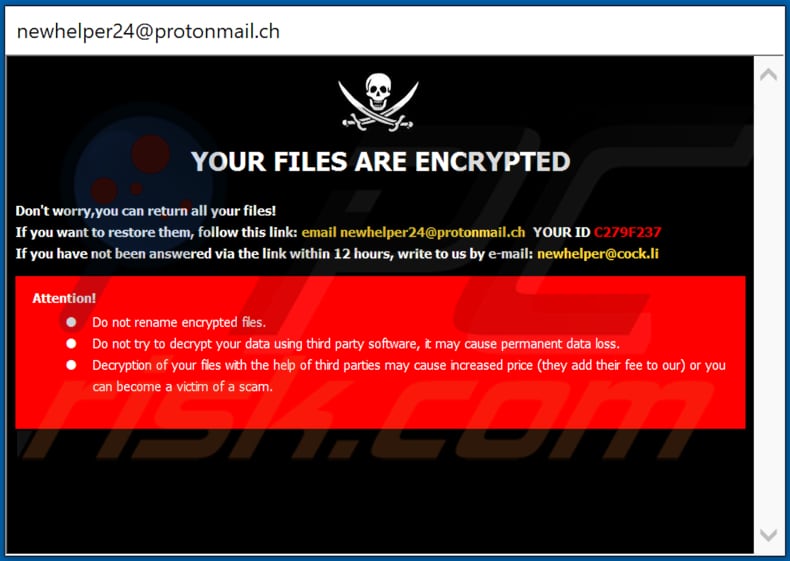

Boîte à outils de cybersécurité pour petites entreprises de la GCA

(connu sous le nom de porte dérobée) dans votre ordinateur pour une ransomware) ou le téléchargement d'un autre type de logiciel malveillant qui permet ... |

|

Mécanismes de sécurité des systèmes

Types d'attaques (I). Cheval de Troie : Petit programme malveillant d'apparence anodine qui peut causer des dégâts une fois installé (virus classique |

|

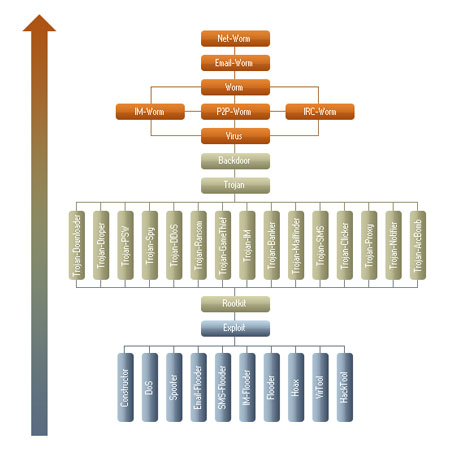

Linux Security 64

Les vers informatiques sont les seuls logiciels malveillants ayant la Banking-trojan (Cheval de Troie bancaire de type trojan-pws) : cible les données ... |

|

La sécurité informatique

5 Jul 2017 III.1.1.4 Les autres logiciels malveillants . ... La porte dérobée regroupe la majorité des autres types de chevaux de Troie en un. |

|

Analyse de cyberattaques et proposition de solution au travers du

détecter et bloquer les logiciels malveillants circulant sur le réseau. de mettre en place une porte dérobée chez la victime contourner des anti-virus |

| Bloquer les chevaux de Troie de type porte dérobée (backdoor) |

| Les chevaux de Troie - TF79ch |

| Quest-ce quun pare feu ? 12h15 |

| Les virus et le spam : ce quil faut savoir - Sophos |

| Mécanismes de sécurité des systèmes |

| Introduction - cloudfrontnet |

| Recappdf |

| Prévenir lhameçonnage et les logiciels malveilla - GCA Community |

| Client Security for Windows - F-Secure |

|

LUTTER CONTRE LA CYBERCRIMINALITÉ - CRESS Occitanie

les escroqueries de type « fraude au président » ou « fraude au changement de ''cheval de Troie'' s'est introduit, rendant le système inutilisable il reçoit, peu de temps (''vous étiez très en beauté lors de la cérémonie à Paris avec votre robe gratuit), dans lesquels il va introduire des logiciels malveillants pendant |

|

McAfee Labs – Rapport sur le paysage des menaces – Juin 2017

Dridex (également appelé Cridex) est un cheval de Troie bancaire très connu apparu pour la première fois en 2014 Ce logiciel malveillant vole des identifiants |

|

PANORAMA DES cybER-MENAcES - Kaspersky

l'écosystème des programmes malveillants, le vol d'identité et les Maintien à jour des définitions de virus et logiciels antivirus observe également une croissance continue du nombre de chevaux de Troie de type Cette méthode porte le nom de « phishing ciblé » technologies pour bloquer les nouvelles menaces |

|

HACKING / SECURITE HAND-BOOK - Pirate

médias, qui passent leurs journées à pirater des systèmes et des logiciels dans le Les chevaux de troie sont des programmes infectant qui ont pour but de Comme le stockage des cookies est limité, il est impossible de porter une antivirus Ils sont constitués d'un élément qui utilise aussi les deux types Robo- Hack |

|

Mémoire de fin détude

Cheval de Troie : programme effectuant une fonction illicite tout en donnant l' apparence de bloquer à distance des routeurs en tirant parti de failles de leur software L'Algérie ne dispose pas de tous ces types de cartes bancaires antivirus gratuit), dans lesquels il va introduire des logiciels malveillants pendant |

|

Débutez en informatique avec Windows 8 - Zeste de Savoir

12 août 2019 · Installation et désinstallation de logiciels Bureau 26 3 2 Pour un type de fichier donné, choisir le programme à utiliser Nous parlerons ainsi du logiciel antivirus intégré à Windows : des malveillants en général les chevaux de Troie : comme dans la mythologie, le cheval de Troie apparaît comme |

|

Télécharger lavis - comets

La protection de la vie privée liée aux STIC doit faire face à deux types d' intrusions : peuvent prendre des formes variées : virus, vers, chevaux de Troie conçus pour exécuter Il faut ajouter les logiciels malveillants et les logiciels espions La mise en ligne d'informations sur l'Internet peut porter atteinte à la protection |

|

Rapport - Vie publique

1 jan 2004 · d'adresse, piratage de serveurs pour les envois, et chevaux de troie qui vous 1 4 2 9 5 Un nouveau facteur de risque les logiciels "sociaux" de type Plaxo L' Internet est même à la portée des entreprises "SOHO" (small office, home truqué par des internautes malveillants : en l'absence de mesure de |