Instruction IPSec VPN

|

Configurer un profil de sécurité IPSec (Internet Protocol Security) sur

L'objectif de ce document est de vous montrer comment configurer le profil IPSec sur un routeur de la gamme RV34x |

|

Étude dIPsec

IPsec (Internet Protocol Security) est un ensemble de protocoles permettant le transport de données IP sécurisées Il comprend des mécanismes de chiffrement et |

|

Guide to IPsec VPNs

Section 2 discusses the need for network layer security and introduces the concept of virtual private networking (VPN) Section 3 covers the fundamentals of |

|

Guide to IPsec VPNs

1 jui 2020 · The Special Publication 800-series reports on ITL's research guidelines and outreach efforts in information system security and its |

|

IPSec : Techniques

IPSec reste le plus utilisé en matière de VPN grâce aux avantages que nous avons vu : flexibilité et modula- rité sécurité totalement transparente pour les |

|

IPsec VPN User Guide

14 déc 2023 · Guide Use this guide to configure monitor and manage the IPsec VPN feature on Junos OS devices to enable secure communications across a |

|

La sécurité dIP IPsec

• IPsec est le principal procédé utilisé pour construire un VPN ("Virtual private network") Page 3 3 Sécurité des réseaux informatiques 5 Un scénario d |

|

La sécurité réseau avec IPSec

Permet de sécuriser les échanges sur un réseau TCP/IP au niveau réseau ▫ Services de sécurité totalement transparents pour les applications ▫ Commun à IPv4 |

|

Protocole-IPSecpdf

Ses principales implémentations se retrouvent dans les logiciels et les matériels créant des VPN Utilité en pratique: Sécuriser une liaison entre deux réseaux |

Comment configurer un VPN en IPSec ?

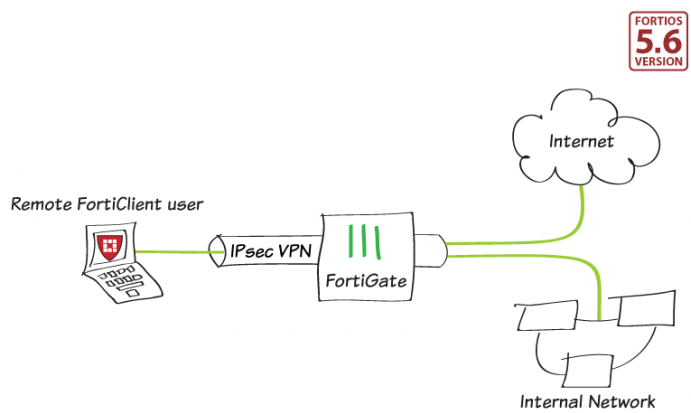

Un VPN IPSec est un logiciel VPN qui utilise le protocole IPSec pour créer des tunnels chiffrés sur Internet.

Il fournit un chiffrement de bout en bout, ce qui signifie que les données sont brouillées sur l'ordinateur et décodées sur le serveur de réception.Comment fonctionne un VPN IPSec ?

Configurer IPsec (Internet Protocol Security)

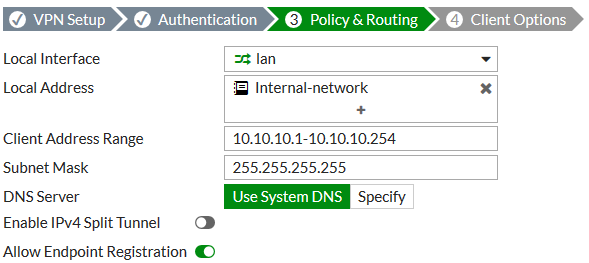

1Dans Configure, sélectionnez Sécurité > IPSec.

2) Sélectionnez Activer IPSec.

3) Pour définir la clé prépartagée, saisissez son nom dans le champ Clé prépartagée.

4) Enregistrez les modifications.Comment configurer le protocole IPSec ?

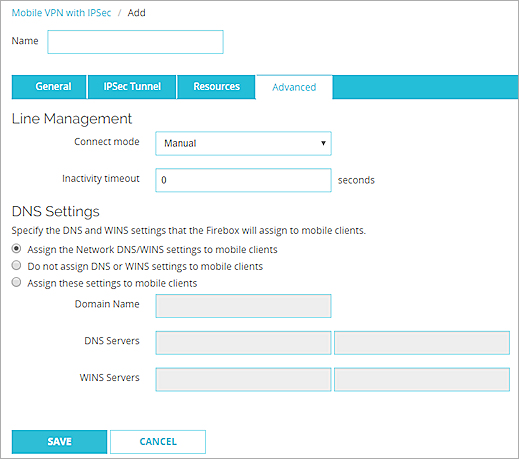

Il existe deux méthodes d'authentification que vous pouvez utiliser pour établir un tunnel VPN IPSec sécurisé.

Vous devez sélectionner l'une de ces méthodes d'authentification du tunnel VPN IPSec lorsque vous configurez Branch Office VPN, Mobile VPN with IPSec, ou Mobile VPN with L2TP.

|

IPsec VPN User Guide

15 sept. 2022 Example: Configuring an IPv6 IPsec Manual VPN |

|

Configuration dun tunnel IPSec de routeur entre deux réseaux

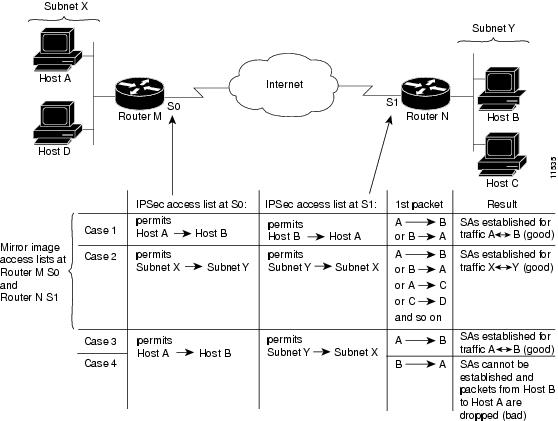

Pourquoi l'instruction de refus dans l'ACL spécifie-t-elle le trafic. NAT ? Lorsque vous utilisez Cisco IOS IPsec ou un VPN cela équivaut en quelque sorte |

|

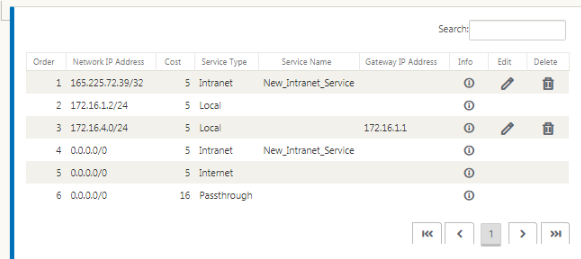

IPSec virtual interfaces

11 janv. 2021 routed IPSec VPN tunnels. Routing instructions (static ordynamic routing defined by thefilter policy)instead oftheinformation defined in ... |

|

Interfaces virtuelles IPSec

11 janv. 2021 œuvredes tunnels VPN IPsec routés. Cenesontplus les informations définies dans la Security. Policy Database(SPD)mais les instructions ... |

|

Using Intel® AES New Instructions and PCLMULQDQ to

instruction set extension that contains six new instructions specifically Single IPSec Tunnel Performance in cycles per packet. |

|

How to configure VPN function on TP-LINK Routers

How to configure GreenBow IPsec VPN Client with a TP-LINK VPN Router. verify the VPN settings of the two routers please follow the instruction below. |

|

Stormshield Network Firewall - User configuration manual

11 oct. 2010 Checking in Stormshield Network. Real-Time Monitor. 432. Incident resolution - Common errors 432. HOW TO: IPSec VPN - Authentication. |

|

ProSafe Dual WAN Gigabit Firewall with SSL & IPsec VPN FVS336G

January 2010. NETGEAR Inc. 350 East Plumeria Drive. San Jose |

|

IPSec - Mode Diffusion Restreinte

27 août 2021 Ajout de la section Client VPN IPsec Stormshield ... bénéficient d'une dérogation car elles sont uniquement constituées « d'instructions. |

|

Stormshield Network Firewall - User configuration manual

4 nov. 2021 VPN and IPSec VPN parameters. The table contains the following columns: SNS - USER CONFIGURATION MANUAL - V 4. ACCESS PRIVILEGES. |

| IPsec VPN User Guide - Juniper Networks |

| Configuration d'un tunnel IPSec de routeur entre deux réseaux |

| Security for VPNs with IPsec Configuration Guide Cisco IOS |

| Interfaces virtuelles IPSec - Stormshield Technical Documentation |

| Site-to-Site VPN (IPSec) Best Practices - Oracle Help Center |

| IPSec VPN Best Practices - Oracle |

| Guide to IPsec VPNs - NIST Technical Series Publications |

| IPSec VPN Configuration Whitepaper |

| Internet Protocol Security (IPsec) - Allied Telesis |

Comment configurer un VPN en IPsec ?

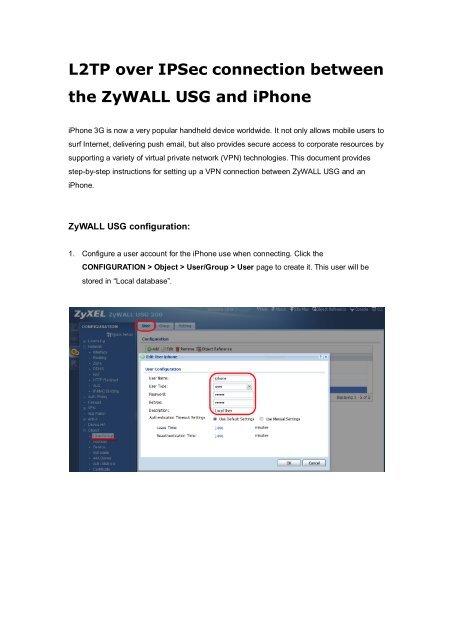

. Sur l'onglet IPsec, sélectionnez Nouveau.

. Cliquez sur Suivant pour commencer la configuration d'une connexion IPsec réseau-à-réseau.

. Donnez un surnom d'un mot comme ipsec0 à la connexion, puis indiquez si la connexion devrait être automatiquement activée au démarrage.

Comment fonctionne un VPN IPsec ?

. Il fournit un chiffrement de bout en bout, ce qui signifie que les données sont brouillées sur l'ordinateur et décodées sur le serveur de réception.

Quelles sont les méthodes d'authentification utilisées en VPN IPsec ?

. Vous devez sélectionner l'une de ces méthodes d'authentification du tunnel VPN IPSec lorsque vous configurez Branch Office VPN, Mobile VPN with IPSec, ou Mobile VPN with L2TP.

Pourquoi VPN IPsec ?

. Ils vont établir une connexion et créer un tunnel sécurisé.

|

IPsec VPN User Guide for Security Devices - Juniper Networks

15 déc 2020 · IPsec VPN with Manual Keys Configuration Overview 169 Recommended Configuration Options for Site-to-Site VPN with Static IP Addresses |

|

Security for VPNs with IPsec Configuration Guide, Cisco IOS

Establish Manual SAs 23 How to Configure IPsec VPNs 23 Creating Crypto Access Lists 23 What to Do Next 24 Configuring Transform Sets for IKEv1 and |

|

Guide to IPsec VPNs - NIST Technical Series Publications

30 jui 2020 · Section 7 briefly discusses future directions for IPsec The document also contains several appendices with supporting material Appendix A |

|

IPsec Feature Overview and Configuration Guide - Allied Telesis

using IPsec to protect data is called a VPN (Virtual Private Network) This example shows the step-by-step instructions to configure an IPsec tunnel between |

|

IPSec VPN Best Practices - Oracle

21 mai 2019 · It doesn't provide step-by-step instructions, but it does provide references to IPSec VPN supports static routing and Border Gateway Protocol |

|

IPSec VPN Administration - SonicWall

Encryption: The traffic in the VPN tunnel is encrypted, using an encryption algorithm such as AES or 3DES Unless you use a manual key (which must be typed |

|

Paramétrer un VPN intersite via IPsec - Swisscom

un VPN intersite via Ipsec Version 2 1 Statut Version finale Date d'édition 07 2019 Instruction 1 5 Paramétrer un VPN sur le routeur Centro Business 4 |

|

211 VPN IPsec poste à site en IPv4 - Editions ENI

nat (LAN75,INTERNET) source static LAN-PARIS LAN-PARIS destination static NOMADES NOMADES no-proxy-arp route-lookup Instruction permettant la |