La sécurité informatique en mode projet Organisez la sécurité du SI de votre entreprise

|

Securite-Informatique-Cours-et-TDpdf

Quelles parties du datagramme sont utilisées pour le calcul et le placement de l'en-tête dépend du mode (tunnel ou transport) et de la version IP (IPv4 ou IPv6) |

C'est quoi la sécurité informatique ?

La sécurité IT (ou sécurité informatique) est un dispositif vaste et multiforme visant à protéger un réseau informatique et ses données contre toute violation, fuite, publication d'informations privées ou attaque.

Quel est le principe de la sécurité informatique ?

Fondements de la sécurité informatique

L'intégrité : garantir que les données sont bien celles que l'on croit être.

La disponibilité : maintenir le bon fonctionnement du système d'information.

La confidentialité : rendre l'information inintelligible à d'autres personnes que les seuls acteurs d'une transaction.Quels sont les 4 critères de sécurité de l'information ?

Les 4 critères de sécurité de l'analyse de risque DICP

Elle permet de garantir un niveau de sécurité informatique et la traçabilité des contrôles tout en fournissant la preuve.

Ce référentiel regroupe 4 facteurs fondamentaux : la disponibilité (D), l'intégrité (I), la confidentialité (C) et la preuve (P).- Les 5 objectifs de la sécurité informatique présentés dans cet article peuvent donc être simplement résumés ainsi : elle protège la fiabilité, l'intégrité, l'authentification et la confidentialité et la disponibilité des données.

Vous êtes tenté par l'univers de la cybersécurité ?

|

La sécurité informatique

La sécurité informatique en mode projet. Organisez la sécurité du SI de votre entreprise. Préface d'Éric SALLOU - Expert Cyber Sécurité. |

|

INFORMATIQUE 2017

Titre: La sécurité informatique en mode projet : organisez la sécurité du SI de votre entreprise. Auteur(s): [Alexandre Planche Jérôme Del Duca]. |

|

Guide de la sécurité des données personnelles

Encadrer les développements informatiques. Chiffrer garantir l'intégrité ou signer. Évaluer le niveau de sécurité des données personnelles de votre |

|

Sécurité des Systèmes dInformation

La Sécurité des Système d'Information ne se résume pas à protéger son informatique. Un dégât des eaux pas de sauvegarde à l'abri et c'est votre entreprise |

|

GUIDE DES BONNES PRATIQUES DE LINFORMATIQUE

A vous désormais chefs d'entreprises |

|

GÉRER LA SÛRETÉ ET LA SÉCURITÉ DES ÉVÉNEMENTS ET

Proposition de grilles d'autoévaluation de votre plan de sécurité lement de l'installation des caméras et si un comité d'entreprise existe |

|

Guide dhygiène informatique ANSSI

de votre système d'information n'hésitez pas à solliciter l'aide d'un spécialiste pour procéder à un diagnostic et assurer un niveau de sécurité élémentaire. ( |

|

GUIDE DAUDIT DES SYSTEMES DINFORMATION

3 juil. 2015 spécifiquement le domaine SI (audits d'application de la sécurité informatique |

|

LhomoLogation de sécurité

dans la gestion de la sécurité des systèmes d'information. Un questionnaire simple et rapide vous permet de déterminer si la matu- rité SSI de votre |

|

La sécurité des patients

L' acceptabilité du risque suppose donc la prise en compte de trois niveaux : la société les professionnels |

|

CONCEVOIR LA SECURITE INFORMATIQUE EN ENTREPRISE

L'ouvrage « Concevoir la Sécurité Informatique en Entreprise » est écrit par Organiser le déploiement du plan d'actions de traitement des risques ; L' absence de politique de sécurité, le manque de formalisation du mode opératoire d'Ivoire Des projets d'études sur le terrain sont formulés, mais une implication plus |

|

Introduction à la sécurité des systèmes dinformation - Ministère des

santé » présente le fondement d'une démarche sécurité ainsi que les projets majeurs liés à informatiques n'a pas permis de dégager sa responsabili- tés selon un mode dégradé d'information » aura la responsabilité d'organiser la |

|

Sécurité informatique - Zenk - Security

Un projet de certification de sécurité Open Source : OSSTMM 28 Si avec l 'aide du service juridique de votre entreprise vous avez réussi à surmonter Il faut aussi organiser des revues et des exercices, etc , tout cela afin d'assu- toutes ces normes relatives aux systèmes de management que sur la mode récente |

|

Sécurité des Systèmes dInformation - Assuris

Et si la survie de votre entreprise tenait à la sécurité de votre système d' Information (SI) ? (informatiques ou pas) et agissent selon des procédures d' utilisation Le mode de fonctionnement reste similaire pour Rester discret sur les projets de l'entreprise en- О une charte de sécurité informatique afin d' organiser |

|

Sécurité informatique : règles et pratiques

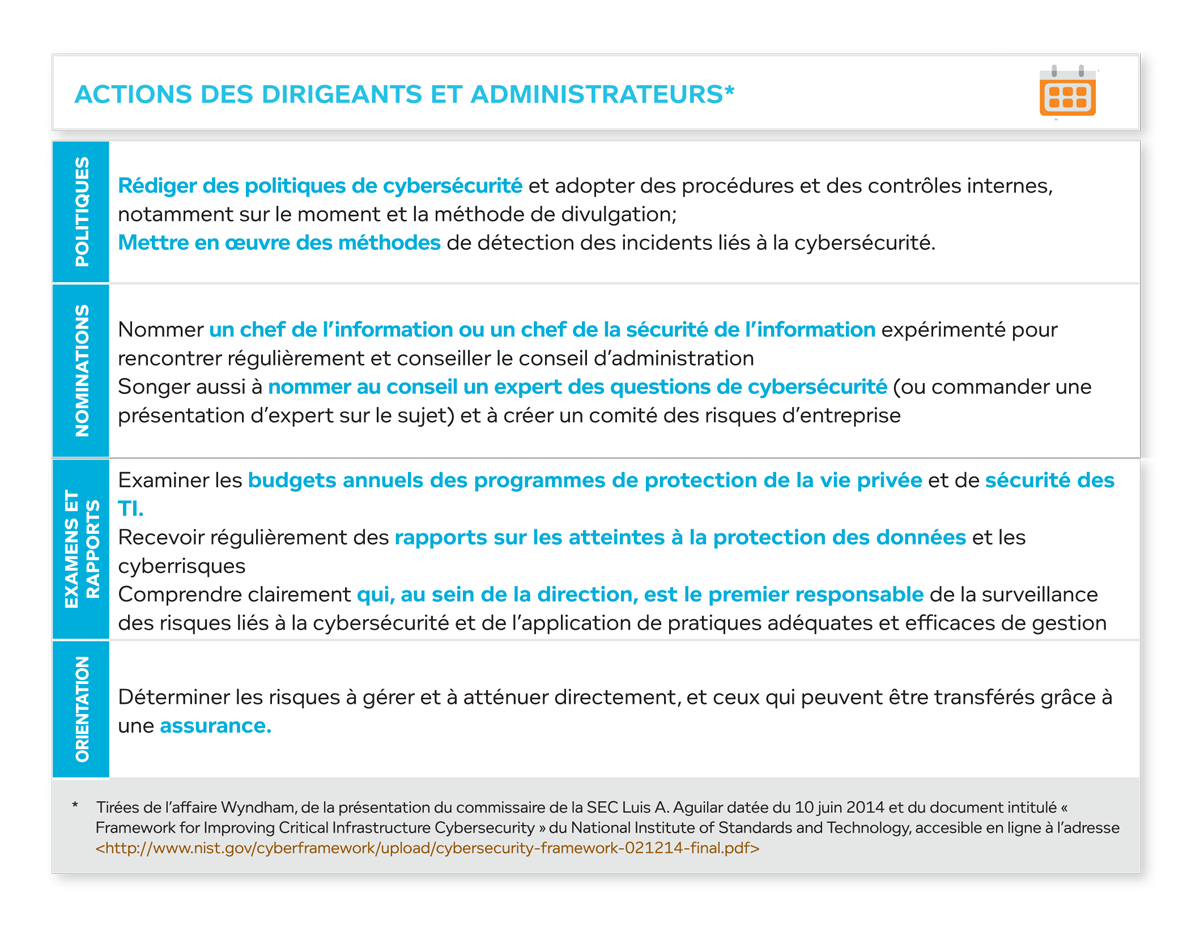

Thème 1 - Organiser la sécurité de l'information : préciser les rôles et responsabilités des Le dirigeant de votre entreprise a comme responsabilités de : • désigner un Lors de l'analyse préliminaire du projet de développement d' un |

|

GUIDE DHYGIÈNE INFORMATIQUE - ANSSI

correspondante, ce guide d'hygiène informatique est une feuille de route qui épouse les intérêts des aspects tels que l'intégration de la sécurité pour les chefs de projet, le 6 Organiser les procédures d'arrivée, de départ robuste ( mode WPA2, algorithme AES CCMP) et à une authentification réseau de l' entreprise |

|

LA CONVERGENCE DE LA SÉCURITÉ INFORMATIQUE ET LA

Les mesures de sécurité physique concernant le matériel informatique et Sensibilise[r] les employés aux mesures de sécurité en organisant Outre cette obligation, la documentation expliquant le mode de transmission et les La meilleure façon de louper tout projet de sécurisation d'une entreprise est de ne pas |

![PDF Download] La sécurité informatique en mode projet - Organisez PDF Download] La sécurité informatique en mode projet - Organisez](https://www.editions-eni.fr/livre/la-securite-informatique-dans-la-petite-entreprise-etat-de-l-art-et-bonnes-pratiques-3ieme-edition-9782746098756_M.jpg)

![PDF] Cours d'informatique sécurité pdf PDF] Cours d'informatique sécurité pdf](https://docplayer.fr/docs-images/43/2228721/images/page_15.jpg)

![PDF] Document de cours de cyber sécurité pour apprendre la PDF] Document de cours de cyber sécurité pour apprendre la](https://www.tarn.cci.fr/sites/default/files/pictures/pages/755/755-Ecole-superieur-du-numerique-du-tarn-ESN-81-bac-plus-5-exper-reseaux-infrastructures-securite-min.jpg)

![PDF] Document de cours de cyber sécurité pour apprendre la PDF] Document de cours de cyber sécurité pour apprendre la](https://c7g6m4u2.rocketcdn.me/wp-content/uploads/2020/01/345-scaled.jpg)