cartographie risques informatiques PDF Cours,Exercices ,Examens

|

Mars 2018 Le risque informatique

Marc ANDRIES David CARTEAU Sylvie CORNAGGIA Pascale GINOLHAC Cyril GRUFFAT Corinne Le MAGUER |

|

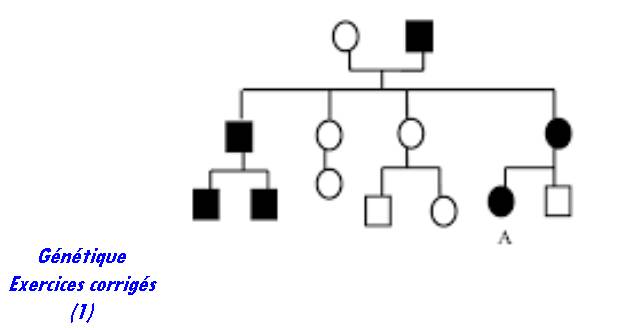

Outil 7 : Exemple de cartographie des risques

Les 10 premiers risques majeurs Stratégie d’acquisition inappropriée Perte de confiance des investisseurs du fait de critiques médiatisées Incapacité à satisfaire aux exigences réglementaires et légales Défaillances des systèmes informatiques Incapacité de disposer du temps sufisant pour valoriser la stratégie commerciale |

|

RISQUES INFORMATIQUES : Maîtriser ou périr

RISQUES INFORMATIQUES : Maîtriser ou périr 4 de 37 CLUSIB : Club de la Sécurité Informatique Belge 2006 PRÉFACE « C’est par l’expérience que la science et l’art font leurs progrès chez l’homme » |

Quels sont les exemples de cartographie des risques ?

Outil 7 : Exemple de cartographie des risques Plans de continuité et anti-sinistre inadéquats, ne permettant pas de faire face à une défaillance majeure du réseau informatique Division internationale incapable d’appliquer la stratégie de croissance escomptée Départs de collaborateurs clés et planification inadéquate de leur remplacement

Qu'est-ce que la cartographie des risques de corruption ?

Pour l’AFA, La cartographie des risques de corruption procède d’une analyse objective, structurée et documentée des risques de corruption. Elle doit faire ressortir la gravité des risques, leur probabilité d’occurrence, les facteurs aggravants et les réponses apportées ou à apporter, dans le cadre d’un plan d’actions.

Comment faire une cartographie des risques sur Excel ?

Il existe de multiples modèles téléchargeables d’exemple de cartographie des risques sur Excel. Il s’agit dans un premier onglet de réaliser un tableau à plusieurs colonnes contenant chacune : la description du risque (sous la forme d’un texte bref, mais complet) ; sa probabilité (improbable, peu probable, probable, très probable) ;

Qu'est-ce que la gestion des risques informatiques ?

Elle résulte normalement d’un processus formalisé, comprenant des consul- tations des métiers et des fonctions sur leurs besoins, ainsi qu’elle tient compte de la maî- trise des risques informatiques (par exemple ceux relatifs à la complexité et la sécurité).

AUTEURS

Marc ANDRIES, David CARTEAU, Sylvie CORNAGGIA, Pascale GINOLHAC, Cyril GRUFFAT, Corinne Le MAGUER acpr.banque-france.fr

CONTRIBUTEURS

Roméo FENSTERBANK, Thierry FRIGOUT, Pierre HARGUINDEGUY, Christelle LACAZE acpr.banque-france.fr

SYNTHÈSE

L’émergence des cyberattaques ces dernières années a accru les préoccupations liées au risque informatique. Ces préoccupations ne sont pas propres aux secteurs de la banque et de l’assurance, mais elles ont une résonnance particulière en ce qui les concerne. En effet, ces secteurs représentent un maillon essentiel pour le bon fonctionnement de l’éc

2 La démarche de définition et de catégorisation du risque informatique au sein de l’ACPR

Le secrétariat général de l’ACPR s’est engagé dans des travaux visant à préciser la définition et le traitement du risque informatique. Ces travaux ont été conduits de façon transversale, à la fois pour les secteurs de la banque et de l’assurance, par le réseau des experts infor-matiques. Ils ont pris la forme d’une définition et d’une catégorisati

LE RISQUE INFORMATIQUE

Cette définition est la suivante. Le « risque informatique » (ou « risque des technologies de l’information et de la communication – TIC », ou « risque du système d’information ») correspond au risque de perte résultant d’une organisation inadéquate, d’un défaut de fonctionnement, ou d’une insuffisante sécurité du système d’information, entendu com

QUESTION N° 1

La définition du risque informatique vous paraît-elle satisfaisante, ou avez-vous des propositions d’amélioration à faire ? acpr.banque-france.fr

Catégorisation du risque informatique

La catégorisation du risque informatique proposée regroupe de manière ordonnée l’ensemble des facteurs de risque identifiés pour les trois macro-processus informatiques, compris comme l’organisation, le fonction-nement (y compris le développement) et la sécurité du système d’information. Pour cha-cun de ces trois macro-processus, on identifie des f

QUESTION N° 3

La catégorisation du risque informatique proposée par les services de l’ACPR vous paraît-elle satisfaisante, ou avez-vous des propositions d’amélioration à faire ? Organisation du système d’information et de sa sécurité C e qui est désigné ici comme l’or-ganisation du système d’informa-tion est le macro-processus qui rassemble l’ensemble des actio

1 Implication des instances dirigeantes

En raison de sa technicité, ou pour des raisons culturelles, les instances dirigeantes, entendues à la fois comme les organes exécutifs et délibérants, pourraient se désin-téresser de l’activité informatique et préférer se reposer entièrement sur des responsables informatiques 21. Pourtant, le risque est que ces responsables informatiques perçoiven

Décisions inappropriées

Pilotage insufisant Mauvaise perception des enjeux Entretenir et faire évoluer un système d’in-formation nécessitent d’anticiper sur les besoins futurs des métiers et des fonctions de support ou de contrôle, afin que ceux-ci disposent des apports technologiques au moment opportun. La qualité et la maîtrise du système d’information doivent également

Pilotage insuffisant

Si les instances dirigeantes n’exercent pas de réel suivi du bon fonctionnement et de la sécurité du système d’information de l’établissement, elles seront en difficulté pour agir de manière opportune en cas de dégradation de ceux-ci. Leur bonne information sur des indicateurs de qualité, de performance, de calendrier des projets et de maintien de

2 Alignement de la stratégie informatique avec la stratégie métier

Les technologies de l’information évoluent sans cesse. Ces évolutions peuvent apporter de nouvelles opportunités aux établissements en même temps qu’elles peuvent créer de nouveaux risques. La stratégie informatique, y compris en matière de sécurité, s’inscrit dans la stratégie globale des établissements. Elle vise à satisfaire les besoins des méti

Manque d’anticipation des besoins métier et des évolutions/ enjeux/usages technologiques

Les évolutions informatiques requièrent souvent plusieurs années et doivent être correctement anticipées. À défaut d’être fondé sur une stratégie propre qui combine les différents besoins et prévoit les évolu-tions technologiques, le développement du système d’information risque d’être erratique, voire de ne pas être capable de soutenir les besoins

Outils et niveaux de service inadéquats

S’il n’existe pas de stratégie informatique ou si celle-ci n’est pas pertinente, le risque est que les besoins des utilisateurs soient mal pris en compte par la DSI et que l’éta-blissement ne puisse pas exercer son activité de manière optimale. Il importe donc de tenir compte, dans les élé-ments stratégiques, des besoins de fonction-nement des util

Alignement insuffisant du budget avec la stratégie

Le budget informatique doit permettre de mettre en œuvre la stratégie informatique validée par l’établissement. S’il est insufi-sant ou alloué trop tardivement, la stratégie risque de ne pas être mise en œuvre ou retardée. Il convient donc de mettre en cohérence les deux processus pour ne pas créer de déca-lage. Le plus souvent, les deux processus

3 Pilotage budgétaire

Le processus budgétaire permet d’allouer les budgets nécessaires à la mise en œuvre de la stratégie informatique validée. Cela intègre les dépenses (matériel, licences, prestations, formation, etc.), les ressources humaines (ressources internes ou externes, y compris de maîtrise d’ouvrage). Un suivi de l’utilisation des enveloppes allouées est ensu

Allocation budgétaire absente ou insuffisamment claire

Si les ressources ne sont pas correctement allouées, la DSI ne pourra pas gérer cor-rectement le système d’information. Un processus documenté, opposable à toutes les directions de l’établissement, y compris en matière de sécurité de l’information, apparaît essentiel pour encadrer l’exercice de préparation et d’allocation des budgets informatiques

Suivi des dépenses insuffisant

Le suivi et la maîtrise des coûts informatiques sont des éléments d’optimisation de la renta-bilité de l’établissement, nécessaires pour informer les instances dirigeantes de l’avan-cement et des dépassements des projets et pour procéder aux ajustements nécessaires. Une maîtrise des budgets repose sur un suivi des dépenses global, normalement exerc

4 Rôles et responsabilités des fonctions informatiques et sécurité de l’information

Tout en exerçant pleinement leur responsa-bilité sur les questions liées au système d’information et à sa sécurité, les dirigeants exécutifs ont besoin de s’appuyer sur des responsables informatiques et leurs équipes, que l’on désigne dans ce document par les mots « fonction informatique » et « fonction sécurité de l’information ». La bonne orga-ni

Rôles et responsabilités mal définis, mal répartis ou mal communiqués

Une répartition claire des attributions de chaque responsable est de nature à faciliter une prise en charge eficiente des activités et éviter les blocages. Comme ils l’ont fait précédemment pour d’autres domaines de l’activité de la banque et de l’assurance (fonction risque, fonction conformité), les superviseurs attendent désormais de plus en plus

Profils inadaptés ou insuffisants

Le choix par les dirigeants exécutifs des prin-cipaux responsables au sein des fonctions informatique et de sécurité informatique est crucial pour la bonne organisation du système d’information. Ces fonctions doivent égale-ment disposer d’effectifs en nombre sufisant, au risque d’être dans l’incapacité de mener leurs actions, au détriment de la bon

5 Rationalisation du système d’information

Au fil du temps, les systèmes d’information se développent de manière significative par la mise en place constante de nouveaux outils et le maintien, parfois partiel, des anciens. Aujourd’hui, les systèmes d’infor-mation des établissements des secteurs de la banque et de l’assurance sont constitués de vastes ensembles d’applications, systèmes et ré

RATIONALISATION DU SYSTÈME D’INFORMATION

Maîtrise de l’architecture du système d’information (urbanisation) Cohérence des normes informatiques Maîtrise de l’obsolescence acpr.banque-france.fr

Manque de maîtrise de l’architecture du système d’information (urbanisation)

Lorsque le système d’information devient très développé, une démarche d’architecture, parfois appelée « urbanisation » s’impose pour éviter une croissance anarchique non maîtrisable. Le principe est similaire à celui du développement des grandes villes. Les applications et systèmes fonctionnant ensemble sont regroupés de manière à sim-plifier et mi

Incohérence des normes informatiques

Un développement non maîtrisé du sys-tème d’information peut apparaître lorsque l’action des développeurs et des ingé-nieurs systèmes n’est pas suffisamment cadrée par des normes de conception, de développement et de production, voire aussi de sécurité. Ces normes visent à unifier les pratiques et à interdire le recours à des solutions non approuvé

Défaut de maîtrise de l’obsolescence

Les technologies informatiques évoluent vite et doivent constamment être mises à jour pour éviter de faire courir le risque que le système d’information ne soit plus maintenu. Cette contrainte est très forte car elle requiert une attention élevée aux changements fréquents de versions de logiciels et de systèmes employés, ce qui suppose par exemple

6 Maîtrise de l’externalisation

Insufisance des moyens de production Mauvaise gestion de l’exploitation • Insufisance dans la détection des erreurs ou anomalies (systèmes et réseaux) • Insufisance dans la gestion des incidents/problèmes Non-respect des niveaux de service Mauvaise organisation de la continuité Insufisance dans l’identification des scénarios d’indisponibilité

|

Corrigés des exercices du livre et en ligne

informatique les avantages et les risques associés - produire une cartographie des risques pour chaque processus identifié dans laquelle les risques seront. |

|

Certified Internal Auditor Programme de Préparation & de

exercice au cours duquel se déroulera l'examen (120 DT par an pour les ... Comprendre les concepts fondamentaux liés aux risques et le processus de management des ... |

|

La sécurité des patients

Risques au bloc opératoire : Cartographie et gestion. 2007. http://www.ars.midipyrenees.sante.fr/uploads/media/risques-au-bloc-_01.pdf. Risques et anesthésie. |

|

Méthodologie de conduite dune mission daudit interne

- Charge de travail si le domaine audité ne dispose pas d'une Cartographie des Risques. - Montant des ventes au cours des trimestres de l'année N par rapport ... |

|

Examen par les pairs Tunisie 2018

Programme 2018-2019 pour les examens par les pairs dans le cadre de la coopération UE sur la protection civile et la gestion des risques de catastrophes. |

|

Outil 7 : Exemple de cartographie des risques

4) Défaillances des systèmes informatiques. 5) Incapacité de disposer du temps suffisant pour valoriser la stratégie commerciale. 6) Incapacité à gérer l |

|

GUIDE DAUDIT DES SYSTEMES DINFORMATION

03/07/2015 ENJEUX ET RISQUES. 1.1. LE SYSTEME INFORMATIQUE. 1.1 ... projets informatiques en cours voire recommander des évolutions du système informatique. |

|

Le contrôle interne et la gestion des risques pour renforcer la

Intitulé « Examen de l'OCDE du système de contrôle et d'audit de la Tunisie » cette étude avait proposé une série de recommandations et de mesures à même de |

|

Project Management Professional (PMP)® Grandes lignes du

01/01/2021 • Évaluer et hiérarchiser les risques de manière itérative. Tâche 4 ... Vous pouvez passer l'examen jusqu'à trois fois au cours de votre période. |

|

Norme ISA 315 (révisée en 2019) et modifications de concordance

Le nombre d'applications informatiques vulnérables aux risques découlant du recours à déficiences du contrôle dans le contrôle interne au cours du processus d ... |

|

Corrigés des exercices du livre et en ligne

Afin d'éclairer le directeur informatique quant à la décision de la produire une cartographie des risques pour chaque processus identifié dans laquelle ... |

|

Cours dAudit des systèmes dinformation / Dr. YENDE RAPHAEL G

représente l'examen officiel de la fonction informatique de l'entreprise en conformité Le RSSI doit établir une cartographie des risques associés au. |

|

Fiches etapes

Schéma de la cartographie des processus d'un service d'audit interne . de l'activité en processus la cartographie des risques relatifs aux. |

|

GUIDE DAUDIT DES SYSTEMES DINFORMATION

Jul 3 2015 Ce document est une première version |

|

Le contrôle interne et la gestion des risques pour renforcer la

Intitulé « Examen de l'OCDE du système de contrôle et d'audit de cartographie des risques et apparaissent par conséquent |

|

La sécurité des patients

Ce coordonnateur dispose d'une formation adaptée à l'exercice de ses missions. 4. une étude des risques encourus par les patients au cours du processus ... |

|

Examen obstétrical et surveillance de la grossesse

Aug 14 2013 au cours des trois trimestres de la grossesse. (B). • Expliquer quand et pourquoi le médecin généraliste doit adresser la femme enceinte à ... |

|

RAPPORT SUR LES RISQUES

Mar 16 2017 La cartographie des risques est une restitution annuelle du ... Le Comité s'est réuni dix fois au cours de l'exercice 2016. |

|

Outil 7 : Exemple de cartographie des risques

Outil 7 : Exemple de cartographie des risques 1 4) Défaillances des systèmes informatiques ... l'examen. 1. Stratégie d'acquisition inappropriée. |

|

MANUEL DE PROCEDURES ADMINISTRATIVES

Le manuel existe également sous forme de support informatique en version non L'inventaire physique est conduit à la fin de chaque exercice financier ;. |

| CARTOGRAPHIE DU SYSTÈME D’INFORMATION |

| RISQUES INFORMATIQUES : Maîtriser ou périr - CLUSIB |

| LA CARTOGRAPHIE DES RISQUES |

Qu'est-ce que la cartographie des risques ?

- La cartographie des risques La première étape de la démarche de suivi du risque opérationnel consiste à établir une cartographie des risques. Cette cartographie s'appuie sur une analyse des processus métier, à laquelle on croise la typologie des risques opérationnels.

Quel est le rôle de la cartographie dans la sécurité des systèmes d’information ?

- La sécurité des systèmes d’information est donc, plus que jamais, un enjeu essentiel au bon fonctionnement des administrations et des entreprises. La cartographie est un outil essentiel à la maîtrise du système d’information.

Qu'est-ce que la cartographie du système d'information ?

- Dans le cas où la démarche de cartographie du système d’information est orientée sur la sécurité numérique, elle implique un nombre limité de parties prenantes. Le Responsable de la sécurité des systèmes d’information (RSSI) doit jouer le rôle de coordinateur et se positionner comme responsable de la mise en place et du suivi de la démarche.

Comment mettre en place une approche globale de gestion des risques ?

- Pour répondre à ces enjeux, il est nécessaire de mettre en place une approche globale de gestion des risques au sein de l’organisation. L’élaboration d’une cartographie participe à la protection, à la défense et à la résilience du système d’information. C’est aussi une étape nécessaire à la conduite d’homologation d’un SI.

|

Recueil dexercices corrigés en INFORMATIQUE I - USTO

Préface : Ce recueil d'exercices en Informatiques I est destiné aux étudiants de L1 l'achat des périphériques suivants : Processeur, Disque Dur, Carte Mère Exercice 6 http://dept-info labri fr/ENSEIGNEMENT/archi/cours/archi pdf A Lebre |

|

Introduction à linformatique - Cours complet - Cours, examens et

6 sessions pour la théorie de base du codage informatique La carte mère est l' élément central de l'ordinateur sur lequel sont assemblés et mis pdf Document Mis en page txt Texte brut Enigmatique Informatif e3 c Quel est le danger ? |

|

Gestion de projet, Gestion de projet informatique - Examen corrige

Manager les risques des projets informatiques (réf MRI) p 66 et support de cours, exercices La cartographie des processus d'un projet informatique |

|

DSCG 5 - Vuibert

Corrigés des exercices et des cas de synthèse p 2 Le schéma directeur informatique formalisera le projet d'évolution de la stratégie informatique Le recensement et la cartographie du système d'information doivent être Comme nous l'avons vu, les risques projets sont importants, notamment par rapport à la |

|

Corrigés des exercices du livre et en ligne - Vuibert

Afin d'éclairer le directeur informatique quant à la décision de la composition de produire une cartographie des risques pour chaque processus identifié dans |

|

Management des Systèmes dInformation, Architecture et - Orsys

Métaphore de la cité, cartographie et modélisation - Les quatre couches et support de cours, exercices pratiques L'architecture informatique et la gestion du portefeuille de projets/services Principaux risques et facteurs clés de succès |

|

ISO 27005:2018 Risk Manager, préparation et certification - Orsys

responsables informatiques, et support de cours, exercices les bases théoriques et pratiques de la gestion des risques liés à la sécurité de l' information les plus vraisemblables Cartographie des risques Traiter les différents risques |

|

Sûreté de fonctionnement - Onera

10 déc 2012 · Séance 2 : cours / exercices / TP sur les diagrammes de fiabilité et les risques potentiels, prévoir l'occurrence des défaillances et tenter de Définition 2 ( Laprie96) La sûreté de fonctionnement d'un syst`eme informatique est la pro- C'est, par exemple, le nombre de cartes électroniques défaillantes par |

|

Cours

Un autre exemple peut se trouver en informatique, où, si l'on ne respecte pas le cahier des présenter un danger dans le raisonnement Il est possible de trouver des cours et des exercices dans de nombreux ouvrages dispo- [3] G COSTANTINI, Analyse 1ère année, MPSI/PCSI, cours exercices corrigés, de boeck, |

|

CORRIGE - Audit interne et référentiels de risques

Une surveillance permanente portant sur le dispositif de contrôle interne ainsi qu' un examen régulier de son fonctionnement Cette surveillance, qui peut utilement |

![PDF] Manuel d'exercices avec corriges en management des risques PDF] Manuel d'exercices avec corriges en management des risques](https://1.bp.blogspot.com/-SD0eD3Z--Xs/VWxrHmsqovI/AAAAAAAAIiE/-F2sve0yc6g/s400/ScreenHunter_27-Oct.-25-14.39.jpg)