gestion des droits d'accès informatique

|

Les six piliers de la gestion des identités et des accès

26 sept 2017 · Les outils d'IAM aident à identifier qui a le droit d'accéder à une ressource et quelles actions lui sont autorisées alors que les outils de SIEM identifient |

|

Gestion des accès privilégiés dans un monde de Zero Trust

Pour empêcher tout accès non autorisé et garantir la sécurité des systèmes les administrateurs informatiques doivent désactiver les autorisations d'accès SSH |

|

Gérer efficacement les identités et les accès

Ce livre blanc explique comment faire évoluer votre gestion des identités et des accès ('identity and access management' ou IAM) au-delà de la simple |

|

Chapitre 1 : Gestion des accès privilégié

gestion des droits et des privilèges d'accès Ce présent rapport a été réalisé dans le but concevoir et réaliser une solution pour remédier à ce type de |

|

Gestion des habilitations daccès au SI

Le guide s'applique à la gestion des habilitations pour l'accès aux informations et fonctions informatiques ainsi que gestion des droits d'accès ) ; υ Dans un |

|

GESTION DES IDENTITÉS Clusif

Un système de gestion des identités et des droits d'accès permet d'alléger la charge de travail de l'équipe de « support informatique » (administration help |

|

GESTION DES IDENTITES ET DES ACCES IAM

Les outils IAM permettent la gestion d'un cycle de vie de l'identité numérique au sein de l'organisation en ouvrant les accès sur les ressources du système d' |

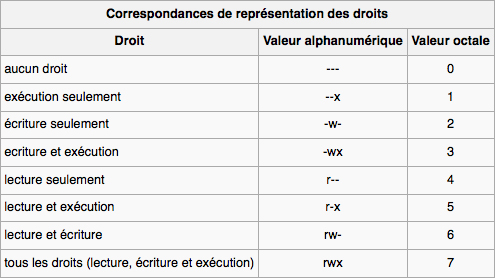

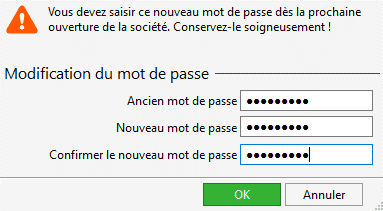

Qu'est-ce que l'autorisation informatique ? Dans le cadre du processus de sécurité d'un système, l'autorisation consiste à donner à l'utilisateur la permission d'accéder à une ressource ou à une fonction spécifique.

Ce terme est souvent utilisé de manière interchangeable avec « contrôle des accès » ou « privilège ».

|

PGSSI S_Guide Gestion des habilitations 1.0

12 janv. 2017 MISE EN ŒUVRE DES DROITS D'ACCES AU SEIN DU SI . ... Au-delà des systèmes informatiques le terme « Systèmes d'Information » correspond. |

|

Guide de gestion des accès logiques

désigner la gestion des droits d'accès logiques. Note 4 : Le guide ne couvre pas la la propagation d'un code malicieux entre systèmes informatiques;. |

|

Gestion des identités et des accès - Sécurité de linformation

La révision des accès : Démontrer que la gestion des droits d'accès est appliquée La gestion des identités et des accès informatiques est un contrôle de ... |

|

PROCÉDURE

13 oct. 2015 La Procédure relative à la gestion des droits d'accès informatiques s'adresse à tout le personnel du cégep de Saint-Laurent. 4. RESPONSABILITÉS ... |

|

RECOMMANDATIONS RELATIVES À LADMINISTRATION

11 mai 2021 7 Identification authentification et droits d'administration ... service (ex : contrôle d'accès |

|

Premier ministre Prestataires de services dinformatique en nuage

8 mars 2022 9.3. Gestion des droits d'accès a) Le prestataire doit documenter et mettre en œuvre une procédure permettant d'assurer. |

|

Guide Dhygiène Informatique de lANSSI

les droits et accès à attribuer et retirer à une personne dont la fonction change ;. > la gestion des accès physiques aux locaux (attribution |

|

Notice relative à la gestion du risque informatique pour les

7 juil. 2021 permis par le registre le contrôle régulier de leurs droits d'accès est encouragé. Chapitre 3 : Gestion des changements informatiques. |

|

SolarWinds Access Rights Manager

Gérez et vérifiez les droits d'accès des utilisateurs dans toute votre infrastructure informatique. SolarWinds® Access Rights Manager (ARM) est conçu pour |

|

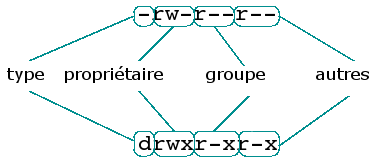

La gestion des droits daccès

Guide administrateur nuxeo Outil de Gestion Électronique de Documents UJM - DSI - 2015 La gestion des droits d'accès Les droits d'accès sont définis par |

|

Gestion des identités et des accès - Chapters Site - The Institute of

les droits d'accès accordés aux utilisateurs ; • l'identification des accès non autorisés aux ressources informatiques ; • le processus de suivi et d' enregistrement |

|

Titre du document - DFI Service

2 1 Composition du système d'information du DFI 10 2 Gestion des droits d' accès 12 Configuration des moyens informatiques |

|

PGSSI S_Guide Gestion des habilitations 10 - Cyberveille Santé

12 jan 2017 · PGSSI-S – Guide Gestion des habilitations d'accès au SI Classification : MISE EN ŒUVRE DES DROITS D'ACCES AU SEIN DU SI les moyens informatiques logiciels : systèmes d'exploitation, applications métier, |

|

Dans les systèmes dinformation - Forum des compétences

Organisation et processus de gestion des habilitations 17 4 d' autoriser cette ressource à interagir avec le système informatique Selon le Définition des liens entre une personne et un ensemble de droits d'accès au Système |

|

Les six piliers de la gestion des identités et des accès - Forum des

Le modèle d'organisation en matière de gestion des identités et des accès habilitation : « accorder les bons droits à la bonne personne » ; Les travaux relatifs à l'IAM ne sont désormais plus circonscrits au périmètre purement informatique |

|

IAM - Gestion des identités et des accès: concepts et états de lart

4 nov 2013 · CNIL : Commission Nationale Informatique et Libertés • CRBAC Contrôle d' accès basé sur les rôles avec contraintes (français) d'accès Le CLUSIF [6] décrit une habilitation comme un droit d'effectuer une action sur une |

![PDF] Cours informatique en pdf sur la Sécurité des Réseaux PDF] Cours informatique en pdf sur la Sécurité des Réseaux](https://www.economie-gestion.com/wp-content/uploads/2019/10/cours-complet-dinformatique-de-gestion-pdf.png)

![PDF] Cours informatique en pdf sur la Sécurité des Réseaux PDF] Cours informatique en pdf sur la Sécurité des Réseaux](https://www.vulgarisation-informatique.com/images/articles/securiser_dossiers/etape_4.gif)

![PDF] Cours informatique en pdf sur la Sécurité des Réseaux PDF] Cours informatique en pdf sur la Sécurité des Réseaux](https://upload.wikimedia.org/wikipedia/fr/thumb/9/93/Commission_nationale_de_l%27informatique_et_des_libert%C3%A9s_%28logo%29.svg/1200px-Commission_nationale_de_l%27informatique_et_des_libert%C3%A9s_%28logo%29.svg.png)