Les cybermenaces : que peut-on assurer?

|

ASSURANCE CYBER

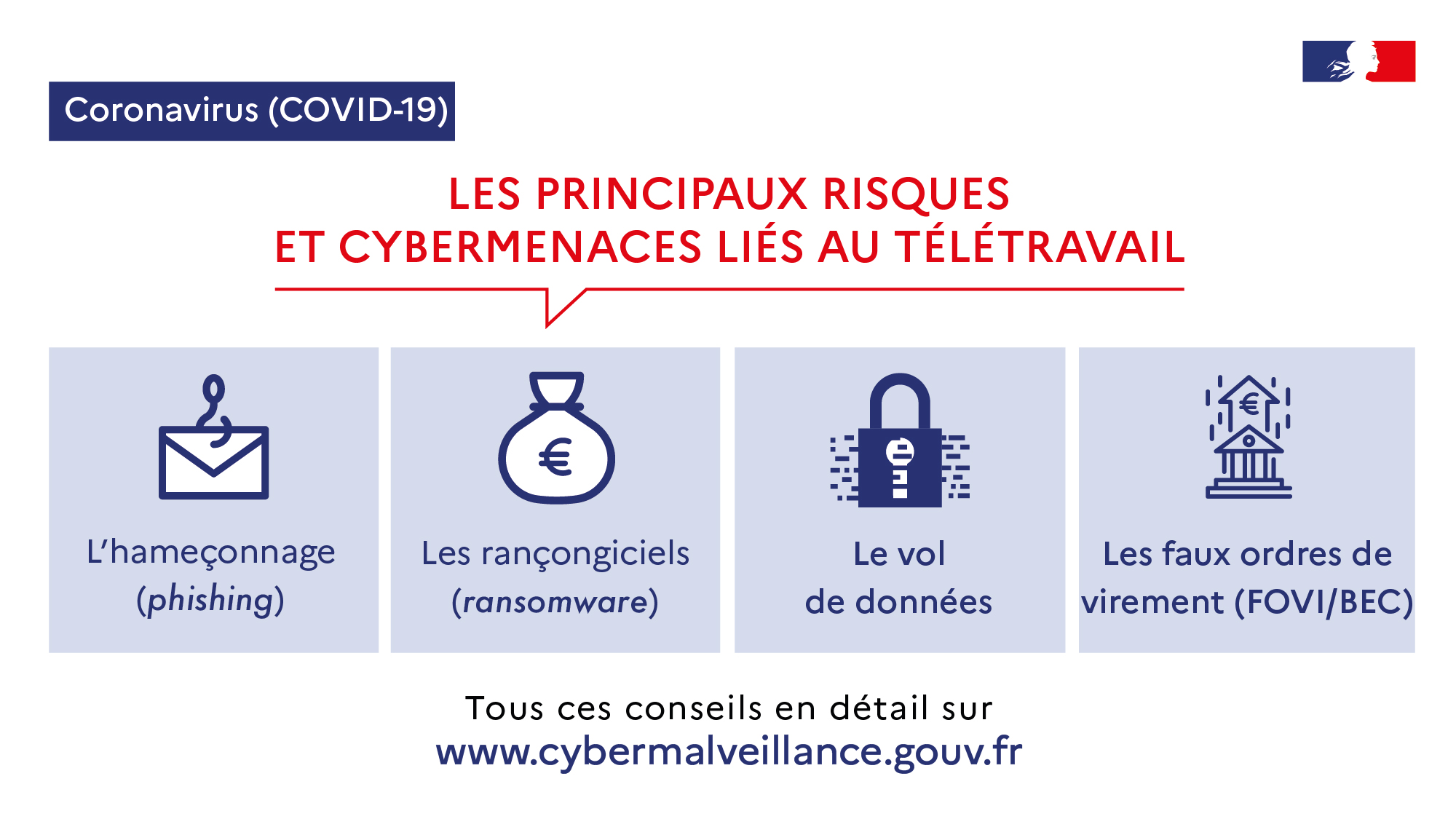

Ces exercices simulés peuvent inclure des attaques de phishing des tentatives d'intrusion ou des situations d'urgence Communication régulière : Maintenez une |

|

ASSURANCE DES CYBERRISQUES

Dans notre monde numérique les cybermenaces sont en hausse Il peut être difficile de s'y adapter – sans parler des règles changeantes sur la déclaration |

|

Comprendre les enjeux de cybersécurité pour mieux protéger votre

En matière de cyberattaques aucune entreprise petite ou grande n'est épargnée En gardant en tête les conséquences que peut avoir une cyberattaque sur |

|

Cyber-menaces : comprendre et mitiger les risques

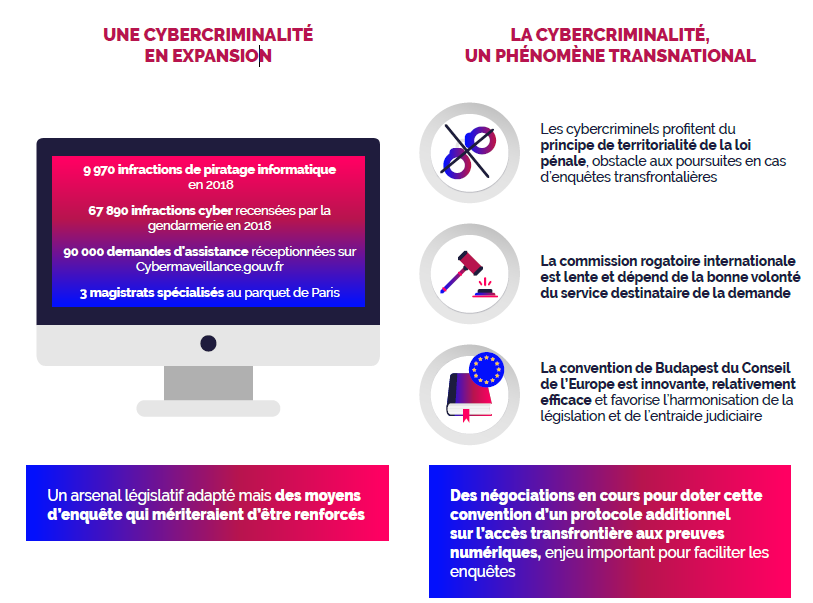

Les statistiques au niveau mondial peuvent témoigner de l'importance et de la gravité du Pour conclure les intervenants ont reconnu que l'assurance cyber |

|

Cybermenaces/Gestion de crise/Continuité dactivité

Target illustre par ailleurs le rôle prépondérant que peut jouer la cyber-assurance dans une attaque de cette ampleur Comment ? La méthode d'attaque est |

|

Guide de la cybersécurité en entreprisespdf

Un événement Cyber peut avoir différentes causes : accidentelle erreur humaine criminalité malveillance ou défaillance matérielle ou logicielle La police d' |

|

Introduction à lenvironnement de cybermenace

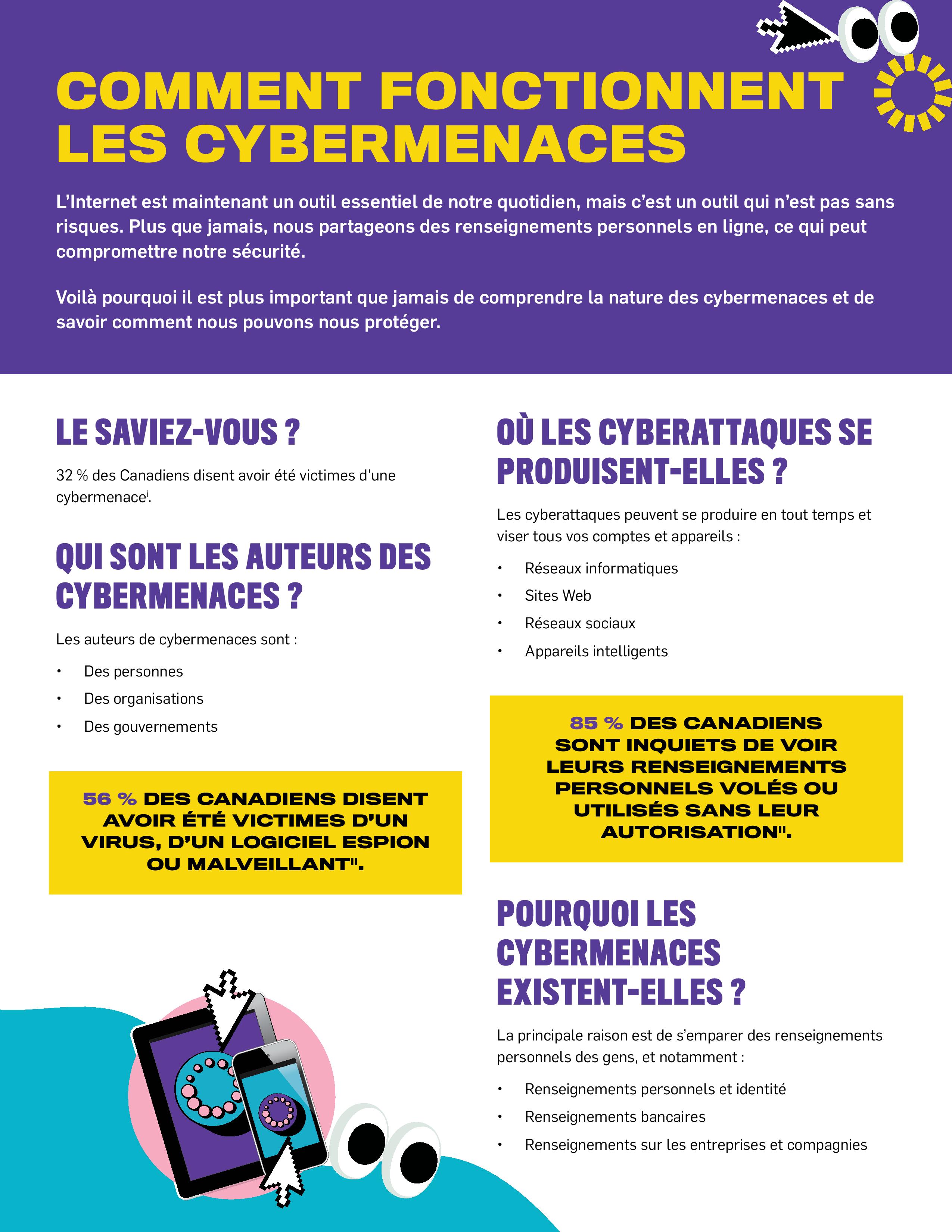

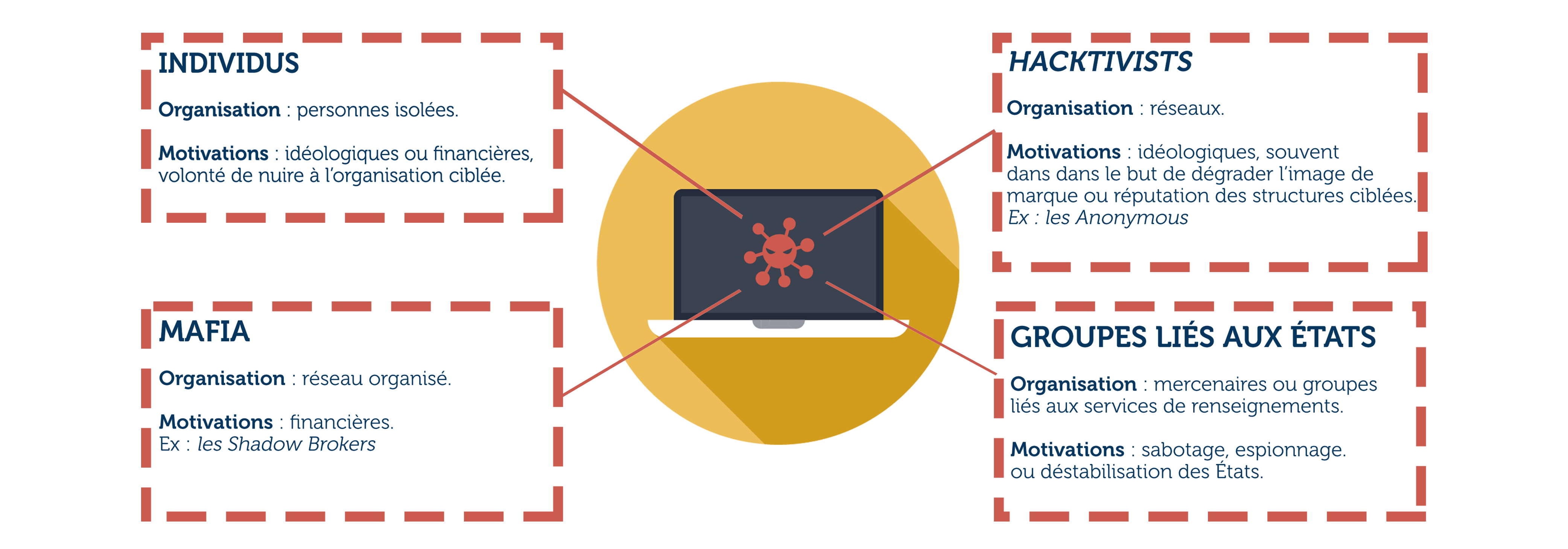

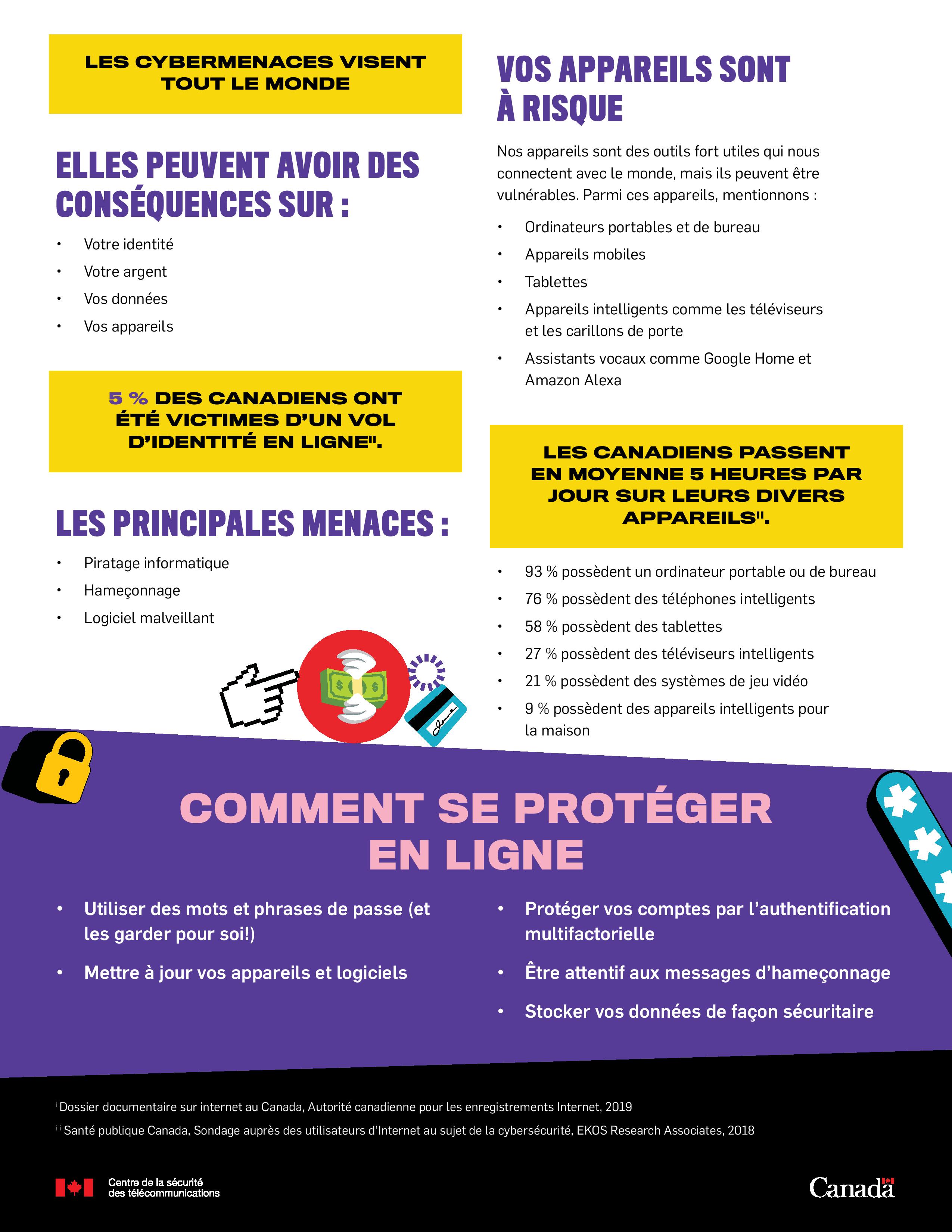

Les auteurs de cybermenace peuvent mener des activités malveillantes contre tout ce qui peut être connecté à Internet ou s'y trouver y compris des dispositifs |

|

Les incontournables de la cybersécurité pour tout décideur d

à assurer leur immunité contre les cyberattaques même inédites Elles souhaitent une plateforme unifiée tout-en-un : outils intégrés détection |

|

SUr La CYBErSÉCUrITÉ

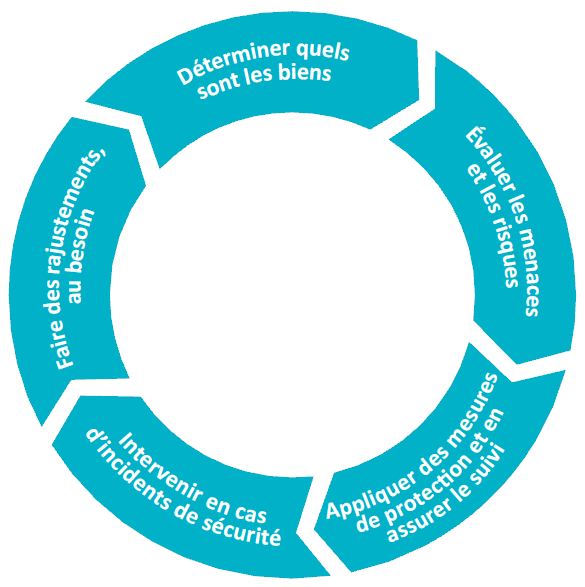

cybersécurité consiste à s'assurer que l'organisation dispose des mesures de Les cyberattaques peuvent entraîner plus de répercussions qu'une perte |

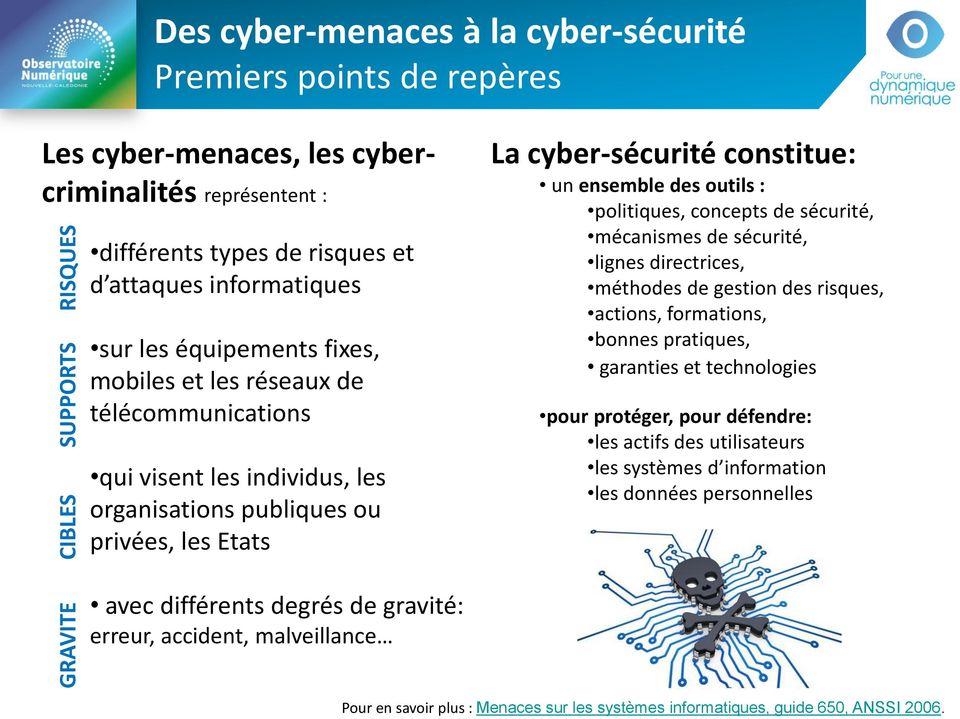

Quelles sont les cybermenaces ?

Les cybermenaces sont des tentatives malveillantes destinées à perturber un système informatique ou un réseau en volant des données ou en accédant à des fichiers non autorisés.

Qu'est-ce que la cyber assurance ?

La cyber assurance (ou assurance contre les cyber risques) minimise les coûts d'un événement de cybersécurité tel qu'un ransomware, une violation de données ou une compromission de réseau, afin que les entreprises ne souffrent pas de graves tensions financières.

Quels sont les trois principes fondamentaux de la cybersécurité ?

L'intégrité : garantir que les données sont bien celles que l'on croit être.

La disponibilité : maintenir le bon fonctionnement du système d'information.

La confidentialité : rendre l'information inintelligible à d'autres personnes que les seuls acteurs d'une transaction.- Vous avez compris que la cyber assurance est un des éléments qui va vous permettre de protéger votre entreprise contre les risques de cyberattaques et de violations de données.

Si votre entreprise est victime d'une cyberattaque, cela entraine des pertes financières importantes et nuit à votre réputation.

|

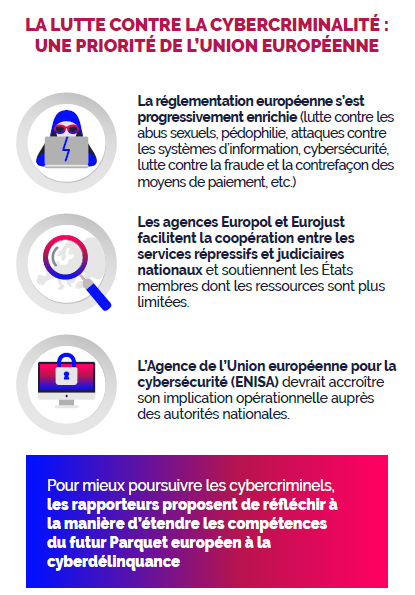

STRATÉGIE DE LUTTE CONTRE LES CYBERMENACES

Elles peuvent aller jusqu'à porter atteinte au fonctionnement voire Il assure une mission de prévention des infractions et de protection des victimes ... |

|

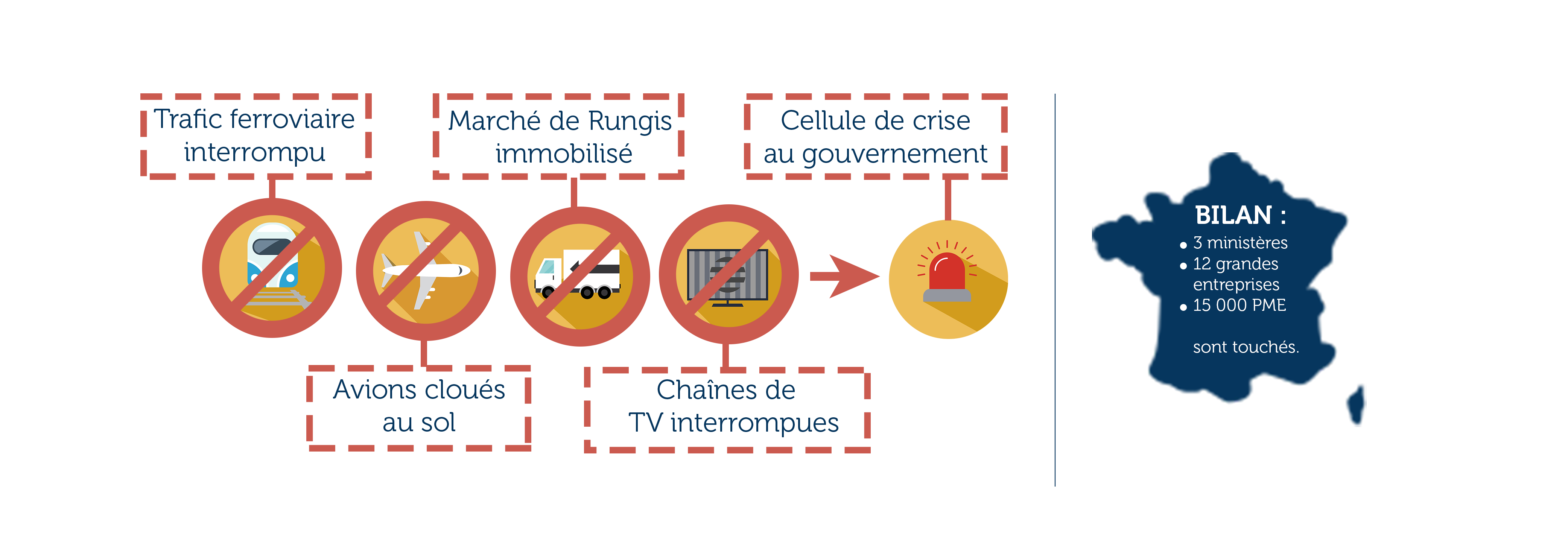

La protection des infrastructures critiques contre les attaques

Comment pouvons–nous donc assurer la protection des organes indispensables de notre logistique Les cybermenaces qui sont variables |

|

Cybermenaces/Gestion de crise/Continuité dactivité

3 juil. 2008 La couverture de ces différents postes de coûts peut aujourd'hui être assurée par des polices d'assurance du risque Cyber. Ce sont des polices ... |

|

Protection de la vie privée innocuité et immunité envers les

14 nov. 2017 les cybermenaces dans les futurs réseaux de véhicules autonomes connectés ... WAVE en mode V2V ne peut assurer l'innocuité. Cela est. |

|

Les cyberrisques dans le secteur des assurances

secteur financier mondial toute interruption des systèmes d'assurance causée par des Les cyberattaques peuvent causer un grand nombre de dommages |

|

ASSURER LA SÉCURITÉ DES ÉTUDIANTS EN LIGNE ET SUR LE

Contribuer à s'assurer que les d'assurer la sécurité des membres de sa ... Identifier et contrer les cybermenaces qui affectent les données des ... |

|

Boîte à outils pour la cybersécurité dans le domaine des transports

perturber les services de transport ce qui peut nuire à la Ces cybermenaces peuvent ... mesures destinées à assurer un niveau élevé commun de. |

|

Allot Traffic Intelligence and Assurance pour entreprises

efficacement vos utilisateurs et vos activités contre les cybermenaces. Allot peut à tout instant modifier ces informations sans préavis. www.allot.com. |

|

CONFÉRENCE « LA CYBERSÉCURITÉ DANS LE SECTEUR

17 juin 2014 Enfin en tant que banque centrale |

Quelles sont les conséquences d'une cyberattaque ?

. Les cyberattaques peuvent avoir les conséquences suivantes : Vol d'identité, fraude, extorsion, extorsion.

Qu'est-ce qu'une cyber menace ?

. La plupart des cybercrimes sont commis par des cybercriminels ou des pirates informatiques qui cherchent à gagner de l'argent.

|

STRATÉGIE DE LUTTE CONTRE LES CYBERMENACES

Elles peuvent aller jusqu'à porter atteinte au fonctionnement voire En charge de la sécurité intérieure du pays, le ministère se doit d'assurer également sa |

|

Introduction lenvironnement cybermenaces - Centre canadien pour

MOTIVATIONS On peut catégoriser les auteurs de cybermenaces selon leur motivation et, plusieurs raisons, notamment pour assurer la défense d'un réseau |

|

Tout ce que vous devez savoir sur les cybermenaces sans jamais

conséquences fâcheuses pour l'organisation, les choses peuvent rapidement devenir passe sont censés assurer la sécurité des données et des comptes, |

|

ÉVALUATION DES CYBERMENACES PESANT - Canadaca

Les menaces majeures (qui peuvent être encouragées et aidées par l'ingérence Les mesures de défense actuelles ne suffiront pas à assurer l'intégrité et |

|

Cyber-assurance individuelle - Swiss Re

Swiss Re Cyber-assurance individuelle 1 Introduction cyber-menaces qui ciblent plus spécifiquement les particuliers et peuvent avoir des conséquences |

|

Cybermenace : avis de tempête - Institut Montaigne

Des attaques sur les autorités de certification d'Internet, qui permettent de s' assurer que le site Internet visité est véritablement celui qu'il prétend être, peuvent |

|

COVID-19: Analyse des cybermenaces - United Nations Office on

10 mai 2020 · dommages à un système qui peuvent aller de rançongiciel, de soins de santé, d'assurance et pharmaceutiques à l'échelle mondiale |