cryptage rsa exemple

|

1) A very simple example of RSA encryption

1) A very simple example of RSA encryption This is an extremely simple example using numbers you can work out on a pocket calculator (those of you over the age of 35 45 can probably even do it by hand) Select primes p=11 q=3 n = pq phi = (p-1)(q-1) = 10 2 = 20 = 11 3 = |

|

Algorithmique Cours 5 : Cryptographie et cryptosystème RSA

Le cryptosystème RSA 1977 : Rivest Shamir et Adleman (RSA ) cherchent à établir que tout système à clé publique présente des failles Ils découvrent au contraire un nouveau système à clé publique qui marche très bien et supplante les autres Sécurité du système : il est beaucoup plus |

|

La cryptographie RSA

Voici un exemple de l’utilisation de RSA avec des petits nombres : Saddam souhaiterait envoyer le message suivant à George : « Kisses from Iraq » Malheureusement Vladimir les espionne et pourrait intercepter ce message Nos deux compères vont donc crypter leurs échanges avec la méthode RSA George a choisi p = 37 et q = 43 |

|

TD 2 : Le cryptosyst eme RSA 1 Example de protocole RSA

Alice calcule : la cle d de dechi rage (c'est sa clef privee) qui doit satisfaire l'equation d e = 1 (mod '(n)) En n elle publie dans un annuaire par exemple sur le web sa cle publique : Alice public key pk = (RSA; n; e) Elle garde secrets p et q et sa cle privee sk = Secrets (RSA; p; q) d sk = d |

Comment fonctionne le RSA ?

Le RSA fonctionne à partir de deux nombres premiers, que l’on appellera p et q. Ces deux nombres doivent être très grands, car ils sont la clé de voûte de notre cryptage. Aujourd’hui, on utilise des clés de 128 à 1024 bits , ce qui représente des nombres décimaux allant de 38 à 308 chiffres ! Une fois ces deux nombres déterminés, multiplions-l es.

Quelle est la différence entre le codage RSA et le forçage du code ?

Pour conclure, on peut constater que le codage RSA est viable, car le temps de génération des clés augmente linéairement, alors qu e le temps de forçage de ces clés est suivant une parabole. Cela veut dire que p lus on utilise des nombres grands, et plus la différence de temps sera significative entre le calcul des clés et le forçage du code.

Comment calculer les clés avec le protocole RSA?

Le protocole RSA ●Génération des clés –Générer deux grands nombres premiers p et q –Soit n = pq –Soit m = (p-1)(q-1) –Choisir un nombre e premier avec m (choix fréquent : e = 3)

Quels sont les différents types de clés de cryptage et de décryptage?

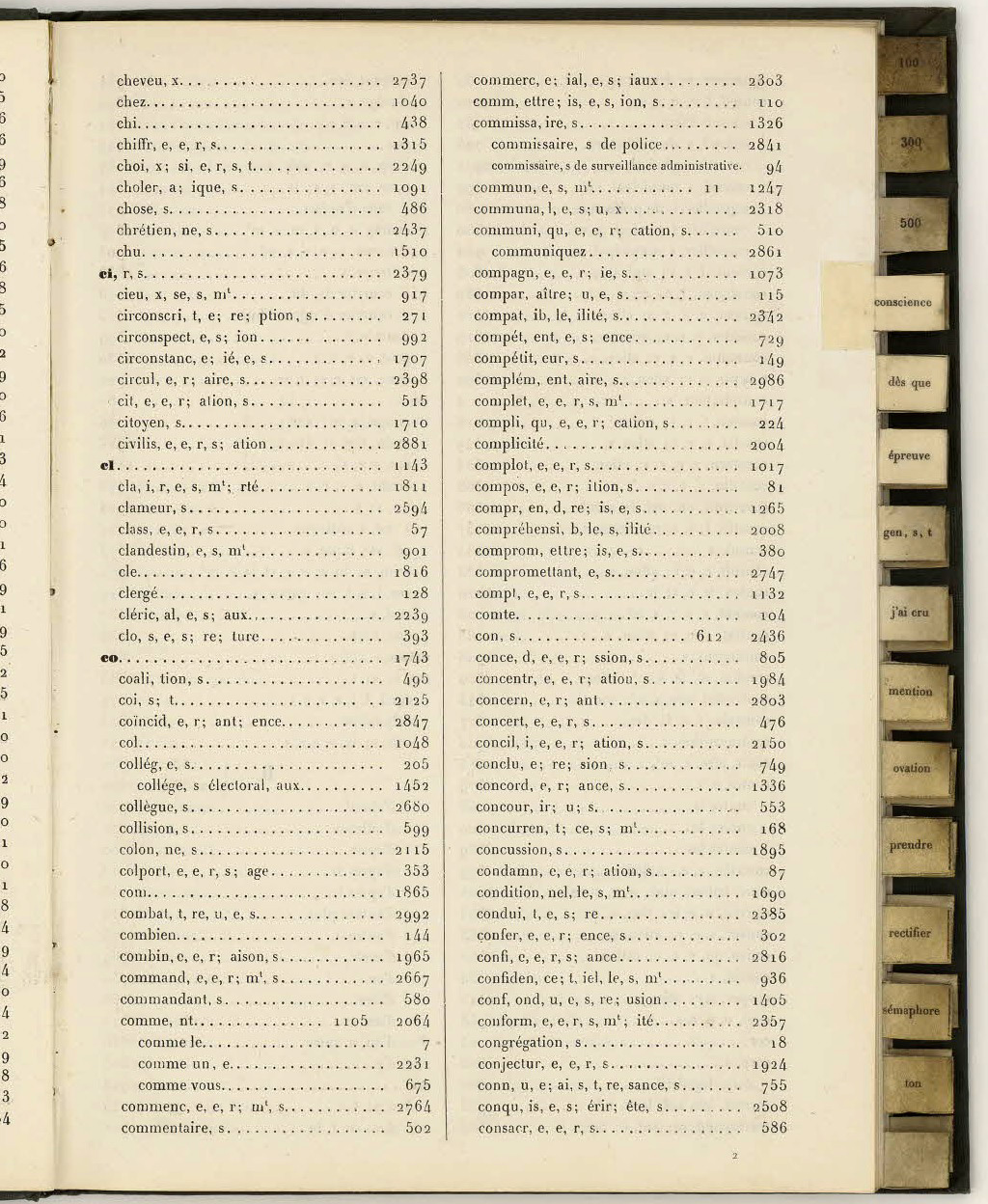

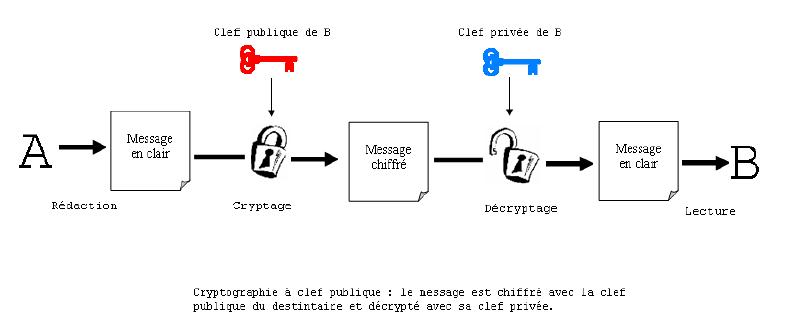

Les clés de cryptage et de décryptage sont distinctes : l'expéditeur a une clef pour fermer le coffre, et le destinataire une clef distincte, qu'il est le seul à posséder et qui permet d'ouvrir ce coffre. La clef de fermeture ne permet d'ouvrir le coffre.

Cryptographie

![[Quantum] 12.2. Cryptographie RSA [Quantum] 12.2. Cryptographie RSA](https://pdfprof.com/FR-Documents-PDF/Bigimages/OVP.YZCa0YFXc23e2T7--3PRAQEsDh/image.png)

[Quantum] 12.2. Cryptographie RSA

RSA Algorithm

|

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

c) Utilisez l'algorihtme etendu d'Euclid pour calculer la valeur d de la clé privée. 1.2. Chiffrement. Bob veut envoyer un message `a Alice. Il cherche dans l' |

|

Notes du cours PO-13502 Cryptage RSA et tests de primalité 2013

L'algorithme s'arrête quand r1 = 0. A ce moment pgcd(a |

|

Cryptographie

L'arithmétique pour RSA · Vidéo ? partie 6. Le chiffrement RSA exemple les T du message initial sont cryptés dans l'ordre par un L |

|

Algorithmique. Rappels mathématiques. Cryptosystème RSA

Jan 25 2016 Théorème d'Euclide. Il existe une infinité de nombres premiers. 23/58. Anca Nitulescu anca.nitulescu@ens.fr. Introduction à la cryptographie ... |

|

Introduction à la cryptographie TD6 – RSA : exemples simples et

Nov 14 2019 de RSA. Ensuite |

|

Cryptographie homomorphe : vers le vote électronique à grande

Feb 8 2020 D - Cryptage asymétrique : l'exemple de RSA. E - Cryptage homomorphe. F - Discussion autour du vote électronique et du logiciel BELENIOS. |

|

GUIDE DE SÉLECTION DALGORITHMES CRYPTOGRAPHIQUES

Mar 8 2021 5.1 Primitive RSA et factorisation de grands entiers . ... Par exemple |

|

Une introduction à la cryptographie et au système RSA

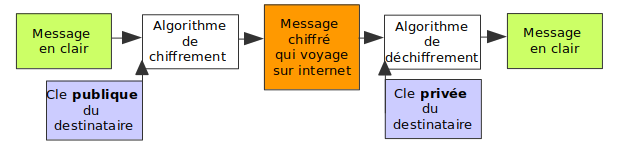

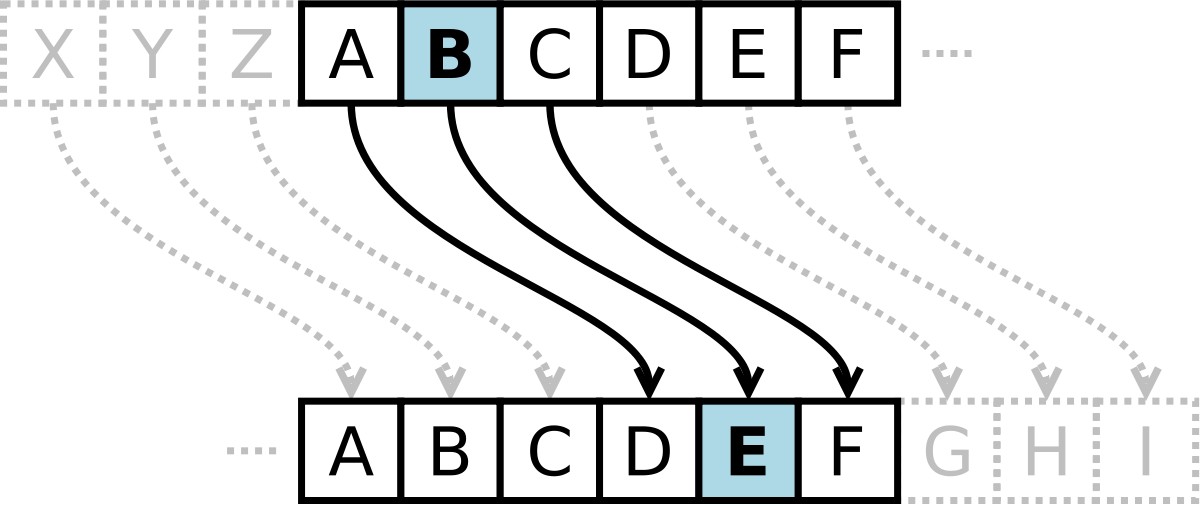

Exemple : “OPVTBUUBRVPOTEFNBJO” signifie. “Nous attaquons demain”. Pour comprendre ce message il faut connaître la clé qui a servi à le coder. |

|

Exemple de configuration pour lintégration SIP sécurisée entre

Exemple de configuration pour l'intégration SIP cryptage nouvelle génération (NGE) ... Télécharger les certificats CUC Tomcat (basés sur RSA et EC). |

|

Algorithmique Cours 5 : Cryptographie et cryptosystème RSA ROB3

ces conventions secrètes comme par exemple les vendeurs et les acheteurs sur le. Web. Mettre en place ces conventions malgré tout serait problématique |

|

Algorithmique Cours 5 : Cryptographie et cryptosystème RSA ROB3

Exemple : 2d mod 6 ? 1 pour tout d Plus généralement dès lors que PGCD(em) ? 1 l'équation n'admet pas de solution ? L'approche brutale de résolution que |

|

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA - DI ENS

Bob veut envoyer un message `a Alice Il cherche dans l'annuaire la clé de chiffrement qu'elle a publiée Il sait maintenant qu'il doit utiliser le syst |

|

La cryptographie RSA

Voici un exemple de l'utilisation de RSA avec des petits nombres : Saddam souhaiterait envoyer le message suivant à George : « Kisses from Iraq » |

|

Grands nombres premiers Cryptographie RSA

Supposons par exemple que l'on rêve d'imprimer la liste complète de tous les nombres entiers premiers qui sont inférieurs à un certain entier nombre assez |

|

La cryptographie asymétrique avec RSA - Zeste de Savoir

12 août 2019 · Ce que l'on appelle RSA est un algorithme de chiffrement et Par exemple le chiffre dit « de César » est un système symétrique |

|

CRYPTANALYSE DE RSA - Abderrahmane Nitaj

Le principe de la cryptographie `a clé publique repose sur deux types de clés : une clé publique et une clé privée Pour chiffrer un message on utilise la clé |

|

Cryptographie RSA - Laure Gonnord

Rivest Shamir Adleman ou RSA est un algorithme asymétrique de cryptographie à clé publique Cryptographie RSA NGUYEN Tuong Lan - LIU Yi 9 Exemple |

|

[RSA : Rivest Shamir Adleman] - Zenk - Security

Le problème est que le cryptage asymétrique demande une grosse puissance de calcul Par exemple dans notre cas l'algorithme asymétrique RSA est 1000 fois |

|

Table of Contents 1 VII Cryptage RSA

27 mar 2021 · Mais le "chiffre de César" le plus connu consiste à décaler les lettres Par exemple on décale de 3 ce qui donne (avec notre alphabet actuel): |

Comment coder en RSA ?

Protocole RSA pour le codage

e × d + m × (p – 1)(q – 1) = 1 Pour ce faire, elle peut utiliser un algorithme de calcul très connu depuis l'Antiquité (vers 300 ans avant Jésus-Christ) appelé algorithme d'Euclide. Elle calcule également n = p × q.Comment fonctionne l'algorithme RSA ?

Le cryptage RSA fonctionne en utilisant une paire de clés - clés publiques et privées - pour crypter et décrypter les données. La clé publique est utilisée pour chiffrer les données, tandis que la clé privée est utilisée pour déchiffrer les données.Qui utilise le chiffrement RSA ?

Rivest Shamir Adleman, plus souvent RSA, est un cryptosystème à clé publique : il permet de chiffrer des messages en utilisant le principe de la clef publique, et est très utilisé dans le domaine du commerce électronique (cartes bancaires en particulier) et des communications militaires.- La difficulté calculatoire supposée de ce problème implique la sécurité sémantique du chiffrement RSA avec un remplissage adéquat (comme OAEP par exemple), puisque le chiffrement RSA tel qu'il est usuellement décrit est déterministe et ne peut donc pas être sémantiquement sûr.

Comment crypter en RSA ?

Comment trouver p et q de RSA ?

. On utilise une méthode diviser pour régner pour calculer ses quantités très rapidement afin que le RSA soit efficace.

. Pour mettre en place le RSA, il faut trouver des grands nombres premiers, p et q, ( de 100 à 150 chiffres de long).

Quelle type d'attaque permet de déchiffrer le RSA ?

|

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA - DI ENS

c) Utilisez l'algorihtme etendu d'Euclid pour calculer la valeur d de la clé privée 1 2 Chiffrement Bob veut envoyer un message `a Alice Il cherche dans l' |

|

Algorithmique Cours 5 : Cryptographie et cryptosystème RSA ROB3

ces conventions secrètes, comme par exemple les vendeurs et les acheteurs sur Les clés de cryptage et de décryptage sont identiques : Le protocole RSA |

|

7 Cryptographie (RSA)

On verra que le système de cryptage RSA nécessite d'effectuer une exponen- exemple qu'Alice possède un compte dans une banque administrée par Bob |

|

Cryptographie RSA - Laure Gonnord

Rivest Shamir Adleman ou RSA est un algorithme asymétrique Cryptographie RSA NGUYEN Tuong Lan - LIU Yi 10 Exemple ○ Chiffrer mod 133 = 62 |

|

La cryptographie RSA vingt ans après - Apprendre-en-lignenet

Le système de cryptage RSA a été inventé en 1977 Le cryptage-décryptage est fondé sur la propriété : Pri(Pub(texte)) lorsque, par exemple, vous souhaitez |

|

[RSA : Rivest Shamir Adleman] - Zenk - Security

Le problème est que le cryptage asymétrique demande une grosse puissance de calcul Par exemple, dans notre cas l'algorithme asymétrique RSA est 1000 |

|

CRYPTANALYSE DE RSA - Abderrahmane Nitaj

2 jan 2015 · Dans Magma, la fonction RSAModulus(t,e) permet de créer un module RSA N `a t-bits tel que pgcd(e, φ(N)) = 1 Voici un exemple et sa |

|

CHIFFREMENT PAR LE SYSTÈME RSA - José OUIN

R2 Avec les notations précédentes, si b ≡ ad [modulo pq], alors a ≡ be [modulo pq] Exemple : On choisit p = 3, q = 11, pq = 33, (p – 1)(q – 1) = 20, puis e = 7 |

![PDF] Cours informatique la sécurité dans les réseaux PDF] Cours informatique la sécurité dans les réseaux](https://www.culture-informatique.net/WordPress3/wp-content/uploads/2016/03/decryptage.png)