exemple politique de sécurité informatique

|

POLITIQUE DE SÉCURITE DES SYSTÈMES DINFORMATION

Jul 10 2019 Ainsi |

|

Politique sur la sécurité informatique et sur lutilisation des

exemple d'un inventaire automatique et périodique des logiciels se trouvant sur les postes de travail. Le processus doit également prévoir la suppression ... |

|

Politique de sécurité de linformation et des technologies

Nov 30 2022 ... exemple |

|

POLITIQUE DE SÉCURITÉ DES SYSTÈMES DINFORMATION DE L

Jul 17 2014 Sécurité des ressources informatiques ... Des moyens techniques permettant d'imposer la politique de mots de passe (par exemple pour s'assurer. |

|

Politique n°47 Politique sur la sécurité informatique

intervenants concernés (par exemple : le Vice-rectorat aux systèmes d'information la directrice |

|

Politique de sécurité informatique de linstitut national de la

Jun 15 2021 À titre d'exemple |

|

Politique de sécurité de linformation

May 16 2022 comme par exemple les réseaux de communication |

|

Politique de Sécurité des Systèmes dInformation (PSSI)

exemple reprise des services sur des moyens externes suite à ... - informer immédiatement le responsable informatique et le Responsable de la Sécurité des. |

|

Guide délaboration dune politique de sécurité de linformation

sécurité de l'information. Mentionnons à titre d'exemple |

|

POLITIQUE DE SÉCURITÉ INFORMATIQUE

La politique donne le mandat à la direction de l'informatique des technologies de l'information et des communications d'établir un programme de sécurité qui |

|

Exemples de politiques de sécurité des données

3.0 Politique – Obligations des employés. 1. Vous devez suivre la formation de sensibilisation à la sécurité de l'<Entreprise X> et accepter de respecter la |

|

POLITIQUE DE SÉCURITÉ INFORMATIQUE

uniquement à alléger le texte et désigne autant les hommes que les femmes. Page 3. Page 3 sur 12. Table des matières. 1. Objet de la politique . |

|

POLITIQUE DE SÉCURITÉ DES SYSTÈMES DINFORMATION DE L

formation les règles élémentaires d'hygiène informatique. ? P9. Les produits et services acquis par les administrations et destinés à assurer la sécurité des |

|

Politiques de sécurité

système informatique incluant matériel logiciel interne (firmware) et logiciels qui ont pour Une politique de sécurité est une réalisation d'un modèle. |

|

Politique de sécurité informatique de linstitut national de la

15 juin 2021 La Politique de sécurité informatique (Politique) porte donc sur la sécurité des Ressources informatiques et du Réseau ainsi que sur l' ... |

|

Politique de sécurité de linformation

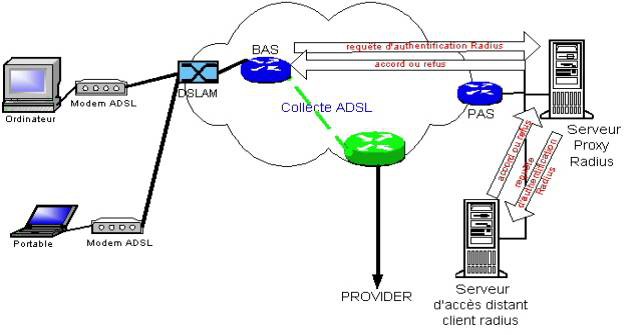

29 nov. 2017 3.4 Assurer la surveillance et l'intégrité des réseaux informatiques des télécommunications |

|

Guide délaboration dune politique de sécurité de linformation

s'appuyer sur le modèle « Politique de sécurité de l'information - modèle actifs informationnels ainsi que tout l'équipement informatique ou de ... |

|

Politique de Sécurité des Systèmes dInformation (PSSI)

- le système informatique de gestion ;. - les applications institutionnelles (messagerie applications et publications Internet |

|

Thèse de Doctorat DAnas ABOU EL KALAM MODÈLES ET

Politique du DoD et modèle de Bell-LaPadula. Quand on s'intéresse à la sécurité informatique en général et à celle des SICSS en particulier. |

|

Politique de sécurité informatique

Ces fonctions comprennent l'administration générale la formation et sensibilisation |

|

POLITIQUE DE SECURITE DES SYSTEMES D’INFORMATION

>POLITIQUE DE SECURITE DES SYSTEMES D’INFORMATION |

|

Politique de Sécurité du Système - univ-lillefr

>Politique de Sécurité du Système - univ-lille frhttps://ssi univ-lille fr/ /ssi/documents/universite_de_lille-pssi pdf · Fichier PDF |

|

Politique de Sécurité des Systèmes d’Information - ENS

>Politique de Sécurité des Systèmes d’Information - ENShttps://www ssi ens fr/PSSI pdf · Fichier PDF |

|

POLITIQUE DE SÉCURITÉ INFORMATIQUE - Collège Lionel-Groulx

>POLITIQUE DE SÉCURITÉ INFORMATIQUE - Collège Lionel-Groulxhttps://clg qc ca/ /reglement/Politique_de_securite_informatiqu · Fichier PDF |

Qu'est-ce que la politique de sécurité des systèmes d'information?

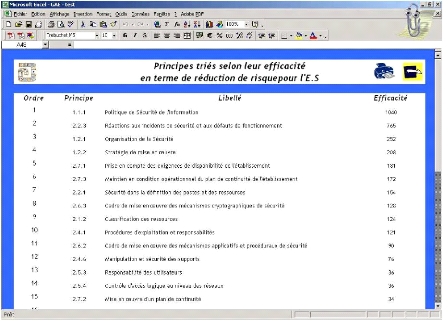

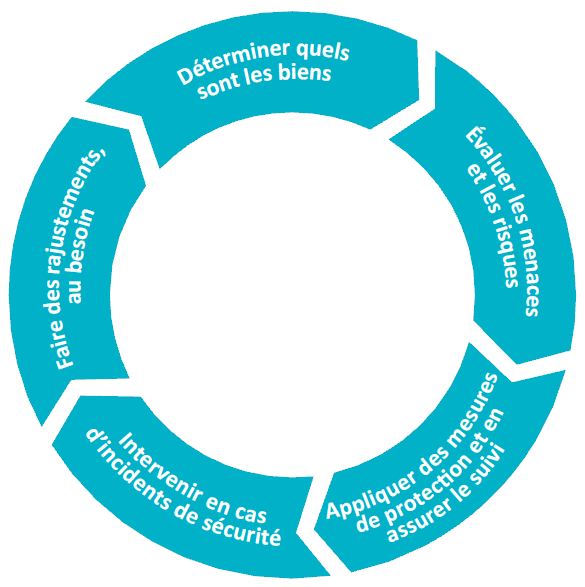

Préambule La politique de sécurité des systèmes d’information (PSSI) contribue à : - assurer la continuité des activités; - prévenir la fuite d’informations sensibles ; - renforcer la confiance des clients dans les entreprises et dans les téléprocédures.

Quels sont les avantages de la politique de sécurité des systèmes d’information?

La politique de sécurité des systèmes d’information (PSSI) contribue à : - assurer la continuité des activités; - prévenir la fuite d’informations sensibles ; - renforcer la confiance des clients dans les entreprises et dans les téléprocédures.

Quelle est la pertinence du guide d’élaboration d’une politique de sécurité des systèmes d’information ?

Bien que publié en 2004, le guide d’élaboration d’une politique de sécurité des systèmes d’information conserve sa pertinence. Le guide PSSI a pour objectif de fournir un support aux responsables SSI pour élaborer une politique de sécurité du ou des systèmes d’information (PSSI) au sein de leur organisme.

|

POLITIQUE DE SÉCURITÉ INFORMATIQUE - Collège Lionel-Groulx

La politique donne le mandat à la direction de l'informatique, des technologies de l'information et des communications d'établir un programme de sécurité qui |

|

Politiques de sécurité - Département dinformatique et de recherche

Pour les langages de programmation avec des fonctions de sécurité intégrées ( Java par exemple), leur TCB est formé des librairies standards ainsi que de l' |

|

Modèles et Politiques de Sécurité des Systèmes dInformation et de

objectifs de MP6 face au besoin crucial de sécurité informatique, dans un (par exemple un médecin DIM2) d'exprimer une politique sous la forme d'un |

|

La politique de securite informatiquepdf

La politique de sécurité informatique s'applique à toute personne utilisant les ressources informatiques et de télécommunications de l'organisation L'utilisation |

|

Guide délaboration dune politique de sécurité - Secrétariat du

s'appuyer sur le modèle « Politique de sécurité de l'information - modèle générique » actifs informationnels ainsi que tout l'équipement informatique ou de |

|

Politique de sécurité de linformation - SmartFocus

Cette politique s'applique à tous les systèmes et ressources SmartFocus, à ses filiales et à tous matériel informatique et sécurité des réseaux • transfert Les logiciels permettant l'accès des employés à l'extérieur du bureau (par exemple, |

|

Politique de Sécurité des Systèmes dInformation (PSSI) du vice

La charte éthique pour la SSI et la politique générale de sécurité SI X 3 10 Gestion des matériels informatiques fournis à l'utilisateur N° règle EXEMPLE - SSI : Règle SSI adaptée de la PSSI E pour être en cohérence avec le contexte |

![PDF] Sécurité informatique (Hacking) cours et formation gratuit PDF] Sécurité informatique (Hacking) cours et formation gratuit](https://www.livecareer.fr/wp-content/uploads/sites/2/2018/04/expert-en-securite-informatique.jpg)

![PDF] Cours informatique en pdf sur la Sécurité des Réseaux PDF] Cours informatique en pdf sur la Sécurité des Réseaux](https://www.emajit.com/wp-content/uploads/banniere-cta-audit.jpg)

![PDF] Cours d'introduction à la sécurité des systèmes informatique PDF] Cours d'introduction à la sécurité des systèmes informatique](https://books.openedition.org/cdf/docannexe/image/443/img-1.png)