les commandes dos pour piratage pdf

Comment les pirates utilisent-ils la commande route ?

Les pirates utilisent souvent la commande route pour faire la distinction entre les chemins d'accès à des appareils spécifiques et les chemins d'accès à différents réseaux. Vous pouvez l'utiliser simplement en tapant " itinéraire imprimé » dans la fenêtre de commande.

Comment entrer des commandes DOS sous Windows ?

Sous Windows, vous pouvez entrer des commandes DOS à l’aide de l’invite de commande Windows. L’interpréteur de lignes de commande « cmd.exe » utilise les commandes CMD Windows, qui contiennent toutes les commandes DOS.

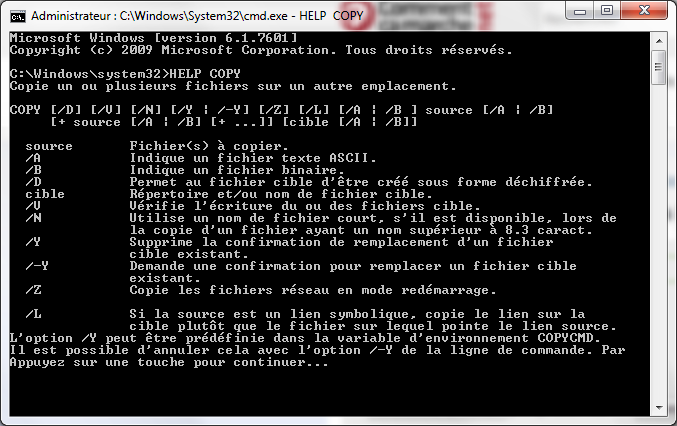

Comment utiliser les commandes DOS pour sauvegarder manuellement les données ?

Si l’interface utilisateur graphique de Windows pose des problèmes, il est important de savoir comment utiliser les commandes DOS pour sauvegarder manuellement les données. Sous Windows, vous pouvez entrer des commandes DOS à l’aide de l’invite de commande Windows.

Qu'est-ce que la commande DOS ?

Cette commande DOS copie tous les fichiers d’un répertoire dans un nouveau répertoire spécifié. Avec cette commande DOS, vous pouvez ouvrir des programmes ou des fichiers dans le répertoire spécifié comme s’ils se trouvaient dans le répertoire courant.

meilleures Commandes Cmd utilisées Pour Le Piratage

L'invite de commande est l'interpréteur de ligne de commande sous Windows. Avec l'aide de CMD, vous pouvez faire presque tout avec votre ordinateur/ordinateur portable. Nous ne pouvons pas vous montrer exactement ce que CMD peut faire Cependant, les pirates ou certains utilisateurs professionnels savent utiliser pleinement l’invite de commande. I

Ping

Cette commande est utilisée pour la connexion Internet pour envoyer des paquets de données à une adresse Web spécifique, puis ces paquets sont envoyés à votre ordinateur. Le test montre simplement le temps nécessaire pour atteindre l'adresse spécifiée. En termes simples, cela vous aide à savoir si l'hôte que vous essayez fonctionne toujours bien. V

Nslookup

C'est un outil de ligne de commande de gestion de réseau qui vous aide à obtenir le nom de domaine ou à attribuer une adresse IP à un enregistrement DNS donné. Supposons que vous ayez une URL de site Web mais que vous vouliez connaître son adresse IP, vous pouvez simplement la saisir dans le CMD. (Remplacez Google.com par l'URL de votre site Web do

Tracert

Vous pouvez dire que la trace de route en tant que nom permet aux utilisateurs de suivre le chemin sur le transfert IP emballé pour atteindre la destination. La commande calcule et affiche le temps nécessaire à chaque étape pour atteindre la destination. Il suffit d'écrire (si vous connaissez l'adresse IP) Ou vous pouvez taper : (Si vous ne connais

Arp

Cette commande vous aide à modifier le cache ARP. Vous exécutez la commande arp-a Sur chaque ordinateur pour voir si les ordinateurs ont l'adresse MAC correcte répertoriée pour exécuter la commande pingAvec succès sur le même sous-réseau. Cela aide également les utilisateurs à voir si quelqu'un a fait de l'empoisonnement arp dans leurs réseaux loca

ipconfig

C'est quelque chose qui montre tout ce qui est utile. Il vous montrera adresse IPv6 et IPv6 adresse temporaire IPv4, masque de sous-réseau, la passerelle par défaut, et toutes les autres choses que vous voulez savoir. Vous pouvez taper ceci dans l’invite de commande » dz-techs.com

Netstat

Si vous voulez savoir qui est en train d'établir une connexion avec votre ordinateur, vous pouvez essayer de le saisir à l'invite de commande “netstat -a“Toutes les communications seront affichées et vous saurez les connexions actives et les ports d’écoute. Vous pouvez taper ceci dans l'invite de commande : dz-techs.com

Route

Qui est utilisé pour afficher et manipuler la table de routage IP dans Microsoft Windows. Cela vous montrera la table de routage, l'échelle et l'interface. Vous pouvez taper ceci dans l'invite de commande : dz-techs.com

Net View

Cette commande affiche une liste complète des ressources, des ordinateurs ou des domaines partagés par l'ordinateur spécifié. Vous pouvez taper ceci dans l'invite de commande : dz-techs.com

Net User

Eh bien, cette commande est utilisée pour modifier les modifications à utiliser les comptes sur votre ordinateur. Vous pouvez ajouter ou supprimer des utilisateurs à l'aide de cette commande Vous pouvez utiliser ces commandes en utilisant l'utilisateur net dz-techs.com

Exercices pratiques sur 20 commandes DOS les plus demandées (MD CD RD TREE XCOPY MOVE)

COMMENT UTILISER LE CMD GUIDE POUR DÉBUTANTS

Piratage éthique avec Kali GNU Linux et Metasploit (français)

|

The Hackademy School - Hack Newbie.pdf

piratage avec la perte de temps et de finance que cela implique. bat permettent l'exécution automatique de commandes DOS (et oui c'est aussi simple que ça ;). |

|

La protection des réseaux contre les attaques DOS

La difficulté de cette attaque pour le piratage est d'apprécier la valeur exacte de Utilisez les commandes suivantes pour créer les dossiers contenant les ... |

|

Protection contre les attaques de déni de service dans les réseaux IP

Il existe de nombreux outils pour réaliser des attaques du type DoS et DDoS. détecter les commandes passées de cette manière le maitre est quasi-indétectable ... |

|

EN-Hacking Securite Hand-Book.pdf

D'autres techniques de piratage. Page 63. 63. Attaques DoS et DdoS Avant de lire la suite faîtes un saut vers l'annexe sur les commandes DOS pour pouvoir les ... |

|

Piratage Ethique sur lentreprise TSG

11 avr. 2011 ... de donnée même si c'est avec un utilisateur à privilèges limités. La deuxième étape est l'utilisation des quelques commandes sql pour obtenir ... |

|

GUIDE DE PRÉVENTION CONTRE LES ARNAQUES

(faux compte de visites et de commandes en cours) prix barrés élevés |

|

Glossaire des termes informatiques

Symbole de la barre oblique inversée () utilisée entre autres |

|

GUIDE DUTILISATION

commande 5 pour neutraliser les commandes des lève-vitres arrière quelles (b) Pour installer un siège enfant "dos à la route" à cette place désactiver ... |

|

Voici la liste des principales commandes MS-DOS de Windows 7

AT. Planifie l'exécution de commandes ou programmes sur un ordinateur. ATTRIB. Affiche ou modifie les attributs d'un fichier. BCDEDIT. Éditeur du magasin des |

|

Untitled

piratage avec la perte de temps et de finance que cela implique. Auteurs Allez sous MS-DOS (Démarrer |

|

EN-Hacking Securite Hand-Book.pdf

n'explique que les techniques de piratage et ne détaillent aucune vulnérabilité notre système : cela correspond en gros à la invite de commandes DOS. |

|

Protection contre les attaques de déni de service dans les réseaux IP

accéder aux services désirés sont également les victimes des pirates qui effectuent le DoS. De nos jours le piratage peut être acquis aisément |

|

Piratage éthique sur lentreprise TSG

21 déc. 2016 Afin de sécuriser les ressources informatiques des attaques internes ou externes il faut penser comme les malveillants et essayer leurs façons ... |

|

La protection des réseaux contre les attaques DOS

Pendant le déroulement de l'attaque le hacker se connecte au maître qui envoie alors un. Page 6. 6 ordre à tous les hôtes distants. Ensuite |

|

Voici la liste des principales commandes MS-DOS de Windows 7

ASSOC. Affiche ou modifie les applications associées aux extensions de fichiers. AT. Planifie l'exécution de commandes ou programmes sur un ordinateur. ATTRIB. |

|

HACKER 2020

concerne le piratage de la ligne téléphonique du voisin pour se faire des minutes Le shell est l'interpreteur de commandes: cela correspond au Dos; ... |

|

Hacking sécurité et tests dintrusion avec Metasploit (Référence

-securite-et-tests-dintrusion-avec-Metasploit.pdf |

|

Conditions generales de service.pdf

1 sept. 2020 Pour pouvoir commander les Services d'OVHcloud le Client doit disposer ... informatiques par déni de service (DOS ou DDOS) |

|

The Hackademy School - Hack Newbiepdf - Zenk - Security

piratage, avec la perte de temps et de finance que cela implique Pour avoir son IP on tapes la commande winipcfg (win9x/winme) ou ipconfig MS-DOS Comme vous pourrez le constater, une adresse MAC est composée de 6 octets |

|

HACKING / SECURITE HAND-BOOK - Pirate

Et pour finir, j'ai lu un article, il y a quelques mois de cela, disant qu'un pirate devait se reconvertir et se Infiltrer, pirater et sécuriser les systèmes d' exploitations, notre système : cela correspond en gros à la invite de commandes DOS |

|

Voici la liste des principales commandes MS-DOS de Windows 7

ATTRIB Affiche ou modifie les attributs d'un fichier BCDEDIT Éditeur du magasin des données de configuration de démarrage BOOTCFG Peut être utilisé pour |

|

Manuel de piratage - LezArtS

vous aider à comprendre et à vous protéger du piratage informatique Il serait dommage pour un pirate de chercher à s'attaquer à un serveur sans gestionnaires d'applications, grâce à la commande "Active wnds" ("Active Fourni avec Windows, et fonctionnant sous DOS, Netstat (Network Statu sI vous affiche quelles |

|

Les bases du hacking (Référence) (French Edition)

documents PDF, saisissez la commande suivante : filetype: pdf dont auth, broadcast, brute, default, discovery, dos, exploit, external, fuzzer, intrusive qu'il puisse être très amusant d'appuyer sur des boutons pour pirater les systèmes |

| [PDF] Piratage éthique sur l');">PDF |

Piratage éthique sur lentreprise TSG - DUMAS - CNRS

21 déc 2016 · Combinaison du protocole HTTP utilisant le protocole SSL pour Commande informatique permettant d'envoyer une requête ICMP d'une peut facilement créer des attaques de type Déni de Service (DoS) sur http://www cgisecurity com/pen-test/Auditing-and-Securing-Web-enabled-Applications pdf , |

|

10 commandes dadministrateur à connaître - Thoms87

Cette commande fonctionne avec Windows XP, Windows Vista, Windows 7 et Windows 8 Ipconfig La commande ipconfig est très pratique pour afficher la |

|

GUIDE DACCOMPAGNEMENT - RERO DOC

31 mar 2011 · Figure 27 DoS/DDoS : exemple de demande de rançon sur commande de l' armée américaine pour effectuer des calculs de balistique, comme le tout luttant contre le piratage de fichiers soumis aux droits d'auteurs sont alors attaqués Source : http://lasecwww epfl ch/~oechslin/advbof pdf 50 |

|

PDF :2 - FOILEN

anglais, le mot "Piratage" n'est pas employé alors que le mot "Hacking" est utilisé à tord et à travers de commandes, mais cela n'empêche pas les jeux d'avoir leur propre y a encore une communauté pour DOS avec FreeDOS |