controle d'acces pdf PDF Cours,Exercices ,Examens

|

Travaux Pratiques et Examens GESTION DES BASES DE DONNESS

CHARANI ETTAIBI professeur universitaire à la FSJESM Page 6 Travaux Pratiques sous Access: TP2 (M anipulation des requêtes de sélection) La Base de données: Gestion_des_commandes |

Contrôle d’accès

Une des bases de la sécurité : On permet à une action d’être exécutée que si elle respectene u certaine politique. Permet de renforcer la confidentialitéou l’integrité. Contrôle d’accèsdiscrétionnaire– basé sur l’identité et la possesion. UNIX/Linux. Contrôle d’accèsobligatoire – basé sur l’existence d’un Serveur de Sécurité. Modèles basés sur les

Contrôle d’accès discrétionnaire

Basé sur l’identité : Utilisateurs – les sujets des actions. Objets. Chaque utilisateur possède un certain ensemble d’objets, avec lesquels il peut faire ce qu’il veut. Avantages : décisions decentralisées, surcoût faible de déploiement , olérance aux attaques de type déni de service. Désavantages: difficile d’analyser, peut engendrer des failles d

Contrôle d’accès obligatoire

Serveur de sécurité (SS), censé renforcer une certaine politique. Exemple : politique “militaire”, avec des niveaux de sécur ité. Règles d’accès, basées sur despermissions/droits. Toute action doit être validée par le SS,

Modèle HRU (Harrison-Ruzzo-Ullman)

Composants de l’état de protection : Sujets S : utilisateurs, groupes, processus, services

Actions et matrice d’accès

Chaque action pourrait avoir aussi une influence sur la matrice de contrôle d’accès – chown,chmod,

Exemple : système hiérarchique

Supposons un système avec des niveaux de documents (public,classifié, top secret). On veut pas que le grand public lise des documents secrets. Mais on ne veut pas non plus d’avoir des “taupes” Politique Bell-LaPadula (sécurité multiniveaux – on va rev enir là-dessus) : – No read-up, no write-down. Implémentable dans le modèle HRU : Niveaux de séc

Exemple 2 : UNIX (simplifié et modifié)

Attribut propriétaire :own. Fichiers = sujets de type spécial. Privilèges de propriétaire :oread, owrite, oexec. Si f a X comme propriétaire et peut être lu par tous,

x ∈ S, y ∈ O.

Un système d’accès estsûr par rapport à un triplet (x, y, r) ∈ S × O × R si dans aucune configuration atteignable (S′, O′, M ′) x n’a le droit r sur y (r 6∈M (x, y)). – Notion locale. Un système d’accès estsûr par rapport à un droit r ∈ R si dans toute configuration atteignable (S′, O′, M ′) on ne peut jamais trouver x, y tels que r ∈ M ′(x, y). –

Décidabilité

Est-ce que le système de transitions est (en soi-même) un méc anisme renforçant une politique de sûreté ? Question équivalente: est-ce qu’on peut construire un algorithme tester la non-fuite d’un droit pour tout système de type matrice d’accès ? Si le système ne permettrait pas de créer de nouveaux sujets/objets, alors simulation jusqu’à la couvert

Take-grant

Droits : t (“take”) et g (“grant”). Commandes de type spécial : take(x, y, z) : if t ∈ [x, y] and α ∈ [y, z] then enter α ∈ [x, z] grant(x, y, z) : if g ∈ [x, y] and α ∈ [x, z] then enter α ∈ [y, z] create(x, y) : create x; enter t, g ∈ [x, y] “take” permet àx de récupérer tous les droits que y possède surz ; “grant” permet àx de propager à y ses d

Décidabilité

Théorème :Il existe un algorithme permettant de décider, pour tout système de type take-grant, si le système provoque la fuite d’un droit. Chemin tg : chemin dans le graphe représentant la matrice de droits d’accès contenant que des arêtest ou g. – Orientation d’arêtes non-importante. Théorème : En supposant S = O, pour x, y ∈ S, x peut récupérer l

Systèmes typés

TAM = Typed Access Matrix : Primitives : S = sujets, O = objets, R = droits, T = types et t : O −→ T : pour tout objet o ∈ O, t(o) donne son type. Commandes typées: command nom(X 1 : t 1, . . . , Xn : tn) if r in [Xi , Xj ] and . . . and rk in ] 1 [Xik , Xjk then op 1; . . . ; opp Sémantique : les substitutions des variables doivent respecter les t

Acces Control Lists : L : O −→ S × 2R

Colonnes de la matrice des droits d’accès. Langage de spécification dépendant du système. lacl.u-pec.fr

Capabilites : C : S −→ O × 2R

Lignes de la matrice des droits d’accès. Pourquoi opter pour l’une ou l’autre : Si nbobjets >> nbsujets alors ACL. Capabilités utiles quand on veut enregistrer le comportement des sujets. lacl.u-pec.fr

Contrôle d’accès

Une des bases de la sécurité : On permet à une action d’être exécutée que si elle respectene u certaine politique. Permet de renforcer la confidentialitéou l’integrité. Contrôle d’accèsdiscrétionnaire– basé sur l’identité et la possesion. UNIX/Linux. Contrôle d’accèsobligatoire – basé sur l’existence d’un Serveur de Sécurité. Modèles basés sur les

Contrôle d’accès discrétionnaire

Basé sur l’identité : Utilisateurs – les sujets des actions. Objets. Chaque utilisateur possède un certain ensemble d’objets, avec lesquels il peut faire ce qu’il veut. Avantages : décisions decentralisées, surcoût faible de déploiement , olérance aux attaques de type déni de service. Désavantages: difficile d’analyser, peut engendrer des failles d

Contrôle d’accès obligatoire

Serveur de sécurité (SS), censé renforcer une certaine politique. Exemple : politique “militaire”, avec des niveaux de sécur ité. Règles d’accès, basées sur despermissions/droits. Toute action doit être validée par le SS,

Modèle HRU (Harrison-Ruzzo-Ullman)

Composants de l’état de protection : Sujets S : utilisateurs, groupes, processus, services

Actions et matrice d’accès

Chaque action pourrait avoir aussi une influence sur la matrice de contrôle d’accès – chown,chmod,

Exemple : système hiérarchique

Supposons un système avec des niveaux de documents (public,classifié, top secret). On veut pas que le grand public lise des documents secrets. Mais on ne veut pas non plus d’avoir des “taupes” Politique Bell-LaPadula (sécurité multiniveaux – on va rev enir là-dessus) : – No read-up, no write-down. Implémentable dans le modèle HRU : Niveaux de séc

Exemple 2 : UNIX (simplifié et modifié)

Attribut propriétaire :own. Fichiers = sujets de type spécial. Privilèges de propriétaire :oread, owrite, oexec. Si f a X comme propriétaire et peut être lu par tous,

x ∈ S, y ∈ O.

Un système d’accès estsûr par rapport à un triplet (x, y, r) ∈ S × O × R si dans aucune configuration atteignable (S′, O′, M ′) x n’a le droit r sur y (r 6∈M (x, y)). – Notion locale. Un système d’accès estsûr par rapport à un droit r ∈ R si dans toute configuration atteignable (S′, O′, M ′) on ne peut jamais trouver x, y tels que r ∈ M ′(x, y). –

Décidabilité

Est-ce que le système de transitions est (en soi-même) un méc anisme renforçant une politique de sûreté ? Question équivalente: est-ce qu’on peut construire un algorithme tester la non-fuite d’un droit pour tout système de type matrice d’accès ? Si le système ne permettrait pas de créer de nouveaux sujets/objets, alors simulation jusqu’à la couvert

Take-grant

Droits : t (“take”) et g (“grant”). Commandes de type spécial : take(x, y, z) : if t ∈ [x, y] and α ∈ [y, z] then enter α ∈ [x, z] grant(x, y, z) : if g ∈ [x, y] and α ∈ [x, z] then enter α ∈ [y, z] create(x, y) : create x; enter t, g ∈ [x, y] “take” permet àx de récupérer tous les droits que y possède surz ; “grant” permet àx de propager à y ses d

Décidabilité

Théorème :Il existe un algorithme permettant de décider, pour tout système de type take-grant, si le système provoque la fuite d’un droit. Chemin tg : chemin dans le graphe représentant la matrice de droits d’accès contenant que des arêtest ou g. – Orientation d’arêtes non-importante. Théorème : En supposant S = O, pour x, y ∈ S, x peut récupérer l

Systèmes typés

TAM = Typed Access Matrix : Primitives : S = sujets, O = objets, R = droits, T = types et t : O −→ T : pour tout objet o ∈ O, t(o) donne son type. Commandes typées: command nom(X 1 : t 1, . . . , Xn : tn) if r in [Xi , Xj ] and . . . and rk in ] 1 [Xik , Xjk then op 1; . . . ; opp Sémantique : les substitutions des variables doivent respecter les t

Acces Control Lists : L : O −→ S × 2R

Colonnes de la matrice des droits d’accès. Langage de spécification dépendant du système. lacl.u-pec.fr

Capabilites : C : S −→ O × 2R

Lignes de la matrice des droits d’accès. Pourquoi opter pour l’une ou l’autre : Si nbobjets >> nbsujets alors ACL. Capabilités utiles quand on veut enregistrer le comportement des sujets. lacl.u-pec.fr

|

Recueil dexercices corrigés en INFORMATIQUE I

vues pendant ses cours de l'Architecture de l'Ordinateur leurs contrôles continus et examens du Semestre 1. ... Exercice 1 : Associez chaque concept de ... |

|

Cours SGBD 1 Concepts et langages des Bases de Données

IUT de Nice - Cours SGBD1. 1 contrôle des droits d'accès autorisation ... Vue 1. Vue 2. Schéma logique. DICTIONNAIRE DE DONNEES. Schéma physique. |

|

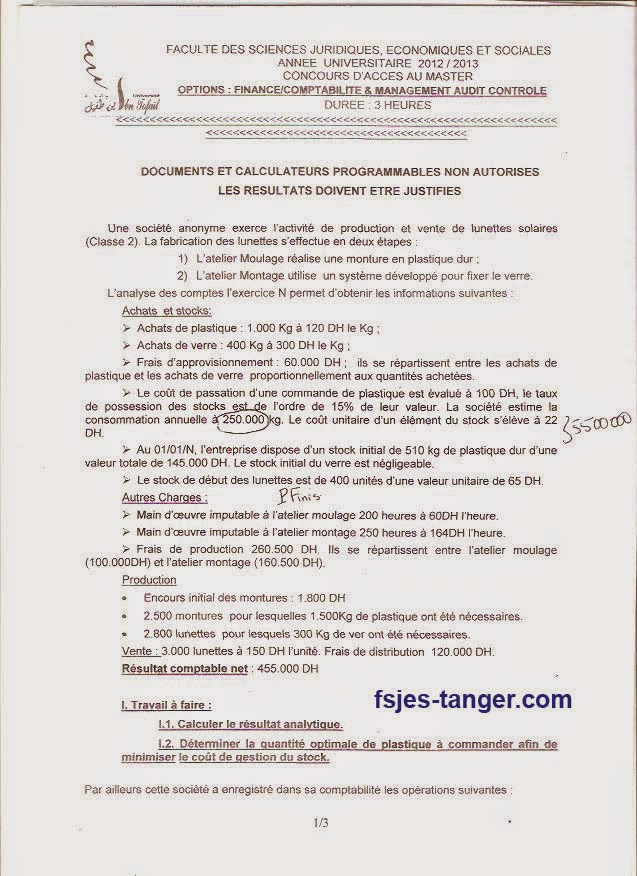

Exercice 1 :

I. Chapitre 1 : Algèbre relationnelle . Correction de l'exercice 1. ... EXAMEN INITIATION AUX BASE DE DONNEES (2010) . |

|

Guide des indications et des procédures des examens

2 févr. 2010 Association Nationale Dentaire d'Exercice en Groupe ou en Association ... Groupe de travail n°1 : Justification clinique des examens en ... |

|

Exercices dirigés Réseaux et protocoles

Exercice 3 : La couche Liaison. Question 1. La trame Ethernet. Le format de l'information qui passe sur le médium de communication est le suivant |

|

Reglement-des-etudes-20-21-web.pdf

4.7.1 La fraude aux examens et en contrôle continu exercices afférents à ces derniers. Seul l'accès aux cours magistraux est autorisé. L'accès aux TD et ... |

|

Guide-LMD.pdf

14 juil. 2011 3.3 Le planning des examens de fin de semestre ... concours d'accès ... Les supports de cours et séries d'exercices ne sont pas distribuées. |

|

La fraude aux examens dans lenseignement supérieur

20 juin 2011 Mais le contrôle continu peut aussi réduire la fraude aux examens. ... Oraux au cours desquels l'exercice pouvait souvent consister à ... |

|

COURS DADMINISTRATION DES RESEAUX INFORMATIQUES

des Réseaux informatiques. Cours et exercices. De la transmission de données à l'accès au réseau. Tome 1» Eyrolles mars 1995 |

|

Diplôme dAccès aux Etudes Universitaires (DAEU) A DISTANCE

Charte des examens et contrôles est affectée du coefficient 1. ... n'est autorisé·e à suivre que les cours pour lesquels il·elle est inscrit·e ... |

| Synthèse de cours exercices corrigés - inter droitetaffaires |

| Gestion de projet Gestion de projet informatique - ORSYS |

| Recueil d'exercices corrigés en INFORMATIQUE I - USTO |

| Pour plus des cours exercices examens Site 9alamicom |

| Cours Exercices et Travaux Pratiques - ENSEEIHT |

| Cours d'informatique industrielle - Institut Fresnel |

| Exercices corrigés Initiation aux bases de données |

| A3pdf - Règlement et plans d'études |

| LES RESEAUX DE NEURONES ARTIFICIELS INTRODUCTION AU |

| Securite-Informatique-Cours-et-TDpdf - ResearchGate |

|

Recueil dexercices corrigés en INFORMATIQUE I - USTO

vues pendant ses cours de l'Architecture de l'Ordinateur, Logiciels de L1-SM pour bien préparer leurs contrôles continus et examens du Semestre 1 La mémoire d'accès aléatoire est le lieu de stockage des programmes Vrai Faux : |

|

Corrigés des exercices du livre et en ligne - Vuibert

doit également avoir accès, dans le cas où l'option 1 serait retenue, au coût et aux forme d'un tableau ayant le format ci-après : Solution 1 Solution 2 Solution 3 CHAPITRE 2 EXERCICE 1 1 Le référentiel COSO définit le contrôle interne le projet stratégique de l'entreprise à des horizons de plus en plus courts |

|

Introduction à linformatique - Cours, examens et exercices gratuits

Une unité de contrôle qui découpe une instruction en morceaux et contrôle les 1 Récupération de l'instruction : on demande à la mémoire le contenu d'une adresse, Les programmes utilisent des fonctionnalités standardisées d'accès aux De nombreux programmes de conversion de format, de communication et de |

|

QCM Exercice n°10 Compression et Archivage - C2IMES

30 jui 2005 · 1 Les différents types de virus Cours et exercices 3h30 minimum Difficulté : Lorsque vous possédez un compte sur un ordinateur, le seul et unique contrôle d 'accès fichiers dans un format crypté sur votre disque dur |

|

Exercices dirigés Réseaux et protocoles - Cnam

Exercice 1 : Le modèle OSI Le format de l'information qui passe sur le médium de communication est le suivant, codage parmi tous les codages vus en cours à propos des réseaux locaux) ? Exercice 5 : Codes de contrôle d'erreurs à parités Dans notre architecture, le concentrateur d'accès au réseau Internet (en |

|

Audit des contrôles applicatifs - Chapters Site - The Institute of

Elles modifient peu l'environnement informatique existant • Elles peuvent mettre en place, en cours d'exercice, une application financière pré-packagée sans |

|

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

Exercice 1 : Bien supports et menaces génériques ([Age10a, Chapitres 1, 2, 4]) 1 Classer les bien le contrôle d'accès se fait par identifiant /mot de passe; cours sur les vulnérabilités) Le financement se fait sur examen d'un dossier |

![PDF] Serie d'exercices avec corriges de l'economie politique PDF] Serie d'exercices avec corriges de l'economie politique](https://1.bp.blogspot.com/-6z-huoi3k4M/XksA5UY5trI/AAAAAAAAAhw/HyNUzdqGooQKHzXk28-_8fS1IK-4BQiEwCLcBGAsYHQ/s1600/IMG_20200217_220842%255B1%255D.jpg)

![PDF] Exercices et corriges d'introduction a l'analyse economique PDF] Exercices et corriges d'introduction a l'analyse economique](https://3.bp.blogspot.com/-MpSLQnyQo_Y/Xp7lBBgu8zI/AAAAAAAAGB0/llKdSp2ppdwSd-7IW30OFooqWji7VcR3gCK4BGAYYCw/w1200-h630-p-k-no-nu/Exercices-Corrig%25C3%25A9s-N%25C2%25B02-limites-et-continuit%25C3%25A9%252C-2-bac-inter%252C-biof.jpg)