controle d'acces porte PDF Cours,Exercices ,Examens

|

Formation au système de contrôle d’accès

Cette formation ofre un aperçu général du domaine des installations de contrôle d’accès Vous aurez l’occasion d’acquérir des connaissanc-es théoriques et pratiques concernant la configuration du contrôleur de porte AXIS A1001 Au cours de cette formation vous recevrez des explications relatives à la mise en service et aux |

Pourquoi installer un système de contrôle de l’accès à une porte ?

Il s’agit aussi de réduire les risques d’intrusion, car le local est uniquement accessible aux collaborateurs qui disposent du pass pour y accéder. Pour une copropriété ou une entreprise, l’installation d’un système de contrôle de l’accès à une porte permet de contrôler les personnes qui entrent et sortent du bâtiment.

Quels sont les différents types de systèmes de contrôle d’accès porte ?

Ce système est autonome et facile à reprogrammer. La serrure électronique : ce dispositif de contrôle d’accès porte est simple à installer et à utiliser. Son fonctionnement est compatible avec la plupart des portes, il permet de transformer le smartphone en un moyen d’accéder à un bâtiment en fonction du modèle choisi.

Qu'est-ce que le guide de contrôle d'accès électronique ?

Ce guide donne les bonnes pratiques, définit les règles de l’art, liste les questions à se poser et apporte les réponses adéquates pour le succès d’un projet de contrôle d’accès électronique dans les domaines tertiaire / industriel et résidentiel (individuel et collectif).

Pourquoi mettre en place un système de contrôle d’accès ?

Les occupants ou les collaborateurs reçoivent un identifiant, un badge ou une clé spécifique pour entrer dans le bâtiment concerné. Qu’il s’agisse d’une entreprise ou d’un logement, l’intérêt principal de mettre en place un système de contrôle d’accès est l’amélioration de la sécurité.

Contrôle d’accès

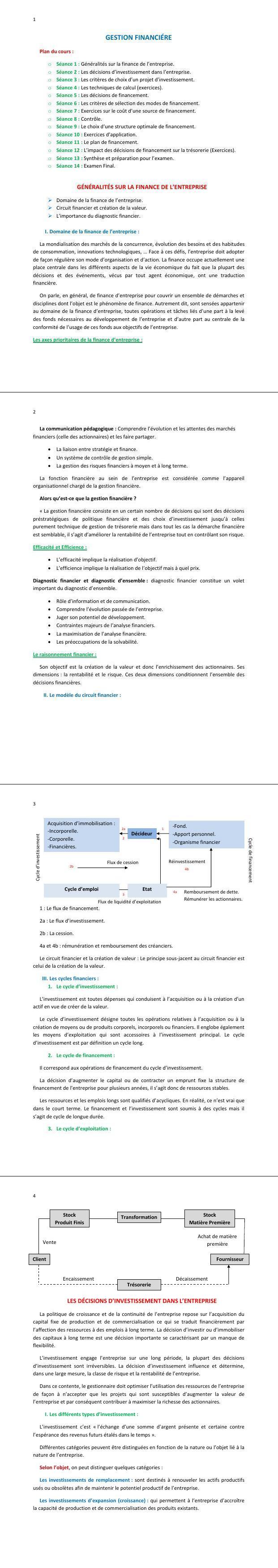

Une des bases de la sécurité : On permet à une action d’être exécutée que si elle respectene u certaine politique. Permet de renforcer la confidentialitéou l’integrité. Contrôle d’accèsdiscrétionnaire– basé sur l’identité et la possesion. UNIX/Linux. Contrôle d’accèsobligatoire – basé sur l’existence d’un Serveur de Sécurité. Modèles basés sur les

Contrôle d’accès discrétionnaire

Basé sur l’identité : Utilisateurs – les sujets des actions. Objets. Chaque utilisateur possède un certain ensemble d’objets, avec lesquels il peut faire ce qu’il veut. Avantages : décisions decentralisées, surcoût faible de déploiement , olérance aux attaques de type déni de service. Désavantages: difficile d’analyser, peut engendrer des failles d

Contrôle d’accès obligatoire

Serveur de sécurité (SS), censé renforcer une certaine politique. Exemple : politique “militaire”, avec des niveaux de sécur ité. Règles d’accès, basées sur despermissions/droits. Toute action doit être validée par le SS,

Modèle HRU (Harrison-Ruzzo-Ullman)

Composants de l’état de protection : Sujets S : utilisateurs, groupes, processus, services

Actions et matrice d’accès

Chaque action pourrait avoir aussi une influence sur la matrice de contrôle d’accès – chown,chmod,

Exemple : système hiérarchique

Supposons un système avec des niveaux de documents (public,classifié, top secret). On veut pas que le grand public lise des documents secrets. Mais on ne veut pas non plus d’avoir des “taupes” Politique Bell-LaPadula (sécurité multiniveaux – on va rev enir là-dessus) : – No read-up, no write-down. Implémentable dans le modèle HRU : Niveaux de séc

Exemple 2 : UNIX (simplifié et modifié)

Attribut propriétaire :own. Fichiers = sujets de type spécial. Privilèges de propriétaire :oread, owrite, oexec. Si f a X comme propriétaire et peut être lu par tous,

x ∈ S, y ∈ O.

Un système d’accès estsûr par rapport à un triplet (x, y, r) ∈ S × O × R si dans aucune configuration atteignable (S′, O′, M ′) x n’a le droit r sur y (r 6∈M (x, y)). – Notion locale. Un système d’accès estsûr par rapport à un droit r ∈ R si dans toute configuration atteignable (S′, O′, M ′) on ne peut jamais trouver x, y tels que r ∈ M ′(x, y). –

Décidabilité

Est-ce que le système de transitions est (en soi-même) un méc anisme renforçant une politique de sûreté ? Question équivalente: est-ce qu’on peut construire un algorithme tester la non-fuite d’un droit pour tout système de type matrice d’accès ? Si le système ne permettrait pas de créer de nouveaux sujets/objets, alors simulation jusqu’à la couvert

Take-grant

Droits : t (“take”) et g (“grant”). Commandes de type spécial : take(x, y, z) : if t ∈ [x, y] and α ∈ [y, z] then enter α ∈ [x, z] grant(x, y, z) : if g ∈ [x, y] and α ∈ [x, z] then enter α ∈ [y, z] create(x, y) : create x; enter t, g ∈ [x, y] “take” permet àx de récupérer tous les droits que y possède surz ; “grant” permet àx de propager à y ses d

Décidabilité

Théorème :Il existe un algorithme permettant de décider, pour tout système de type take-grant, si le système provoque la fuite d’un droit. Chemin tg : chemin dans le graphe représentant la matrice de droits d’accès contenant que des arêtest ou g. – Orientation d’arêtes non-importante. Théorème : En supposant S = O, pour x, y ∈ S, x peut récupérer l

Systèmes typés

TAM = Typed Access Matrix : Primitives : S = sujets, O = objets, R = droits, T = types et t : O −→ T : pour tout objet o ∈ O, t(o) donne son type. Commandes typées: command nom(X 1 : t 1, . . . , Xn : tn) if r in [Xi , Xj ] and . . . and rk in ] 1 [Xik , Xjk then op 1; . . . ; opp Sémantique : les substitutions des variables doivent respecter les t

Acces Control Lists : L : O −→ S × 2R

Colonnes de la matrice des droits d’accès. Langage de spécification dépendant du système. lacl.u-pec.fr

Capabilites : C : S −→ O × 2R

Lignes de la matrice des droits d’accès. Pourquoi opter pour l’une ou l’autre : Si nbobjets >> nbsujets alors ACL. Capabilités utiles quand on veut enregistrer le comportement des sujets. lacl.u-pec.fr

| Pour plus des cours exercices examens Site 9alamicom |

| Synthèse de cours exercices corrigés - inter droitetaffaires |

| Gestion de projet Gestion de projet informatique - ORSYS |

| Synthèse de cours exercices corrigés |

| Cours ; Exercices 2ème SM-B- ; 1èr STM |

| Securite-Informatique-Cours-et-TDpdf - ResearchGate |

|

Calcul Scientifique: Cours exercices corrigés et illustrations en

_Fausto_Saleri |

| Exercices corrigés Initiation aux bases de données |

| LES RESEAUX DE NEURONES ARTIFICIELS INTRODUCTION AU |

| Fiche de cours (Cursus CS) - CentraleSupelec |

|

Synthèse de cours exercices corrigés - Cours, examens et exercices

Tous les agents y ont accès aux mêmes conditions – Il n'existe ni frais de porte sur des bons du Trésor pour une valeur nominale d'un million d'euros ensemble de sociétés de contrôle, ces derniers peuvent être réappliqués aux valeurs |

|

Introduction à linformatique - Cours complet - Cours, examens et

Les cours et exercices de ce module sont directement inspirés des Une unité de contrôle qui découpe une instruction en morceaux et contrôle les Les programmes utilisent des fonctionnalités standardisées d'accès aux un répertoire qui s'appelle /home/ et porte le nom de l'utilisateur 2011_IntroSys_cours_1 pdf |

|

DCG 11 - Contrôle de gestion

Programme de l'épreuve n° 11, DCG Contrôle de gestion XI dans la préparation des examens de l'expertise comptable Ils espèrent l'analyse la notion de « chaîne de valeur » de M Porter : d'accès à l'information prohibitif par rapport au gain apporté par la précision des calculs 2 fichiers PDF – 3 photos 600 |

|

Corrigés des exercices du livre et en ligne - Vuibert

doit également avoir accès, dans le cas où l'option 1 serait retenue, au coût et aux permettront de réaliser ce type de contrôle avec un jugement porté sur |

|

Cours ; Exercices 2ème SM-B- ; 1èr STM - ezzahraoui

Cours ; Exercices 2ème SM-B- ; 1èr STM servant de point d'accès à ce réseau pneumatique et à l'abrasion, comportant une ligne de contrôle CHAÎNE D' ÉNERGIE ; Porte logique ; Pressostat ; Énergie hydraulique ; Capteur ; Poulie |

|

Cours dinformatique industrielle

d'un binôme constitué Examen (5 points/20) : contrôle des connaissances avec poly de cours, sans calculatrice, sur les notions vues en cours (exercices inclus) et en TP FPGA (field-programmable gate array, réseau de portes programmables in-situ), ○ Permet de pré-sélectionner la page pour un accès mémoire |

|

QUESTION 20-1/2 Examen des technologies daccès pour les - ITU

MAC Commande d'accès au support (medium access control) Le présent rapport a pour objet de porter à la connaissance des décideurs et des participants du secteur des Voir www fsa usda gov/dam/BUD/PL107-171 pdf 23 Andrew |

|

Recueil dexercices corrigés et aide-mémoire - Gloria FACCANONI

20 sept 2019 · Soit CT, CC, TP respectivement les notes de contrôle terminal, de contrôle L' accès à un élément est optimisé en Python cf http://gradus-ad-mathematicam fr/documents/300_Directeur pdf a "Python 3 Exercices corrigés", https://perso limsi fr/pointal/_media/python:cours:exercices-python3 pdf |

|

Cours GRH - FOAD - MOOC

raison de l'essoufflement du modèle du contrôle et en rapport avec un 11 Michael Porter est professeur de stratégie d'entreprise de l'université Harvard L'inventaire des RH (expérience, formation, compétence) permettant l'accès à cette |

|

La gestion de portefeuille - Furet du Nord

Michel DUBOIS, Isabelle GIRERD-POTIN, Exercices de théorie financière des marchés électroniques a réduit le rôle de l'intermédiaire à un fournisseur d'accès gies et méthodes de contrôle de la performance de portefeuille, ce qui permet marché à se porter, pour un certain nombre de titres, contrepartie de tous les |