stéganographie informatique

|

Sécurité de linformation par stéganographiepdf

1 Chapitre 1 : La sécurité des informations la stéganographie et la stéganalyse 1 1 Introduction Les avancées technologiques en informatique et |

|

Sommaire

stéganographie informatique (I) Dans un second temps nous nous placerons stegano pdf > (date de visite : 28 février 2012) - MERCIOL F et LEFEVRE S |

|

Stéganographie : Sécurité par Dissimulation

Avec l'informatique la stéganographie prend une nouvelle ampleur mais la dissimulation de message ne date pas d'hier 2 Historique de la Stéganographie I- |

|

Stéganographie et cryptologie visuelle

Notre professeur d'Informatique et Sciences du Numérique M Faury nous a orienté sur deux méthodes la stéganographie et la cryptologie visuelle La |

|

Stéganographie

14 déc 2008 · La stéganographie représente un gros challenge dans le monde de la sécurité informatique Sous l'impulsion des milieux académiques des |

|

TECHNIQUES DE STEGANOGRAPHIE

Le but de cet article est de décrire les principales techniques de stéganographie d'avant et d'aujourd'hui : des techniques utilisées dans l'antiquité en temps |

|

Une étude comparative entre la stéganographie JPEG et la

protocoles réseau informatique et la stéganographie sont étroitement liés mais souvent confondus La stéganographie implique la dissimulation de l |

Comment fonctionne la stéganographie ?

La méthode stéganographique va consister à modifier certains de ces bits, codant pour des informations peu détectables à l'œil nu (comme le niveau de saturation).

Ils sont appelés « bits de point faible ».

Toutes ces micro-modifications seront par la suite localisées grâce à l'utilisation de la clé chiffrée.29 sept. 2022Qui utilise la stéganographie ?

La stéganographie n'est pas utilisée que par des apprentis espions désirant cacher leurs informations secrètes.

Elle est aussi utilisée dans l'industrie actuelle.

Sa principale application est le watermaking.

Cela consiste à cacher un copyright au sein d'une oeuvre protégée.Quelle méthode est utilisée par la stéganographie pour masquer le texte dans un fichier image ?

Grâce au numérique, la stéganographie passe aujourd'hui par des fichiers dématérialisés.

Elle est la plupart du temps doublée d'un chiffrement.

Pour cacher un document dans une image, on peut par exemple remplacer un octet RVB par un bit de données : cela dégrade un peu l'image mais ce n'est pas visible à l'œil nu.- Grâce à une police nommée FontCode, il est possible d'encoder un message dans n'importe quel texte ou image.

La forme des lettres est modifiée de façon imperceptible à l'œil nu.

|

TECHNIQUES DE STEGANOGRAPHIE

La stéganographie informatique – Cacher du texte dans une page web Tout comme sa consoeur la cryptographie la stéganographie existe |

|

Sommaire - Lex Electronica

stéganographie informatique (I) Dans un second temps nous nous placerons sur le plan juridique et essaierons de dégager les enjeux d'une utilisation |

|

Stéganographie : Sécurité par Dissimulation - [WEBREVIEW]

Avec l'informatique la stéganographie prend une nouvelle ampleur mais la dissimulation de message ne date pas d'hier 2 Historique de la Stéganographie I- |

|

TP dinformatique Stéganographie

TP d'informatique Stéganographie PCSI 2021 – 2022 I Introduction La stéganographie est l'art de dissimuler des données opposé à la cryptographie qui |

|

BENDJERIOU ARARpdf

Filière : Informatique Spécialité : RCS Présenté par : M BENDJERIOU RAMZI M ARAR ABDELHAKIM Thème : Une étude comparative entre la stéganographie |

|

Utilisation des codes correcteurs derreurs en stéganographie - LIRMM

année de Licence Mathématiques-Informatique à l'université de Nîmes Dans le cas d'un algorithme de stéganographie à clé privée l'émetteur Alice et |

|

Thème Sécurité de linformation par stéganographie

l'outil informatique plusieurs techniques de traitement des images ont vu le d'information « La stéganographie » pour cacher un message dans une image |

|

Stéganographie

Si la cryptographie est l'art du secret la stéganographie est l'art de la La technique informatique citée ci-dessous comme Codage sous forme d'une |

|

Stéganographie : techniques

de 1499 avec le traité Steganographie publié La stéganographie moderne cache les don- seaux informatiques principalement |

|

Sommaire - lex-electronicaorg

stéganographie informatique (I) Dans un second temps nous nous placerons sur le plan juridique et essaierons de dégager les enjeux d’une utilisation d’outils de stéganographie notamment vis-à-vis de l’obligation de sécurité informationnelle (II) |

|

Cet article explique Stéganographie : techniques - Lagoutorg

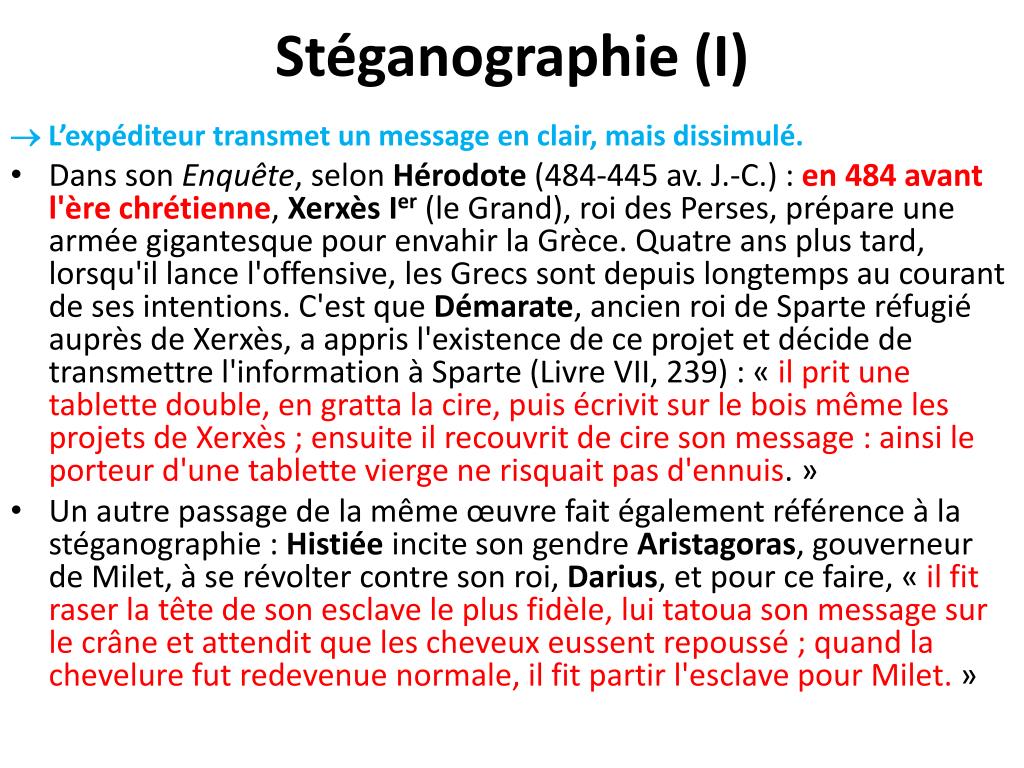

La stéganographie (venant du grec ste-ganos – dissimulé et graphein – écrire) date de 1499 avec le traité Steganographie publié par TRITHEMIUS et a pris depuis diverses formes au fur et à mesure de son évolution et de l'ingéniosité de ses utilisateurs : encres sympathiques (lait ou l'urine au temps de la |

Quels sont les usages de la stéganographie?

À l’instar de la cryptographie, on retrouve de nombreux usage de la stéganographie à travers les âges, dont le cas d’utilisation le plus connu est l’usage de l’encresympathique, qui ne se révélée qu’une fois soumise à une source de chaleur. L’arrivée des microfilms plus tard lors de la Seconde Guerre Mondiale changera la donne par la suite.

Quels sont les outils de stéganographie académique?

Les outils de stéganographie académique sont quant à eux développé par des équipes de recherches (notamment l’équipe de Fridrich). Leur objectif est de faire évoluer en parallèle stéganographie et stéganalyse.

Quel format pour stéganographie ?

Pour ne pas trop dégrader le fichier original, on utilise de préférence des fichiers qui contiennent beaucoup de redondances, comme les fichiers audio et les images brutes. La stéganographie fonctionne en revanche beaucoup moins bien avec des formats compressés comme le JPEG ou le MPEG.

Quels sont les meilleurs logiciels de stéganographie?

Ljupce Nikolov spatial, ainsi que la stéganographie basée sur la structure de ?chier sont les catégories qui semblent être les plus représentatives de l’o?re logiciel actuelle. Dans le domaine spatial, seul la modi?cation LSB est réellement utilisée. Le BPCS semble à priori prometteur, mais n’est pas utilisé.

Qui utilise la stéganographie ?

Quelle est la différence entre la cryptographie et la stéganographie ?

Comment cacher un message dans une image ?

. Dans la fenêtre d'édition, saisissez votre texte (une phrase comme un roman).

. Puis, sélectionnez Fichier, Cacher dans.

. Sélectionnez une image (seul le format BMP est pris en charge).

|

Stéganographie : techniques - Zenk - Security

ganographie de nos jours Stéganographie : techniques Bénoni Martin Degré de seaux informatiques, principalement via des canaux cachés ou tunneling |

|

Information noyée, information cachée - Apprendre-en-lignenet

quettes informatiques, les communica- tions par fax, la informatiques, il ne suffit donc pas d'in- terdire par un ganographie qu'on pourrait qualifier de |

|

Le tatouage des images numériques - Apprendre-en-lignenet

ganographie La stéganographie est l'art de cacher contraintes des ressources informatiques (temps d'exécution des programmes de tatouage et de |

|

Stéganographie - Fabien

24 avr 2002 · ganographie existait déjà Dans son livre L'univers informatique recèle de nombreuses ressources pour dissimuler des in- formations |

|

Application des codes correcteurs derreurs en stéganographie

11 juil 2012 · à la cryptographie et la sécurité informatique en général ganographie, pour cela on suppose que l'image de couverture est un graphe et les |

|

Rapport de stage Analyse stéganographique dimages - Root Me

ganographie couramment utilisées et d'autre part d'implémenter les œuvre numérique sur des périodes longues `a l'échelle des progr`es informatiques : les |

|

Thèse - Eurecom

maintenant une discipline de recherche publique de l'informatique théorique ganographie, elle aussi très rudimentaire, consistait à raser le crâne d'un |

|

359 delahayexp - CRIStAL - Université de Lille

Une scytale informatique ganographie définies à partir des transformations bijectives tés : aux limites des mathématiques et de l'informatique, Belin/Pour |