questionnaire sécurité informatique entreprise

|

Direction de laudit de sécurité informatique

questionnaire (exemple : RH sur les questions qui concernent le recrutement le responsable de sécurité physique sur les de l'action l'entreprise n'a même |

|

INF4420/ 6420 – Sécurité informatique

8 déc 2004 · Il va envoyer un message au directeur avant d'imprimer le questionnaire avec preuve de date mise par le serveur de courriel à la réception Ce |

|

La cybersécurité pour les TPE/PME en 13 questions

Ce guide présente en treize questions des mesures accessibles pour une protection globale de l'entreprise Certaines recommandations relèvent des bonnes |

|

La sécurité de lentreprise en 10 questions Groupe Sirco

La sécurité de l'entreprise en 10 questions LES AFFAIRES technologiques (vol ou destruction de données informatiques mobilité du personnel) et humains que |

|

Questionnaire dévaluation du risque

Entreprise d'assurances agréée sous le n° 196 Avez-vous fait un audit de votre sécurité informatique au cours des deux dernières années ? |

|

Quizz pour le cours de sensibilisation et initiation à la Cybersécurité

Réponses possibles : a Intrusion informatique ; b Virus informatique ; c Déni de service distribué ; d Phishing ou hameçonnage Quizz |

|

Test rapide de cybersécurité pour PME

Les risques de cyberattaques ont tendance à être fortement sous-estimés C'est ce que révèle une enquête menée en 2017 auprès de dirigeants de PME suisses |

|

Mémento de sécurité informatique pour les professionnels de santé

PGSSI-S. Mémento de sécurité informatique pour les professionnels de santé en exercice libéral. Annexe 1 - Questionnaires fournisseurs. |

|

Questionnaire Tic10

l'informatique aux fichiers et aux libertés |

|

Notice relative à la gestion du risque informatique pour les

7 juil. 2021 ... gestion du risque informatique pour les entreprises du secteur de la banque des ... Chapitre 3 : Sécurité des opérations informatiques. |

|

Etes-vous une entreprise 1.0 ou 2.0 ? Questionnaire de maturité

Analyse de risques ou « Connaissez-vous vous-même » ! 4. Votre entreprise dispose-t-elle d'une politique en matière de sécurité de l'information pour les |

|

RGPD - Guide sous-traitant

Une obligation de garantir la sécurité des données traitées . logiciels les sociétés de sécurité informatique |

|

Questionnaire dautoévaluation

Quels sont les services de votre entreprise y compris la direction |

|

Questionnaire pour le maintien au régime français de sécurité

de sécurité sociale d'un travailleur salarié détaché à l'organisme d'assurance maladie correspondant au siège de l'entreprise. LE(LA) SALARIÉ(E). |

|

FORMULAIRE DE DÉCLARATION DE RISQUE CYBER SECURE

Questionnaire simplifié – Entreprises avec CA < 10 M€. Ce questionnaire est conçu pour et aux bonnes pratiques de l'hygiène de sécurité informatique. |

|

Guide de la sécurité des données personnelles

Le champ d'application de la charte qui inclut notamment : - les modalités d'intervention des équipes chargées de la gestion des ressources informatiques de l' |

|

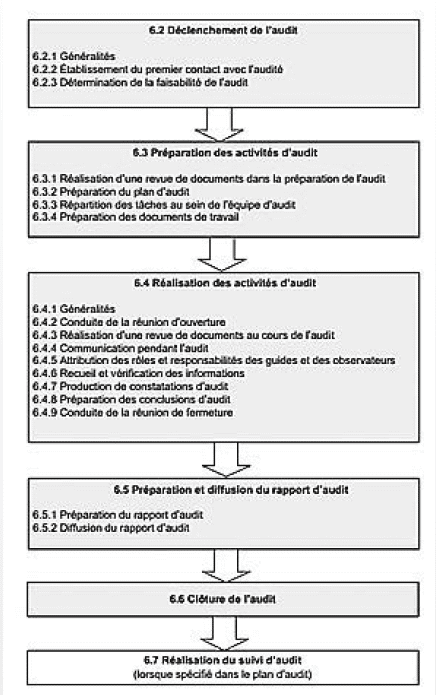

GUIDE DAUDIT DES SYSTEMES DINFORMATION

3 juil. 2015 la documentation informatique à jour ;. • la sécurité des développements informatiques ;. • la gestion rigoureuse des droits d'accès au SI. • S' ... |

|

Direction de laudit de sécurité informatique

questionnaire (exemple : RH sur les questions qui concernent le recrutement le responsable de sécurité physique sur les contrôles de sécurité sur le |

|

Etes-vous une entreprise 10 ou 20 ? Questionnaire de maturité

Analyse de risques ou « Connaissez-vous vous-même » ! 4 Votre entreprise dispose-t-elle d'une politique en matière de sécurité de l'information pour les |

|

INF4420/ 6420 – Sécurité informatique - Examen final

8 déc 2004 · INF4420/ 6420 – Sécurité informatique Examen final - SOLUTIONS 8 décembre 2004 Profs : François-R Boyer José M Fernandez |

|

Questionnaire sécurité informatique - AMTECHNOLOGIE

7 fév 2020 · Ce questionnaire de sécurité informatique peut vous servir à déterminer votre degré de maturité dans ce domaine et vous orienter vers les |

|

Evaluez la sécurité de votre système dinformation en 40 questions

Les utilisateurs sont-ils sensibilisés au risque informatique (phishing malware vol de données etc ) ? Oui Mon entreprise correspond à ces critères Non Ce |

|

Questionnaire Tic10 - Insee

Nom et coordonnées de la personne répondant à ce questionnaire : distance au système informatique de l'entreprise par des réseaux électroniques |

|

Présentation du questionnaire relatif à lIndice de cybersécurité - ITU

régissant les infractions informatiques les infractions se rapportant au équipe d'intervention en cas d'incident relatif à la sécurité informatique |

|

(PDF) QCM Sécurité Informatique Jonathan mary - Academiaedu

Testez vos connaissances en Sécurité Informatique avec des QCM en réseaux défenses et mesures techniques en réseau d'entreprise cryptographie RSA DES |

|

La cybersécurité pour les TPE/PME en 13 questions

sa propre sécurité ! Complémentaire au guide d'hygiène informatique de l'ANSSI ce guide Pour bien se protéger toute entreprise même unipersonnelle |

Quels sont les 4 critères de sécurité ?

Ces quatre critères sont : la confidentialité, l'intégrité, la disponibilité et la tra?ilité. Ces critères concernent des caractéristiques que le propriétaire ou le gestionnaire de l'information veut voir réalisées afin de s'assurer que la sécurité est au rendez-vous.Quels sont les 3 principaux risques d'une sécurité informatique ?

Les virus et malwares (programmes malveillants), les risques informatiques les plus courants. Les emails frauduleux. Le piratage. L'espionnage industriel. La malversation. La perte d'informations confidentielles. L'erreur de manipulationL'erreur de manipulation. Le risque physique de perte ou vol.Quels sont les 5 principaux objectifs de la sécurité informatique ?

Analyser les risques.Définir une politique de sécuritéMettre en œuvre une solution.Evaluer cette solution.Mettre à jour la solution et la politique au regard de l'évolution des risques.- Mettre en place une charte informatique

L'une des étapes essentielles pour sensibiliser les salariés à la sécurité informatique est d'instaurer une charte informatique au sein de votre structure. Cette dernière doit être rédigée par le responsable de la sécurité des systèmes d'information.

| SÉCURITÉ INFORMATIQUE DANS LES ENTREPRISES SUISSES - ETH Z |

| Guide d’audit de la sécurité de l’information - Quebecca |

| LA CYBERSÉCURITÉ POUR LES TPE/PME EN 13 QUESTIONS |

| SÉCURITÉ INFORMATIQUE DANS LES ENTREPRISES SUISSES - ETH Z |

| Leay:block;margin-top:24px;margin-bottom:2px; class=tit zeroylipes3eu-west-3amazonawscomQuestionnaire Sécurité Informatique Entreprise budget |

| Quizz pour le cours de sensibilisation et initiation à la |

| Searches related to questionnaire sécurité informatique entreprise filetype:pdf |

|

Questionnaire dÉvaluation des Risques pour le Système - APSSIS

avec la norme ISO 27005 : Gestion des risques en sécurité de l'information) Section 8 – Observations du Correspondant Informatique et Libertés : dans la |

|

QUESTIONNAIRE DAUTODIAGNOSTIC - CCI Charente

Il ne s'agit pas de recenser toutes les vulnérabilités de l'entreprise, mais plutôt pour vous d' Sécurité des systèmes informatiques internes et externes oui non |

|

La sensibilisation des collaborateurs à la sécurité informatique

Les questions de sécurité concernent toute l'échelle hiérarchique Bâtir une culture d'entreprise fondée sur une prise de conscience de l'importance de la |

|

SÉCURITÉ INFORMATIQUE DANS LES ENTREPRISES SUISSES

La gestion des risques repose sur des mesures techniques, mais inclut aussi des questions stratégiques et organisationnelles Ce chapitre passe séparément en |

|

La sensibilisation des collaborateurs à la sécurité informatique

Les questions de sécurité concernent toute l'échelle hiérarchique Bâtir une culture d'entreprise fondée sur une prise de conscience de l'importance de la |

|

Réponses du QCM final (Session 2) - Fun MOOC

Q8 : Le service informatique de mon entreprise m'a attribué un ordinateur L' affirmation c est fausse car certains outils de sécurité de votre entreprise ne sont |

|

Questionnaire dauto-évaluation D - PCI DSS

Tester régulièrement les processus et les systèmes de sécurité 75 Est-ce que votre entreprise utilise la segmentation de réseau pour affecter la portée de votre informatiques et aux centres de données où sont stockées ou |

![PDF] Cours d'informatique sécurité pdf PDF] Cours d'informatique sécurité pdf](https://www.memoireonline.com/12/19/11341/Rapport-d-audit-de-la-securite-informatique-de-l-ONT3.png)

![PDF] Cours sur l'introduction à l'informatique générale PDF] Cours sur l'introduction à l'informatique générale](https://www.evalandgo.com/img/screen-securite-entreprise-FR.jpg)