Cours de Cryptographie

Cours de Cryptographie

)23 ≈ 611%. Yves Legrandgérard. Cours de Cryptographie. Septembre 2019. 23 / 187

Initiation à la cryptographie : théorie et pratique

Initiation à la cryptographie : théorie et pratique

7 janv. 2016 Cryptologie = Cryptographie + Cryptanalyse. La cryptographie : est l'art de rendre inintelligible de crypter

Cryptographie Paris 13

Cryptographie Paris 13

1 oct. 2010 [4] Christophe Bidan Cryptographie et Cryptanalyse

Cryptographie

Cryptographie

Code 3 (cesar.py (3)). def cesar_chiffre_mot(motk):. Page 5. CRYPTOGRAPHIE. 2. LE

La cryptographie

La cryptographie

La cryptographie. LAMAS Daniel. 5. 4. La cryptographie. 4.1 Cryptographie symétrique https://www.thawte.fr/assets/documents/guides/history-cryptography.pdf.

Cryptographie

Cryptographie

Le code secret de Jules César est un exemple historique de chiffrement par substitution. Page 14. Chapitre 2 : Cryptographie classique. 11. 2.3 Chiffre à

Introduction à la cryptographie

Introduction à la cryptographie

—Bruce Schneier Applied Cryptography : Protocols

Cryptographie et Sécurité informatique

Cryptographie et Sécurité informatique

crypto/stegano/barncode.html http://www.echu.org/articles/securite/RapportStegano.pdf http://www.fbi.gov/hq/lab/fsc/backissu/july2004/research ...

Chapitre 1 Généralité sur la cryptographie 1.1 Introduction 1.2

Chapitre 1 Généralité sur la cryptographie 1.1 Introduction 1.2

Un crypto système est un terme utilisé en cryptographie pour désigner un ensemble composé voir PDF : fr en. 0. 1. 2. 3. 4. 5. 6. 7. 8. 9. A B C D E F. 060. ...

Cryptographie légère pour linternet des objets: implémentations et

Cryptographie légère pour linternet des objets: implémentations et

15 juin 2020 De manière générale la cryptographie légère désigne l'ensemble des crypto- ... de/media/crypto/attachments/files/2010/04/mt_strobel.pdf. [SW49] ...

Cours de Cryptographie

Cours de Cryptographie

échanger la clé secrète et ensuite un chiffrement symétrique pour l'échange des données. Yves Legrandgérard. Cours de Cryptographie. Septembre 2019.

Initiation à la cryptographie : théorie et pratique

Initiation à la cryptographie : théorie et pratique

Jan 7 2016 Cryptologie = Cryptographie + Cryptanalyse. La cryptographie : est l'art de rendre inintelligible

Chapitre 1 Généralité sur la cryptographie 1.1 Introduction 1.2

Chapitre 1 Généralité sur la cryptographie 1.1 Introduction 1.2

Un algorithme de cryptographie ou un chiffrement est une fonction Chiffrement symétrique ou clef secrète : dans la cryptographie ... voir PDF :.

Cryptographie Paris 13

Cryptographie Paris 13

Oct 1 2010 5.3 Quelles mathématiques pour la cryptographie . . . . . . . . . 44 ... http://www.supelec-rennes.fr/ren/perso/cbidan/cours/crypto.pdf.

La cryptographie

La cryptographie

La cryptographie est la discipline qui permet de protéger des messages. https://www.thawte.fr/assets/documents/guides/history-cryptography.pdf.

Cryptographie et sécurité informatique

Cryptographie et sécurité informatique

L'algorithme de cryptographie RSA a été mis au point en 1977 par Ron. Rivest Adi Shamir et Leonard Adleman. Page 63. Ron Rivest (né en 1947 `a New-York (´Etats

LA CRYPTOGRAPHIE MILITAIRE.

LA CRYPTOGRAPHIE MILITAIRE.

Auguste Kerckhoffs « La cryptographie militaire »

New Directions in Cryptography

New Directions in Cryptography

New Directions in Cryptography. Invited Paper. WHITFIELD. DIFFIE AND MARTIN E. HELLMAN. MEMBER

Codes et Cryptologie

Codes et Cryptologie

4.6 Utilisation en cryptographie : le chiffrement `a flot . exploitée dans certains syst`emes cryptographiques dont le syst`eme RSA qui sera discuté ...

Report on Post-Quantum Cryptography

Report on Post-Quantum Cryptography

per_1_0_0.pdf [accessed 4/15/2016]. [5]. R. Perlner and D. Cooper Quantum resistant public key cryptography: a survey

[PDF] Cours de Cryptographie - Irif

[PDF] Cours de Cryptographie - Irif

avec l'article de Diffie et Hellman : “New directions in cryptography” Le chiffrement symétrique est Le fichier généré rsa key est au format base64

[PDF] Initiation à la cryptographie : théorie et pratique - DI ENS

[PDF] Initiation à la cryptographie : théorie et pratique - DI ENS

7 jan 2016 · Chapitre 1 : But du cours Comprendre les problématiques de cryptographie liées aux systèmes d'informations

[PDF] Chapitre 1 Généralité sur la cryptographie

[PDF] Chapitre 1 Généralité sur la cryptographie

Chapitre 1 Généralité sur la cryptographie Page 11 Un algorithme de cryptographie ou un chiffrement est une fonction mathématique utilisée lors

[PDF] Introduction à la cryptographie - Apprendre-en-lignenet

[PDF] Introduction à la cryptographie - Apprendre-en-lignenet

« Applied Cryptography : Protocols Algorithms and Source Code in C » de Bruce Schneier John Wiley Sons ; ISBN : 0-471-12845-7 Il s'agit d'un bon livre

[PDF] La cryptographie - CORE

[PDF] La cryptographie - CORE

https://www thawte fr/assets/documents/guides/history-cryptography pdf 34 List of Known Mersenne Prime Numbers Great Internet Mesenne Prime Search [En ligne]

[PDF] Cryptographie et Sécurité informatique - X-Files

[PDF] Cryptographie et Sécurité informatique - X-Files

Vifs remerciements à Messieurs W Stallings [1] (algorithmes cryptographiques modernes) et D Mül- ler [2] (histoire de la cryptographie et stéganographie)

[PDF] cryptologiepdf - GISNT

[PDF] cryptologiepdf - GISNT

Cryptologie : Science regroupant la cryptographie et la cryptanalyse Alice Bob Mallory : Ce sont les personnages fictifs des exemples de cryptographie

[PDF] TECHNIQUES DE CRYPTOGRAPHIE

[PDF] TECHNIQUES DE CRYPTOGRAPHIE

Nous allons décrire l'algorithme qui permet de générer à partir d'une clef de 64 bits 8 clefs diversifiées de 48 bits chacune servant dans l'algorithme du DES

[PDF] Cryptographie Notions de base

[PDF] Cryptographie Notions de base

Cryptographie : Notions de base 1 Généralités 2 Principes de fonctionnement 3 Opérations utilisées 4 Chiffrements faibles

[PDF] Cryptographie et Cryptanalyse

[PDF] Cryptographie et Cryptanalyse

– On numérote de 0 à 25 les lettres de l'alphabet – On choisit une clé K comprise entre 1 et 25 et on chiffre le caractère X par: E(K

Quels sont les 4 grands principes en cryptographie ?

Pour assurer ces usages, la cryptologie regroupe quatre principales fonctions : le hachage avec ou sans clé, la signature numérique et le chiffrement. Pour expliquer la cryptologie, nous utiliserons dans nos exemples les personnages traditionnels en cryptographie : Alice et Bob.Quels sont les types de cryptographie ?

La cryptographie symétrique, aussi appelée cryptographie à clef secrète, désigne l'une des trois façons de chiffrer un message (et, plus généralement, de l'information). Les deux autres grands types de cryptographie sont la cryptographie asymétrique (dite à clef publique) et la cryptographie hybride.Comment faire la cryptographie ?

Le chiffrement se fait généralement à l'aide d'une clef de chiffrement, le déchiffrement nécessite quant à lui une clef de déchiffrement. On distingue généralement deux types de clefs : Les clés symétriques: il s'agit de clés utilisées pour le chiffrement ainsi que pour le déchiffrement.A quoi ? sert vraiment ?

La confidentialité : s'assurer que seul le destinataire puisse lire le message en le rendant illisible par d'autres.L'authenticité : s'assurer que le message provient bien de l'expéditeur par une signature vérifiable.L'intégrité : s'assurer que le message n'a pas été modifié depuis son envoi.

Houda FERRADI

Université Paris 13 Villetaneuse

7 janvier 2016

Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 1 / 38

Chapitre 1 : But du cours

Comprendre les problématiques de cryptographie liées aux systèmes d"informations. Comprendre les principaux systèmes cryptographiques modernes utilisés pour latransmission et le stockage sécurisé de données.Comment analyser la sécurité des systèmes cryptographiques.

Introduction aux infrastructures pour les systèmes à clé publique et clé secrète.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 2 / 38

Notion de sécurité

Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 3 / 38

La terminologie de la cryptographie

Cruptos : Caché.

Graphein : Ecrire

cryptologie==science du secretLacryptologie:Mécanisme permettant de camoufler des messages i.e., de le rendreincompréhensible pour quiconque n"est pas autorisé. Elle fait partie d"une ensemble de

théories et de techniques liées à la transmission de l"information (théorie des ondesélectromagnétiques, théorie du signal, théorie des codes correcteurs d"erreurs, théorie

de l"information, théorie de la complexité,...).Cryptologie

Cryptographie

Cryptanalyse

Lacryptographie: est l"art de rendre inintelligible, de crypter, de coder, un messagepour ceux qui ne sont pas habilités à en prendre connaissance.Lacryptanalyse: art de "casser" des cryptosystèmes.Protocole

: description de l"ensemble des données nécessaires pour mettre en place le mécanisme de cryptographie : ensemble des messages clairs, des messages cryptés, desclés possibles, des transformations.Signatures: Chaine de caractères associées à un message donné (et aussi

possiblement à une entité) et le caractérisant.RemarqueCryptologie?SécuritéHouda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 4 / 38

La terminologie de la cryptographieLechiffrement, notéEk, est l"action de chiffrer unmessage en clair, notéM, en un

message chiffré, notéC, et cela de façon à ce qu"il soit impossible de retrouver lemessage en clair à partir du message chiffré sans la clé;cette clé s"appelle laclé secrèteet elle est unique;l"action inverse du chiffrement est ledéchiffrement. Cette action s"effectue

uniquement en possession de la clé secrète;le déchiffrement d"un message chiffré sans la clé secrète s"appelle ledécryptage;un système de chiffrement s"appelle uncryptosystème;uncryptographeest une personne qui conçoit des cryptosystèmes;uncryptanalisteest une personne qui tente de casser les cryptosystèmes.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 5 / 38

Crypto : Bref Histoire de codes secrets

Les 3 ages de la crypto : jusqu"au 20e siecle (fin de la 1ere guerre mondiale)L"age artisanal :1Hiéroglyphes :Pour étaler son savoir, pour cacher l"emplacement des trésors.2Ancien Testament :Code atbash : a=z (taw), b=y (shin)> k=l (lamed) et ainsi de

suite, inversant l"alphabet...3Transposition Sparte ou scytale (5ème siècle av JC)4Substitution César (1er si'ecle av JC), Vigen'ere (XVI 'eme).

Cryptanalyse des codes mono et poly alphabétiques :5El Kindi (IX ème siècle)6Babbage/Kasiski (XIX'eme siècle).

Mécanisation de la cryptographie et de la cryptanalyse :7Enigma (1918)8Vers un chiffrement parfait : Vernam, théorie de l"information

9Seconde guerre mondiale :

Plusieurs livres marqués à l"encre invisible, déplacementsdes navires japonais dans le Pacifique.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 6 / 38

Crypto : Historique

L"age technique : Le 20e siecle (1919-1975) :Cryptosystèmes symétriquesI.e. conventionnels ou à clé secrète

Même clé pour chiffrement / déchiffrement; doit être secrèteN personnes N (N-1)/2 clés

Clés courtes; plus rapide

L"age scientifique à partir de 1976: W. Diffie et M. Hellman introduisent crypto à clé publique (ou asymétrique) :Clé de chiffrement est publique (i.e., connue de tous)Seul clé déchiffrement reste secrète

N personnes 2 N clés

1978: Premier système chiffrement à clé publique (RSA) : RSA est un des seuls à

résister à la cryptanalyse.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 7 / 38

L"age artisanalUne forme detranspositionutilise le premier dispositif de cryptographie militaire connu, la

scytale spartiate, remontant au Ve siècle avant J.-C. La scytale consiste en un bâton de bois autour duquel est entourée une bande de cuir ou de parchemin, comme le montre lafigure ci-dessous. :Après avoir enroulé la ceinture sur la scytale, le message était écrit en plaçant une lettre

sur chaque circonvolution (axe).Question : comment le destinataire déchiffrerait le message sur le scytale?Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 8 / 38

L"age technique

Alain Turing 2e guerre mondiale.La technique utilisée : Substitutions et permutations automatiques Le crypto joue un rôle

importantHouda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 9 / 38

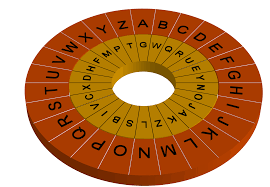

Le chiffrement de césar

Le chiffrement par décalage, aussi connu comme le chiffre de César ou le code de César(voir les différents noms), est une méthode de chiffrement très simple utilisée par Jules

César dans ses correspondances secrètes (ce qui explique le nom " chiffre de César »).Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 10 / 38

Le chiffrement aujourd"huiJusqu"au milieu des année 70, les seuls cryptosystèmes connus étaient symétriques (on

dit aussi conventionnels ou à clé secrète) : laclé de chiffrementKCétait la même quela clé de déchiffrementKD(ou du moins, la connaissance de laclé de chiffrement permettait d"en déduire la clé de déchiffrement) ce qui obligeait à gardersecrète la cléKCelle aussi.En 1976, W. Diffie et M. Hellman introduisirent le concept decryptographie à clé

publique(ou asymétrique). Dans ce type de système, laclé de chiffrementest publique, c"est à dire connue de tous. Seule la clé de déchiffrement reste secrète. En 1978, le premier système de chiffrement à clé publique fut introduit par R. Rivest, A. Shamir et L. Adleman : le système RSA. Ce système est un des seuls qui aient résisté à la cryptanalyse.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 11 / 38

Théorie de l"information

la théorie de l"information est due à Claude E. Shannon et exposee dans un article paruapres-guerre :A Mathematical Theory of Communications, 1948:C"est une theorie mathématique basée sur les probabilites et visant à decrire les

systéemes de communication 'elle a subi l"influence d"autres theoriciens de l"informatique : A. Turing, J. von

Neumann, N. Wiener et presente des convergences avec les travaux de R.A. Fisherle probleme est celui de la communication entre une source et un recepteur : la source

emet un message que le recepteur lit : on voudrait quantifier l"information que contient chaque message emis.?il est clair que si l"émetteur dit toujours la memechose, la quantité d"information apportée par une répétition supplémentaire est nullel"entropie existe en version combinatoire, en probabilites discrétes ou encore en

probabilites continues . A noter que la quantite d"information n"est pas une propri été intrinseque d"un certain objet, mais une proprieté de cet objet en relation avec un ensemble de possibilites auquel il appartient. Dans le cas contraire, on a recours a la ' complexite deKolmogorov?.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 12 / 38

Les applications réelles de la cryptologie

Communications sécurisée :

Web : SSL/TLS, ssh, gpg

Sans fil : GSM, Wifi, Bluetooth

Chiffrement des fichiers : EFS, TrueCrypt

Protection de données personnelles : cartes de crédit, cartes Navigo, passeportsélectroniques et bien plus encore!

Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 13 / 38

La cryptologie moderne

Dans le dictionnaire d"Oxford (2006) définit la cryptographie comme "l"art d"écrire et de résoudre des codes". Cette définition n"est plus d"actualité car elle n"inclut pas la cryptologie moderne. Au 20e siècle la cryptologie s"intéresse à des domaines plus large que la sécurité des communications, notamment : L"authentification des messages et les signatures, la monnaie anonyme, partage de fichiers ...Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 14 / 38

Introduction à la confidentialité des communications Confidentialité : garantir le secret de l"information transmise ou archivée. Domaine militaire : transmission de documents "secret défense", stratégies, plansDomaine médical : confidentialité des dossiers de patientsDomaine commercial : pour les achats sur Internet, transmission sécurisée du numéro

de carte bancaireDomaine industriel : transmission d"informations internes à l"entreprise à l"abris du

regard des concurrents!Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 15 / 38

Confidentialité

Exemple

Un expéditeur Alice veut envoyer un message à un destinataireBoben évitant les oreilles indiscrète d"Eve(adversaire passif), et les attaques malveillantes deMartin(adversaireactif).Ouassurer un stockage sécurisé : localement ou dans un serveur distant.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 16 / 38

Confidentialié

Dans un cryptosystème on distingue 5 choses :L"espace des messages clairsMsur un alphabetA(qui peut être l"alphabet latin,

mais qui sera dans la pratique {0,1} car tout message sera codé en binaire pourpouvoir être traité par l"ordinateur).L"espace des messages chiffrésCsur un alphabetB(en général égal àA).L"espace des clésK.Un ensemble de transformations de chiffrement (chaque transformation étant indexée

par une clé) :Ek:M -→ C.Un ensemble de transformations de déchiffrement (chaque transformation étant

indexée par une clé) :DK:C -→ MHouda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 17 / 38

Cryptographie conventionnelle

Figure:Cryptage et décryptage conventionnels Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 18 / 38

Cryptographie à clé publique (ou asymetrique) Les systèmes à clé publiques ou asymétriques comme : RSA, El-Gamal, cryptosystèmeelliptiques, Diffie-Hellman...Figure:Cryptage et décryptage à clé publique Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 19 / 38

Cryptographie à clé secrète (ou symetrique)Les systèmes à clé secrètes ou symétriques comme : (DES, AES, IDEA,...)Figure:Cryptage et décryptage à clé secrète Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 20 / 38

Chiffrement hybride (Key wrapping)Comment garantir la confidentialité des échanges tout en garantissant la confidentialité de

la clé secrèteks?Figure:Crypto symétrique + Crypto asymétrique Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 21 / 38

Exemple de chiffrement hybride (Key wrapping)

Dans la pratique (voir par exemple PGP, Pretty Good Privacy), à moins qu"on ait à communiquer des messages de petite taille (de quelques k-octets), on agit comme suit :Supposons qu"Alice veuille envoyer un message secret à Bob :Alice choisit un cryptosystème à clé publique et utilise ce système pour envoyersecrètement à Bob un mot binaireK, qu"on appelle clé de session; pour ce faire, elle

chiffreKau moyen de la clé publique de Bob (une alternative possible est l"utilisationd"un protocole d"échange de clés tel que celui de Diffe-Hellman).Bob récupèreKà l"aide de sa clé secrète.

Alice et Bob détiennent maintenant un mot secretKet Alice l"utilise pour chiffrer sonmessage long dans un cryptosystème symétrique.Bob peut déchiffrer le message à l"aide deK.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 22 / 38

Principe KerckhoffsLe premier à avoir formalisé ce principe est le hollandaisAuguste Kerckhoffs, qui écrit en

1883 dans le Journal des sciences militaires un article intitulé La cryptographie militaire.

On peut résumer ces conditions sous les éléments suivant : Il faut qu"il n"exige pas le secret, et qu"il puisse sans inconvénient tomber entre les mainsde l"ennemi :1La clé doit pouvoir en être communiquée et retenue sans le secours de notes écrites,

et être changée ou modifiée au gré des correspondants;2Le système doit être matériellement, sinon mathématiquement indéchiffrable;

3Il faut qu"il n"exige pas le secret, et qu"il puisse sans inconvénient tomber entre les

mains de l"ennemi;4La clé doit pouvoir en être communiquée et retenue sans le secours de notes écrites,

et être changée ou modifiée au gré des correspondants;5Il faut qu"il soit applicable à la correspondance télégraphique;

6 Il faut qu"il soit portatif, et que son maniement ou son fonctionnement n"exige pas leconcours de plusieurs personnes;7Enfin, il est nécessaire, vu les circonstances qui en commandent l"application, que le

système soit d"un usage facile, ne demandant ni tension d"esprit, ni la connaissance d"une longue série de règles à observer.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 23 / 38

Principe de Kerckhoffs

Les points 1 et 3 sont les axiomes fondamentaux de la cryptographie moderne :La sécurité d"un cryptosystème ne doit pas reposer sur le secret de l"algorithme de

codage mais qu"elle doit uniquement reposer sur la clé secrète du cryptosystème. Ceprincipe repose sur les arguments suivants :La transparence :Un cryptosystème sera d"autant plus résistant et sûr qu"il aura été

conçu, choisi et implémenté avec la plus grande transparence et soumis ainsi àl"analyse de l"ensemble de la communauté cryptographique.La portativité :Si un algorithme est supposé être secret, il se trouvera toujours

quelqu"un soit pour vendre l"algorithme, soit pour le percer à jour, soit pour en découvrir une faiblesse ignorée de ses concepteurs. A ce moment là c"est tout le cryptosystème qui est à changer et pas seulement la clé.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 24 / 38

La crypto, pouruqoi faire?

Les 4 buts de la cryptolographie afin d"assurer les services de sécurité :Confidentialité: Protection de la divulgation d"une info rmationnon-auto risée.

Intégrité

: Protection contre la mo dificationnon auto riséede l"i nformation.Authentification d"entités

: (e ntityauthentication) p rocédép ermettantà une entité d"être sure de l"identité d"une seconde entité à l"appui d"une évidence corroborante (ex. : présence physique, cryptographique, biométrique, etc.). Le terme identification est parfois utilisé pour désigner également ce service.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 25 / 38

Services de sécurité

Non-répudiation

qui se décomp oseen trois :1non-répudiation d"origine l"émetteur ne peut nier avoir écrit le message et il peut

prouver qu"il ne l"a pas fait si c"est effectivement le cas.2non-répudiation de réception le receveur ne peut nier avoir reçu le message et il peut

prouver qu"il ne l"a pas reutiliser si c"est effectivement le cas.3non-répudiation de transmission l"émetteur du message ne peut nier avoir envoyé le

message et il peut prouver qu"il ne l"a pas fait si c"est effectivement le cas.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 26 / 38

L"integrité des messages

Comment s"assurer de l"intégrité des messages :Le contenu de l"enveloppe arrive t"il "intact"?Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 27 / 38

L"authenticité

S"assurer de la provenance des messages et de l"authenticité de l"émetteur : Authentification grâce à K Par ex le triple DES (à l"aide d"un cryptosysteme symetrique)Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 28 / 38

La sécurité prouvée : méthode générale Modèle de sécurité : Un cryptosystème n"est jamais absolument parfait. L"essentiel est d"obtenir le niveau de sécurité souhaité.En général, pour prouver la sécurité d"un schéma cryptographique ou protocole, on aura

besoin de 3 étapes :1Préciser un modèle de sécurité formel :(ou notions de sécurité) à garantir (voir le

slide sur la cryptanalyse).2Préciser les hypothèses algorithmiques : les hypothèses calculatoires "acceptables"ou problème difficile.3Présenter une réduction du problème :Si quelqu"un arrive à casser la notion de

sécurité de 1) alo rsquelqu"un p eutcasser le p roblèmesous-jacent i.e le p roblème difficile) 2)Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 29 / 38

La sécurité prouvée : Notions de sécuritéEssentiellement, on dispose de deux notions :la sécurité sémantique : Il faut que l"adversaire (avec une puissance calculatoirelimitée) soit incapable d"obtenir des informations significatives sur le message en clair

à partir du texte chiffré et de la clé publique ==> Indistinguabilité,Non-reconnaissance de chiffré.la sécurité calculatoire : (voir slide sur hypothèses calculatoires).

En fonction des besoins, pour prouver la sécurité on définit :les objectifs de l"attaquant les moyens, soit les informations mises à sa disposition.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 30 / 38

Cryptanalyse - Types d"attaques

On doit distinguer entre lesmoyens d"attaques(ou types d"attaques) d"un adversaire etlesbuts d"attaquesd"un adversaire.L"attaquant connaît tout les det ailsde l"algo rithmede

chiffrement/déchiffrement et qu"il ne lui manque que la clef spécifique pour le chiffrement.(axiome fondamental de Kerckhoffs). Les 4 types d"attaques :Attaque à texte crypté uniquement :

L"attaquant ne dispose que d"un ou plusieurs

messages chiffrés qu"il souhaite déchiffré. C"est le type d"attaque le plus difficile.Attaque à texte chiffré connu :Le cryptanalyste a non seulement accès aux textes

chiffrés de plusieurs messages, mais aussi aux textes clairs correspondants. La tâche est de retrouver la ou les clés qui ont été utilisées p ourchiffrer ces messages ou unalgorithme qui permet de déchiffrer d"autres messages chiffrés avec ces mêmes clés.Attaque à texte clair choisi :(IND-CPA) L"opposant a accès à une machine

chiffrante : Le cryptanalyste a non seulement accès aux textes chiffrés et aux textes clairs correspondants, mais de plus il peut choisir les textes en clair. Cette attaque est plus efficace que l"attaque à texte clair connu, car le cryptanalyste peut choisir des textes en clair spécifiques qui donnerontplus d"info rmationssur la clé. Attaque à texte chiffré choisi :(IND-CCA) : L"opposant a accès à une machine

déchiffrable : Le cryptanalyste peut choisir différents textes chiffrés à déchiffrer. Les

textes déchiffrés lui sont alors fournis. Par exemple, le cryptanalyste a un dispositif qui ne peut être désassemblé et qui fait du déchiffrement automatique. Sa tâche est de retrouver la clé.RemarqueAttaques physique :

reconstituer la clé secrète par exemple en espionnant la transmission entre le clavier de l"ordinateur et l"unité centrale ou en mesurant la consommation électrique du microprocesseur qui effectue le décodage du message ou encore en mesurantson échauffement.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 31 / 38

Hypothèses calculatoires :

Lasécurité inconditionnellequi ne préjuge pas de la puissance de calcul ducryptanalyste qui peut être illimitée.Lasécurité calculatoirequi repose sur l"impossibilité de faire en un temps

raisonnable, compte tenu de la puissance de calcul disponible, les calculs nécessairespour décrypter un message. Cette notion dépend de l"état de la technique à un instant

donné.ExempleMême avec des ordinateurs faisant 10

9opérations élémentaires par seconde un calcul qui

nécessite 2100opérations élémentaires est hors de portée actuellement car pour l"effectuer il

faut environ 4.1013années!Lasécurité prouvéequi réduit la sécurité du cryptosystème à un problème bien

connu réputé difficile, par exemple on pourrait prouver un théorème disant qu"unsystème cryptographique est sûr si un entier donnénne peut pas être factorisé.Laconfidentialité parfaitequalité des codes pour lesquels un couple (message clair,

message chiffré) ne donne aucune information sur la clé.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 32 / 38

Le modèle de Dolev-YaoOn suppose que l"attaquant dispose est très intelligent et dispose de beaucoup de moyens

pour modifier les communications du réseau. On suppose que l"attaquant :peut obtenir tous les messages circulant sur le réseau; est un utilisateur légitime du

réseau;peut initier une communication avec tous les membres du réseau; peut envoyer un message à tous les membres du réseau en se faisant passer pour un autre personne. Cependant, l"attaquant n"est pas tout puissant. On suppose, entre autres, que l"attaquant :ne peut pas deviner un entier choisi au hasard;ne peutdevinerla clé privée correspondant à une clé publique.Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 33 / 38

Evaluation d"un algo

Echelle de succés :Cassage complet : l"attaquant découvre la clé.Déduction globale : l"attaquant découvre des fonctions équivalentes aux fonctions de

chiffrement et de décriffrement sans pour autant connaître la clé.Déduction locale : l"attaquant peut déchiffrer un ou plusieurs nouveaux messages

chiffrés.déduction d"information : L"attaquant obtient de l"information sur la clé ou sur des

messages chiffrés. Critères d"évaluation :Temps : le nombre d"opérations de bases nécessaires Espace : la quantité de mémoire maximale nécessaire Données : le nombre de messages clairs/chiffrés nécessairesHouda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 34 / 38

Echelle des coûts en temps

Configurations :Un ordinateur de bureau avec 4 coeurs à 2,5 GHz : 236FLOPSCluster du laboratoire de maths : 2

40FLOPSSupercomputer (à 133 million de dollars) : 2

50FLOPSHouda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 35 / 38

exercice : La force bruteLe facteur de travail d"un algorithme est le nombre d"instructions élémentaires nécessaire à

son exécution. La puissance d"une machine est le nombre d"instructions qu"elle exécute par unité de temps. Nous allons approximer la puissance d"un PC actuel à environ 2000 Mips (millions d"instructions par seconde). Le facteur de travail d"un algorithme optimisé pourtester une clé de 128 bits de l"algorithme AES est d"environ 1200 instructions élémentaires.

On dispose d"un couple clair/chiffré connu et on désire retrouver la clé utilisée par force

brute, c"est-à-dire en testant toutes les clés les unes après les autres. Une clé est constituée

d"un mot de 128 bits. On suppose que toutes les clés sont équiprobables.1En combien de temps une machine de 2000 Mips teste-t-elle une clé?

2Combien y a-t-il de clés possibles? Quel est le nombre moyen de clés 'a tester avant

de trouver la bonne?3 A quel temps moyen de calcul cela correspond-il si on suppose qu"un seul PC effectuela recherche? Si les 1 milliard de PC de l"Internet sont mobilisés à cette tâche?Houda FERRADI (Université Paris 13 Villetaneuse)Initiation à la cryptographie : théorie et pratique7 janvier 2016 36 / 38

Diffie Hellman : Echange de clé

Algorithme à clé publique inventé en 1976 Objectif : Permet l"échange d"une clé secrète sur un domaine non sécurisé, sans disposer auquotesdbs_dbs4.pdfusesText_7[PDF] decors chretiens de sainte sophie

[PDF] basilique sainte-sophie vikidia

[PDF] frise chronologique de sainte sophie

[PDF] chapelle du palais d'aix

[PDF] fonction dune basilique

[PDF] plan de la basilique sainte sophie

[PDF] sainte sophie plan

[PDF] conseiller d'animation sportive salaire

[PDF] fiches ressources eps lycée professionnel

[PDF] conseiller technique sportif salaire

[PDF] programme eps lycée professionnel 2016

[PDF] conseiller d'animation sportive fiche métier

[PDF] conseiller technique sportif fiche métier

[PDF] programme eps lycée 2010