Examen Final – Cryptographie

Examen Final – Cryptographie

Examen Final – Cryptographie jeudi 19 janvier 2006. Correction. Exercice 1. Alice change sa clé RSA tous les 25 jours. Bob lui change sa clé tous les 31

Examen Partiel – Cryptographie Correction

Examen Partiel – Cryptographie Correction

Examen Partiel – Cryptographie jeudi 1er décembre 2005. Correction. Exercice 1 (12pts). Soit p un nombre premier. Donner une formule simple pour.

Corrigé

Corrigé

Cryptographie `a clé publique. I. Chiffrement multiplicatif (15 pts). On UTRCLTOHBCLMTUWRHLOYHW. Page 2. Introduction `a la cryptographie. Examen. (d) (4pts) ...

EXAMEN DE CRYPTOGRAPHIE

EXAMEN DE CRYPTOGRAPHIE

Corrigé. Exercice 1: (7pt). 1- (1pt) La clé de chiffrement est égale à la clé de déchiffrement. 2- (2pt) Les chiffrements par décalage s'écrivent x → x + K

Exercices de cryptographie

Exercices de cryptographie

On choisit e = 3 : est-ce correct ? Pourquoi ? 4. Donnez une valeur correcte pour d. 5. Cryptez le message M = 5. Un sujet d'examen. Résolvez l'exercice 1 du

Correction TD de cryptographie no1 1 Substitutions ¡ ¡ ¡ ¡

Correction TD de cryptographie no1 1 Substitutions ¡ ¡ ¡ ¡

Initiation `a la cryptographie. Correction TD de cryptographie no1. —TELECOM Nancy 2A Formation par Apprentissage—. 1 Substitutions. Exercice 1. Chiffrement par

CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

Le cryptage affine se fait à l'aide d'une clé qui est un nombre entier k fixé

Introduction à la cryptographie quantique Examen du 19 décembre

Introduction à la cryptographie quantique Examen du 19 décembre

19 déc. 2017 ... la valeur 1). Ce phénomène est connu sous le nom de paradoxe GHZ. La correction sera mise en ligne peu de temps après la fin de l'examen.

Exercices et problemes de cryptographie

Exercices et problemes de cryptographie

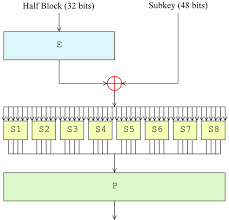

Exercices et problèmes de cryptographie. 2.3 Chiffrement DES. 45. Exercice 2.7 corrections. L'étude de la cryptologie moderne ne peut se concevoir sans un ...

Examen Partiel – Cryptographie Correction

Examen Partiel – Cryptographie Correction

Examen Partiel – Cryptographie jeudi 1er décembre 2005. Correction. Exercice 1 (12pts). Soit p un nombre premier. Donner une formule simple pour.

Examen Final – Cryptographie

Examen Final – Cryptographie

Examen Final – Cryptographie jeudi 19 janvier 2006. Correction. Exercice 1. Alice change sa clé RSA tous les 25 jours. Bob lui change sa clé tous les 31

Corrigé

Corrigé

Cryptographie `a clé publique. I. Chiffrement multiplicatif (15 pts) Introduction `a la cryptographie. Examen. (d) (4pts) Identifier et expliquer ...

Cryptographie et arithmétique Corrigé dexamen Université de

Cryptographie et arithmétique Corrigé dexamen Université de

Cryptographie et arithmétique – Corrigé de l'examen 2014. Exercice 1. 1. Si x ? ±y mod N et x2 ? y2 mod N alors N ne divise pas x ± y mais divise x2

CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

Le cryptage affine se fait à l'aide d'une clé qui est un nombre entier k fixé

EXAMEN DE CRYPTOGRAPHIE

EXAMEN DE CRYPTOGRAPHIE

Examen de Cryptographie et Sécurité. Durée : 1h30 – Documents non autorisés. Exercice 1 (7pts) On s'intéresse à l'algorithme cryptographique d'ElGamal.

Université dAix-Marseille Cryptographie Semestre 2 Exercices et

Université dAix-Marseille Cryptographie Semestre 2 Exercices et

Cryptographie. Semestre 2. Exercices et corrections pour le TD 1. 2014–2015. 1. a. Déterminer si le codage suivant est i) sans pertes ii) instantané

Solutions pour lexamen partiel – Cryptographie

Solutions pour lexamen partiel – Cryptographie

Exercice 2. On consid`ere un diagramme de Feistel sur des mots binaires de 4 bits `a deux rondes o`u les fonctions f1 et f2 sont les suivantes :.

Enseignement libre Introduction à la Cryptographie 2012/2013

Enseignement libre Introduction à la Cryptographie 2012/2013

Introduction à la Cryptographie. 2012/2013. Examen durée 3 heures maximum. Tous documents autorisés mais les communications Correction. Exercice 1 :.

Examen Final : Principe et Algorithme Cryptographiques durée : 1 h 30

Examen Final : Principe et Algorithme Cryptographiques durée : 1 h 30

16 mai 2013 1 QCM `a auto-correction cryptographique. Cet exercice contient un QCM que vous allez remplir et que vous allez nous aider `a corriger vous ...

Exercice 1.

1. Six?≡ ±ymodNetx2≡y2modN, alorsNne divise pasx±ymais divisex2-y2= (x-y)(x+

y). La première condition de congruence implique donc quepgcd(N,x±y)?=N, et la seconde que pgcd(N,x±y)?= 1(sipest un diviseur premier deN, alors par le lemme d"Euclide il divisex-you x+y) : le pgcd deNetx±yest donc un diviseur non trivial deN.2. On peut résoudre ceci de manière systématique, sans faire des essais au hasard. Je prends le temps

de détailler la méthode, mais cela n"est pas nécessaire d"en faire autant dans la rédaction (voir les

corrections en TD). On cherche à obtenir une congruence du typex2≡y2modN, en prenant pourxun produit decertains nombres du membre de gauche; le membre de droite est alors un carré (notéy2) si-1et les

nombres premiers apparaissant dans le membre de droite (dont on s"est débrouillé pour qu"ils soient

dansB), une fois le produit formé, sont tous à une puissance paire. Mathématiquement, ceci revient à

trouver des entiersα1, ...,α8dans{0,1}tels que, danstoutes les puissances soient paires (αi= 0si lei-ième nombre de notre colonne ne figure pas dans le

produit, et 1 sinon). Ceci revient donc à résoudre le système suivant modulo 2, donc dansZ/2Z:

1+α2+α3+α7+α8= 0,

4+α7= 0,

3+α4+α6+α7= 0,

3+α6= 0,

5+α7+α8= 0,

6+α7+α8= 0,

1= 0, 2= 0, 4= 0.On peut encore le simplifier un peu avant de le résoudre, puisqu"on voit immédiatement queα1=α2=

4= 0(et donc que 21049, 22984 et 48669 ne figureront pas dans le produitx) :

3+α7+α8= 0,

7= 0,3+α6+α7= 0,

3+α6= 0,

5+α7+α8= 0,

6+α7+α8= 0.

On en arrive facilement àα3=α5=α6=α8, le reste étant nul. Doncα3=α5=α6=α8= 1est une

solution, ce qui signifie que x= 47607·67495·67747·88633 = 19294251454456364715fournit une solution à notre problème (il est bien sûr plus commode de plutôt prendrex≡925744

mod 5680267). On a dans ce casy2= 243672112132= 1081082, et : pgcd(N,x-y) = 2879,pgcd(N,x+y) = 1973,calculés grâce à l"algorithme d"Euclide étendu, qui sont deux diviseurs non triviaux deN(en vérité,

ce sont deux diviseurs premiers, et ce sont les seuls).1 2013/2014

Cryptographie et arithmétique Corrigé d"examen Université de BordeauxExercice 2.

1. Notons d"abord quec≡memodNpar définition, et doncc≡memodpetmodq.

Montrons quecd≡mmodpetmodq. Par le théorème des restes chinois, la congruence sera alors vraie moduloN. Commedest l"inverse deemoduloR, on ade≡1 modR, et doncde≡1 modp-1. En particulier, il existe un entierktel quede= 1 + (p-1)k. Ainsi, c dans tous les cas : simn"est pas premier àp, alorsm≡0 modpet doncc≡0 modp, si bien que cd≡0≡mmodptrivialement, sans même avoir à effectuer tous ces calculs?, tandis que simest

premier àp, alorsmp-1≡1 modppar le petit théorème de Fermat. On a bien montré quecd≡m

modp, et on procède de même moduloq, d"où le résultat.2. Ici,φ(N) =φ(pq) =φ(p)φ(q) = (p-1)(q-1). Comme(p-1)(q-1)etRont exactement les mêmes

diviseurs premiers, qui sont ceux dep-1etq-1†, être premier àRet être premier àφ(N)sont

équivalents.

3. SiN= 77 = 7×11ete= 7, alors l"inverse deemoduloφ(N) = 60est 43 (on le calcule en établissant

une relation de Bézout entre 60 et 7, grâce à l"algorithme d"Euclide étendu), tandis que l"inverse dee

moduloR= 30est 13‡.4. CommeN=pqetφ(N) = (p-1)(q-1) =N-(p+q) + 1, la connaissance deNetφ(N)

permet de connaîtrepqetp+q, et donc de connaîtrepetqen résolvant l"équation polynomiale X2-(p+q)X+pq= 0(équivalente àX2+ (φ(N)-N-1)X+N= 0). La résolution, dans notre

exemple, donne{p,q}={2897,1901}.5. On aR= ppcm(p-1,q-1) =(p-1)(q-1)pgcd(p-1,q-1), écriture qui permet de s"affranchir de factorisations

dep-1etq-1: on calcule en effet leur pgcd grâce à l"algorithme d"Euclide étendu, pour obtenir

pgcd(p-1,q-1) = 4, et doncR= 1375600.6. On doit choisirepremier àR. Ici,pgcd(R,e) = 181: c"est un mauvais choix.

7. Cette fois-ci,pgcd(R,e) = 1:eetRsont bien premiers entre eux.

8. Grâce à l"algorithme d"Euclide étendu, on trouve une relation de Bézout entree= 547etR= 1375600,

et l"inverse deemodRestd= 812283.9. Comme547 = 29+ 25+ 21+ 20, on a :

m 547=(???m2?2?2?2

·m?

2) )2 )2 )2·m)

))2·m.

On voit alors quem547requiert12multiplications moduloN.Exercice 3.

1. On ay?z?eB=x?eB?eA?eB=x?eA=m?eA?eA=m. Donc Bob a juste besoin d"ajouter

yet sa cléeBau messagezd"Alice pour retrouverm.2. On ax?y?z=x?y?(y?eA) =x?eA=m?eA?eA=m. Donc la connaissance dex,yetz

suffit à reconstituer le messagem(sans connaîtreeAoueB).?. C"est aussi pour traiter ce cas qu"il est très commode de passer par le théorème des restes chinois : simn"est pas premier

àN, on ne peut pas en déduire pour autant quem≡0 modNet conclure rapidement.†. Carp-1etq-1divisentRqui, lui-même, divise(p-1)(q-1), selon la définition du ppcm et le fait que(p-1)(q-1)

soit un multiple commun àp-1etq-1.‡. Ce n"est pas un hasard si ces deux clés de déchiffrement diffèrent d"un multiple deR: pourquoi était-ce prévisible?

2 2013/2014

Cryptographie et arithmétique Corrigé d"examen Université de Bordeaux3. Le cas oùpdivisemest trivial, donc on l"exclut.

Notons que Bob connaîtz≡ydA≡xdAeB≡mdAeAeBmodp. CommeeAdA≡1 modp-1et m p-1≡1 modp, on a mêmez≡meBmodp, donczdB≡mmodp. Il suffit donc, pour Bob, d"élever le message chiffrézà la puissancedB(qu"il connaît) pour connaîtrem.4. L"homme du milieu choisit un entiereCinversible modulop-1connu de lui seul, d"inversedC. Ensuite,

interceptant un message d"Alicex, il lui renvoiey=xeCen se faisant passer pour Bob, et enfin Alicecalculez=ydAque l"homme du milieu intercepte encore à la place de Bob. Il peut décoder le message

en calculantzdC, comme on l"a vu dans la troisième question, à l"insu d"Alice et Bob.5. Sachant résoudre le problème du Log Discret, la connaissance deyetzpermet de calculerlogy(z) =dA,

et donc d"obtenirxdA≡mmodp.6. Non : n"importe quel élémentmde(Z/pZ)?peut donnerx= 1par un choix deeAconvenable (qui est

multiple de l"ordre dem).7. SoitGun groupe. Sig?Gest d"ordrek, alorsglest d"ordrekpgcd(l,k); c"est un résultat classique.

Ainsi, simest une racine primitive modulop, alorsmest d"ordrep-1, etx≡meAmodpest d"ordre p-1pgcd(p-1,eA). On a choisieAinversible modulop-1, donc premier àp-1, signifiant que pgcd(p-1,eA) = 1et quexest d"ordrep-1, donc est une racine primitive. On raisonne de même pour la réciproque, puisquem≡xdAmodp(etdAest premier àp-1).8. Un groupe cyclique d"ordredadmet?(d)générateurs (on le voit en se ramenant, par isomorphisme,

au cas de(Z/dZ,+), engendré par tout entier premier àd). Comme(Z/pZ)?ap-1éléments, il admet

?(p-1)générateurs (ou racines primitivesmodp, c"est la même chose). Ici, ?(p-1) =?(2)?(72)?(113) = 1×7(7-1)×112(11-1) = 42350.9. C"est un usage typique du théorème des restes chinois : on a

e B≡1×72·113·u1+ 6×2·113·u2+ 684×2·72·u3mod 2×72×113, oùu1est l"inverse de72·113mod 2,u2l"inverse de2·113mod 72etu3l"inverse de2·72mod 113.Grâce aux indications de l"énoncé, on sait queu1≡1 mod 2,u2≡ -3 mod 72etu3≡747 mod 113.

Donc :

eB≡2015 mod 130438.

Exercice 4.

1. Comme0et1ne sont pas racines deP, ses facteurs irréductibles ne peuvent pas être de degré 1, donc

sont nécessairement de degré 2 ou 4 (un facteur irréductible de degré 3 en implique un autre de degré

1,Pétant de degré 4, donc ce cas est exclu aussi). Or le seul polynôme de degré 2 irréductible surF2

estX2+X+ 1, et(X2+X+ 1)2=X4+X2+ 1?=P, doncPn"a pas de facteur de degré 2. Par conséquent, il est irréductible.2. Je donne l"expression demà la fin de chaque étape et de chaque tour :

(a)AddRoundKey(K0) :(1,0,0,0)(1,1,0,0)(0,0,0,0)(0,0,0,0)(b)SubBytes,ShiftRows,MixColumns,AddRoundKey(K1) : notons que tout élémentx?F16vérifie

x15= 1. On en déduit, en particulier, que(α3)-1=α12= (α4)3= (α+ 1)3=α3+α2+α+ 1.

Ce genre d"" astuce » permet de calculer les inverses rapidement, plutôt qu"en passant par desrelations de Bezout (si on a l"aisance pour se le permettre). De même,α3+α2=α2(α+1) =α6,

dont l"inverse estα9= (α4)2α= (α+ 1)2α=α3+α. Je ne détaille pas le reste des calculs, on

obtient :(0,1,0,0)(0,0,0,1)(0,1,1,0)(0,0,1,0)3 2013/2014 Cryptographie et arithmétique Corrigé d"examen Université de Bordeaux(c)SubBytes,ShiftRows,MixColumns,AddRoundKey(K2) : on obtient :(0,0,0,1)(1,0,0,0)(1,0,1,0)(1,1,0,1)(d)SubBytes,ShiftRows,AddRoundKey(K3) : on obtient :(1,1,0,0)(1,1,0,1)(0,1,0,1)(0,1,0,1)3. Pour savoir déchiffrer ce message, il est facile de se convaincre qu"il suffit de savoir inverser les opérations

L"opérationAddRoundKeyest la plus simple à inverser : il suffit de la réitérer pour retomber sur les

quatre demi-octets précédents. La justesse du procédé vient du fait queki+ki= 2ki= 0pour tout

demi-octetki(les opérations se font dans un corps de caractéristique 2).L"opérationShiftRowsest également facile à inverser : il suffit de permuter les cases de la deuxième

ligne à nouveau, puisque la transposition est involutive. Pour inverserSubBytes, qui est la composéeS=f◦Isur chaque demi-octet, on doit calculerS-1= I -1◦f-1. Comme?x-1?-1=xpourx?F16, on sait queI-1=I, etfs"inverse comme toute fonctionaffine (on peut vérifier queAest bien inversible car de déterminant 1 modulo 2, doncfégalement).

La résolution def(x) =ymène àx=A-1(y-B), doncf-1est définie pary?→A-1(y-B). En bref, l"inversion deSubBytes, qu"on noteInvSubBytes, s"obtient par la composéeS=I◦f-1, où f -1:?F16?(F2)4→F16?(F2)4 y?→A-1(y-B)avec, après quelques calculs sommaires (grâce à l"algorithme du pivot de Gauss par exemple), A -1=( ((1 1 1 00 1 1 1

1 0 1 1

1 1 0 1)

Il reste à inverserMixColumns, qui consiste en une multiplication matricielle; il suffit donc de savoir quel

est l"inverse de cette matrice, et le calcul de l"inverse d"une matrice de taille2×2est élémentaire; ici,

on s"aperçoit que la matrice?α1 +α1 +α α?

est sa propre inverse. Donc cette opération, à l"instar deAddRoundKeyetShiftRows, s"inverse par réitération. Pour résumer, on déchiffre un message en appliquant àcles transformations suivantes : (a) On effectue un tour qui comporte les trois étapes :AddRoundKey(K3),ShiftRowsetInvSubBytes; (b) On effectue deux tours comprenant quatre étapes :AddRoundKey(Ki),MixColumns,ShiftRowsetInvSubBytespouri= 2puisi= 1;

(c) On appliqueAddRoundKey(K0).4. Le lecteur en exercice se chargera d"appliquer la méthode de la question précédente au déchiffrement

dec.4 2013/2014

quotesdbs_dbs1.pdfusesText_1[PDF] examen cytobactériologique des crachats fiche technique

[PDF] examen cytobactériologique des liquides d épanchement

[PDF] examen d'admission gymnase vaudois

[PDF] examen d'analyse et de raisonnement déductif

[PDF] examen d'analyse personnel technique

[PDF] examen d'aptitude professionnelle ide 1er grade

[PDF] examen d'aptitude professionnelle ide echelle 10

[PDF] examen d'aptitude professionnelle maroc

[PDF] examen de bacalaureat national 2015 varianta 9

[PDF] examen de bacalaureat national 2016 proba e

[PDF] examen de biologie animale avec correction pdf

[PDF] examen de biologie animale s2 pdf

[PDF] examen de biologie cellulaire 1ere année

[PDF] examen de chimie 1er année st