Exercices dirigés Réseaux et protocoles

Exercices dirigés Réseaux et protocoles

firewall'). La traduction au niveau des adresses IP s'applique à l'adresse source d'un datagramme IP en provenance du réseau privé (baptisé encore en NAT ...

TD : Filtrage

TD : Filtrage

Exercice 3 : Partie A : Soit le réseau décrit par la figure 2. La machine d'adresse 192.168.1.5 doit accéder seulement aux services http et ftp les autres

Exercices sur Les néologismes et les anglicismes (Fiches 9 et 10

Exercices sur Les néologismes et les anglicismes (Fiches 9 et 10

firewall……………….. Corrigé des exercices d'entraînement. 1. Donnez l'équivalent français des termes anglais : 1. baladeur. 2. stimulateur cardiaque. 3. tournée

Correction TD

Correction TD

TD2-Exercice 1. • a) La chaines de filtrages INPUT représente les messages à destination du pare-feu(processus locaux). • b) La chaines de filetrage OUTPUT

Cours et exercices corrigés Initiation et utilisation

Cours et exercices corrigés Initiation et utilisation

mettre en place une protection dite « firewall moyen ». Une fois l'installation terminée il est important de créer un deuxième utilisateur. Ce compte sera

pfSense découvrir le firewall Open Source

pfSense découvrir le firewall Open Source

exercices pratiques d'application et corrigés des exercices études de cas ou présentation de cas réels. ORSYS fournit aux participants un questionnaire d

Chapitre 25: Exercices et Problèmes avec solutions

Chapitre 25: Exercices et Problèmes avec solutions

firewall) à traverser. f) SIP (session initiation Protocol) set un autre protocole de ... Avec exercices corrigés. Editions Eyrolles. 2004. 548 Pages.

Techniques de Réseaux Informatiques (TRI) Elaboré par : A. EL

Techniques de Réseaux Informatiques (TRI) Elaboré par : A. EL

Vous trouverez des exercices des études de cas

Securite-Informatique-Cours-et-TD.pdf

Securite-Informatique-Cours-et-TD.pdf

Exercice 1 : Figure. 4.18 Vol de session TCP (Corrigé). Exercice 2 : Lors de l'attaque contre Shimomura Sécurité informatique-Cours et exercices corrigés.

Untitled

Untitled

sécurité : le cryptage les systèmes PKI

TD : Filtrage

TD : Filtrage

Exercice 2: 1) a. L'ACL choisie est D b. Elle doit être définie sur l'interface A parce qu'une ACL

Correction TD

Correction TD

TD2-Exercice 1. • a) La chaines de filtrages INPUT représente les messages à destination du pare-feu(processus locaux). • b) La chaines de filetrage OUTPUT

Exercice 1

Exercice 1

Exercice 5 – Firewall. ? Objectif. ? Créer des règles de filtrage sur un routeur. ? Pré-requis. ? Les protocoles IP ICMP et TCP.

Techniques de Réseaux Informatiques (TRI) Elaboré par : A. EL

Techniques de Réseaux Informatiques (TRI) Elaboré par : A. EL

Vous trouverez des exercices des études de cas

Exercices dirigés Réseaux et protocoles

Exercices dirigés Réseaux et protocoles

correcteur d'erreurs par quel message doit il être corrigé (quel est le message dans un hôte quelconque ou dans un filtre (pare-feux ou 'firewall').

EN -TETE SUJETS

EN -TETE SUJETS

Exercice extrait de l'examen réseau 2007-2008 du Master 2 CCI de Exercice 3 (Routage et Firewall 6 pt) ... corrige : le mot est alors 0001011. Exercice ...

Examen 2008 (sujet et corrigé)

Examen 2008 (sujet et corrigé)

Exercice. 1 (25 points). Le logiciel d'authentification des systèmes Le firewall autorise les accès directs aux services DNS et HTTP ou HTTPS du réseau.

Chapitre 25: Exercices et Problèmes avec solutions

Chapitre 25: Exercices et Problèmes avec solutions

Exercice 7: Dimensionnement des canaux TCH et SDCCH et du nombre de Montrer que cela peut poser des problèmes s'il existe un pare-feu firewall) à.

pfSense découvrir le firewall Open Source

pfSense découvrir le firewall Open Source

sont principalement : aides audiovisuelles documentation et support de cours

Sujets des exercices dirigés Sécurité et Réseaux UE RSX 112 2007

Sujets des exercices dirigés Sécurité et Réseaux UE RSX 112 2007

Exercice 4 : Fonctionnement du chiffre à clé publique RSA. Un pare-feu (« firewall ») peut rassembler différents dispositifs de sécurité mais le plus.

INSA de Toulouse - 5° R.T.CORRIG

ÉExamen du 25 janvier 2008

Sécurité des systèmes informatiques2è

me partieExercice 1 (2,5 points)

Le logiciel d'authentification des syst

èmes d'exploitation usuels vérifie le mot de passe fourni par un utilisateur à l'aide d'une empreinte de ce mot de passe stockée par le système dans un fichier prot égé.1.Pourquoi stocker des empreintes des mots de passe plutôt que les mots de passe euxm

êmes ?

2.Pourquoi doiton prot

éger l'accès à ce fichier contenant les empreintes des mots de passe ?3.Sous quelle condition cette pr

écaution ne serait pas nécessaire ?

Stockage des empreintes des mots de passe :

1.É

tant donné que les empreintes des mots de passe sont générées à l'aide d'une fonction noninversible (fonction de hachage ou algorithme de chiffrement utilis dans un mode équivalent), le vol ou la consultation des empreintes ne divulgue pas les mots de passe.2.Bien que la fonction qui ait g

énéré les empreintes des mots de passe ne soit pas inversible, il est pr éférable de protéger l'accès à ce fichier car les mots de passe peuvent souvent être retrouvés à l'aide d'une attaque par dictionnaire ou via une recherche exhaustive si l'ensemble des mots de passe possibles est suffisamment petit et la fonction utilis ée suffisament rapide (par exemple une chaîne de caractères alphab étiques de longueur inférieure ou égale à 6).3.Si les mots de passe choisis par les utilisateurs

étaient suffisamment complexes (et

notamment, peu susceptibles d'apparaître dans un quelconque dictionnaire), cette

protection de la confidentialit é de l'empreinte pourrait être inutile. A notre connaissance, il n'y a pas de conditions d'utilisation réalistes, où l'on puisse faire

cette hypothèse.Exercice 2 (8 points)

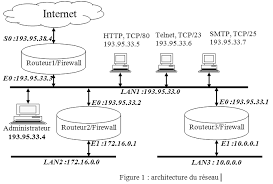

On étudie l'architecture de protection réseau suivante : Question 1 (2 points) : Compte tenu du mode de fonctionnement suggéré par le schéma, expliquez le fonctionnement des diff érents services réseau fournis à l'organisation utilisant cette architecture. Indiquez les protections offertes par l'architecture.Question 2 (1

point) : Compte tenu des flux identifiés, un autre service réseau devrait figurer en DMZ. Lequel ?Question 3 (1

point) : Certains flux d'administration sont également absents. Indiquez lesquels vous semblent n écessaires et si on peut vraiment envisager de s'en passer dans un cas d'utilisation réaliste.Description des services (question 1)

●En DMZ 1, on voit d'abord apparaître un serveur HTTP (et probablement HTTPS compte tenu des flux entrants). Ce serveur Web intègre certainement des pages

dynamiques ou des applications car il interagit avec un SGBD situé également dans la

m ême DMZ (un serveur MySQL compte tenu du flux entre les deux machines). Ce serveur de base de donn ées interagit également avec un SGBD situé sur le réseau local de l'entreprise via le protocole SQL*net (caractéristique d'Oracle).

·L'administration de l'équipement de protection est effectuée depuis une station pr ésente en DMZ 3 à l'aide du protocole SSH. C'est également cette station qui est utilis ée pour la collecte des traces produites par le firewall luimême. ·Le firewall autorise les accès directs aux services DNS et HTTP ou HTTPS du réseau public depuis le réseau local de l'entreprise.(Question 2) Pour le bon fonctionnement du serveur Web offert par l'entreprise en DMZ 1, un

service DNS est également nécessaire (notamment afin de référencer l'URL d'accès). Ce flux appara ît sur le schéma, mais le service DNS ne figure pas sur les machines identifiées dans laDMZ 1 (estil sur une machine s

éparée, sur la même machine que le serveur HTTP, fourni par un prestataire ext érieur - donc inutile au niveau du firewall, etc. ?).Firewall

Poste de travailPoste de travailSGBD interne

LAN extérieur intérieurInternet

SGBD DMZ 1 DMZ 3Admin. firewall

Serveur syslog

Serveur

HTTPServeur DNS interne

DNS (53/udp)

HTTP (80/tcp)

HTTPS (443/tcp)

DNS (53/udp)

HTTP (80/tcp)

HTTPS (443/tcp)

syslog (514/udp) sshSQL*net (66/tcp)

mysql (3306/tcp)(Question 3) Les flux d'administration du firewall apparaissent sur la figure, mais

uniquement en provenance de la DMZ d'administration. Ce sont les seuls flux d'administration identifiés. Or, il est bien évident que des flux d'administration doivent galement être prévus à destination des machines de la DMZ 1 (serveur HTTP ou SGBDMySQL).

Les flux d'administration

quotesdbs_dbs2.pdfusesText_3[PDF] exercices corriges genetique des haploides

[PDF] exercices corrigés génétique dihybridisme

[PDF] exercices corrigés géométrie affine mpsi

[PDF] exercices corrigés géométrie dans lespace terminale s

[PDF] exercices corrigés gestion de projet pdf

[PDF] exercices corrigés gradient divergence rotationnel pdf

[PDF] exercices corrigés histogramme image

[PDF] exercices corrigés homothétie et rotation

[PDF] exercices corrigés homothétie et rotation pdf

[PDF] exercices corrigés hydraulique en charge

[PDF] exercices corrigés hydraulique urbaine

[PDF] exercices corriges integrale et primitives pdf

[PDF] exercices corrigés integration numerique pdf

[PDF] exercices corrigés isométries affines