Développement dun cheval de Troie : Rapport

Développement dun cheval de Troie : Rapport

3 févr. 2001 Tout d'abord il faut signaler que l'adresse IP de la machine attaquante doit être insérée “en dur” dans le code source des deux applications

GUIDE DES BONNES PRATIQUES DE LINFORMATIQUE

GUIDE DES BONNES PRATIQUES DE LINFORMATIQUE

en plus du code PIN qui protège votre carte téléphonique utilisez un cheval de Troie : programme qui s'installe de façon frauduleuse pour remplir une.

Analyse sur les différentes cyberattaques informatiques

Analyse sur les différentes cyberattaques informatiques

Un cheval de Troie n'est déjà pas un virus mais un malware qui a l'apparence d'un logiciel légitime il contient dans son code une fonctionnalité

NOMS PROPRES À CODAGE ANIMAL DANS DES TRADITIONS

NOMS PROPRES À CODAGE ANIMAL DANS DES TRADITIONS

ensembles peuvent comporter des noms propres à codage ani- pentage du cheval de Troie Odyssée 11

I- Codage de linformation (1 point par question)

I- Codage de linformation (1 point par question)

A- changer l'extension docx en pdf B- exporter en pdf. C- utiliser une imprimante pdf B- c'est un cheval de Troie C- c'est un courrier indésirable.

Les virus et le spam : ce quil faut savoir

Les virus et le spam : ce quil faut savoir

Dès que le fichier est lancé le code du virus est exécuté. Le virus A l'instar de n'importe quel cheval de Troie

Guide Superflu de programmation en langage C

Guide Superflu de programmation en langage C

Enfin le quatri`eme chapitre traite du style du code source l'introduction d'un cheval de Troie dans le code d'un programme chargé de l'identification.

Codes malveillants Worms (vers) virus et bombes logiques

Codes malveillants Worms (vers) virus et bombes logiques

bombes logiques (soft bomb) wabbits

Les virus et le spam : ce quil faut savoir

Les virus et le spam : ce quil faut savoir

Dès que le fichier est lancé le code du virus est exécuté. Le virus A l'instar de n'importe quel cheval de Troie

SUPPORT DE COURS DE SÉCURITÉ INFORMATIQUE ET CRYPTO.

SUPPORT DE COURS DE SÉCURITÉ INFORMATIQUE ET CRYPTO.

25 déc. 2018 MANIFESTIONS D'UNE INFECTION PAR UN CHEVAL DE TROIE ... mais aujourd'hui souvent additionné de code malveillant (donc classifié comme.

[PDF] Développement dun cheval de Troie : Rapport - Zenk - Security

[PDF] Développement dun cheval de Troie : Rapport - Zenk - Security

3 fév 2001 · Ce débuggeur nous permet très simplement d'extraire du fichier PE (format d'exécutable Windows) le code source assembleur et de l'exécuter pas à

Types de Cheval de Troie PDF Âge de linformation - Scribd

Types de Cheval de Troie PDF Âge de linformation - Scribd

Téléchargez comme PDF TXT ou lisez en ligne sur Scribd et envoient les infos une adresse de courrier lectronique code dans le corps du cheval de Troie

Coder un cheval de Troie comme un nul(l)

Coder un cheval de Troie comme un nul(l)

25 jan 2013 · Tout au long de cet article j'illustrerai mes propos à l'aide de portions de code C# d'un cheval de Troie personnel

Conception dun virus type Cheval de Troie/Trojan avec Kali Linux

Conception dun virus type Cheval de Troie/Trojan avec Kali Linux

6 jan 2023 · Partie 1 : La conception du cheval de Troie · Étape 1: Mettre à jour et mettre à niveau Kali Linux · Étape 2: Ouvrir le logiciel d'exploitation

Cheval de troie informatique et anti trojan : tout ce quil faut savoir

Cheval de troie informatique et anti trojan : tout ce quil faut savoir

13 oct 2021 · Un cheval de Troie (ou trojan) est un code malveillant dissimulé dans un logiciel semblant légitime Découvrez comment les reconnaître ici

Attaque informatique de Bercy : le cheval de Troie était logé dans un

Attaque informatique de Bercy : le cheval de Troie était logé dans un

7 mar 2011 · Le Cheval de Troie est arrivé via une pièce jointe PDF dans un e-mail Il s'agit d'une faille encore non détectée par les éditeurs "

Cheval de Troie (informatique) - Wikipédia

Cheval de Troie (informatique) - Wikipédia

Un cheval de Troie (Trojan horse en anglais) est un type de logiciel malveillant qui ne doit pas être confondu avec les virus (informatique) ou autres

C / C++ / C++NET : Le cheval de troie - CodeS-SourceS

C / C++ / C++NET : Le cheval de troie - CodeS-SourceS

cheval de troie backdoor iroffer ar cheval de troie back door servu Code source cheval de troie; Code source formulaire d'inscription php mysql

Codes Malicieux utilisés comme mouchard : les chevaux de Troie

Codes Malicieux utilisés comme mouchard : les chevaux de Troie

23 sept 2012 · Si le bouton de téléchargement ne répond pas vous pouvez télécharger ce mémoire en PDF à partir cette formule ici ? Les mouchards dédiés les

1

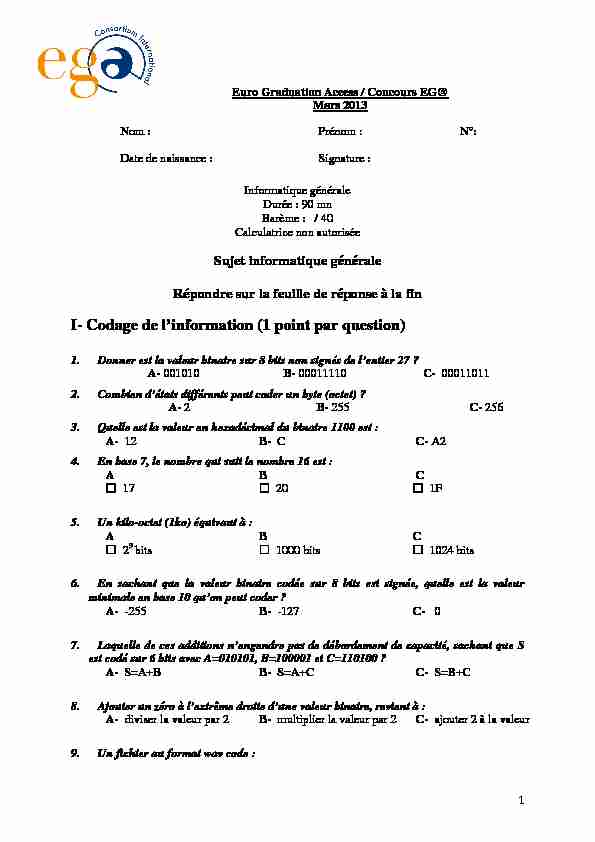

1 Euro Graduation Access / Concours EG@

Mars 2013

Nom : Prénom : N°:

Date de naissance : Signature :

Informatique générale

Durée : 90 mn

Barème : / 40

Calculatrice non autorisée

Sujet informatique générale

Répondre sur la feuille de réponse à la finI- Codage de l"information (1 point par question)

1. Donner est la valeur binaire sur 8 bits non signés de l"entier 27 ?

A- 001010 B- 00011110 C- 00011011

2. Combien d"états différents peut coder un byte (octet) ?

A- 2 B- 255 C- 256

3. Quelle est la valeur en hexadécimal du binaire 1100 est :

A- 12 B- C C- A2

4. En base 7, le nombre qui suit le nombre 16 est :

A B C

17 20 1F5. Un kilo-octet (1ko) équivaut à :

A B C 29 bits 1000 bits 1024 bits6. En sachant que la valeur binaire codée sur 8 bits est signée, quelle est la valeur

minimale en base 10 qu"on peut coder ?A- -255 B- -127 C- 0

7. Laquelle de ces additions n"engendre pas de débordement de capacité, sachant que S

est codé sur 6 bits avec A=010101, B=100001 et C=110100 ?A- S=A+B B- S=A+C C- S=B+C

8. Ajouter un zéro à l"extrême droite d"une valeur binaire, revient à :

A- diviser la valeur par 2 B- multiplier la valeur par 2 C- ajouter 2 à la valeur9. Un fichier au format wav code :

2A- du son B- une image C- une vidéo

10. Pour transformer le format d"un fichier texte réalisé avec word 2010 en pdf, quelle

méthode ne fonctionne pas parmi les suivantes ?: A- changer l"extension docx en pdf B- exporter en pdf C- utiliser une imprimante pdf11. Défragmenter un disque correspond à :

A- détruire des données non

utilisées B- réorganiser les données de manière contiguë C- contrôler l"intégrité des données II- Algèbre de Boole (1 point par question sauf questions 17, 18 et 19)12. Lesquels de ces groupes forment un groupe logique complet ?

A- ET, OU

B- ET, NON

C- ET, OU, NON

D- XOR, ET, NON

13. Donner la négation de la proposition suivante : (A vrai ET B faux) OU (C faux et D

Vrai)A- (A faux et B faux) ou (C vrai et D faux)

B- (A faux ou B vrai) ou (C vrai et D faux)

C- (A vrai ou B faux) et (C faux ou D vrai)

D- (A faux ou B vrai) et (C vrai ou D faux)

14. Si non(A<0 ou B <5) alors sélectionnez la seule proposition juste ci-dessous :

A- A×B>0

B- B/A>0

C- A-B<0

D- A+B>0

15. Laquelle de ces propositions est vraie ?

A- A+(A.B) = 0 B- A+(A.B) = 1 C- A+(A.B) = A D- A+(A.B) = B16. Laquelle de ces propositions est vraie ?

A- (A+B).A = 0 B- (A+B).A = 1 C- (A+B).A = AD- (A+B).A = B

17. Soit la table de vérité suivante :

a b c d F0 0 0 0 0

0 0 0 1 0

0 0 1 0 1

0 0 1 1 1

0 1 0 0 0

0 1 0 1 1

30 1 1 0

00 1 1 1 1

1 0 0 0 0

1 0 0 1 1

1 0 1 0 1

1 0 1 1 1

1 1 0 0 0

1 1 0 1 0

1 1 1 0 0

1 1 1 1 0

Laquelle de ces expression est juste ? (4 points)

A- B- C- D-18. Soit le tableau de Karnaugh suivant :

ABC 0 1

00 X X

01 1110 X X

La fonction décrite par ce tableau est (2 points): A-BF= B- CF= C- ACF+= D- ACF+=

19. La fonction effectuée par le logigramme suivant est : (2 points)

A- cbaS++= B- )()(cbbaS··+= C- )()(cbbaS··+= D- )()(cbbaS··+= S 4III- Divers (1 point par question)

20. Parmi les noms suivants, lequel n"est pas un système d"exploitation ?

A- Mac OS B- Ubuntu C- Safari

21. Parmi les noms suivants, lequel n"est pas un langage de programmation ?

A- E++ B- Fortran C- Python

22. Quel système parmi les noms suivants ne peut pas gérer une tablette ou un

smartphone ?A- Windows XP B- Android C- iOS

23. Parmi ces antivirus, lequel propose une solution gratuite pour les familles ?

A- Avast B- McAfee C- Norton

24. Un dual boot permet de

A- démarrer 2 fois plus vite le

système d"exploitationB- utiliser 2 systèmes

d"exploitation sur le pcC- installer une machine

virtuelle25. Le cloud computing ne permet pas

A- de sauvegarder ses données B- de faire du travail collaboratifC- de restaurer la connexion

internet26. Dans le contexte d"internet, un cookie est

A- un témoin de connexion B- un virus C- un spyware27. Le CPU fait référence

A- à la mémoire RAM B- au processeur C- à la capacité du disque dur28. Quel est le protocole utilisé sur Internet pour sécuriser une transaction Web ?

A- HTTPS B- HTTP C- FTP

29. Un logiciel est dit libre lorsque :

A- il est gratuit B- le code source est fourni C- il est téléchargeable depuisInternet

30. Les outils qui vous permettent de trouver des informations et des sites sur Internet

sont appelés des :A- thésaurus B- moteurs de recherche C- wikis

31. Quelle est la définition d"un " spam » ?

A- c"est un virus B- c"est un cheval de Troie C- c"est un courrier indésirable32. Laquelle de ces adresses de messagerie est formatée correctement ?

A- nom@mycompagny.com B- nom.mycompagny.com C- pierre.mycompagny@com33. L"ordre de grandeur caractérisant la capacité d"un disque dur est aujourd"hui de :

A- 106 octets B- 1012 octets C- 1018 octets

34. En cas de coupure brutale d"électricité, seul est totalement perdu le contenu :

A- du disque dur B- du BIOS C- de la RAM

35. Un onduleur sert à :

A- protéger l"ordinateur contre

les variations de courantB- protéger le système contre

les virusC- protège l"ordinateur contre

les tremblements de terre 5Feuille de Réponses

Nom : Prénom : N°:

Date de naissance : Signature :

Cochez les cases correspondant aux réponses.

N° Question A B C D Barème

1 1

2 1

3 1

4 1

5 1

6 1

7 1

8 1

9 1

10 1

11 1

12 1

13 1

14 1

15 1

16 1

17 4

18 2

19 2

20 1

21 1

22 1

23 1

24 1

25 1

26 1

27 1

28 1

29 1

30 1

31 1

32 1

33 1

34 1

35 1

quotesdbs_dbs29.pdfusesText_35[PDF] dans le ventre du cheval de troie pdf

[PDF] créer un cheval de troie avec bloc note pdf

[PDF] cours cheval de troie

[PDF] propagande nazie affiche

[PDF] quelle cheville pour tirefond de 8

[PDF] cheville pour tirefond de 6

[PDF] couleur cheville plastique

[PDF] cheville a frapper beton

[PDF] couleur cheville beton

[PDF] tap vis

[PDF] cheville a frapper 8x100

[PDF] atouts normandie inscription

[PDF] atouts normandie fr

[PDF] atout normandie inscription