Thème

Thème

20 mars 2018 1 HANAFI L TICHERAFI F

Mémoire de Fin dEtudes de Master Académique Thème

Mémoire de Fin dEtudes de Master Académique Thème

Thème. Années télécommunication et réseaux UMMTO 2014-2015. Page 101. [10] TAHRA Zahia « Etude et simulation d'un réseau de téléphonie sur IP ( TOIP) ».

Mémoire de Fin dEtudes de MASTER ACADEMIQUE Spécialité

Mémoire de Fin dEtudes de MASTER ACADEMIQUE Spécialité

Thème. Etude installation et configuration d'une centrale téléphonique MSAN. Mémoire ITU: International Telecommunication Union. L. LDP: Label Distribution ...

MEMOIRE En vue de lobtention du : DIPLOME de Master

MEMOIRE En vue de lobtention du : DIPLOME de Master

4 avr. 2017 Conférences Enseignant au sein du département Télécommunications et Directeur de ce mémoire ... Souvent

Mémoire Pour lobtention du diplôme Master en

Mémoire Pour lobtention du diplôme Master en

télécommunications dans la même Université et enfin un cycle d'ingénieur à TELECOM Cette dernière immersion dans le milieu professionnel a été pour moi l' ...

Propositions de sujets de mémoires

Propositions de sujets de mémoires

Mais peut-on relever ce qui constitue ce langage ? -. L'image de la jeunesse à travers la télé-réalité (élargissement du sujet précédent) : à travers leurs.

Mémoire de Fin détudes Spécialité : Réseaux et

Mémoire de Fin détudes Spécialité : Réseaux et

Dans le réseau de télécommunication de l'entreprise il existe plusieurs points d'entrée du sujet très vaste et très important en même temps

Mémoire de fin détude Option Réseaux et Télécommunications

Mémoire de fin détude Option Réseaux et Télécommunications

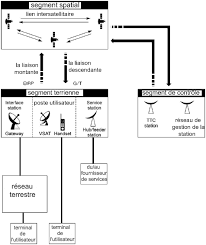

Notre sujet s'inscrit dans le domaine de télécommunication. Il s'agit de réaliser un bilan de liaison par satellite en développant une application qui

Mémoire THÈME Contrôle de puissance dans les systèmes de

Mémoire THÈME Contrôle de puissance dans les systèmes de

En télécommunications mobiles la technique d'accès CDMA (Code Division Multiple Ac- cess) dans les nouvelles générations des systèmes de transmission radio-

Mémoire de fin détude Filière : Télécommunication Option

Mémoire de fin détude Filière : Télécommunication Option

Enfin à tous ceux que ma mémoire porte et mon mémoire ne peut L'Internet des objets devient un sujet intéressant de nos jours

LISTE DES SUJETS DE MEMOIRE PROPOSES MASTER

LISTE DES SUJETS DE MEMOIRE PROPOSES MASTER

LISTE DES SUJETS DE MEMOIRE PROPOSES. MASTER COMMUNICATION ANNEE -2015/2016-. N°. Etudiants. Thèmes proposés. Enseignants. 1. Sedhane Meriem.

MÉMOIRE En vue de lobtention du diplôme de MASTER Thème

MÉMOIRE En vue de lobtention du diplôme de MASTER Thème

Domaine : Sciences et Technologies Filière : Télécommunications

MEMOIRE DE FIN DETUDES en vue de lobtention du DIPLOME de

MEMOIRE DE FIN DETUDES en vue de lobtention du DIPLOME de

Alain Maître de Conférences

Mémoire THÈME Contrôle de puissance dans les systèmes de

Mémoire THÈME Contrôle de puissance dans les systèmes de

En télécommunications mobiles la technique d'accès CDMA (Code Division Multiple Ac- cess) dans les nouvelles générations des systèmes de transmission radio-

Mémoire de fin détude Option Réseaux et Télécommunications

Mémoire de fin détude Option Réseaux et Télécommunications

Notre sujet s'inscrit dans le domaine de télécommunication. Il s'agit de réaliser un bilan de liaison par satellite en développant une application qui permet

Mémoire corrigé

Mémoire corrigé

Spécialité : Télécommunication. Systèmes de Traitement de l'Information (S.T.I.). : RANOMEHASINONY Landry Zaïde. INGENIERIE DES SYSTEMES DE. OMMUNICATIONS RADIO

Mémoire de Fin détudes Spécialité : Réseaux et

Mémoire de Fin détudes Spécialité : Réseaux et

En vue de l'obtention du diplôme de master en Electronique. Spécialité : Réseaux et Télécommunication. Filière: Génie Electrique. Thème. Présenté par :.

Mémoire de Fin détudes Spécialité : Réseaux et

Mémoire de Fin détudes Spécialité : Réseaux et

En vue de l'obtention du diplôme de master en Electronique. Spécialité : Réseaux et Télécommunication. Filière: Génie Electrique. Thème. Présenté par :.

Mémoire de Fin détudes Spécialité : Réseaux et

Mémoire de Fin détudes Spécialité : Réseaux et

En vue de l'obtention du diplôme de master en Electronique. Spécialité : Réseaux et Télécommunication. Filière: Génie Electrique. Thème. Présenté par :.

Mémoire de fin détude Filière : Télécommunication Option

Mémoire de fin détude Filière : Télécommunication Option

Option : Systèmes des Télécommunications. Thème : Proposition d'un réseau de communication entre les objets dans une maison intelligente à base d'Internet

Quelle mémoire pour un master en télécommunications ?

1. Sedhane Meriem. MÉMOIRE En vue de lobtention du diplôme de MASTER Thème Domaine : Sciences et Technologies Filière : Télécommunications MEMOIRE DE FIN DETUDES en vue de lobtention du DIPLOME de Alain Maître de Conférences Mémoire THÈME Contrôle de puissance dans les systèmes de

Quels sont les sujets de mémoire ?

LISTE DES SUJETS DE MEMOIRE PROPOSES MASTER Mémoire corrigé Mémoire THÈME Contrôle de puissance dans les systèmes de Mémoire de fin détude Filière : Télécommunication Option Télécommunications et mémoires optiques dans la documentation Mémoire de fin détude Filière : Télécommunication Option

Comment améliorer la communication au sein d’un réseau informatique ?

C’est pourquoi, en parlant de l’amélioration de la communication au sein d’un réseau informatique, nous tenons à l’analyse de problèmes qui contraignent le bon fonctionnement d’un réseau informatique, les définir et en proposer enfin certaines solutions nécessaires au bon fonctionnement de celui-ci.

Pourquoi choisir un modèle d’étude pour les réseaux et télécommunications ?

Comme l’annonce notre domaine d’étude notamment les réseaux et télécommunications, le choix de notre modèle d’étude s’inscrit dans les nouvelles technologies de l’information et de la communication spécialement dans la gestion et administration des réseaux.

UNIVERSITE MOULOUD MAMMERI DE TIZIOUZOU

FACULTE DE GENIE ELECTRIQUE ET Département

tudesElectronique

Spécialité : Réseaux et TélécommunicationFilière: Génie Electrique

Thème

Présenté par :

AMRAR SALIM

Encadré par :

F.OUALOUCHE

Année Universitaire: 2015/2016

en utilisant les ACLsRemerciements

Je remercie le bon Dieu qui ma aidée à surmonter toutes les difficultés rencontrées au long de cette période pour mener à terme ce travail. Je tien a remercier et à exprimer ma profonde gratitude à mon promoteurMr.Oualouche qui ma suivi durant ce travail.

Je tien à remercier les membres de jury d'aǀoir acceptĠ de juger mon traǀail. C'est l'occasion de remercier tous le corps enseignants depuis les études primaires. Enfin, Je tien à remercier également ma famille et mes amis pour leurs aides considérables.Dédicaces

" Louange à DIEU, le seul et unique »Je dédie ce mémoire :

leur précieux réconfort dans le long périple de mon cursus de formation.À mes chers frères, Younes (nounou), Samy

À toute ma famille et à tous mes amis qui mon aidé de prés ou de loin, en particulier : mon oncle Fateh, Massinissa, Slimane, Louiza. de leurs expériences.GLOSSAIRE

AIM : Adaptive Identification and Mitigation

ARP : Address Resolution Protocol

ACL : Access Control List

ACE : Access Control Entre

BGP : Border Gateway Protocol

BPDU : Pont Protocol Data Unit

DNS : Domaine Name Service

TCP : Transmission contrôle Protocole

ICMP : Internet Control Message Protocol

DHCP : Dynamique Host Configuration Protocol

FTP : File Transfert Protocol

HTTP : Hyper Texte Transfer Protocol

S-http : Secure hyper text transfert protocol

SMTP : Simple Mail transfert protocol

SSH : Secure Shell

SSL : Secure Sockets Layer

TFTP : Trivial File Transfert Protocol

MAC : Media Access Network

DNS : Domain Name System

TCP : Trensfer Control Protocol

IDS : Intrusion Detection System

IPsec : Internet Protocol Security

NPS : Network Policy Server

NAP : Network Access Protection

NAT : Network Address Translaton

PKI : Port Address Translation

GLOSSAIRE

OSI : Open System Interconnection

RADIUS : Remote Authetification Dial In User ServiceListe des figures

Figure 1: Attaque directe ............................................................................................................ 8

Figure 2: Attaque indirecte par rebond ...................................................................................... 9

Figure 3: Attaque indirecte par réponse ..................................................................................... 9

Figure 4: IP Spoofing ............................................................................................................... 10

Figure 5: Script ......................................................................................................................... 12

Figure 7: Man in the middle 13

Figure 8: Cryptage symétrique...............................................................................................................16

Figure 9: Cryptage asymétrique..............................................................................................................17

Figure 10: Certificat électronique............................................................................................. 18

Figure 11: Pare-feu ................................................................................................................... 19

Figure 12: Principe de VPN ..................................................................................................... 23

Figure 13: NAT ........................................................................................................................ 24

Figure 14: Architecture existante ............................................................................................. 27

Figure 15: Architecture proposée. ............................................................................................ 30

Figure 16: Position des ACL standard ..................................................................................... 41

Figure 17: Emplacement des ACL étendue .............................................................................. 42

Figure 18: nommée ........................................................ 44 Figure 20: ................................... 45 Figure 20: ................................... 46 ...................................................... 47Figure 22: 48

Figure 23: La deuxiéme solution appliquée ............................................................................. 49

Figure 24: La page principale du logiciel ................................................................................. 71

.......................................................................................................... 72

Figure 26: Barre des equipements réseau ................................................................................. 72

Figure 27: Réseau local avec la solution proposée................................................................... 73

......................................................................... 80 F ......................................................................... 81Figure 30: Teste après la creat ......................................................................... 81

SOMMAIRE

INTRODUCTION ....................................................................................................................................... 1

CHAPITRE 1 : GENERALITES SUR LA SECURITE DES RESEAUX INFORMATIQUES1 Préambule ........................................................................................................................................... 3

2 .............................................................................................. 3

2.1 Architecture des réseaux ..................................................................................................... 3

2.2 differents types de réseaux ................................................................................................. 3

2.3 Les protocoles réseaux .................................................................................................... 5

3 La sécurité informatique ..................................................................................................................... 6

3.1 définition ............................................................................................................................. 6

3.2 Les critères de la sécurité ................................................................................................ 6

3.3.1 Protocole SIP ................................................................................................................... 6

3.3.2 Les types de politique de sécurité .............................................................................. 7

3.4 Risques de sécurité .......................................................................................................... 7

3.5 Type de menaces ................................................................................................................. 7

3.5.1 Les attaques informatiques .............................................................................................. 8

4 ....................................................... 15

5 les mécanismes de sécurité ....................................................................................................... 16

6 Les protocoles de sécurité .......................................................................................................... 19

7 Discussion ......................................................................................................................................... 25

CHAPITRE 2 : ETUDE DE L'ARCHITECTURE EyISTANTE

1 Préambule ......................................................................................................................................... 26

2 PrĠsentation de l'architecture edžistante ........................................................................................... 26

4.1 ....................................................................... 28

4.2 Les vulnérabilités de configuration et de gestion du réseau ............................................ 28

4.3 Vulnérabilités de configuration et de gestion des firewalls ............................................. 29

4.4 Vulnérabilité de gestion et de configuration du système ................................................. 29

5 Les solutions proposées ................................................................................................................ 30

5.1 ........................................................................................................ 30

5.2 ........................................................................................ 30

5.3 Solution de configuration et de gestion du firewall ........................................................... 31

5.4 Solution de gestion et de configuration du système31

6.1 .................................................................................... 33

6.2 Fonctionnalité de la gamme ASA ....................................................................................... 33

7 Discussion ......................................................................................................................................... 34

CHAPITRE 3 ͗ LISTES DE CONTROLE D'ACCES(ACL)

1 Préambule ........................................................................................................................................ 35

2 Définition ........................................................................................................................................... 35

3 ........................................................................... 35

4 Type des ACLs .................................................................................................................... 36

5 Comparaison des ACLs standards et étendues ................................................................... 37

5.1 ............................................................. 37

5.2 Masque générique dans les ACLs ....................................................................................... 37

6 Directives concernant la création des ACLs ............................................................................. 39

6.1 Directives générales sur la création des ACLs .................................................................. 39

6.2 Règle des trois P ...................................................................................................................... 39

6.3 Méthodes recommandé pour les ACLs ................................................................................ 40

7 Directives concernant le placement des ACLs .......................................................................... 40

7.1 Positionnement des ACLs ...................................................................................................... 40

7.1.1 Position des ACLs standard ....................................................................................... 41

7.1.2 Emplacement des ACLs étendue ............................................................................... 42

8 ACL standard IPV4............................................................................................................................. 43

8.1 Configuration de listes de contrôle d'accès standard .............................................................. 43

8.2 Création des acl standard nommées .......................................................................................... 44

8.3 Modification des acl standard nommées .............................................................................. 44

8.4 Édition des listes de contrôle d'accès numérotées .................................................................... 45

9 ACL étendue IPV4 ........................................................................................................................ 46

9.1 ................................................................................................... 46

9.2 Configuration des ACL etendue ................................................................................................ 46

9.3 Création des acl etendue nommées ......................................................................................... 47

9.4 Modification des ACL etendue ............................................................................................ 47

10 Erreurs des ACLs courantes ...................................................................................................... 48

10.1 Dépannage des erreurs des ACL courante ....................................................................... 48

11 ACL IPV6 ..................................................................................................................................... 50

11.1 Type des ACL ipv6 .............................................................................................................. 50

11.2 Comparaison entre ipv4 et ipv6 ......................................................................................... 50

12 Discussion ....................................................................................................................................... 51

CHAPITRE 4 : Application et résultats de la simulation1 Préambule ........................................................................................................................................ 52

2 ........................................................................................ 52

3 Configuration du serveur Radius ................................................................................................ 59

4 PARTIE SIMULATION .............................................................................................................. 71

4.1 Le logiciel " packet tracer » ........................................................................................................ 71

4.2 Explication et configuration des étapes de la mise on oeuvre .................................................. 73

4.2.2 Configuration des étapes ..................................................................................................... 75

4.2.3 Vérification des ACL crée ..................................................................................................... 80

5 Discussion ......................................................................................................................................... 82

CONCLUSION ......................................................................................................................................... 83

BIBLIOGRAPHIE/ WEBOGRAPHIE

GLOSSAIRE

Introduction générale

1 Aujourdhui, les systèmes informatiques occupent une place prédominante dans lesentreprises, dans les administrations et dans le quotidien des particuliers. Ce phénomène à été

s et la diversité des services rendus accessibles. Il peuvent aussi bénéficier à moindre couts, de moyens de communication rapides, partager des ressources de traitement et de stockage de grandes capacités, faciliter les échanges commerciaux et financière, fournir et utiliser de nombreux services en ligne, participer à descommunautés virtuelle et à des réseaux sociaux et plus généralement , partager et accéder à

Notre dépendance croissante aux systèmes informatiques dans divers aspects de la viequotidienne et leur omniprésence soulèvent inévitablement des questions quant à leurs

sécurités et à la sécurité des informations qui leurs sont confiées. La croissance accélérée de

ces systèmes informatiques posent néanmoins un problème majeur : ils en découlent un

professionnelles et financières en menaçant rité, information. Les menaces informatiques peuvent se catégoriser de la manière suivante : Accès physique ;

Interception de communication ;

Détournement ou altération de message ; Intrusion.

Afin de pouvoir immuniser un système contre ces menaces, il est nécessaire de : Se tenir informé des mises à jours des OS (système failles ; Mettre en place des dispositifs permettant de sécuriser au ; De corriger constructeurs

de sécurité SUDWLTXHPHQWOHPDWpULHO&,6&2GRQFODPLVHHQquotesdbs_dbs16.pdfusesText_22[PDF] memoire de fin detude en telecommunication

[PDF] themes de soutenance en telecommunication

[PDF] theme de memoire sur la fibre optique

[PDF] these traitement des eaux usées pdf

[PDF] origine des eaux usées pdf

[PDF] memoire de traitement des eaux potable

[PDF] mémoire sur la pollution des eaux pdf

[PDF] traitement eaux usées industrielles

[PDF] introduction générale sur les eaux usées

[PDF] memoire traitement des eaux potables

[PDF] introduction sur les eaux usées

[PDF] mémoire sur les eaux usées

[PDF] le journal dun fou gogol pdf

[PDF] journal dun fou gogol texte intégral