Correction TD de cryptographie no1 1 Substitutions ¡ ¡ ¡ ¡

Correction TD de cryptographie no1 1 Substitutions ¡ ¡ ¡ ¡

Initiation `a la cryptographie. Correction TD de cryptographie no1. —TELECOM Nancy 2A Formation par Apprentissage—. 1 Substitutions. Exercice 1. Chiffrement par

TD Cryptographie Exercice 1: Exercice 2 : Exercice 3:

TD Cryptographie Exercice 1: Exercice 2 : Exercice 3:

TD Cryptographie. Exercice 1: Soit un système de communication à N nœuds où les messages échangés entre les nœuds peuvent être facilement écoutés. 1) Quel

Corrigé

Corrigé

Cryptographie `a clé publique. I. Chiffrement multiplicatif (15 pts). On Le but de l'exercice est de montrer les liens d'implication ou de non-implication ...

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

Introduction `a la cryptographie. TD 2. Exercice 2 a) Son message devient : 010 052 ... ... ... ... b) Pourquoi on ne garde pas la longueur 2 des bloques ...

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

Feuille TD 2 - RSA. 1 Codage et décodage RSA. On considère la clef publique RSA (11 319)

Securite-Informatique-Cours-et-TD.pdf

Securite-Informatique-Cours-et-TD.pdf

Corrigé TD 4 – Initiation à la cryptographie. Exercice 1 : a). Texte en clair algorithme de cryptage

Corrigé du TD : Cryptographie

Corrigé du TD : Cryptographie

TD RSA/crypto. M2 SECUR. Corrigé du TD : Cryptographie. Nouha Oualha et Artur Hecker. Oct. 2009. Exercice 1 : Pour protéger les fichiers {Fi} lors de leur

Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Avec quelle clé B déchiffre KC ? c. Expliquer pourquoi cette méthode n'est pas authentifiée et proposer une solution ? Exercice 2 : chiffrement RSA.

Correction TD de cryptographie no3 1 Modes opératoires ¡ ¡

Correction TD de cryptographie no3 1 Modes opératoires ¡ ¡

3. On ajoute un MAC. ¡. Exercice 2. Electronic Code Book. Le mode de chiffrement ECB (Electronic Code

TD : Cryptographie

TD : Cryptographie

TD : Cryptographie. Christophe Ritzenthaler. Exercices. Un protocole d'échange. Alice veut envoyer `a Bob le message x ∈ {01}n. Alice (resp. Bob) poss`ede une

Correction TD de cryptographie no1 1 Substitutions ¡ ¡ ¡ ¡

Correction TD de cryptographie no1 1 Substitutions ¡ ¡ ¡ ¡

Correction TD de cryptographie no1. —TELECOM Nancy 2A Formation par Apprentissage—. 1 Substitutions. Exercice 1. Chiffrement par décalage (César).

TD-cryptographie.pdf

TD-cryptographie.pdf

TD : Cryptographie. Christophe Ritzenthaler. Exercices. Un protocole d'échange. Alice veut envoyer `a Bob le message x ? {01}n. Alice (resp.

TD de Cryptologie IUT Licence 3 Feuille dexercices n 2 (corrigés)

TD de Cryptologie IUT Licence 3 Feuille dexercices n 2 (corrigés)

TD de Cryptologie IUT Licence 3. Feuille d'exercices n?2 (corrigés). RSA. Exercice 1 (Chiffrement/Déchiffrement RSA). Solution 1. 1. M = 10011.

CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

Le cryptage affine se fait à l'aide d'une clé qui est un nombre entier k fixé

Correction TD de cryptographie no3 1 Modes opératoires ¡ ¡

Correction TD de cryptographie no3 1 Modes opératoires ¡ ¡

Initiation `a la cryptographie. Correction TD de cryptographie no3 Nous considérons dans cet exercice un chiffrement par bloc E paramétré par une clé ...

Sécurité Informatique

Sécurité Informatique

Expliquer les concepts liés à la cryptographie appliquée y compris le texte en clair

Crypto Correction exercice 1: attaques sur le cryptosystème de Cesar

Crypto Correction exercice 1: attaques sur le cryptosystème de Cesar

Correction du TD sécurité réseau : Crypto CPA : on choisit le plaintext « A » comme entrée à la machine de cryptage on obtient comme.

Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Avec quelle clé B déchiffre KC ? c. Expliquer pourquoi cette méthode n'est pas authentifiée et proposer une solution ? Exercice 2 : chiffrement RSA.

Fiche de Td No 1

Fiche de Td No 1

Exercice No 1. 1. Evaluer le nombre moyende On suppose que l'on connait un couple texte clair/texte chiffré et le système cryptographique utilisé.

TD 5 : La cryptographie appliquée au vote électronique

TD 5 : La cryptographie appliquée au vote électronique

1.1 Déscription. Le vote électronique améliore le confort du citoyen qui peut voter de son domicile sur une période de votation plus longue tout en

[PDF] Correction TD de cryptographie no1 1 Substitutions ¡ ¡ ¡ ¡ - Loria

[PDF] Correction TD de cryptographie no1 1 Substitutions ¡ ¡ ¡ ¡ - Loria

Correction TD de cryptographie no1 —TELECOM Nancy 2A Formation par Apprentissage— 1 Substitutions Exercice 1 Chiffrement par décalage (César)

[PDF] TD Cryptographie Exercice 1

[PDF] TD Cryptographie Exercice 1

TD Cryptographie Exercice 1: Soit un système de communication à N nœuds où les messages échangés entre les nœuds peuvent être facilement écoutés

[PDF] Exercice 1 cryptographie symétrique TD Cryptographie et ACL

[PDF] Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Avec quelle clé B déchiffre KC ? c Expliquer pourquoi cette méthode n'est pas authentifiée et proposer une solution ? Exercice 2 : chiffrement RSA

[PDF] Corrigé - DI ENS

[PDF] Corrigé - DI ENS

Corrigé Cryptographie `a clé publique I Chiffrement multiplicatif (15 pts) On consid`ere l'anneau Z30 = {012 29} des entiers modulo 30

[PDF] Corrigé du TD : Cryptographie

[PDF] Corrigé du TD : Cryptographie

TD RSA/crypto M2 SECUR Corrigé du TD : Cryptographie Nouha Oualha et Artur Hecker Oct 2009 Exercice 1 : Pour protéger les fichiers {Fi} lors de leur

[PDF] TD : Cryptographie

[PDF] TD : Cryptographie

TD : Cryptographie Christophe Ritzenthaler Exercices Un protocole d'échange Alice veut envoyer `a Bob le message x ? {01}n Alice (resp

[PDF] Fiche de Td No 1 - IBISC

[PDF] Fiche de Td No 1 - IBISC

On suppose que l'on connait un couple texte clair/texte chiffré et le système cryptographique utilisé Le texte est chiffré avec une clef de 128 bits

[DOC] EXAMEN DE CRYPTOGRAPHIE - Td corrigé

[DOC] EXAMEN DE CRYPTOGRAPHIE - Td corrigé

Alice veut transmettre le message M à Bob Bob reçoit C = 9 Quel était le message M envoyé par Alice ? Exercice 3 : (7pts) Pour la signature ElGamal Alice

[PDF] Cryptographie Paris 13 - Mathématiques

[PDF] Cryptographie Paris 13 - Mathématiques

1 oct 2010 · Le but de ce cours est une introduction `a la cryptographie moderne utilisée dans la transmission et le stockage sécurisé de données

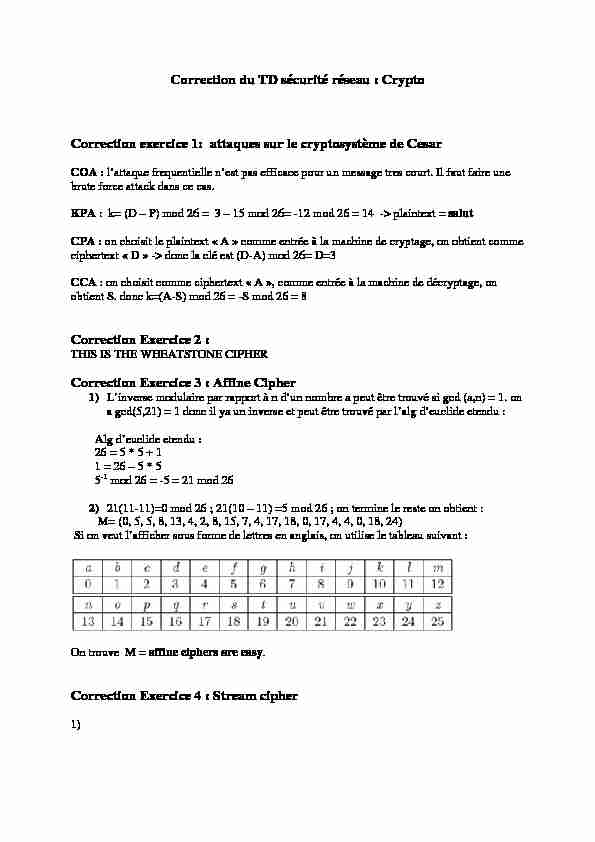

Correction du TD sécurité réseau : Crypto Correction exercice 1: attaques sur le cryptosystème de Cesar COA : l"attaque frequentielle n"est pas efficace pour un message tres court. Il faut faire une brute force attack dans ce cas. KPA : k= (D - P) mod 26 = 3 - 15 mod 26= -12 mod 26 = 14 -> plaintext = salut CPA : on choisit le plaintext " A » comme entrée à la machine de cryptage, on obtient comme ciphertext " D » -> donc la clé est (D-A) mod 26= D=3 CCA : on choisit comme ciphertext " A », comme entrée à la machine de décryptage, on obtient S. donc k=(A-S) mod 26 = -S mod 26 = 8

Correction du TD sécurité réseau : Crypto Correction exercice 1: attaques sur le cryptosystème de Cesar COA : l"attaque frequentielle n"est pas efficace pour un message tres court. Il faut faire une brute force attack dans ce cas. KPA : k= (D - P) mod 26 = 3 - 15 mod 26= -12 mod 26 = 14 -> plaintext = salut CPA : on choisit le plaintext " A » comme entrée à la machine de cryptage, on obtient comme ciphertext " D » -> donc la clé est (D-A) mod 26= D=3 CCA : on choisit comme ciphertext " A », comme entrée à la machine de décryptage, on obtient S. donc k=(A-S) mod 26 = -S mod 26 = 8 Correction Exercice 2 :

THIS IS THE WHEATSTONE CIPHER

Correction Exercice 3 : Affine Cipher

1) L"inverse modulaire par rapport à n d"un nombre a peut être trouvé si gcd (a,n) = 1. on

a gcd(5,21) = 1 donc il ya un inverse et peut être trouvé par l"alg d"euclide etendu :Alg d"euclide etendu :

26 = 5 * 5 + 1

1 = 26 - 5 * 5

5 -1 mod 26 = -5 = 21 mod 262) 21(11-11)=0 mod 26 ; 21(10 - 11) =5 mod 26 ; on termine le reste on obtient :

M= (0, 5, 5, 8, 13, 4, 2, 8, 15, 7, 4, 17, 18, 0, 17, 4, 4, 0, 18, 24) Si on veut l"afficher sous forme de lettres en anglais, on utilise le tableau suivant :On trouve M = affine ciphers are easy

Correction Exercice 4 : Stream cipher

1) 2) 3)4) Les deux premiers LFSR sont irreductibles puisqu"ils passent par tous les etats de

n"importe quelle condition initiale. La periode etant 2 n-1 = 15 avec n est le nombre de bascules. Alors que le troisième LFSR n"est pas generé par un polynome irreductible, et ne peut donc être utilisé comme coeur de PRNG : Pseudo-random number generator.Correction Exercice 5: LFSR complexe

1) Periode est 31 * 15 = 465

2) Periode 31*15*7 = 3255

3) Periode 63 * 15 *7/(3*7) = 315 puisque 3 et 7 sont des diviseurs communs du groupe

(63, 7, 15)quotesdbs_dbs32.pdfusesText_38[PDF] exercice corrigé cryptographie rsa

[PDF] exercice corrigé data encryption standard

[PDF] chiffrement symétrique avantages

[PDF] chiffrement symétrique et asymétrique

[PDF] carte badgeo etudiant

[PDF] ejemplos del verbo ser

[PDF] ejercicios ser estar español para extranjeros

[PDF] ejercicios verbo ser y estar para imprimir

[PDF] arts plastiques 3ème cube

[PDF] vecteur dans l espace terminale s

[PDF] sujets bac géométrie dans l espace

[PDF] géométrie dans lespace 3ème exercices corrigés pdf

[PDF] structure cubique centrée

[PDF] compacité cubique simple