1 Barrière de Sécurité Objectif des gardes barrières Pare-feu Pare

1 Barrière de Sécurité Objectif des gardes barrières Pare-feu Pare

Serveur de proximité pare-feu IP

GÉRER LA SÛRETÉ ET LA SÉCURITÉ DES ÉVÉNEMENTS ET

GÉRER LA SÛRETÉ ET LA SÉCURITÉ DES ÉVÉNEMENTS ET

6 Apr 2017 17 - Prévenir réagir - Attaque à main armée (arme blanche

GÉRER LA SÛRETÉ ET LA SÉCURITÉ DES ÉVÉNEMENTS ET

GÉRER LA SÛRETÉ ET LA SÉCURITÉ DES ÉVÉNEMENTS ET

17 - Prévenir réagir - Attaque à main armée (arme blanche

SUPPORT DE COURS DE SECURITE INFORMATIQUE ET CRYPTO.

SUPPORT DE COURS DE SECURITE INFORMATIQUE ET CRYPTO.

15 Jan 1977 PRINCIPES DE FONCTIONNEMENT DES PARE-FEUX . ... En sécurité informatique il existe deux grands types des risques à savoir : les.

Sécurité et santé dans les ports

Sécurité et santé dans les ports

2 Jan 2010 niveau de sécurité et de santé au travail dans les ports de ... En général les murs pare-feu devraient avoir une résistance au feu de deux ...

La protection des infrastructures critiques contre les attaques

La protection des infrastructures critiques contre les attaques

critiques contre ce type de menace. Dans ce domaine les exploitants de ces infrastructures peuvent jouer un rôle préventif clef en commençant par appliquer

IT 249 : Règlement Sécurité incendie ERP Instruction Technique

IT 249 : Règlement Sécurité incendie ERP Instruction Technique

28 Nov 2016 engendre des risques de propagation du feu au(x) niveau(x) supérieur(s) ou latéralement par les façades. La présente instruction technique ...

PRENDRE EN COMPTE LA SÉCURITÉ DES OCCUPANTS

PRENDRE EN COMPTE LA SÉCURITÉ DES OCCUPANTS

la sécurité incendie par exemple le premier d'ensemble pour une amélioration de la sécurité incendie. ... Au regard de cet objectif

GUIDE PRATIQUE - Matériels et Ensembles Démontables

GUIDE PRATIQUE - Matériels et Ensembles Démontables

que le Règlement de sécurité contre les risques d'incendie dans les ERP pris par arrêté du 25 juin 1980 modifié et les normes applicables constituent un

Recours aux forces de sécurité : Évaluer et gérer les risques et les

Recours aux forces de sécurité : Évaluer et gérer les risques et les

les types et les risques de menaces de sécurité posées par leur environnement armes à feu par les responsables de l'application des lois (ONU).

Barrière de Sécurité - LaBRI

Barrière de Sécurité - LaBRI

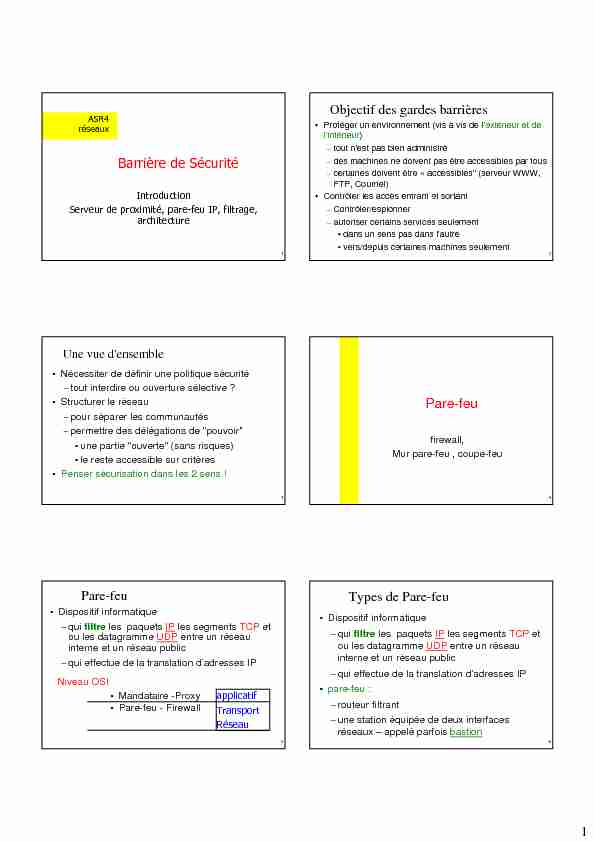

Barrière de Sécurité Introduction Serveur de proximité pare-feu IP filtrage architecture ASR4 réseaux 2 Objectif des gardes barrières • Protéger un environnement (vis à vis de l’extérieur et de l’intérieur ) – tout n'est pas bien administré – des machines ne doivent pas être accessibles par tous

1 1

1 1 Barrière de Sécurité

Introduction

Serveur de proximité, pare-feu IP, filtrage,

architecture ASR4 réseaux 2Objectif des gardes barrières

•Protéger un environnement (vis à vis de l"extérieur et de l"intérieur -tout n"est pas bien administré -des machines ne doivent pas être accessibles par tous -certaines doivent être " accessibles" (serveur WWW, FTP, Courriel) •Contrôler les accès entrant et sortant -Contrôler/espionner -autoriser certains services seulement •dans un sens pas dans l"autre •vers/depuis certaines machines seulement 3Une vue d"ensemble

•Nécessiter de définir une politique sécurité -tout interdire ou ouverture sélective ? •Structurer le réseau -pour séparer les communautés -permettre des délégations de "pouvoir" •une partie "ouverte" (sans risques) •le reste accessible sur critèresPenser sécurisation dans les 2 sens !

4Pare-feu

firewall,Mur pare-feu , coupe-feu

5Pare-feu

•Dispositif informatique -qui filtreles paquets IPles segments TCPet ou les datagrammeUDPentre un réseau

interne et un réseau public -qui effectue de la translation d"adresses IP •Mandataire -Proxy •Pare-feu - Firewall applicatifTransport

Réseau

Niveau OSI

6Types de Pare-feu

•Dispositif informatique -qui filtreles paquets IPles segments TCPet ou les datagrammeUDPentre un réseau

interne et un réseau public -qui effectue de la translation d"adresses IP pare-feu : -routeur filtrant -une station équipée de deux interfaces réseaux - appelé parfois bastion 2 7Translation d"adresses - NAT

•Network Adresse Translation -Masquerading -Mascarade- usurpation d"identité

Partager une connexion permet de relier

plusieurs machines à Internet (ou à un autre réseau) au travers d"une seule machine (la passerelle) 8Réseau privé

adresses IP privéesEx: 192.168.15.0/24

Partage de connexion

Internet

Une adresse publique :

80.8.128.5

Les hôtes du réseau privé ont accès à tous les services sur Internet 9Parefeu sous Linux

module destiné au filtrage réseau: netfilterCommande: iptables

10Tables - type de traitement

•filterCette table permet de filtrer les paquetsTypiquement ce sera pour les accepter ou non

nattranslations d"adresse (ou de ports) utiliser pour partager une connexion manglemodification des entêtes des paquets 11Filtrage sous Linux

12Chaînes prédéfinies : Points de filtrage

Chaînes prédéfiniesdéterminent les paquets/trames qui seront traités:INPUTles paquets entrants à destination de

l"hôteOUTPUTdes paquets sortant dont la source est

l"hôteFORWARDles paquets en transit (entrants ou

sortants) sur l"hôteUne trame/paquet est de type " INPUT »,

" OUTPUT », ou exclusif " FORWARD » 3 13Illustration des chaînes pour le filtrage

INPUTOUTPUT

Paquet arrivant d"une

interface réseauPaquets allant à une

interface réseauFORWARD

14Cibles - actions pour le filtrage

•ACCEPTLes paquets/segments poursuivront leur cheminement au travers des couches réseauxDROPrefus des paquets (qui seront donc

ignorés)REJECTrefus du paquets et envoie d"une

réponse à l"émetteur pour lui signaler que son paquet a été refuséLOGenregistrement un message dans

/var/log/messages 15Option d"iptables

-LAffiche toutes les règles de la table indiquée -FSupprime toutes les règles de la table sauf la politique par défaut -PModifie la politique par défaut -AAjoute une règle à la fin de la table spécifiée -IInsère la règle avant celle indiquée -DSupprime une règle 16Exemples de filtrage

iptables -t filter -F // plus de règles de filtrage mais // Ne change pas les politiques par défaut iptables -t filter -P OUTPUT DROP //Politique par défaut pour la chaîne OUTPUT est " DROP » iptables -t filter -L // affiche les règles de filtrage et les politiques de filtrage par défaut 17Format des règles de filtrage

iptables-t filter-AOUTPUT --source 1.2.3.4--jump REJECT tablechaîne actionoption de filtrage option iptables 18Option de filtrage

4 19DNSBOOTP

IPProtocoles liés à TCP/IP

TCP par exemple EthernetFTPHTTP...SMTP

ARPUDPICMP

20Option de filtrages

Trames

--in-interfaceInterface réseau d"entrée --out-interfaceInterface réseau de sortiePaquet IP

--sourceAdresse IP origine du paquet --destinationAdresse IP de destination --protocoltcp, udp, icmp ou all correspondant au champ " protocole » de l"entête IP 21Exemples de filtrage

iptables -t filter -A OUTPUT --destination 192.168.30.45 --jump ACCEPT // les paquets à destination de 192.168.30.45 (sortant) peuvent partir iptables -t filter -A INPUT --source 192.168.30.45 --jump ACCEPT // les paquets venant de 192.168.30.45 (entrant) sont acceptés 22Exemples de filtrage

iptables -t filter -A FORWARD --protocol ICMP --jump ACCEPT // les paquets ICMP en transit sont routés iptables -t filter -A FORWARD --protocol TCP --jump ACCEPT // les datagrammes TCP en transit sont routés 23Option de filtrages (suites)

Uniquement segment TCP ou datagramme UDP

--source-portport de lasource du segment --destination-portport de ladestination du segment 24Option de filtrages (suites)

Uniquement segment TCP

--state[" ajouter module state » : -m state]NEW: ouverture de connexion

ESTABLISHED: déjà établie

RELATED: nouvelle connexion liée à une

connexion déjà établie 5 25Exemples de filtrage de segments TCP

iptables -t filter -A OUTPUT --protocol tcp--source-port80 --jump ACCEPT iptables -t filter -AOUTPUT

--protocol tcp!--source-port80 --jump DROP //Ces règles permettent de laisser passer tout le trafic TCP sortant du port 80.Par contre les autres segments sortants

TCP sont

ignorés 26Exemples de filtrage de segments TCP

iptables -t filter -A INPUT --protocol tcp destination-port80 --jump ACCEPT iptables -t filter -A INPUT --protocol tcp !--destination-port80 --jump DROP Ces règles permettent de laisser passer tout le traficTCP entrant

sur le port 80Par contre les autres segments entrants

TCP sont

ignorés 27iptables -A FORWARD --source

10.4.2.0/24

--protocol tcp --jump ACCEPT iptables -A FORWARD --destination10.4.2.0/24 --protocol tcp

-m state --state ESTABLISHED,RELATED

--jumpACCEPT tcp : NEW, RELATED, ESTABLISHED M1 tcp : RELATED, ESTABLISHED10.4.2.0/24 tcp : NEWExemples de filtrage

(suite) 28Mascarade sous Linux

Translation d"adresses

29Chaînes prédéfinies -

Points de mascarade

Pour " NAT- network adresse translation» -

Déterminer les paquets qui seront traités:

PREROUTINGles paquets entrants

(destination hôte ou paquet en transit)POSTROUTINGLes paquets sortants (en

transmis ou crées par l"hôte)Une trame/paquet est de type " PREROUTING »,

ou non exclusif " POSTROUTING» 30Illustration des chaînes pour NAT

INPUTOUTPUT

Paquet arrivant d"une

interface réseauPaquet allant à une

interface réseauFORWARD

PREROUTING

POSTROUTING

6 31•MASQUERADE -POSTROUTING

Elle change l"adresse IP de

l"émetteurpar adresseIP de l"interface spécifiée

SNAT-POSTROUTING

Elle change l"adresse IP de

l"émetteurpar la valeur fixe spécifiée •DNAT-PREROUTING et OUTPUTElle change l"adresse IP du

destinatairepar la valeur fixe spécifiéeCibles - actions pour le NAT

32Option de NAT

Trames

--in-interfaceInterface réseau d"entrée --out-interfaceInterface réseau de sortiePaquet IP

--sourceAdresse IP origine du paquet --destinationAdresse IP de destination --protocoltcp, udp, icmp ou all 33Option de NAT (suites)

segment TCP ou datagramme UDP --source-portport de lasource du segment --destination-portport de ladestination du segment --state[" ajouter module state » : -m state]NEW: ouverture de connexion

ESTABLISHED: dans conversation déjà

établie

RELATED: nouvelle connexion liée à une

connexion déjà établie 34Exemple de mascarade

iptables -t nat -F iptables -t nat -A POSTROUTING --out-interface ppp0 --jump MASQUERADE iptables -t nat -A POSTROUTING --out-interface ppp0 --jump SNAT --to-source xxx.xxx.xxx.xxx // xxx.xxx.xxx.xxx est l"adresse IP remplaçant l"adresse IP de l"émetteur 35Format des règles NAT

iptables-t nat-APOSTROUTING --out-interface ppp0--jump MASQUERADE tablechaîne actionoption de filtrage option iptables 36Enregistre les règles de iptables sous

Unix •Sauverles règles avec iptables-save: iptables-save>/etc/iptables.rules •Restaurerles règles avec iptables-restore : iptables-restore < /etc/iptables.rules 7 37Usage des règles de manière

permanente (sous Linux Debian) •Dans /etc/network/interfaces ifaceeth0inetstatic address x.x.x.x netmask 255.255.0.0 network x.x.0.0 broadcast x.x.255.255 pre-upiptables-restore < /etc/firewall 38•Dans /etc/network/interfaces ifaceeth0inetdhcp [.. option ..] pre-upiptables-restore < /etc/firewall

Usage des règles de manière

permanente (sous Linux Debian) 39Serveur de Proximité

Synonymes :

Proxy, Mandataire

40Serveur de Proximité

•Dispositif informatique-Une application sur un poste qui prend en charge certaines fonctions applicatives à la place d"un ensemble de postes

•Mandataire -Proxy •Pare-feu - FirewallapplicatifTransport

Réseau

Niveau OSI

41Fonctionnement d"un serveur de

proximité WEB1. Requêtes

HTTP2. requête HTTP avec entête

" If-Modified-Since » proxy 424. URL

3. Si URL a été modifié alors URL

est envoyé sinon juste une entête proxyFonctionnement d"un serveur de

proximité WEB 8 43économiseur de ressources réseaux

A,...Clients WebServeur Web client WebServeur Web

1. GET A

4. A5. GET A

6. ACache web

Clients perçoivent un débit plus élevéDiminution du trafic Web

Plus de services

2. GET A

3. A 44Exemple - visualisation des paquet IP

•No.Source Destination Protocol Info4 192.168.0.10 11.169.0.253 HTTP GET ...

La requête a été faite au proxy et non pas à la cible. Le proxy transmet la requête à la cible.11 11.169.0.253 42.16.0.251 HTTP GET ...

La cible répond au proxy :

13 42.16.0.251 11.169.0.253 HTTP ... 200

qui retransmet au client:15 11.169.0.253 192.168.0.10 HTTP ... 200

et ainsi de suite... 45Rôle d"un serveur de proximités

46A l"IUTServeur de proximité WEB : cache.ens.iut-orsay.fr

Hôte du réseau

ens.iut-orsay.fr1 Proxy 808080Serveur web externe

2Serveur

Proxy 47A l"IUTServeur de proximité WEB : cache.ens.iut-orsay.fr

Hôte du réseau

ens.iut-orsay.fr1&4 Proxy 808080Serveur web externe

2&3Serveur

Proxy 48quotesdbs_dbs31.pdfusesText_37

[PDF] Election du Conseil Municipal Enfants 2013

[PDF] + + Construction en bottes de paille. Professionnaliser. pourquoi, pour qui, comment? Réseau Français de la Construction en Paille

[PDF] Document validé en CNP le 17/12/2010 et présenté aux DG ARS le 21/01/2011.

[PDF] Vous n êtes pas seul. Guide à l intention des parents pour aider les jeunes victimes d un crime

[PDF] Classes : QUATRIEMES

[PDF] POLITIQUE DE COHÉSION 2014-2020

[PDF] Les outils technologiques d aide à l apprentissage

[PDF] Qualité des relations et coresponsabilité,

[PDF] REGLEMENT DE LA CONSULTATION REVERSE PROXY. Date limite de réception des offres. Lundi 31 Octobre 2011 à 16h30

[PDF] Contact LA COMPETITION AUTOMOBILE POUR LE PLAISIR

[PDF] L application des «pré-murs double peau» au procédé LOGIPASS apporte trois progrès majeurs au concept :

[PDF] Statuts de l association «les amis du Troisième café» Titre I (Création, Objet, Siège social, Durée)

[PDF] SOLUTION CHAUFFAGE

[PDF] NOTE D ORGANISATION DU CHAMPIONNAT DE TIR A L ARC. Le samedi 21 mai 2011 à CADILLAC