Alarme 2011.pub

Alarme 2011.pub

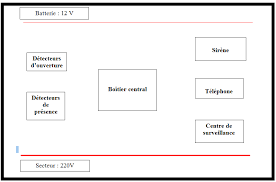

En vous référant au coffret de l'alarme : Comment communiquent entre eux les différents éléments du système d'alarme ? 2. Quelles sont les autres

La sécurité des biens et des personnes Comment se protéger des

La sécurité des biens et des personnes Comment se protéger des

Comment communiquent entre eux les différents éléments du système d'alarme ? 2. Quelles sont les autres possibilités de communication des éléments d'un système.

Niveau : 4 ème

Niveau : 4 ème

système d'alarme indiquer la fonction de chaque élément. - Réaliser le schéma fonctionnel du système d'alarme. Questions. Comment fonctionne le système d'

Configuration dun moniteur Entry Standard

Configuration dun moniteur Entry Standard

Il est alimenté avec le Power over Ethernet (PoE) et communique avec les autres éléments du système en utilisant l'IP V6 qui offre une installation « plug

Règlement no 116 de la Commission économique pour lEurope

Règlement no 116 de la Commission économique pour lEurope

16 févr. 2012 Tous les éléments du système d'alarme pour véhicule doivent fonctionner sans aucune défail ... Deux types d'éléments sont définis: Type 1 ...

Protéger sa maison des intrusions

Protéger sa maison des intrusions

Tous les éléments du système d'alarme communiquent entre eux. Mais comment interactions entre différents acteurs. Une interface homme-machine IHM permet ...

Programmes de sûreté aéroportuaire

Programmes de sûreté aéroportuaire

de l'examen serait fondée sur divers éléments notamment de nouveaux Contrôle des accès et système d'alarme de l'installation

SYSTÈME DALARME RADIO SANS FIL PROTEXIOM

SYSTÈME DALARME RADIO SANS FIL PROTEXIOM

différents éléments. En cas de problème de transmission déplacez cette dernière. Assurer le bon fonctionnement du système d'autoprotections. Pour chacun des ...

Mhouse - Système dalarme

Mhouse - Système dalarme

3 mai 2011 8 - Ouvrir le couvercle de tous les éléments et retirer les piles. 9 - Associer le clavier touch screen à la centrale. 10 - Apprendre comment « ...

CCITT Rec. M.3400

CCITT Rec. M.3400

5 oct. 1992 Fonctions des critères d'événement d'alarme des éléments NE. On ... Une relation est un ensemble de règles décrivant comment le fonctionnement d' ...

La sécurité des biens et des personnes Comment se protéger des

La sécurité des biens et des personnes Comment se protéger des

Comment communiquent entre eux les différents éléments du système d'alarme ? 2. Quelles sont les autres possibilités de communication des éléments d'un système.

Les systèmes embarqués dans lautomobile

Les systèmes embarqués dans lautomobile

Le calculateur est l'élément principal d'un système embarqué automobile où les calculateurs communiquent entre eux par types de langages différents.

1. Situation déclenchante: Problématique : Rappel dun constat

1. Situation déclenchante: Problématique : Rappel dun constat

De quoi est composé un système d'alarme et comment ses éléments communiquent-ils entre eux ? 3. Hypothèse : Je suppose que. 4. Expérience.

SYSTÈME DALARME RADIO SANS FIL PROTEXIOM

SYSTÈME DALARME RADIO SANS FIL PROTEXIOM

Nous vous remercions d'avoir choisi un système d'alarme SOMFY. fixer la centrale bien s'assurer de la bonne transmission radio des différents éléments.

UNIVERSITÉ DU QUÉBEC À RIMOUSKI

UNIVERSITÉ DU QUÉBEC À RIMOUSKI

10 août 2016 good communication between the different elements of the SCADA system were identified. The selected architecture of SCADA system is based on ...

Conception et installation dun système de surveillance dans une

Conception et installation dun système de surveillance dans une

Il existe plusieurs types d'alarme d'incendie allant du moins au plus développé. Dans ce chapitre on parlera des types des alarmes incendies

COURS DADMINISTRATION DES RÉSEAUX INFORMATIQUES

COURS DADMINISTRATION DES RÉSEAUX INFORMATIQUES

25 janv. 2019 systèmes d'administration réseau reposant sur une compréhension technique ... Pour assurer un accès aux différents éléments des réseaux ...

Cours Interconnexion et conception de réseaux (informatiques)

Cours Interconnexion et conception de réseaux (informatiques)

2 févr. 2011 Quelques éléments de sécurité ... Câbles 4 paires avec des pas de torsades différents ... Base de données pour le système de câblage ?

Comment rédiger un rapport un mémoire

Comment rédiger un rapport un mémoire

https://www.unioviedo.es/ecrire/redigera.pdf

SYSTÈME DALARME DIAGRAL

SYSTÈME DALARME DIAGRAL

Comment procéder à l'installation de votre système d'alarme clavier peut gérer jusqu'à 24 badges différents et chaque badge.

[PDF] INSTALLATION ET ENTRETIEN DE SYSTÈMES DALARME ET DE

[PDF] INSTALLATION ET ENTRETIEN DE SYSTÈMES DALARME ET DE

Les systèmes anti-intrusion sont constitués par différents types d'appareils parmi lesquels on distingue : • Centrales électroniques qui reçoivent et gèrent

[PDF] Conception et installation dun système de surveillance - DUMAS

[PDF] Conception et installation dun système de surveillance - DUMAS

19 mai 2011 · Il existe plusieurs types d'alarme d'incendie allant du moins au plus développé Dans ce chapitre on parlera des types des alarmes incendies

Comment fonctionne un système dalarme aujourdhui

Comment fonctionne un système dalarme aujourdhui

Un système d'alarme est toujours composé des mêmes éléments à savoir une centrale qui est le cerveau du système et qui va gérer les informations en provenance

[PDF] Alarme 2011pub

[PDF] Alarme 2011pub

Comment communiquent tous les éléments d'un système d'alarme ? • Quelles sont les fonctions que doit remplir un système d'alarme ? •

[PDF] Lalarme anti-intrusion

[PDF] Lalarme anti-intrusion

Le schéma de l'architecture matérielle représente le principe de raccordement des différents éléments Il permet de visualiser autour de la partie commande (PC)

[PDF] conception et réalisation dun système dalarme intelligent - UMMTO

[PDF] conception et réalisation dun système dalarme intelligent - UMMTO

Pour réaliser notre système d'alarme on a utilisé différents éléments (une carte Arduino module GSM un buzzer une led et une plaque d'essaie) Nous avons

[PDF] LANTI-INTRUSION 1 DÉFINITIONS : 2 SYSTÈMES ET

[PDF] LANTI-INTRUSION 1 DÉFINITIONS : 2 SYSTÈMES ET

Un système d'alarme est toujours composé d'une centrale qui communique contrôle et gère les informations entre les différents détecteurs veillant à

[PDF] La sécurité des biens et des personnes Comment se protéger des

[PDF] La sécurité des biens et des personnes Comment se protéger des

Un système d'alarme est composé de divers éléments qui remplissent chacun des fonctions précises - Une centrale: Traite les informations en provenance des

[PDF] 1) Organisation générale dun système de sécurité incendie (SSI)

[PDF] 1) Organisation générale dun système de sécurité incendie (SSI)

En rouge les éléments qui assurent la détection En vert la partie traitement En bleu les éléments qui assurent l'évacuation En noir le compartimentage

Quels sont les éléments qui composent une alarme ? - Sécurité

Quels sont les éléments qui composent une alarme ? - Sécurité

A La centrale Pièce obligatoire la centrale est le cœur de votre système de sécurité Tous les autres éléments sont reliés à la centrale

Comment communiquent les différents éléments d'un système d'alarme ?

À partir du moment où l'alarme détecte une anomalie, elle enregistre ladite anomalie et la transmet en impulsion électrique qui est transmise automatiquement et instantanément à une centrale d'alarme par liaison filaire ou sans fil.Comment expliquer le fonctionnement d'une alarme ?

Quand l'intrus arrive dans la pi? de vie où se situe le détecteur, celui-ci se met en route et réalise une série de clichés. Dès qu'il est activé, le détecteur répercute l'alerte au niveau de la centrale d'alarme qui actionne sa sirène pour mettre en fuite l'intrus.Quels sont les composants d'un système d alarme Anti-intrusion ?

Les composants principaux de votre alarme anti-intrusion

Une centrale d'alarme, boitier intelligent de gestion du système.Un transmetteur pour la liaison (RTC, GSM, IP ou GPRS) et la communication des informations.Des détecteurs de présence intérieurs (mouvements, ouvertures, vibrations, chocs)Quels sont les différents types d'alarmes ?

Les alarmes sans fil. Les alarmes sans fil sont aujourd'hui les alarmes les plus répandues sur le marché. Les alarmes centrales. Les centrales d'alarmes sont donc la clé du système tout entier. Les alarmes GSM. Les détecteurs. L'alarme incendie. L'alarme filaire. Sur le même thème.

F2856 G·$G0H1H675$7H21 G(6 5(6($8;

INFORMATIQUES

YNNMN RAPHANL GreviVVeH PU.M.

Docteur en Télécoms et Réseaux Inf.

FRXUV GLVSHQVp j O·HQVPLPXP 6XSpULHXU GX %MVVLQ GX 1LO en troisième graduat RMI.©YENDE R.G., 2019

1 ADMINISTRATION DES RESEAUX INFORMATIQUES / Dr. YENDE R.G. PhD.AVERTISSEMENTS

de la gestion des réseaux informatiques et leurs modes de communication modernes. Leréseaux de télégestions, aux concepts des réseaux informatiques, aux architectures et à

domaine public. Sa reproduction est cependant autorisée à condition de respecter les

conTiWionV VuivanWeV J * Si ce document est reproduit pour leV beVoinV perVonnelV Tu reproTucWeurH WouWe forme Te être reproduit dans Von inWégraliWé VanV aucune moTificaWion. CeWWe noWice Te copyrigUW Tevra Tonc êWre préVenWe. Me pluVH il ne Tevra paV êWre venTu. reproduction pourra être demandée, maiV elle ne pourra êWre Vupérieure au prix Tu papier Copyright © 2019 Mr. YNNMN RAPHANL; all rigUWV reVerveT. TouWe reproTucWionVorWanW Tu caTre préciVé eVW proUibée.

2 ADMINISTRATION DES RESEAUX INFORMATIQUES / Dr. YENDE R.G. PhD.TABLE DES MATIERES

AVERTISSEMENTS .............................................................................................................................. 1

TABLE DES MATIERES ...................................................................................................................... 2

BIBLIOGRAPHIE .................................................................................................................................. 4

INTRODUCTION ................................................................................................................................... 5

DEFINITION DES CONCEPTS CLES ............................................................................................... 6

OBJECTIFS DU COURS ....................................................................................................................... 7

PREMIER CHAPITRE -

INFORMATIQUES ................................................................................................................................ 8

I.1. DEFINITION ET FINALITES ....................................................................................................... 8

.................. 11 ....... 11 ............... 12 ............................................. 12 ................. 13 .................. 15ATION DES RESEAUX ........................... 15

DEUXIEME CHAPITRE - LA SUPNRVISION MNS RNNAUX INŃORÓATIQUNS ................. 17 RATION DES RESEAUX SNLON OSI ............................... 18II.1.1. LE MODELE ORGANISATIONNEL .................................................................................... 18

A. LA GESTION DU SYSTEÓN ..................................................................................................... 18

B. LA GESTION DE COUCHE .......................................................................................................... 20

C. OPERATIONS DE COUCHES ...................................................................................................... 20

II.1.2. LN ÓOMNLN INŃORÓATIONNNL ...................................................................................... 20

II.1.3. LE MODELE FONCTIONNEL ............................................................................................... 21

RATION DES RESEAUX SNLON TCPIIP ......................... 24Les MIB (Management Information Base) ......................................................................................... 25

II.3. LES LOGICIELS DE SUPERVISION RESEAUX INFORMATIQUES ............................... 27II.3.1. LA GESTION DE RESEAU AVEC SNMP ............................................................................ 27

II.2.2. LES LOGICINLS MN SUPNRVISION " OPNN SOURCN » ............................................... 30

3 ADMINISTRATION DES RESEAUX INFORMATIQUES / Dr. YENDE R.G. PhD.A. LE LOGICIEL NAGIOS ................................................................................................................ 31

B. LE LOGICIEL CACTI ................................................................................................................... 33

C. LE LOGICIEL CENTREON.......................................................................................................... 35

II.3.2. LES LOGICIELS DE SUPERVISION " PROPRINTAIRNS » ............................................ 37

A. LE LOGICIEL HP OPENVIEW ................................................................................................. 37

B. LE LOGICIEL PRTG NNTPORO ÓONITOR .......................................................................... 38

C. LE LOGICIEL MEMO GUARD ................................................................................................... 39

II.4. LES PLATES- .... 40

............................................. 40B. LES HYPERVISEURS .................................................................................................................... 40

......................................... 40TROISIEME CHAPITRE

WINDOWS SERVER " 2012 R2 ». ...................................................................................................... 41

III.1. PREREQUIS TECHNIQUES .................................................................................................... 41

III.2. INSTALLATION DE WINDOWS SERVER 2012 R2 ............................................................ 41

III.3. CONFIGURATION MN PINMOPS SNRVNR 2012 R2 ........................................................ 46

III.3.2. CONFIGURATION ETAPE 2 J PARAÓNTRNS AVANCNS ............................................ 50

A. CRÉATION D'UN COMPTE UTILISATEUR ............................................................................ 50

B. SAUVEGARDE DU SERVEUR ..................................................................................................... 54

C. CRÉATION DU PARTAGE RÉSEAU .......................................................................................... 59

D. CONFIGURATION DE L'ACCÈS DISTANT ............................................................................. 61

QUATRIEME CHAPITRE ADMINISTRATION DE

ÓICROSOŃT PINMOPS SNRVNR 2012 R2. ................................................................................. 69

IV. 1. INSTALLATION DU " ACTIVN MIRNCTORY » ................................................................ 69

IV. 2. INSTALLATION DU SNRVNUR MNS .................................................................................... 74

IV.3. INSTALLATION DU SERVEUR DHCP ................................................................................. 84

IV.4. INSTALLATION DU SERVICE SNMP ................................................................................... 93

IV.5. INSTALLATION DU SERVICE DFS .................................................................................... 101

CONCLUSION ................................................................................................................................... 107

4 ADMINISTRATION DES RESEAUX INFORMATIQUES / Dr. YENDE R.G. PhD.BIBLIOGRAPHIE

Alain WIARD, Jean-Óarc LNMUCH " Les réseaux locaux faciles »H MarabouWH novembre 1994H 235pH Computer Networks, 3rd editiontraduction française1998) Prentice Hall, avril 1996, 813p

Danièle DROMARD, Fetah OUZZANI, Dominique SERET, " des Réseaux informatiques. Cours et exerciceV. Me la WranVmiVVion Te TonnéeV à lGaccèV au réVeau. Tome 1» Eyrolles, mars 1995, 329p, Eric HARTMANN et Frederic HINGRAY ³Administration de réseaux locauxATTiVon-PeVleyH aoûW 1994H 390pH

GALACSI, " Comprendre les systèmes d'information : exerciceV corrigéV TGanalyVe eW Te concepWionH » Dunod, 1985Gérard MOURIER, "

l'essentiel pour bien débuter »H Marabout, janvier 1996, 658p, James F. KUROSE, et Keith W. ROSS; ³Computer Networking: A Top-Mown Jean-Luc ÓONTAGNINRH " Pratique des réseaux d'entreprise - Mu câblage à lGaTminiVWraWion - Mu réVeau local aux réVeaux Wélécom » Eyrolles, juilet 1996, 482p. Laurent BLOCH et ChristopUe POLŃHUGNL, Sécurité informatique. Principes eW méWUoTe à lGuVage TeV MSIH RSSI eW aTminiVWraWeurVH 2e édition, Eyrolles, Paris, 2009.Nicolas Ochoa, " Le principe de libre-circulaWion Te lGinformaWion - RecUercUe Vur leV fonTemenWV juriTiqueV TGInWerneW », HALSHS, 2016. Pierre ROLIN, Gilbert MARTINEAU, Laurent TOUTAIN, Alain LEROY, " J principeV fonTamenWaux », Hermes, décembre 1996, 574p.

William R. Stanek, " Microsoft® Windows Server 2012 : Guide de 5 ADMINISTRATION DES RESEAUX INFORMATIQUES / Dr. YENDE R.G. PhD.

INTRODUCTION

puisse le dominer de la tête et des épaules. Me pluVH le nombre Te maWérielV eW Te logicielV

entreprise a fait ses choix dans ce domaine et les jeunes ingénieurs auront généralement à

tout la configuration des équipements actifs (routeurs, commutateurs, etc.). Celle-cinéceVViWeraiW un courV enWier à elle Veule eW obligeraiW à faire un cUoix parWial pour Wel ou

Wel conVWrucWeur.

automatique. Il faut donc tendre vers les 100 % de disponibilité et arriver à minimiser Les protocoles pallianW aux inciTenWV (OSPŃH RIPH VRRP) ; Les protocoles permettant une gestion centralisée (DHCP, LDAP) ;Les matériels redondants ;

Les matériels de secours ;

Le système de surveillance.

Nn revancUeH TanV ce courVH nouV eVVaieronV Te Tégager TeV principeV généraux Vur nous limiterons à quelques technologies fondamentales, applicables aux réseaux IP dans 6 ADMINISTRATION DES RESEAUX INFORMATIQUES / Dr. YENDE R.G. PhD.DEFINITION DES CONCEPTS CLES

Adresse mac : Adresse physique d'une interface réseau fixée par le constructeur qui permeW TGiTenWifier Te façon unique une macUine Vur un réVeau local. Agent : Elément logiciel embarqué dans un élément actif du réseau permettant sa geVWion par une VWaWion Te VuperviVion.Authentification : Procédure consistant à vérifier ou à valider l'identité d'une

perVonne ou lGiTenWificaWion Te WouWe auWre enWiWéH pour conWrôler lGaccèV à un réVeauH à

un VyVWème informaWique ou à un logiciel.Evénement: Signal qui permet, par ses différents états, d'indiquer la situation ou

lGévoluWion TGune parWie TGun VyVWème. Interface : Ensemble de moyens permettant la connexion et l'interrelation entre le maWérielH le logiciel eW lGuWiliVaWeur. IP : Protocole de télécommunications utilisé sur les réseaux qui servent de support à InWerneWH qui permeW Te Técouper lGinformaWion à WranVmeWWre en paqueWVH TGaTreVVer leV TifférenWV paqueWVH Te leV WranVporWer inTépenTammenW leV unV TeV auWreV eW Te recompoVer le meVVage iniWial à lGarrivée.Manager : Station de gestion de réseau.

Ping : Commande issue du monde Unix qui permet de mesurer le temps de réponseTGune macUine à une auWre Vur un réVeau.

Port : ManV une arcUiWecWure clienW-VerveurH connexion virWuelle permeWWanW TGacUeminer leV informaWionV TirecWemenW TanV le logiciel TGapplicaWion approprié Te lGorTinaWeur TiVWanW. Requête: Ensemble de commandes dont l'exécution permet d'obtenir un résultat. Routage : Détermination par des rouWeurV Tu cUemin que ToiW emprunWer une informaWion Vur un réVeau afin Te parvenir à Va TeVWinaWion TanV leV meilleureV conTiWionV poVVibleV. 7 ADMINISTRATION DES RESEAUX INFORMATIQUES / Dr. YENDE R.G. PhD.OBJECTIFS DU COURS

Optimiser la gestion des services des systèmes informatiques ; Permettre le déploiement automatique des nouvelles machines connectées sur un réVeau informaWique ; Connaitre et comprendre le mode de fonctionnement des protocoles applicaWifV Tu réVeau eW Vavoir meWWre en place leV VerviceV aVVociéV TeV réVeaux informaWiqueV ; en foncWionV TeV beVoinV à VaWiVfaire eW TeV problèmeV à réVouTre.YENDE RAPHAEL Grevisse, PhD.

Professeur associé

8 ADMINISTRATION DES RESEAUX INFORMATIQUES / Dr. YENDE R.G. PhD.PREMIER CHAPITRE - INTROMUCTION A

RESEAUX INFORMATIQUES

I.1. DEFINITION NT ŃINALITNS

réfère aux acWiviWéVH méWUoTeVH procéTureV comme la Vurveillance Tu réVeau eW aux ouWilV

GH PLVH HQ °XYUH SMU O

administrateur réseaux ayanW WraiW à lGexploiWaWionH lGaTminiVWraWionH la mainWenance eW la fourniWure TeV réVeaux informaWiqueV. La geVWion TeV réVeauxseulement la qualité du service rendu aux utilisateurs mais aussi la réactivité dû aux

cUangemenWV eW à lGévoluWion rapiTe Tu VecWeur informaWique. PLVHQquotesdbs_dbs6.pdfusesText_11[PDF] géographie physique pdf

[PDF] élément de liaison français

[PDF] element de liaison cuisine

[PDF] element gymnique individuel

[PDF] elements de logique exercices corrigés

[PDF] leçon sur logique mathematique

[PDF] syndrome abandon psychologie

[PDF] les parents abandonnés

[PDF] abandon de l'autorité parentale

[PDF] abandon de mineur

[PDF] élèves allophones primaire

[PDF] élève allophone ce1

[PDF] aménagements pédagogiques dyslexie au collège

[PDF] exercices pour dyslexiques lycée