Mémento de sécurité informatique pour les professionnels de santé

Mémento de sécurité informatique pour les professionnels de santé

PGSSI-S. Mémento de sécurité informatique pour les professionnels de santé en exercice libéral. Annexe 1 - Questionnaires fournisseurs.

Questionnaire Tic10

Questionnaire Tic10

l'informatique aux fichiers et aux libertés

Notice relative à la gestion du risque informatique pour les

Notice relative à la gestion du risque informatique pour les

7 juil. 2021 ... gestion du risque informatique pour les entreprises du secteur de la banque des ... Chapitre 3 : Sécurité des opérations informatiques.

Etes-vous une entreprise 1.0 ou 2.0 ? Questionnaire de maturité

Etes-vous une entreprise 1.0 ou 2.0 ? Questionnaire de maturité

Analyse de risques ou « Connaissez-vous vous-même » ! 4. Votre entreprise dispose-t-elle d'une politique en matière de sécurité de l'information pour les

RGPD - Guide sous-traitant

RGPD - Guide sous-traitant

Une obligation de garantir la sécurité des données traitées . logiciels les sociétés de sécurité informatique

Questionnaire dautoévaluation

Questionnaire dautoévaluation

Quels sont les services de votre entreprise y compris la direction

questionnaire pour le maintien au régime français de sécurité

questionnaire pour le maintien au régime français de sécurité

de sécurité sociale d'un travailleur salarié détaché à l'organisme d'assurance maladie correspondant au siège de l'entreprise. LE(LA) SALARIÉ(E).

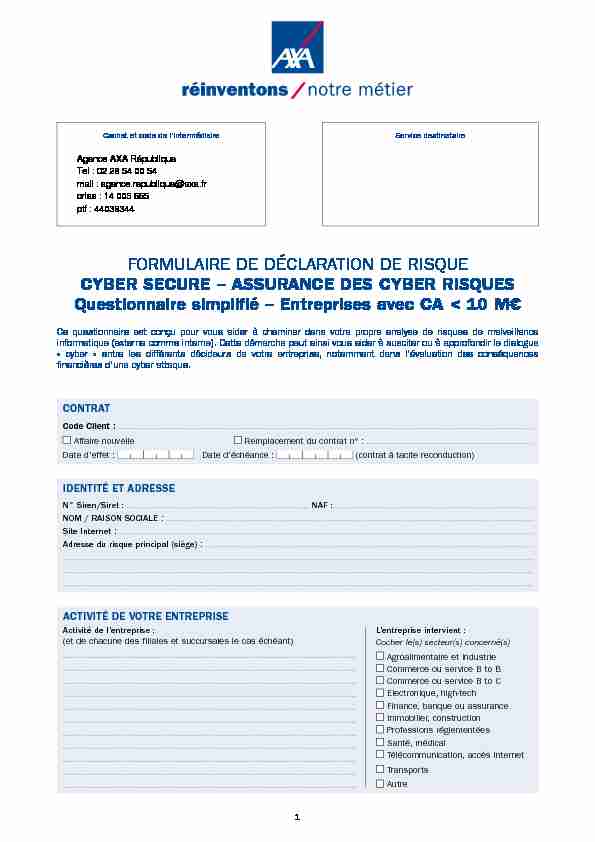

FORMULAIRE DE DÉCLARATION DE RISQUE CYBER SECURE

FORMULAIRE DE DÉCLARATION DE RISQUE CYBER SECURE

Questionnaire simplifié – Entreprises avec CA < 10 M€. Ce questionnaire est conçu pour et aux bonnes pratiques de l'hygiène de sécurité informatique.

Guide de la sécurité des données personnelles

Guide de la sécurité des données personnelles

Le champ d'application de la charte qui inclut notamment : - les modalités d'intervention des équipes chargées de la gestion des ressources informatiques de l'

GUIDE DAUDIT DES SYSTEMES DINFORMATION

GUIDE DAUDIT DES SYSTEMES DINFORMATION

3 juil. 2015 la documentation informatique à jour ;. • la sécurité des développements informatiques ;. • la gestion rigoureuse des droits d'accès au SI. • S' ...

[PDF] Direction de laudit de sécurité informatique

[PDF] Direction de laudit de sécurité informatique

questionnaire (exemple : RH sur les questions qui concernent le recrutement le responsable de sécurité physique sur les contrôles de sécurité sur le

[PDF] Etes-vous une entreprise 10 ou 20 ? Questionnaire de maturité

[PDF] Etes-vous une entreprise 10 ou 20 ? Questionnaire de maturité

Analyse de risques ou « Connaissez-vous vous-même » ! 4 Votre entreprise dispose-t-elle d'une politique en matière de sécurité de l'information pour les

[PDF] INF4420/ 6420 – Sécurité informatique - Examen final

[PDF] INF4420/ 6420 – Sécurité informatique - Examen final

8 déc 2004 · INF4420/ 6420 – Sécurité informatique Examen final - SOLUTIONS 8 décembre 2004 Profs : François-R Boyer José M Fernandez

Questionnaire sécurité informatique - AMTECHNOLOGIE

Questionnaire sécurité informatique - AMTECHNOLOGIE

7 fév 2020 · Ce questionnaire de sécurité informatique peut vous servir à déterminer votre degré de maturité dans ce domaine et vous orienter vers les

Evaluez la sécurité de votre système dinformation en 40 questions

Evaluez la sécurité de votre système dinformation en 40 questions

Les utilisateurs sont-ils sensibilisés au risque informatique (phishing malware vol de données etc ) ? Oui Mon entreprise correspond à ces critères Non Ce

[PDF] Questionnaire Tic10 - Insee

[PDF] Questionnaire Tic10 - Insee

Nom et coordonnées de la personne répondant à ce questionnaire : distance au système informatique de l'entreprise par des réseaux électroniques

[PDF] Présentation du questionnaire relatif à lIndice de cybersécurité - ITU

[PDF] Présentation du questionnaire relatif à lIndice de cybersécurité - ITU

régissant les infractions informatiques les infractions se rapportant au équipe d'intervention en cas d'incident relatif à la sécurité informatique

(PDF) QCM Sécurité Informatique Jonathan mary - Academiaedu

(PDF) QCM Sécurité Informatique Jonathan mary - Academiaedu

Testez vos connaissances en Sécurité Informatique avec des QCM en réseaux défenses et mesures techniques en réseau d'entreprise cryptographie RSA DES

[PDF] La cybersécurité pour les TPE/PME en 13 questions

[PDF] La cybersécurité pour les TPE/PME en 13 questions

sa propre sécurité ! Complémentaire au guide d'hygiène informatique de l'ANSSI ce guide Pour bien se protéger toute entreprise même unipersonnelle

Quels sont les 4 critères de sécurité ?

Ces quatre critères sont : la confidentialité, l'intégrité, la disponibilité et la tra?ilité. Ces critères concernent des caractéristiques que le propriétaire ou le gestionnaire de l'information veut voir réalisées afin de s'assurer que la sécurité est au rendez-vous.Quels sont les 3 principaux risques d'une sécurité informatique ?

Les virus et malwares (programmes malveillants), les risques informatiques les plus courants. Les emails frauduleux. Le piratage. L'espionnage industriel. La malversation. La perte d'informations confidentielles. L'erreur de manipulationL'erreur de manipulation. Le risque physique de perte ou vol.Quels sont les 5 principaux objectifs de la sécurité informatique ?

Analyser les risques.Définir une politique de sécuritéMettre en œuvre une solution.Evaluer cette solution.Mettre à jour la solution et la politique au regard de l'évolution des risques.- Mettre en place une charte informatique

L'une des étapes essentielles pour sensibiliser les salariés à la sécurité informatique est d'instaurer une charte informatique au sein de votre structure. Cette dernière doit être rédigée par le responsable de la sécurité des systèmes d'information.

1

1 CONTRAT

Code Client :

Affaire nouvelle Remplacement du contrat n° :Date d'effet :

Date d'échéance : (contrat à tacite reconduction)IDENTITÉ ET ADRESSE

N° Siren/Siret : NAF : NOM / RAISON SOCIALE :

Site Internet

Adresse du risque principal (siège)

ACTIVITÉ DE VOTRE ENTREPRISE

Activité de l'entreprise :

(et de chacune des filiales et succursales le cas échéant)L'entreprise intervient :Cocher le(s) secteur(s) concerné(s)

Agroalimentaire et industrie

Commerce ou service B to B

Commerce ou service B to C

Electronique, high-tech

Finance, banque ou assurance

Immobilier, construction

Professions réglementées

Santé, médical

Télécommunication, accès Internet

Transports

AutreCachet et code de l'intermédiaire

Service destinataire

Réf. 970599 06 2016

SGIFORMULAIRE DE DÉCLARATION DE RISQUE

CYBER SECURE - ASSURANCE DES CYBER RISQUES

Questionnaire simplifié - Entreprises avec CA < 10 M€ Ce questionnaire est conçu pour vous aider à cheminer dans votre p ropre analyse de risques de malveillanceinformatique (externe comme interne). Cette démarche peut ainsi vous aider à susciter ou à appr

ofondir le dialogue" cyber » entre les différents décideurs de votre entreprise, notamment dans l'évaluation des conséquences

financières d'une cyber attaque. 2INFORMATIONS FINANCIÈRES

Nombre de salariés : . Chiffre d'affaires : € de l'exercice : (année).Date de clôture de l'exercice comptable :

/ (jour/mois). Part du chiffre d'affaires provenant des ventes de produits et/ou de services via Internet : Part du chiffre d'affaires réalisé à l'étranger :ANTÉCÉDENTS

Au cours des 36 derniers mois, avez-vous déjà été victime de cyber attaques vous ayant causé des préjudices ?

Si oui, précisez :

ASSURANCE RESPONSABILITÉ CIVILE

Concernant l'option Responsabilité Civile de notre offre " Cyber Secu re » : dans le cas où votre police de ResponsabilitéCivile Générale ne serait pas souscrite auprès d'AXA, celle-ci mentionne-t-elle une exclusion spécifique pour les risques

d'origine Cyber ?ACTIVITÉS SPÉCIFIQUES

1L'entreprise utilise des fichiers de données personnelles(*) de particuliers (autres que ses propres salariés) OUI NON

2L'entreprise dispose de sites web marchands (e-commerce)

OUI NON

UTILISATEURS

3L'entreprise impose l'utilisation de mots de passe personnels et complexes : au moins 6 caractères d'au moins 2 types différents (chiffres, majuscules, minuscules...) OUI NON

4 Chaque salarié est obligé de changer son mot de passe réguliè rement (minimum trimestriellement)OUI NON

5 Une charte informatique est rédigée et est annexée au règlement intérieur de l'entrepriseOUI NON

6 L'ensemble du personnel reçoit une formation ou une sensibilisation aux cyber-risques et aux bonnes pratiques de l'hygiène de sécurité informatiqueOUI NON

7 L'entreprise a rédigé un plan de continuité d'activité( **) en cas d'attaque informatique tenu à jour et testé régulièrementOUI NON

SYSTÈME INFORMATIQUE ET SAUVEGARDES

8 Les connexions au système informatique via Internet (à partir d'ordinateurs portables situés à l'extérieur de l'entreprise, à partir de téléphone ou tablettes, entre sites distants de l'entreprise) sont systématiquement sécurisées

par l'utilisation de clés VPN (Virtual Private Network)OUI NON

SANS OBJET

9 Le(s) système(s) informatique(s) de l'entreprise est(sont) équipé(s) d'antiv irus et pare-feu avec mise à jour quotidienneOUI NON

10 En complément des antivirus, les postes de travail sont tous équipés d'un outil d'analyse comportementale des téléchargements et de blocage des actions malveillantes (prévention des cryptolockers notamment)OUI NON

11 En complément du pare-feu, le système informatique est équipé d'un Système de Détection d'Intrusion (IDS) qui analyse en temps réel le trafic sur les accès ré seauOUI NON

3SYSTÈME INFORMATIQUE ET SAUVEGARDES (SUITE)

12 L'entreprise développe elle-même des programmes informatiques pour les besoins

de son activité (programmes avec accès à ses bases de données) sans utiliserd'environnement réservé à ces développements (serveurs distincts, sous-traitance) OUI NON

13 L'entreprise externalise le stockage de ses applications ou de ses données auprès d'une société spécialisée (datacenter, hébergeur de données, cloud...)OUI NON

14 Les données sensibles ou à caractère personnel(*) sont systématiquement cryptées (sauvegardes, transmission sur Internet, envoi par mail)OUI NON

SANS OBJET

15 Les sauvegardes effectuées sur des supports externes (stockées sur un autre site) sont réalisées au moins hebdomadairement et sont testées au moi ns annuellementOUI NON

* Données sensibles : toute information de nature stratégique pour l'entreprise, dont le vol voire la diffusion serait fortement préjudiciable à l'entreprise.

Données personnelles ou à caractère personnel : toute information relative à une personne physique identifiée ou qui peut être identifiée, directement ou indirectement, par

référence à un numéro d'identification ou à un ou plusieurs éléments qui lui sont propres (conformément à la loi " Informatique et Libertés » du 6 janvier 1978 modifiée).

* Plan de continuité d'activité : document formalisé et régulièrement mis à jour, de planification de la réaction à un sinistre grave. En anticipant les actions à mener en cas de

crise (mesures d'urgence, partage des rôles, communications, procédures de redémarrage...), son objectif est de minimiser les impacts de la crise sur l'activité

afin de garantir la pérennité de l'entreprise.PRÉVENTION CONTRE LES CYBER ATTAQUES

Travaillez-vous avec un prestataire en sécurité informatique ?Si oui, précisez le nom de ce prestataire

Si le responsable informatique de l'entreprise (ou un de ses adjoints) a suivi une formation à la sécurité des systèmes

d'information, précisez le nom de cette formation :COMMENTAIRES

Co mplétez cette partie si vous souhaitez apporter des précisions :Informatique et Liberté

Je reconnais

avoir été informé(e) conformément à l'Article 32 de la loi du 6 janvier 1978 modifiée :

• du caractère obligatoire des réponses aux questions posées ci-dessus ainsi que des conséquences qui pourraient

résulter d'une omission ou fausse déclaration prévues aux Articles L 113-8 (nullité du contrat) et L 113-9 (réduction des

indemnités) du Code des Assurances ;• que les destinataires des données personnelles me concernant pourront être d'une part, les collaborateurs de l'assureur

responsable du traitement et, d'autre part, ses intermédiaires, réassureurs, organismes professionnels habilités ainsi que

les sous-traitants, missionnés tant en France que dans des pays situés hors de l'Union Européenne ;

• que la finalité du traitement est la souscription, la gestion (y compris commerciale) et l'exécution du contrat d'

assurance mais que mes données pourront également être utilisées dans la mesure où elles seraie nt nécessaires : - à la gestion et à l'exécution des autres contrats souscrits auprès de l'assureur ou auprès des autres sociétés du Gro upe auquel il appartient, - dans le cadre de traitements mis en oeuvre par l'Assureur dont l' objet est la recherche et le développement pour améliorer la qualité ou la pertinence de ses futurs produits d'assurance et offres de services.Fait à

le Le proposantPour la société, l'intermédiaireRéf. 970599 06 2016

SGIAXA France IARD.

S.A. au capital de 214

799 030 € - 722 057 460 R.C.S. Nanterre • AXA Assurances IARD

Mutuelle. Société d'Assurance Mutuelle à cotisations fixes contre l' incendie, les accidents et risques divers -Siren 775 699 309. Sièges sociaux : 313, Terrasses de l'Arche 92727 Nanterre Cedex • Juridica. S.A. au capital

de 14 627 854,68 € - 572 079 150 R.C.S. Versailles. Siège social : 1, place Victorien Sardou 78160 Marly le Roi.

Entreprises régies par le Code des assurances

quotesdbs_dbs33.pdfusesText_39[PDF] questionnaire sur l importance du petit dejeuner

[PDF] qcm sécurité informatique corrigé

[PDF] qcm paces avec corrigé

[PDF] tp facteurs cinétiques et catalyse

[PDF] réaction entre l acide oxalique et les ions permanganate

[PDF] tp influence des facteurs cinétiques

[PDF] de la fécondation ? la naissance 4ème exercices

[PDF] svt 4ème les étapes de l accouchement

[PDF] de la fécondation ? la naissance svt 4ème pdf

[PDF] différence de carré

[PDF] style corps de texte word

[PDF] oursin fécondation interne ou externe

[PDF] mise en forme du texte definition

[PDF] reproduction oursin wikipedia