Aide-mémoire TI-Nspire CAS

Aide-mémoire TI-Nspire CAS

On pourra se reporter au document « Nombres complexes sur TI-Nspire CAS » pour plus d'information. On retiendra en particulier la différence entre une

ELA114 : conception numérique en VHDL

ELA114 : conception numérique en VHDL

9 janv. 2010 Calcul de la fréquence maximale d'horloge dans le cas général . ... mémoires sont attrayants pour les fabricants. Composants de base pour ...

Cahiers dhistoire du Cnam

Cahiers dhistoire du Cnam

et d'enseignements socio-économiques pour les futurs ingénieurs Cnam. Pense-t-il à son propre parcours ? En tout cas

FPGA EPRM

FPGA EPRM

Les microprocesseurs et les mémoires RAM et ROM : les microprocesseurs et les circuits mémoires sont attrayants pour les fabricants. Composants de base pour

Introduction à la conception numérique en VHDL

Introduction à la conception numérique en VHDL

11 oct. 2018 89. 3.2.1. L'additionneur/soustracteur . ... mémoires sont attrayants pour les fabricants. ... (+) comme l'addition en mathématique.

UE 121 ª CONTRÔLE DE GESTION

UE 121 ª CONTRÔLE DE GESTION

En revanche dans un cas plus complexe

Contributions aux modèles déquations structurelles à variables

Contributions aux modèles déquations structurelles à variables

26 mars 2008 Pour chaque cas la théorie existante est présentée et ... ainsi que l'équipe de la chaire de statistique appliquée du CNAM et tout.

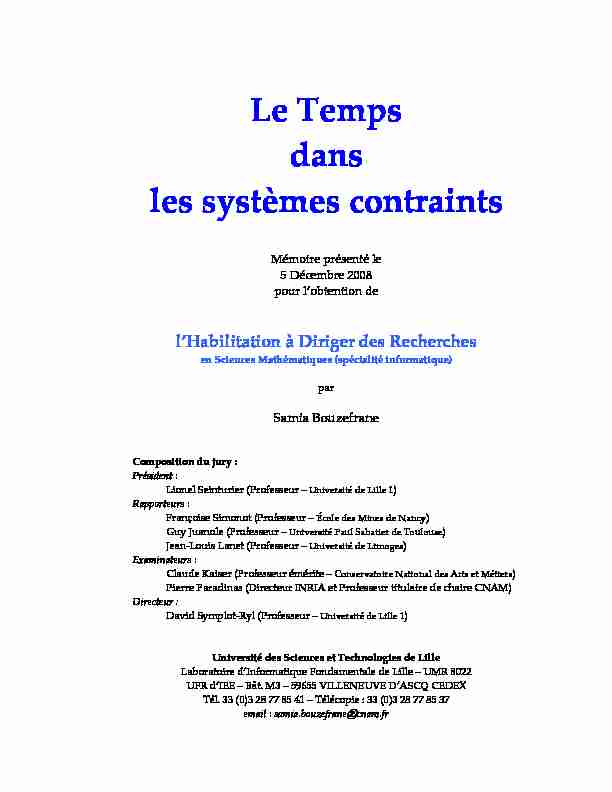

Le Temps dans les systèmes contraints

Le Temps dans les systèmes contraints

5 déc. 2008 en Sciences Mathématiques (spécialité informatique) ... exemple de systèmes contraints par la ressource mémoire et la puissance de calcul.

Méthode des Éléments Finis

Méthode des Éléments Finis

Il s'agit uniquement d'un aide-mémoire. Histoire. L'univers mathématiques du début du XVIIIe siècle est dominé par Leonhard Euler et par ses apports.

Cdric

Cdric

1 oct. 2008 ondé en 1988 le Cédric (Centre d'Etudes et De Recherche en Informatique-. CNAM) regroupe l'ensemble des activités de recherche en ...

I warraw-iw aâzizen Masensen, Taninna d Masilya

I warraw-iw aâzizen Masensen, Taninna d Masilya A mes chers enfants Masensen, Taninna et Masilya

Ș'#1șȌɎ

1 Médias Interactifs et Mobilité

"$#1("ȍɎ ·»¯Ɏ §Ɏ ºµ»°µ»¸¹Ɏ ¹µ»º"´»Ɏ ²"¹Ɏ ³"³¨¸"¹Ɏ ª»Ɏ ²§¨µ¸§ºµ¯¸"ȌɎ $²²"Ɏ §Ɏ ³¯¹Ɏ ¹"¹Ɏ

1Ô¹»³ÔɎ

2.,, (1$Ɏ

INTRODUCTION GENERALE.............................................................................................13

CHAPITRE 1 LES SGBDS TEMPS REEL.............................................................19

1.1 INTRODUCTION..............................................................................................................19

1.2 LES SGBDS TEMPS REEL CENTRALISES.........................................................................21

1.2.1 Introduction............................................................................................................21

1.2.2 Taxonomie des transactions...................................................................................21

1.2.3 La contrainte de cohérence logique.......................................................................22

1.2.3.1 La sérialisabilité.............................................................................................................................22

1.2.3.2 Principe de l"epsilon-sérialisabilité................................................................................................23

1.2.4 La contrainte temporelle........................................................................................24

1.2.4.1 Le contrôle de concurrence des transactions temps réel.................................................................25

1.2.4.2 Classification des applications temps réel......................................................................................26

1.2.4.3 Matrice de compatibilité................................................................................................................26

1.2.4.4 Principe du protocole de contrôle de concurrence.........................................................................27

1.2.5 Conclusion .............................................................................................................28

1.3 LES SGBDS TEMPS REEL REPARTIS..............................................................................28

1.3.1 La contrainte logique.............................................................................................29

1.3.2 La contrainte causale.............................................................................................31

Principe du protocole ......................................................................................................................................32

1.3.3 La contrainte temporelle........................................................................................32

1.3.3.1 L"architecture utilisée ....................................................................................................................34

1.3.3.2 Contrôleur de surcharge temporelle...............................................................................................35

1.3.3.3 L"importance d"une transaction.......................................................................................................35

1.3.3.4 La stabilisation...............................................................................................................................36

1.4 CONCLUSION..................................................................................................................38

CHAPITRE 2 LES SYSTEMES TEMPS REEL REPARTIS...................................432.1 INTRODUCTION..............................................................................................................43

2.2 L"ARCHITECTURE A COMPOSANTS.................................................................................44

2.2.1 Le composant actif.................................................................................................45

2.2.2 Le composant événementiel ...................................................................................46

2.2.3 Le composant passif...............................................................................................46

2.2.4 Le composant protégé............................................................................................46

2.2.5 Le composite ..........................................................................................................47

2.3 SPECIFICATION DES SERVICES EN UTILISANT DES AUTOMATES

TEMPORISES

2.4 ASSEMBLAGE DE COMPOSANTS : SUBSTITUABILITE ET

COMPATIBILITE

2.4.1 Le système de types................................................................................................50

2.4.2 Types ......................................................................................................................51

2.4.3 Substituabilité et compatibilité structurelles.........................................................52

2.4.4 Compatibilité et substituabilité comportementales ...............................................53

2.4.5 Compatibilité et sous-typage (substituabilité) d"un point de

vue temporel .........................................................................................................................60

ŵȌŸ VERIFICATION DES CONTRAINTES TEMPORELLES GLOBALES PAR L"ANALYSE D"ORDONNANÇABILITE..........................................................................................61

2.5.1 Réajustement des contraintes de temps..................................................................63

2.5.2 Gestion de la violation de l"échéance et de la période..........................................63

2.5.3 Modélisation de l"ordonnanceur............................................................................64

2.5.4 Vérification ............................................................................................................65

2.5.4.1 Vérifier l"absence d"interblocage et l"ordonnançabilité de l"application.......................................65

2.5.4.2 Établir le temps de réponse d"une tâche.........................................................................................66

2.6 LE MODELE DE COMPOSANTS TEMPS REEL ET RTSJ..................................................... 66

2.6.1 Introduction à RTSJ .............................................................................................. 67

2.6.2 Traduction du modèle de composant en RTSJ...................................................... 68

2.6.2.1 Structure du composant RTSJ....................................................................................................... 69

2.6.2.2 Spécifier les services offerts et requis............................................................................................ 70

2.6.2.3 Structure du composite RTSJ........................................................................................................ 72

2.6.2.4 Gestion de sous-composants.......................................................................................................... 73

2.7 CONCLUSION................................................................................................................. 74

CHAPITRE 3 LES SYSTEMES EMBARQUES CONTRAINTS PAR LES RESSOURCES 773.1 INTRODUCTION.............................................................................................................. 77

3.2 LES SYSTEMES CONTRAINTS PAR LA RESSOURCE MEMOIRE :

EXEMPLE DE LA CARTE A PUCE

................................................................................................ 793.3 METHODES DE MESURE................................................................................................. 79

3.4 LES PLATES-FORMES JAVACARD.................................................................................. 80

3.5 FRAMEWORK GENERAL DE MESURE DE PERFORMANCES.............................................. 82

3.5.1 Le module Calibrate.............................................................................................. 83

3.5.2 Le module Bench................................................................................................... 83

3.5.3 Le module Filter.................................................................................................... 84

3.5.4 Le module Extractor.............................................................................................. 85

3.5.5 Le module Profiler ................................................................................................ 86

3.6 TRAVAUX EXISTANTS................................................................................................... 87

3.7 CONCLUSION................................................................................................................. 88

CONCLUSION ET PERSPECTIVES................................................................................... 91

4.1 BILANS D"ACTIVITE....................................................................................................... 91

4.1.1 Bilan scientifique................................................................................................... 91

4.1.2 Bilan quantitatif .................................................................................................... 92

4.1.2.1 Bilan des publications pendant l"HDR.......................................................................................... 92

4.1.2.2 Bilan en terme de formation.......................................................................................................... 93

4.1.2.3 Bilan des coopérations industrielles.............................................................................................. 93

4.2 PERSPECTIVES............................................................................................................... 94

BIBLIOGRAPHIE .......................................................................................................... 99

ANNEXES ............................................................................................................. 105

ANNEXE : PUBLICATIONS........................................................................................... 107

1 Ouvrages ............................................................................................................. 107

2 Revues internationales........................................................................................ 107

3 Revues françaises................................................................................................ 107

4 Communications internationales ........................................................................108

5 Communications françaises ................................................................................ 110

Introduction générale

2 2¿¹ºÕ³"¹Ɏª"Ɏ&"¹º¯µ´Ɏª"Ɏ!§¹"¹Ɏª"Ɏ#µ´´Ô"¹Ȍ

"$#1("Ɏ "´Ɏ ©µ²²§¨µ¸§º¯µ´Ɏ §¼"©Ɏ "²§»ª"Ɏ *§¯¹"¸ȍɎ §¼"©Ɏ »´Ɏ ´µ³¨¸"Ɏ ¸"²§º¯¼"³"´ºɎ

Chapitre 1

Les SGBDs Temps Réel

1.1 Introduction

1.2 Les SGBDs temps réel centralisés

1.2.1 Introduction

1.2.2 Taxonomie des transactions

2"²µ´Ɏ ²"¹Ɏ ©µ´¹Ô·»"´©"¹Ɏ ª»Ɏ ³§´·»"³"´ºɎ ª"¹Ɏ Ô©®Ô§´©"¹Ɏª"¹Ɏ º¸§´¹§©º¯µ´¹Ɏ ¹»¸Ɏ

ɋɎ3¸§´¹§©º¯µ´¹Ɏ ÂɎ Ô©®Ô§´©"¹Ɏ ´µ´Ɏ ¹º¸¯©º"¹Ɏ ȘȪɎ¹µ¬ºɎ ª"§ª²¯´"Ɏ º¸§´¹§©º¯µ´¹Ɏ ȫșɎ ȎɎ ¹¯Ɏ »´"Ɏ

1.2.3 La contrainte de cohérence logique

1.2.3.1 La sérialisabilité

1.2.3.2 Principe de l"epsilon-sérialisabilité

©µ´©"¸´§´ºɎ ²"¹Ɏeɉº¸§´¹§©º¯µ´¹ȍɎ ·»¯Ɏ ¹µ´ºɎ ª"¹Ɏ º¸§´¹§©º¯µ´¹Ɏ ªµ´ºɎ ²"Ɏ ©¸¯ºÕ¸"Ɏ ª"Ɏ

1.2.4 La contrainte temporelle

§¬¯´Ɏ ª"Ɏ ³§¯´º"´¯¸Ɏ ²§Ɏ ¬¸§ae©®"»¸Ɏ ª"¹Ɏ ªµ´´Ô"¹ȌɎ +"¹Ɏ º¸§´¹§©º¯µ´¹Ɏ ª"Ɏ ²"©º»¸"Ɏ ª"Ɏ ©"¹Ɏ

1.2.4.1 Le contrôle de concurrence des transactions temps réel

1.2.4.2 Classification des applications temps réel

1.2.4.3 Matrice de compatibilité

ɋ ²§Ɏ ©§¹"Ɏ 5

ɋ ²§Ɏ ©§¹"Ɏ 5

0eeeeȍDDDDɎ .*Ɏ .*Ɏ5ŴɎ

1eeeeȍDDDDɎ 7Ɏ 7Ɏ 7Ɏ

6eeeeȍDDDDɎ 5ŵɎ 7Ɏ 7Ɏ

1.2.4.4 Principe du protocole de contrôle de concurrence

ªµ´´Ô"Ɏ ¹»¸¼¯"´ºȍɎ ²"¹Ɏ º¸§´¹§©º¯µ´¹Ɏ "´Ɏ ©µ´¬²¯ºɎ3

¯Ɏ "ºɎ3°Ɏ ¹µ´ºɎ §»ºµ¸¯¹Ô"¹Ɏ ÂɎ D1.2.5 Conclusion

1.3 Les SGBDs Temps Réel répartis

5 L"algorithme EDF suppose que la transaction qui est élue est celle qui a l"échéance la

plus proche.4´"Ɏ ²¯ººÔ¸§º»¸"Ɏ §¨µ´ª§´º"Ɏ "¾¯¹º"Ɏ ¹»¸Ɏ ²"¹Ɏ ¸Ô¹»²º§º¹Ɏª"Ɏ º¸§¼§»¾Ɏ ª"Ɏ ¸"©®"¸©®"Ɏ

1.3.1 La contrainte logique

¼µº"Ɏ.4(Ɏµ»Ɏ»´Ɏ¼µº"Ɏ-.-Ɏ"ºɎ§ºº"¯´ª¸"Ɏ"¾§©º"³"´ºɎ»´"ɎªÔ©¯¹¯µ´ɎȎɎ"µ³³¯ºɎµ»Ɏ ¨µ¸ºȌɎ

´µ»¹Ɏ §¼µ´¹Ɏ »º¯²¯¹ÔɎ ²"Ɏ ³µªÕ²"Ɏ ©²§¹¹¯·»"Ɏ ª"Ɏ 2&!#Ɏ ª¯¹º¸¯¨»ÔɎ §¼"©Ɏ »´Ɏ ¹¯º"Ɏ

61.3.2 La contrainte causale

Principe du protocole

1.3.3 La contrainte temporelle

1.3.3.1 L"architecture utilisée

[ST3] [ST2] [ST1] [transactions]Master Site

T = {ST1,ST2,ST3}

Clients

Participant Site (SP2)

Database

EDF Scheduler

Overload Manager

Data Manager

Participant Site (SP3)

Database

EDF Scheduler

Overload Manager

Data Manager

Database

EDF Scheduler

Overload Manager

Data Manager

Participant Site (SP1)

Site Maître

T={ST1,ST2,ST3}

Site Participant (SP1)

Base de données

Ordonnanceur EDF

Gestionnaire de

surchargeGestionnaire de

donnéesSite Participant (SP2)

Base de données

Ordonnanceur EDF

Gestionnaire de

surchargeGestionnaire de

donnéesSite Participant (SP3)

Base de données

Ordonnanceur EDF

Gestionnaire de

surchargeGestionnaire de

donnéesFigure 1.3. L"architecture du SGBD utilisé

1.3.3.2 Contrôleur de surcharge temporelle

1.3.3.3 L"importance d"une transaction

6 Guichet Automatique Bancaire

1.3.3.4 La stabilisation

ª"Ɏ23ȌɎ

¸"§ª¿0»"»"

4´"Ɏ ¹¯º»§º¯µ´Ɏ ª"Ɏ ¹»¸©®§¸"Ɏ "¹ºɎ ªÔº"©ºÔ"Ɏ ªÕ¹Ɏ ·»"Ɏ ²§Ɏ ²§¾¯ºÔɎ ª»Ɏ ¹¯º"Ɏ+/ȘºșɎ "¹ºɎ

o +/ȘºșɎǞɎųɎ?Ɏ#"§ª o +/ȘºșɎǝɎųɎ?ɎȘ$Ɏ23±șɎ#"§ª23±ɎǝɎºɎǕɎ∑"23°ɎȘºșɎȎɎɎ©"©¯Ɏ ¹¯´¯¬¯"Ɏ ·»"Ɏ ´µ»¹Ɏ §¼µ´¹ȍɎ §»Ɏ

23ŴȌɎ¸"§ª¿0»"»"

¹ȍºɎ ɉɎ¸"§ª¿0»"»"¹ȍº¹º§¨²"Ɏ §²µ¸¹Ɏ Ș"Ɏ23ɎÎɎÂșɎ Ș"ɎkɎÍɎ

¸"§ª¿0»"»"

ª"Ɏ23

Pourcentage de transactions exécutées à terme50 100 150 200 250 300

Nombre de transactions

% de réussite Importance inversement proportionnelle au delai critique - Epsilon 15% Importance proportionnelle au delai critique - Epsilon 15%Importance (moyenne) - Epsilon 15%

Pas d"importance - Epsilon 15%

Pas d"importance - Pas d"épsilon

1.4 Conclusion

Chapitre 2

Les systèmes temps réel

répartis2.1 Introduction

2.2 L"architecture à composants

2.2.1 Le composant actif

ActiveComponent HLWhandler (time deadline, time period, time offset, int priority) provides IControl itc; requires IHLW2 ih; requires IMotor m;2.2.2 Le composant événementiel

2.2.3 Le composant passif

2.2.4 Le composant protégé

ProtectedComponent Motor (int ceiling) {

provides IMotor m; requires ICH4 ic;ProtectedComponent Motot2 (int ceiling) {

provides IMotor m;ProtectedComponent Motor3 (int ceiling) {

provides IMotor m; requires ICH41 ic; requires ILog log;2.2.5 Le composite

Composite HLWSensor {

requires IMotor m ;HWSensor hws := new HWSensor(0s, 5s, 0s, 8) ;

LWSensor lws := new LWSensor (0s, 5s, 2500ms, 8);HLWStatus hlws := HLWStatus (9);

HLWHandler hlwh := new HLWHandler(1s, 0s, 0s, 1); bind(hws.ic1, hlwh.itc); bind(hws.ih1, hlwh.ih); bind(lws.ic1, hlwh.itc); bind(lws.ih2, hlws.ih); bind(hlwh.ih, hlws.ih); forwards(hlwh.m, m);2.3 Spécification des services en utilisant des automates

temporisés2.4 Assemblage de composants : substituabilité et

compatibilitéP ::= D+ef Arch

Def ::= Idef | Cdef

Idef ::= Interface I {M+}

M ::= tb m(xbt)

Cdef ::= ActiveComponent C (Time deadline, Time period, Time offset, Int priority, xbt) {provides IControl itc ; ed} {stA} | EventComponent C (Time deadline, Time period, Time offset, Int priority, xbt) {ed} {stA} | ProtectedComponent C (Int ceiling, xbt) {eb} {stP} | PassiveComponent C (xbt) {eb2} {stP} | Composite C {ec} {stP}Arch ::= Architecture {ea}

rs ::= requires I p ps ::= provides I p ed ::= rs | ed1 ; ed2 eb ::= rs | ps | eb1 ; eb2 ec ::= rs | ps | C x := a | bind(p1 , p2 )|forwards(p1 , p2 )| ec1 ; ec2 ea ::= C x := a | bind(p1 , p2 ) | ea1 ; ea2 p ::= p | x.p a ::= new C (cst) cst ::= b | n | r | c | s | t avec C Î ComponentNames b Î Bool n Î Int r Î Real I Î InterfaceNames p ÎPortNames c Î Char s Î String M Î MethodNames c Î Char t Î Time x,y Î VarNames stPsignifie que stP peut être videFigure 2.6. Syntaxe du langage

2.4.1 Le système de types

stA ::= period(t1, t2) {stb} | repeat {stb2} stP ::= repeat {ste} stb ::= deadline (t) {stc} | stc stb2 ::= receive p.m )(n][asg {stc} ; deadline (t) {std} stc ::= wait (t) ][asg | send p.m )(n{}std | stc1 or stc2 | stc1 ; stc2 | if expb then stc1 else stc2

std ::= timeout (t) ste ::= receive p.m )(n][asg {stc} | ste1 or ste2 ste1 ; ste2 | if expb then ste1 else ste2

asg ::= x := exp | asg1 , asg2 | e

quotesdbs_dbs28.pdfusesText_34[PDF] Un logiciel libre de détection du plagiat - RMLL

[PDF] Chirurgie de la cataracte - CSSS de Chicoutimi

[PDF] The Holy Quran Arabic text with French translation - Al Islam

[PDF] Le Coran mecquois - Sami Aldeeb

[PDF] le saint coran en phonetique - Fichier-PDFfr

[PDF] lire le coran warch- pdf documents

[PDF] Règles de tajwid

[PDF] Devoir en autocorrection n #730 1 Probl`eme 1 : Quelques aspects de la

[PDF] ballons - Cordivari

[PDF] équipements air comprimé - Sectoriel

[PDF] CORENC La Garenne - Tag

[PDF] Tabel de coresponden #355 #259 CAEN Rev

[PDF] anesthesie et intubation difficile - Reanesth

[PDF] TP 2 cormophytes - FSR