CONTRÔLE DACCÈS

CONTRÔLE DACCÈS

NOS SOLUTIONS CONTRÔLE D'ACCÈS I VAUBAN SYSTEMS. UNE SOLUTION INTUITIVE. Simplicité d'installation et d'utilisation : Gestion via un synoptique de supervision.

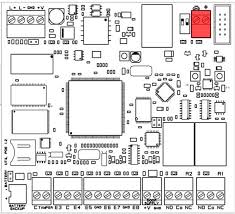

Principe de câblage contrôle daccès

Principe de câblage contrôle daccès

Attention il est important de noter que le lecteur est raccordé sur l'UTiL par l'intermédiaire d'un module bornier de référence MB/XX (XX est le type de

CONTRÔLE DACCÈS VIGIK®

CONTRÔLE DACCÈS VIGIK®

Il permet la programmation des badges sur le portail de gestion du contrôle d'accès. (www.acweb.bticino.com). Après avoir configuré ses sites sur le portail il

Catalogue portiers & contrôle daccès

Catalogue portiers & contrôle daccès

□ Sfera New et Robur - synoptique de câblage. BT344662. 2. Appartement 2. BUS. S1. PS. S-. S+. BUS. PL. 3. BT344845. Appartement 3. BUS. 1. 344242. Appartement

CONTROLE DACCES Les indispensables

CONTROLE DACCES Les indispensables

contrôle d'accès avec plus de trois décennies d'innovation et de recherches. ANTIPASSBACK. GLOBAL. SUPERVISION. VIDEO. SYNOPTIQUE. GESTION. VISITEUR. GESTION.

RECOMMANDATIONS DE DÉPLOIEMENT DU PROTOCOLE 802.1

RECOMMANDATIONS DE DÉPLOIEMENT DU PROTOCOLE 802.1

7 août 2018 2.2 Synoptique de connexion . ... Le réseau à accès contrôlé est le réseau dont les accès doivent être maîtrisés.

Contrôle daccès IP

Contrôle daccès IP

En plus de ses savoir-faire en contrôle d'accès Castel propose des solutions complémentaires parfaitement intégrées à la solution VDIP Evolution. Développée en

Contrôle daccès

Contrôle daccès

ENTRO-LITE : synoptique de câblage du contrôleur DC800. ENTRO-LITE : exemple d'architecture. Page 29. Controleurs de Lecteurs. Référence. N° de commande. DC800.

MICRO SESAME

MICRO SESAME

SUPERVISION AVEC ANIMATION GRAPHIQUE DE. PLANS & synoptiques avec symboles animés. SUPERVISION EN TEMPS REEL D'ALARMES DE. CONTROLE D'ACCES intrusion

Brochure GPMSE

Brochure GPMSE

Equipement de l'accès contrôlé consignes. • acquittement. • synoptiques. • interface tiers. • exploitation jour / nuit. • … Y aura-t-il des fonctions ...

CONTRÔLE DACCÈS

CONTRÔLE DACCÈS

NOS SOLUTIONS CONTRÔLE D'ACCÈS I VAUBAN SYSTEMS. UNE SOLUTION INTUITIVE. Simplicité d'installation et d'utilisation : Gestion via un synoptique de

Principe de câblage contrôle daccès

Principe de câblage contrôle daccès

Attention il est important de noter que le lecteur est raccordé sur l'UTiL par l'intermédiaire d'un module bornier de référence MB/XX (XX est le type de

Contrôle daccès : la preuve par lexemple

Contrôle daccès : la preuve par lexemple

–. Access Easy Controller : (AEC). Ce logiciel de contrôle d'accès est un programme résident intégré au contrôleur de porte lui-même (c.-à-d. les niveaux

CONTRÔLE DACCÈS GUIDE 2020-1

CONTRÔLE DACCÈS GUIDE 2020-1

OmniAssure Touch™ de' Honeywell est une gamme puissante de lecteurs de contrôle d'accès prenant en charge les badges à haute fréquence de 1356 MHz

RECOMMANDATIONS DE DÉPLOIEMENT DU PROTOCOLE 802.1

RECOMMANDATIONS DE DÉPLOIEMENT DU PROTOCOLE 802.1

7 août 2018 protocole 802.1X pour le contrôle d'accès à des réseaux locaux ». ... 2.2 Synoptique de connexion . ... 5.6 Synoptique de décision .

Présentation de la gamme de contrôle daccès

Présentation de la gamme de contrôle daccès

La sécurité et la collecte de preuves sont améliorées par des enregistrements vidéo déclenchés sur alarmes. INTEGRATION NATIVE AVEC. LE CONTROLE D'ACCES.

CONTRÔLE DACCÈS : CLAVIER - CENTRALE AVEC BADGE

CONTRÔLE DACCÈS : CLAVIER - CENTRALE AVEC BADGE

NOS SOLUTIONS POUR LE CONTRÔLE D'ACCÈS La centrale DKF2000 permet un contrôle d'accès centralisé de sites publics industriels

Bticino - Contrôle daccès résidentiel Vigik

Bticino - Contrôle daccès résidentiel Vigik

Le contrôle d'accès Bticino permet d'intégrer les badges existants. (type MiFARE) de toutes les solutions existantes sur le marché dans votre installation.

Contrôle daccès

Contrôle daccès

L'enrôleur apparaît alors dans le synoptique de l'installation. Page 34. Manuel d'utilisation SenatorFX.NET / LOG.NET – V.1.4.

SUPERVISION ET CONTROLE DE SITES

SUPERVISION ET CONTROLE DE SITES

La solution de sureté EVOLYNX est un système de contrôle d'accès physique elle permet l'accès aux différents menus

GUIDE METHODOLOGIQUE POUR LES SYSTEMES DE CONTROLE D’ACCES

GUIDE METHODOLOGIQUE POUR LES SYSTEMES DE CONTROLE D’ACCES

Schéma de principe d’un système d’accès tertiaire/industriel 6 Liste des points à vérifier 7 Généralités 7 Règles / Normes / Réglementations / Directives 8 Type d’identifiant et de lecteur 9 Mode de gestion du système / Fonctions d’exploitation 10 Type d’accès / Portes / Verrouillage / Serrure / Obstacle physique 11

Quels sont les avantages d’un système de contrôle d’accès?

Le système permet de gérer localement ou à distance, et en temps réel, des fonctions avancées de contrôle d’accès, de détection d’intrusion et de vidéoprotection. La solution s’adapte à toutes les configurations, des plus élémentaires aux plus complexes.

Comment fonctionnent les systèmes de contrôle d’accès ?

Les systèmes de contrôle d’accès associent un logiciel offrant une vue centralisée des fermetures numériques, avec des fonctionnalités actionnables en temps réel. Les identifiants des personnes concernées sont programmables en fonction de lieux et plages horaires, conférant ainsi des droits d’accès individuels.

Quels sont les aspects d’architecture et de sécurité logique des systèmes de contrôle d’accès ?

Ce guide développe les aspects d’architecture et de sécurité logique propres aux systèmes de contrôle d’accès utilisant des technologies sans contact, et aux systèmes de vidéoprotection. Comme lors de la rédaction du premier guide, l’ANSSI s’est associée au CNPP pour mener une réflexion intégrant l’ensemble des éléments qui composent ces systèmes.

Comment sécuriser le système de contrôle d'accès ?

Les systèmes de contrôle d’accès offrent une sécurité non négligeable via des supports d’identification électroniques, fiables et protégés contre tout copiage ou détournement. Ces accès sont contrôlables à distance, chaque action peut se réaliser directement via le logiciel.

GUIDE METHODOLOGIQUE

POUR LES SYSTEMES DE CONTROLE

D"ACCES ELECTRONIQUES

(résidentiel, tertiaire / industriel)Guide réalisé par IGNES, GPMSE, SVDI

Ce guide donne les bonnes pratiques, dé?nit les règles de l"art, liste les questions à se poser et

apporte les réponses adéquates pour le succès d"un pro jet de contrôle d"accès électronique dans les domaines tertiaire / industriel et résidentiel (individuel et collectif). Ce guide est destiné à tous les intervenants de la ?lière : utilisateurs ?naux, installateurs, constructeurs, Bureau d"Etudes, prescripteurs. Schéma de principe d"un système d"accès résidentiel individuel 4 Schéma de principe d"un système d"accès résidentiel collectif 5 Schéma de principe d"un système d"accès tertiaire/industriel 6Liste des points à véri?er 7

Généralités 7

Règles / Normes / Réglementations / Directives 8Type d"identi?ant et de lecteur 9

Mode de gestion du système / Fonctions d"exploitation 10 Type d"accès / Portes / Verrouillage / Serrure / Obstacle physique 11Equipements de l"accès contrôlé 12

Interface avec d"autres systèmes 13

Glossaire 14

SOMMAIRE

Schéma de principe d"un système d"accès résidentiel individuelDe plus en plus de logements individuels sont équipés de contrôle d"accès. Celui-ci renforce le

sentiment de sécurité a? n de valider ou non l"entrée du requérant.Il s"agit le plus souvent d"un clavier codé installé à la porte d"entrée et d"une interface audio ou

vidéo placée à l"intérieur du lo gement. Le schéma suivant illustre ce concept. 4 Schéma de principe d"un système d"accès résidentiel collectifUn grand nombre de logements collectifs sont équipés de contrôle d"accès résidents. Dans la

plupart des cas, ce contrôle d"accès résidents est associé à un contrôle d"accès prestataire

extérieur. Le seul point commun entre les deux pouvant être la tête de lecture, les deux traitements étant bien distincts. Le schéma suivant illustre ce type de système. 5 Schéma de principe d"un système d"accès tertiaire/industrielLes sites tertiaires ou industriels sont le plus souvent équipés de système de contrôle d"accès.

Ces systèmes se déclinent à la fois pour pénétrer sur le site et pour accéder à certains bâtiments

sur le site lui-même. Le niveau de contrôle d"accès dé pend de la sensibilité du site et de ces bâtiments.Le schéma suivant illustre ces niveaux.

6 UTL UTL UTL UTCPoint d"accès

Unité de traitement centralisé de contrôle d"accès Unité de traitement local de contrôle d"accès Unité de traitement de supervision de contrôle d"accès UTC UTL UTS UTSGénéralités

Contexte général

Type de risque : quel est le niveau de sécurité pour chaque zone ?Quel type de site : immeuble, bâtiment,

site étendu, multi-sites ? Quel est le niveau de " continuité de service » souhaité ? (ex : coupure secteur, panne système)Quel est le ux de personnes (nombre de

personnes) par zone ? Nombre d"accès contrôlés aujourd"hui et demain ?Nombre d"utilisateurs (personnel permanents /

temporaires) ?Qui gère quoi ?

- Création, modi?cation, suppression usagers ? - Aectation des droits d"accès ? - Accès à l"historique des mouvements ? - Traitements des alarmes & défauts jour/nuit ? - Administration du système ? Y a-t-il un système de détection intrusion ? Le niveau de sécurité impacte chaque rubrique.Voir les conseils / exigences correspondants.

Soit plusieurs systèmes autonomes, soit un seul système avec cloisonnement de plusieurs zones gérées par des opérateurs diérents.Conditionne le fonctionnement en mode

dégradé du système. Détermine le nombre d"accès et le type d"accès.Dimensionne les capacités du système et son

évolutivité.

Impacte la capacité de l"UTL et du système.

Impacte l"organisation et la politique sécuritaire du client. Implication DRH, DSI, gestionnaire d"immeubles, ... S"assurer que le système permet de répondre aux attentes (pro?l opérateur, gestion des visiteurs,...). Créer des droits d"accès compatibles avec les zones sous surveillance a?n d"éviter des alarmes intempestives. 7Questions à se poser Conseils / Exigences

Règles / Normes / Réglementations / Directives Quels sont les principaux textes réglementaires en vigueur en France ? Votre activité est-elle concernée par l"un des cas suivants : - Site SEVESO ou ISPS Ports, - Zone ATEX : anti déagrante, - FD21 pour l"industrie alimentaire avec les USA ou pharmacie/médicaments qui exigent de la traçabilité,Devez-vous transmettre des rapports, recherches,

tris réguliers ? Obligation de prévenir le comité d"entreprise avant installation d"un contrôle d"accès. Pas de déclaration, déclaration simpli?ée CNIL exigée en France, demande d"accord préalable de la CNIL (par exemple en biométrie). Consulter le site de la CNIL. Déclaration sélectionnée numéro 42 CNIL concernant la conservation d"évènements liées aux personnes.Conditionne le choix technologique.

NFS 61-937 ... NFS 61-931 : issue de secours.

Loi de prévention de la délinquance (décret 1048 de 2007). Loi accessibilité : (arrêté 1658 de 2007).Les équipements doivent respecter entre autres

les directives CEM/DBT/RTTE.Détermine certaines fonctions du système.

Obligation de compter / lister les personnes en

temps réel dans les zones à risque.Matériel ATEX !

Traçabilité des mouvements des usagers

& actions opérateurs.Détermine certaines fonctions du système.

8Questions à se poser Conseils / Exigences

Type d"identi?ant et de lecteur

Le type d"identi?ant et/ou de lecteur est-il existant ou imposé ?Quel est le choix de l"identi?ant et du lecteur ?

code, badge, carte à puce, biométrie, autres (lecture plaque, ...).Y a-t-il un seul type d"identi?ant et de lecteur

pour tous les accès ? (ex : badges proximité pour les portes, longue distance pour les véhicules). Comment seront gérés les identi?ants volés, perdus, oubliés, hors service, ... ?Comment gérer un défaut lecteur ?

Dé?nit ou impose la technologie des lecteurs

avec ses limites d"utilisation dont l"utilisateur devra être informé. - Niveau d"identi?cation et/ou d"authenti?cation. - Confort d"utilisation, uidité. - Contraintes d"installation (design, robustesse, ...). - Contrainte réglementaire (loi accessibilité, ...). S"assurer de la capacité du système à gérer plusieurs technologies.Mettre en place des procédures internes.

S"assurer des fonctions du système.

Prévoir un stock de rechange pour les identi?ants. Prévoir une solution de secours d"accès (batterie, exigences clients, ...). Véri?er que le système peut informer l"exploitant du défaut. Prévoir un stock de produits associé au contrat de maintenance. 9Questions à se poser Conseils / Exigences

Mode de gestion du système/ Fonctions d"exploitationGestion des opérateurs

- Quels sont les types d"opérateur : hôtesse, agent, responsable et fonctions par opérateur ? - Combien de poste de gestion/opérateurs ?Gestion des utilisateurs

- Comment les identi?ants seront personnalisés, attribués et distribués pour les salariés, intérimaires, locataires, visiteurs, sociétés de service, ... ? - Qui peut accéder où et quand ? Comment gérer les alarmes et les événements ? - Consignes. - Acquittement. - Synoptiques. - Interface tiers. - Exploitation jour / nuit.Y aura-t-il des fonctions complémentaires ?

- Gestion de parkings avec comptage. - Comptage / Anti-passback. - Gestion ascenseur.Infrastructure de communication

- Nécessité d"un réseau dédié pour la sécurité et/ou bande passante ? - Si non, y a-t-il un réseau existant ? - Peut-on l"utiliser ? - Comment faire accéder les entreprises extérieures (visiteurs / sous-traitants) ?Gestion des sauvegardes

Qui sauvegarde, archive régulièrement le système (paramétrages systèmes, personnes, identi?ants) et où ? S"assurer que le système dispose d"une gestion de droit d"administration par type d"opérateur.S"assurer de la capacité du système.

S"assurer des fonctions du système.

Prévoir l"organisation adéquate.

S"assurer des fonctions du système (droit d"accès, plages horaires, jours fériés, ...). S"assurer des fonctions et capacité du système. S"assurer des fonctions et capacité du système.Prévoir les obstacles physiques adéquats

(sas, tripode, ...).S"assurer du bon dimensionnement du réseau

informatique (intranet, extranet, web) et téléphonique (privé, public). La collaboration avec l"administrateur du réseau est recommandée avant le déploiement. Véri?er la compatibilité des logiciels avec les outils mis à disposition par votre société.Attention, sans sauvegarde, pertes totales des

données si défaillance. S"assurer des fonctionnalités de sauvegarde locale et/ou déportée. 10Questions à se poser Conseils / Exigences

Type d"accès / Portes / Verrouillage / Serrure / Obstacle physiqueComment dé?nir un type d"accès ?

Que doit-il se passer sur perte de l"alimentation

normale et secours (batterie vide) ?Quel est le ux de passage (accès principaux /

accès secondaires) par accès ?quotesdbs_dbs11.pdfusesText_17[PDF] schema controle d acces

[PDF] la naissance de vénus histoire des arts

[PDF] la naissance de vénus cabanel

[PDF] botticelli la naissance de vénus analyse

[PDF] naissance de vénus mythologie

[PDF] naissance de venus histoire

[PDF] la naissance de vénus nombre d'or

[PDF] comment récupérer le gaz d'une boisson gazeuse

[PDF] identification du gaz présent dans les boissons

[PDF] nom de la méthode pour recueillir un gaz

[PDF] recueillir un gaz par déplacement d'eau schéma

[PDF] recueillir un gaz par déplacement d'eau protocole

[PDF] comment enlever le gaz d'une boisson gazeuse

[PDF] comment recueillir un gaz par déplacement d'eau