CONTRÔLE DACCÈS

CONTRÔLE DACCÈS

NOS SOLUTIONS CONTRÔLE D'ACCÈS I VAUBAN SYSTEMS. UNE SOLUTION INTUITIVE. Simplicité d'installation et d'utilisation : Gestion via un synoptique de supervision.

Principe de câblage contrôle daccès

Principe de câblage contrôle daccès

Attention il est important de noter que le lecteur est raccordé sur l'UTiL par l'intermédiaire d'un module bornier de référence MB/XX (XX est le type de

CONTRÔLE DACCÈS VIGIK®

CONTRÔLE DACCÈS VIGIK®

Il permet la programmation des badges sur le portail de gestion du contrôle d'accès. (www.acweb.bticino.com). Après avoir configuré ses sites sur le portail il

Catalogue portiers & contrôle daccès

Catalogue portiers & contrôle daccès

□ Sfera New et Robur - synoptique de câblage. BT344662. 2. Appartement 2. BUS. S1. PS. S-. S+. BUS. PL. 3. BT344845. Appartement 3. BUS. 1. 344242. Appartement

CONTROLE DACCES Les indispensables

CONTROLE DACCES Les indispensables

contrôle d'accès avec plus de trois décennies d'innovation et de recherches. ANTIPASSBACK. GLOBAL. SUPERVISION. VIDEO. SYNOPTIQUE. GESTION. VISITEUR. GESTION.

RECOMMANDATIONS DE DÉPLOIEMENT DU PROTOCOLE 802.1

RECOMMANDATIONS DE DÉPLOIEMENT DU PROTOCOLE 802.1

7 août 2018 2.2 Synoptique de connexion . ... Le réseau à accès contrôlé est le réseau dont les accès doivent être maîtrisés.

Contrôle daccès IP

Contrôle daccès IP

En plus de ses savoir-faire en contrôle d'accès Castel propose des solutions complémentaires parfaitement intégrées à la solution VDIP Evolution. Développée en

Contrôle daccès

Contrôle daccès

ENTRO-LITE : synoptique de câblage du contrôleur DC800. ENTRO-LITE : exemple d'architecture. Page 29. Controleurs de Lecteurs. Référence. N° de commande. DC800.

MICRO SESAME

MICRO SESAME

SUPERVISION AVEC ANIMATION GRAPHIQUE DE. PLANS & synoptiques avec symboles animés. SUPERVISION EN TEMPS REEL D'ALARMES DE. CONTROLE D'ACCES intrusion

Brochure GPMSE

Brochure GPMSE

Equipement de l'accès contrôlé consignes. • acquittement. • synoptiques. • interface tiers. • exploitation jour / nuit. • … Y aura-t-il des fonctions ...

CONTRÔLE DACCÈS

CONTRÔLE DACCÈS

NOS SOLUTIONS CONTRÔLE D'ACCÈS I VAUBAN SYSTEMS. UNE SOLUTION INTUITIVE. Simplicité d'installation et d'utilisation : Gestion via un synoptique de

Principe de câblage contrôle daccès

Principe de câblage contrôle daccès

Attention il est important de noter que le lecteur est raccordé sur l'UTiL par l'intermédiaire d'un module bornier de référence MB/XX (XX est le type de

Contrôle daccès : la preuve par lexemple

Contrôle daccès : la preuve par lexemple

–. Access Easy Controller : (AEC). Ce logiciel de contrôle d'accès est un programme résident intégré au contrôleur de porte lui-même (c.-à-d. les niveaux

CONTRÔLE DACCÈS GUIDE 2020-1

CONTRÔLE DACCÈS GUIDE 2020-1

OmniAssure Touch™ de' Honeywell est une gamme puissante de lecteurs de contrôle d'accès prenant en charge les badges à haute fréquence de 1356 MHz

RECOMMANDATIONS DE DÉPLOIEMENT DU PROTOCOLE 802.1

RECOMMANDATIONS DE DÉPLOIEMENT DU PROTOCOLE 802.1

7 août 2018 protocole 802.1X pour le contrôle d'accès à des réseaux locaux ». ... 2.2 Synoptique de connexion . ... 5.6 Synoptique de décision .

Présentation de la gamme de contrôle daccès

Présentation de la gamme de contrôle daccès

La sécurité et la collecte de preuves sont améliorées par des enregistrements vidéo déclenchés sur alarmes. INTEGRATION NATIVE AVEC. LE CONTROLE D'ACCES.

CONTRÔLE DACCÈS : CLAVIER - CENTRALE AVEC BADGE

CONTRÔLE DACCÈS : CLAVIER - CENTRALE AVEC BADGE

NOS SOLUTIONS POUR LE CONTRÔLE D'ACCÈS La centrale DKF2000 permet un contrôle d'accès centralisé de sites publics industriels

Bticino - Contrôle daccès résidentiel Vigik

Bticino - Contrôle daccès résidentiel Vigik

Le contrôle d'accès Bticino permet d'intégrer les badges existants. (type MiFARE) de toutes les solutions existantes sur le marché dans votre installation.

Contrôle daccès

Contrôle daccès

L'enrôleur apparaît alors dans le synoptique de l'installation. Page 34. Manuel d'utilisation SenatorFX.NET / LOG.NET – V.1.4.

SUPERVISION ET CONTROLE DE SITES

SUPERVISION ET CONTROLE DE SITES

La solution de sureté EVOLYNX est un système de contrôle d'accès physique elle permet l'accès aux différents menus

GUIDE METHODOLOGIQUE POUR LES SYSTEMES DE CONTROLE D’ACCES

GUIDE METHODOLOGIQUE POUR LES SYSTEMES DE CONTROLE D’ACCES

Schéma de principe d’un système d’accès tertiaire/industriel 6 Liste des points à vérifier 7 Généralités 7 Règles / Normes / Réglementations / Directives 8 Type d’identifiant et de lecteur 9 Mode de gestion du système / Fonctions d’exploitation 10 Type d’accès / Portes / Verrouillage / Serrure / Obstacle physique 11

Quels sont les avantages d’un système de contrôle d’accès?

Le système permet de gérer localement ou à distance, et en temps réel, des fonctions avancées de contrôle d’accès, de détection d’intrusion et de vidéoprotection. La solution s’adapte à toutes les configurations, des plus élémentaires aux plus complexes.

Comment fonctionnent les systèmes de contrôle d’accès ?

Les systèmes de contrôle d’accès associent un logiciel offrant une vue centralisée des fermetures numériques, avec des fonctionnalités actionnables en temps réel. Les identifiants des personnes concernées sont programmables en fonction de lieux et plages horaires, conférant ainsi des droits d’accès individuels.

Quels sont les aspects d’architecture et de sécurité logique des systèmes de contrôle d’accès ?

Ce guide développe les aspects d’architecture et de sécurité logique propres aux systèmes de contrôle d’accès utilisant des technologies sans contact, et aux systèmes de vidéoprotection. Comme lors de la rédaction du premier guide, l’ANSSI s’est associée au CNPP pour mener une réflexion intégrant l’ensemble des éléments qui composent ces systèmes.

Comment sécuriser le système de contrôle d'accès ?

Les systèmes de contrôle d’accès offrent une sécurité non négligeable via des supports d’identification électroniques, fiables et protégés contre tout copiage ou détournement. Ces accès sont contrôlables à distance, chaque action peut se réaliser directement via le logiciel.

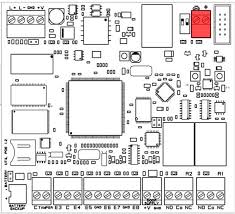

Principe de câblage contrôle d·accès

Attention !

document de principe, il ne fait pas office de schéma de câblage et ne prend pas en compte les cas particuliers.Technologies.

un module UTiL/TILLYS ou un module de porte (MDP1) contrôlant ce lecteur, implanté soit dans un faux plafond soit dans une zone technique à proximité.Dans tous les cas le module électronique devra être situé dans la zone protégée par le lecteur de badges.

Le module de gestion peut être soit un module UTiL/TILLYS soit un module MDP1 :fournir une adresse IP Fixe, à demander à l'administrateur réseau du site, si une connexion doit

être faite au réseau général de l'entreprise.module bornier de référence MB/XX (XX est le type de module bornier, qui doit être sélectionné

en fonction du lecteur de badges).Exemple : UTiL avec MB/RJ45.

Attention il est important de noter que le lecteur de badges est raccordé directement sur le MDP1 (sans module bornier MB/XX).Ne pas oublier

les coffrets (BTE40, BTE80"), les alimentations des modules, des lecteurs et des capteurs, les alimentations des systèmes de verrouillage, les batteries.Principe de câblage contrôle d·accès

Conseils / précautions :

Ne pas faire passer dans un seul et même câble multi-paires la commande de la serrure, laIl est indispensable de raccorder les blindages des câbles aux deux extrémités des équipements

actifs (UTL, lecteurs de badges) sur les bornes Gnd des différents équipements. Dans le pire des

Pour éviter les perturbations et préserver la durée de vie des relais lors de la commande de

charges selfiques (gâches électriques, ventouses, relais de commande"), il est obligatoire uniquement) ou des varistances pour supprimer les parasites générés lors de la commande deces organes. Les protections doivent être installées au plus près des organes de verrouillage.

câble est utilisé pour la télé-alimentation (alimentation à distance) des équipements, les sections

supérieure à 10.5V. TIL Technologies peut fournir un fichier Excel qui permet de calculer les sections de câbles en fonction des consommations et des longueurs. Le Bouton Bris de Glace (BBG) doit agir directement sur la commande de la serrure. En effet, logiciel de supervision, alors un BBG double contact est nécessaire. reliés à la partie mobile de la porte (ils passent donc dans un manchon de protection) doivent Les alimentations des organes de verrouillage ne doivent pas être les mêmes que les alimentations des organes de commande. Il est indispensable de prévoir des alimentationsséparées, dont les caractéristiques de puissance sont adaptées à ou aux organes de verrouillage.

Ces alimentations devront notamment être capables de délivrer les pics de courant éventuels créés lors des commandes.Coffret BTE

Légende

P.-E. WILLETTE

26/06/20125.0

Principe de cąblage d'une porte t Cas 1 : bornierMatériel réseau

Alimentation modules

et lecteursAlimentation serrure

Batterie

Lecteur de badges

Contact de porte

Serrure

Boîtier bris de glace

Bouton poussoir

Batterie

UTiLTILLYS

Le schéma ci-dessous prĠsente le raccordement d'un lecteur en RS485. Il edžiste un bornier permettant le raccordement d'un lecteur Data/Clock ou Wiegand. Attention : le schéma de raccordement de la serrure est un exemple. Il peut varier suivant le type de serrure raccordée.Module bornier

couleurlientype réseau Ethernet TCP/IPcâble réseau cat 5UTL -> borniercordon RJ45/RJ45 cat 5

RS485DC/WiegandRS485DC/Wiegand

23600m100m

infos serrure -> UTLcâble téléphonique LY 8/10èCP -> UTLcâble téléphonique LY 8/10è

BP/BBG -> UTLcâble téléphonique LY 8/10è commande serruresouple, type suivant serrure alimentationquotesdbs_dbs7.pdfusesText_5[PDF] schema controle d acces

[PDF] la naissance de vénus histoire des arts

[PDF] la naissance de vénus cabanel

[PDF] botticelli la naissance de vénus analyse

[PDF] naissance de vénus mythologie

[PDF] naissance de venus histoire

[PDF] la naissance de vénus nombre d'or

[PDF] comment récupérer le gaz d'une boisson gazeuse

[PDF] identification du gaz présent dans les boissons

[PDF] nom de la méthode pour recueillir un gaz

[PDF] recueillir un gaz par déplacement d'eau schéma

[PDF] recueillir un gaz par déplacement d'eau protocole

[PDF] comment enlever le gaz d'une boisson gazeuse

[PDF] comment recueillir un gaz par déplacement d'eau