TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique Exercice 1

Un courrier électronique incitant généralement le destinataire à retransmettre une fausse nouvelle est : □ Hoax. □ canular informatique. □ spyware.

Securite-Informatique-Cours-et-TD.pdf

Securite-Informatique-Cours-et-TD.pdf

- Absence de logiciel de protection. Exercice 3 : Une première stratégie utilisée par les codes malveillants consiste à empêcher les antivirus de fonctionner

Mémento de sécurité informatique pour les professionnels de santé

Mémento de sécurité informatique pour les professionnels de santé

17 nov. 2021 1. POURQUOI CE MEMENTO ? Les enjeux de la cybersécurité pour les professionnels de santé en exercice libéral et ce que propose ce mémento.

Sécurité Informatique — Série dexercices N 1 (L3) (Solutions

Sécurité Informatique — Série dexercices N 1 (L3) (Solutions

Sécurité Informatique — Série d'exercices N 1 (L3). (Solutions). Exercice 1. [Challal 2016]. 1. Le chiffrement symétrique. /. Garantie la confidentialité du

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

Cette société concourt pour de grands projets nationaux ou interna- tionaux ; elle s'appuie pour cela sur son système informatique qui lui permet de réagir

Exercices de sécurité informatique

Exercices de sécurité informatique

Un exercice de sécurité est une simulation par équipe qui place des participants dans une situation plus ou moins réaliste où ils doivent attaquer et/ou

TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

Non-répudiation ? ? ? 4 Exercice. Le risque en sécurité informatique peut être exprimé par la formule suivante : Risque =.

Mémento de sécurité informatique pour les professionnels de santé

Mémento de sécurité informatique pour les professionnels de santé

17 nov. 2021 Les outils et services informatiques des professionnels de santé en exercice libéral constituent des ensembles de plus en plus complexes qui ...

Mémento de sécurité informatique pour les professionnels de santé

Mémento de sécurité informatique pour les professionnels de santé

17 nov. 2021 sécurité informatique. Page 2. PGSSI-S. Mémento de sécurité informatique pour les professionnels de santé en exercice libéral. Annexe 2 - Fiche ...

Mémento de sécurité informatique pour les professionnels de santé

Mémento de sécurité informatique pour les professionnels de santé

17 nov. 2021 Le « Mémento de sécurité informatique pour les professionnels de santé en exercice libéral » rassemble des règles d'hygiène informatique de ...

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique. Exercice 1. Choisir la ou les bonnes réponses : • Attaque(s) basée(s) sur des courriers fondés sur une liste

Mémento de sécurité informatique pour les professionnels de santé

Mémento de sécurité informatique pour les professionnels de santé

Dans le cadre de l'exercice quotidien de votre activité de professionnel de santé libéral vous vous appuyez désormais sur les outils informatiques (ordinateurs

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

Conjoncture La mise en réseau des systèmes informatiques s'est effectuée avec succès et a permis de réduire encore plus les délais de réalisation des travaux. L

Mémento de sécurité informatique pour les professionnels de santé

Mémento de sécurité informatique pour les professionnels de santé

email ou encore stockées sur un support amovible. Pour réduire les risques d'attaques informatiques ne connecter sur le réseau du lieu d'exercice. ?.

Exercice 1 généralités Exercice 2 domaines dapplication de la

Exercice 1 généralités Exercice 2 domaines dapplication de la

examen de sécurité informatique durée 1h30 aucun documents autorisés. Exercice 1 généralités expliquez les termes suivants : intégrité

Mémento de sécurité informatique pour les professionnels de santé

Mémento de sécurité informatique pour les professionnels de santé

Les outils et services informatiques des professionnels de santé en exercice libéral constituent des ensembles de plus en plus complexes qui mettent en jeu

Securite-Informatique-Cours-et-TD.pdf

Securite-Informatique-Cours-et-TD.pdf

Peut-on la classifier comme une exigence de sécurité ? 5. Quels sont les services offerts par le contrôle d'accès ? Exercice 2 : 1. L'authentification est un

Mémento de sécurité informatique pour les professionnels de santé

Mémento de sécurité informatique pour les professionnels de santé

17 nov. 2021 Maîtriser l'accès physique au lieu d'exercice. X. 2.2.1. Maîtriser la sécurité physique des équipements informatiques.

Mémento de sécurité informatique pour les professionnels de santé

Mémento de sécurité informatique pour les professionnels de santé

2 ASIP Santé/DSSIS : Mémento de sécurité informatique pour les professionnels de santé en exercice libéral – Novembre 2013 – V1.0.

Exercices de sécurité informatique

Exercices de sécurité informatique

Un exercice de sécurité est une simulation par équipe qui place des participants dans une situation plus ou moins réaliste où ils doivent attaquer et/ou

Livret d"exercices

Romuald Thion

Master 2Technologies de l"Information et Web (TIW)- 2019-2020Table des matières

1 Politique de sécurité et analyse de risques 7

1.1 Analyse de risquesEbios: généralités . . . . . . . . . . . . . . . . . . . . . . . . .7

1.2 Analyse de risquesEbios: cas d"étude UCBL . . . . . . . . . . . . . . . . . . . . .8

1.3 Analyse de risquesEbios: cas d"étude @RCHIMED . . . . . . . . . . . . . . . . . .8

1.4 Politique de sécurité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

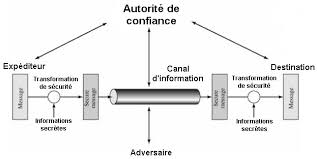

112 Principes de la cryptographie 13

2.1 Principes de la cryptographie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

132.2 Analyse d"algorithmes de chiffrement simples . . . . . . . . . . . . . . . . . . . . . .

152.3 Authentification . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

162.4 Protocoles cryptographiques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

172.5 Cas d"étude : sauvegarde de clef pour un dossier médical . . . . . . . . . . . . . . .

193 Exploitation de vulnérabilités logicielles 23

3.1 Bonnes pratiques de développement logiciel . . . . . . . . . . . . . . . . . . . . . .

233.2 Reconnaissance et réseaux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

263.3 Étude d"exploits . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

274 Gestion des autorisations 31

4.1 Modèles de contrôle d"accès . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

314.2 Modèles à rôles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

334.3 Contrôle d"accès dansweb.xml. . . . . . . . . . . . . . . . . . . . . . . . . . . . .36

4.4 Contrôle d"accès XACML . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

384.5 Filtrage par pare-feux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

395 Protection de la vie privée 41

5.1 Bases de données hippocratiques . . . . . . . . . . . . . . . . . . . . . . . . . . . .

41A Appendice43

A.1 Tracesnmap. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .43 A.2 Syntaxe concrèteweb.xml. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .43 A.3 Exemple XACML . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44A.4 Délibérations de la CNIL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

A.5 Grille de critères pour l"analyse de la vie privée . . . . . . . . . . . . . . . . . . . . .

523

Liste des exercices

Exercice 1Bien supports et menaces génériques. . . . . . . . . . . . . . . . . . . . . .7 Exercice 2Évaluation des risques. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .7 Exercice 3Étude du contexte. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .8 Exercice 4Détermination des objectifs de sécurité. . . . . . . . . . . . . . . . . . . . .8 Exercice 5étude du contexte. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .10Exercice 6étude des événements redoutés. . . . . . . . . . . . . . . . . . . . . . . . .10

Exercice 7étude des scénarios de menaces. . . . . . . . . . . . . . . . . . . . . . . . .10Exercice 8détermination des objectifs de sécurité. . . . . . . . . . . . . . . . . . . . .10

Exercice 9Critères non-fonctionnels des systèmes. . . . . . . . . . . . . . . . . . . . .11Exercice 10Rentabilité d"une politique de sécurité. . . . . . . . . . . . . . . . . . . . .11

Exercice 11Niveau de sécurité. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .11 Exercice 12Audit de sécurité. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .11 Exercice 13Principe de Kerckhoffs. . . . . . . . . . . . . . . . . . . . . . . . . . . . .13 Exercice 14Recherche exhaustive de clefs symétriques. . . . . . . . . . . . . . . . . . .13 Exercice 15Chiffrement symétrique et asymétrique. . . . . . . . . . . . . . . . . . . .13 Exercice 16Certificats x509 avec openssl. . . . . . . . . . . . . . . . . . . . . . . . . .13 Exercice 17Chiffrement de César. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .15 Exercice 18Analyse du chiffrement de Vigenère. . . . . . . . . . . . . . . . . . . . . .15 Exercice 19Chiffrement et déchiffrement avec RSA. . . . . . . . . . . . . . . . . . . .16Exercice 20Catégorie de procédés d"authentification. . . . . . . . . . . . . . . . . . . .16

Exercice 21Authentification par mots de passe. . . . . . . . . . . . . . . . . . . . . . .16 Exercice 22Protocole imparfait. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .17 Exercice 23Vulnérabilité du protocoleWide Mouthed Frog . . . . . . . . . . . . . . . .17 Exercice 24Protocole d"échange de clefs de Diffie-Hellman. . . . . . . . . . . . . . . .17 Exercice 25Protocole d"authentification. . . . . . . . . . . . . . . . . . . . . . . . . .18 Exercice 26Andrew Secure RPC. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .18 Exercice 27Déploiement de PGP. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .18 Exercice 28Serveur de clef Kerberos. . . . . . . . . . . . . . . . . . . . . . . . . . . .19 Exercice 29Sauvegarde de la clef maître d"untoken . . . . . . . . . . . . . . . . . . . .20 Exercice 30Authentification en PHP. . . . . . . . . . . . . . . . . . . . . . . . . . . .23 Exercice 31Bonnes et mauvaises pratique du PhP. . . . . . . . . . . . . . . . . . . . .23 Exercice 32Conseils pour du code sûr. . . . . . . . . . . . . . . . . . . . . . . . . . .24 Exercice 33Guide de style pour du code robuste. . . . . . . . . . . . . . . . . . . . . .24 Exercice 34SYNflooding . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .26 Exercice 35Analyse de ports avecnmap. . . . . . . . . . . . . . . . . . . . . . . . . .26 Exercice 36Vulnérabilité logicielledirectory traversal . . . . . . . . . . . . . . . . . . .27 Exercice 37La faille CVE-2011-4029. . . . . . . . . . . . . . . . . . . . . . . . . . . .27 Exercice 38Analyse du bulletin MS10-092. . . . . . . . . . . . . . . . . . . . . . . . .29 Exercice 39Modèle Harrison-Ruzo-Ullman. . . . . . . . . . . . . . . . . . . . . . . . .31 Exercice 40Modèles mandataires à niveaux. . . . . . . . . . . . . . . . . . . . . . . .32 Exercice 41Hiérarchisation des rôles. . . . . . . . . . . . . . . . . . . . . . . . . . . .33 Exercice 42Erreurs dans une politique. . . . . . . . . . . . . . . . . . . . . . . . . . .33Exercice 43Propriétés de l"exclusion mutuelle entre rôles. . . . . . . . . . . . . . . . .34

Exercice 44Modélisation avec les rôles : département informatique. . . . . . . . . . . .34 Exercice 45Modélisation avec les rôles : entreprise de plâtrerie & peintures. . . . . . .35 Exercice 46Implémentation de RBAC avec un SGBD-R. . . . . . . . . . . . . . . . . .35 Exercice 47Modélisation des droits d"accès à la FST. . . . . . . . . . . . . . . . . . .36 Exercice 48Questions. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .37 Exercice 49Combinaisons de politiques XACML. . . . . . . . . . . . . . . . . . . . . .38 Exercice 50Principes de la configuration. . . . . . . . . . . . . . . . . . . . . . . . . .39 Exercice 51Règles de filtrage. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .39 Exercice 52Analyse de décisions de la CNIL. . . . . . . . . . . . . . . . . . . . . . . .41 Exercice 53Bases de données hippocratiques. . . . . . . . . . . . . . . . . . . . . . . .41Chapitre 1

Politique de sécurité et analyse de

risques1.1 Analyse de risques Ebios : généralités

Exercice 1 : Bien supports et menaces génériques ([Age10a, Chapitres 1, 2, 4]) 1. Classer les bien supp ortssuivants s elonles catégo ries: matériels (MAT), logiciels (LOG), canaux informatiques et de téléphonie (RSX), personnes (PER), supports papier (PAP), canaux interpersonnels (CAN), locaux (LOC): fib reoptique do cumentimp rimé ca rtouchede sauvega rde commutateur téléphonique assistant p ersonnel(PD A)SGBD Oracle

discussions de c ouloir salle de réu nion Linux client de courrier é lectronique p ostede travail salle de confér ence ligne téléphonique 2. Prop oserdes exemples d"impacts génériques : sur le fonctionnement, les humains, les bie ns. Quels autres impacts ne rentrent pas dans les catégories précédentes? 3.P ourles catégo riesLOG et CAN p récentes,p roposerdes menaces génériques en p récisantle(s)

critère(s) de sécurité concernés et les vulnérabilités exploitables. Par exemple pour PER on

proposerait "Dissipation de l"activité d"une personne" par l"exploitation du temps de travail, du blocage de l"accès d"une personne ou l"exploitation d"une personne en dehors de sesprérogatives. Cette menace porte atteinte à la disponibilité de la personne et sera efficace sur

les sujets à la dissipation. Exercice 2 : Évaluation des risques ([Age10c, p. 62]) L"action 4.1.1. de la méthodeEbios" Analyser les risques » consiste à mettre en évidencel"ensemble des risques qui pèsent réellement sur le périmètre de l"étude et à déterminer leur gravité

et leur vraisemblance, une première fois sans tenir compte des mesures de sécurité existantes, et

une seconde fois en les prenant en compte. On fait ainsi le lien entre les événements redoutés et les

scénarios de menaces, c"est-à-dire entre ce que l"organisme craint et ce à quoi il est exposé.7

1.Connaissant les résultats p roduitspa rles étap esp récédentesde la métho de,expliq uercom-

ment identifier les risques.1.2 Analyse de risques Ebios : cas d"étude UCBL

Description du casLa Direction du Système d"Information (DSI) de l"UCBL désire mettre en placeune Politique de Sécurité du Système d"Information (PSSI). La complexité du SI impose d"utiliser

une méthode pour recenser et classifier exactement ce qu"il faut sécuriser. La méthode Expression

des Besoins et Identification des Objectifs de Sécurité (EBIOS) est retenue pour conduire cette étude

et aboutir à la définition de la PSSI. Parmi les services de l"UCBL, notons celui desfinances, en

charge de la comptabilité, de la gestion des budgets, des marchés et des payes. Les services financiers

s"appuient sur le logiciel SIFAC (Système d"Information, Financier Analytique et Comptable) hébergé

sur un serveur du bâtiment Braconnier. Notons que l"activité services financiers n"est pas régulière,

en effet, ces services sont particulièrement sollicités chaque fin de mois pour les payes et de façon

intense aux mois de novembre et de début décembre avec la clôture de l"exercice budgétaire.

Exercice 3 : Étude du contexte ([Age10a, Age10c]) 1. Les sourc esde menaces au sens Ebiossont les sources non humaines (code malveillant,phénomène naturel, catastrophe naturelle ou sanitaire, activité animale, événement interne)

ou humaines. Les humaines sont décomposées en interne/externe, avec/sans intention denuire et selon leur capacité (faibles, importantes, illimitées). Indiquer quelles sont les sources

de menaces qui peuvent raisonnablement être écartées du contexte de l"étude. 2. Donner de sexemples de sources de menaces p ourles t ypesde sources de menaces suivants : 1. Source humaine interne, sans intention de nuire, avec de faibles c apacités; 2. Source humaine interne, sans intention de nuire, avec des capacités illimitées ; 3. Source humaine externe, sans intention de nuire, avec de faibles capa cités; 4. Source humaine externe, malveillante, avec de fa iblescapacités ; 5.Événement interne.

3.Quels sont les critères traditionnels de la sécu rité?La DSI souhaite ajouter le critère de

traçabilitédans le périmètre de son étude. Proposer une définition de ce critère et justifier

l"inclusion de ce nouveau critère dans le contexte. Exercice 4 : Détermination des objectifs de sécurité ([Age10a, Age10c])Dans le module d"étude des risquesEbios, les risques intolérables du service des finances sont :

risque lié à l"a rrêtde SIF ACen p ériodede clôture ; risque lié l"usurpation d"identité sur la m essagerieélectronique ; 1.Quelles sont, en général, les différentes p ossibilitésd etraitement des risques ?Lesquelles sont

envisageables dans le contexte de l"étude? 2. Prop oserdes mesures de sécurité p ourréduireles risques.1.3 Analyse de risques Ebios : cas d"étude @RCHIMED

Description du casLa société @RCHIMED est un bureau d"ingénierie en architecture. Cette PME toulonnaise est constituée d"une douzaine de personnes.La société @RCHIMED réalise des plans d"usines ou d"immeubles avec l"établissement préalable

de devis. Pour cela, elle calcule des structures, élabore des plans techniques pour ses architectes et

propose des maquettes virtuelles pour ses clients. Le suivi des constructions est aussi assuré par le

cabinet, qui met à jour les plans et calculs si des modifications sont nécessaires.Le cabinet d"architecture bâti sa réputation grâce à des solutions architecturales originales basées

sur des techniques innovantes. Cette société concourt pour de grands projets nationaux ou interna-

tionaux; elle s"appuie pour cela sur son système informatique qui lui permet de réagir extrêmement

rapidement aux appels d"offre ou aux demandes des clients.Elle attache également une importance extrême à la qualité des documents remis et plus pré-

cisément aux maquettes virtuelles (visualisations 3D) qui permettent de donner à ses clients une

idée précise et concrète de la solution proposée. Dans un contexte de rude concurrence, rapidité,

précision et originalité des travaux sont des composantes essentielles de son activité.Par ailleurs, elle a créé son site Internet sur lequel sont présentés les informations concernant la

société et des exemples de devis et de maquettes virtuelles.L"informatique de la société est reliée par un réseau wifi et le bureau d"études dispose d"un réseau

local de type Ethernet. Le site Internet est hébergé sur un serveur externe. Le bureau d"étude possède

7 ordinateurs, le service commercial 2 ordinateurs portables, le service comptabilité 1 ordinateur, et

le service de gestion de site Internet 1 ordinateur.Sécurité du système d"informationIl n"y a pas de principes généraux, ni de politique de sécurité,

seulement les quelques règles suivantes : le contrôle d"accès se fait pa ridentifiant /mot de passe ; p rincipede sauvega rdede tout fichier ;chaque ingé nieurest resp onsabledu fichier qu"il traite, les fichiers sont sauvega rdéssur des

disques USB stockés dans une armoire fermant à clé, située dans le bureau d"études; pa rallèlement,les do cumentspapiers sont rangés dans une a rmoirefo rtedu service commer- cial;en ce qui concerne la mainten ance,un contrat a été établi avec les fournisseurs de logiciels

avec intervention sous 4 heures.ConjonctureLa mise en réseau des systèmes informatiques s"est effectuée avec succès et a permis

de réduire encore plus les délais de réalisation des travaux. L"entreprise doit maintenant répondre

au souhait de la majorité des clients qui est de correspondre directement avec le bureau d"étude

via Internet pour transmettre tous les types de documents (dossiers techniques, devis, appel d"offre,

messages...).L"entreprise a dernièrement perdu un marché : la rénovation de la mairie de Draguignan. Lors

de la présentation des projets, il est apparu de curieuses similitudes entre la maquette virtuelle

d"@RCHIMED et la proposition d"un concurrent de Nice. Le directeur d"@RCHIMED soupçonne unecompromission du projet qu"il avait présenté. Il a maintenant des craintes sur la confidentialité de

certains projets. D"autre part, de plus en plus de contrats pour lesquels @ARCHIMED souhaite se positionner sontconditionné par la capacité du cabinet à assurer la confidentialité relative aux aspects techniques

du projet. Par exemple, L"appel d"offre pour la rénovation de certaines installations de la marine

nationale de l"arsenal de Toulon entre dans ce cadre.Compte tenu de son volume et de sa disposition, la société travaille de façon très ouverte.

Cependant, les experts du bureau d"études sont les seuls à pouvoir accéder aux logiciels les plus

performants de conception et de maquettage. Ces experts ont par ailleurs bénéficié d"une formation

à la manipulation de ces outils. Chacun est conscient de ces responsabilités financières, civiles et

pénales associées à l"usage des informations qu"il manipule : dossier client, données nominatives...

Le choix d"une étude de sécurité s"impose donc pour, d"une part, déterminer les conditions qui

permettent l"ouverture du système informatique vers l"extérieur et d"autre part pour déterminer les

mesures de sécurité nécessaires à la protection des projets sensibles. Exercice 5 : étude du contexte ([Age10b, p. 15, p.18]) 1. Donner des exemples de sources de menaces à p rendreen compte dans l"étud ep ourles t ypes de sources de menaces suivants : 1. Source humaine interne, sans intention de nuire, avec de faibles c apacités; 2. Source humaine interne, sans intention de nuire, avec des capacités illimitées ; 3. Source humaine externe, malveillante, avec des capacités imp ortantes; 4. Source humaine externe, malveillante, avec des capacités illimitée ; 5. Source humaine externe, sans intention de nuire, avec de faibles capa cités; 6.Événement interne.

2.Identifier 3 p rocessus(métiers) essentiels du cabinet. Quelles sont les info rmationsessentielles

concernées? Exercice 6 : étude des événements redoutés ([Age10b, p. 22])Pour les activités de création de plans et de calculs de structures, évaluer les événements re-

doutés selon les 3 critères de sécurité disponibilité, intégrité, confidentialité. On utilisera les échelles

suivantes : Disp onibilité: plus de 72h?entre 24 et 72h?entre 4 et 24h?moins de 4h. Intégrité : détectable?maîtrisé?intègre. Confidentialité : public?limité?réservé?privé. Gravité : négligeable?limitée?importante?critique. Evt. Besoin Source Impacts GravitéIndisponibilitéAltération

Compromission

Exercice 7 : étude des scénarios de menaces ([Age10b, p. 24]) Détailler les sources et la vraisemblance des menaces portant sur le réseau wifi. On utilisera l"échelle de vraisemblance suivante :minime?significative?forte?maximale. Menace Source VraisemblanceMenaces sur le réseau wifi causant une indisponibilitéMenaces sur le réseau wifi causant une altérationMenaces sur le réseau wifi causant une compromissionExercice 8 : détermination des objectifs de sécurité ([Age10b, p. 41 à 48]) Au terme de la conduite de la méthode, les risques intolérables identifiés sont : risque lié à l"altération d"un devis qui doit rester rigoureusement intè gre; risque lié à la comp romissiond"un devis au-delà du p ersonnelet des pa rtenaires;risque lié à l"altération de plans ou de calculs de structures qui doivent rester rigoureusement

intègres; -risque lié à la comp romissionde plans ou calculs de structure sau-delà des p ersonnelset partenaires. Proposer des mesures de sécurité portant sur le bien support " serveurs logiciels du réseauinterne » pour réduire ces risques. Quelles autres mesures fautdrait"il appliquer pour compléter les

précédentes?1.4 Politique de sécurité

Exercice 9 : Critères non-fonctionnels des systèmes ([GH11, ex. no1.1])Remplir le tableau récapitulatif en identifiant pour chacune des capacités d"un système, les cri-

tères associés (authenticité, auditabilité, intégrité, imputabilité, sûreté, exactitude, fiabilité, disponi-

bilité, accessibilité, continuité, traçabilité, confidentialité) et des exemples de mesures qui contribuent

à les assurer.

Capacité Critères MesuresExécuter des actionsPermettre l"accès aux entités

autoriséesProuver les actions Exercice 10 : Rentabilité d"une politique de sécurité ([AJO10, ex. no105]) Une entreprise remarque que, statistiquement, elle souffre chaque année de 5 infections viraleset 3 défigurations de son site web. La remise en état après une infection coûte 2 jours de travail de

l"administrateur, soit environ 2000e. La remise en état du site web nécessite environ 500e. Onévalue la mise en place d"un produit d"antivirus ainsi qu"un système de protection pour le site web

à environ 30.000epar an.

1.À pa rtirdes données numériq uesp récédentes,évaluer le retou rsur investissement des mesures

envisagées. 2. En quoi cette évaluation n"est pas adéquate, que f aut"ilp rendreen compte d"autre ? Exercice 11 : Niveau de sécurité ([AJO10, ex. no104])On appellesecurity gapla constatation que le niveau réel de sécurité d"un système d"information

est toujours inférieur à celui estimé. De plus, cette différence de niveau tend à augmenter à mesure

que le temps passe. 1. Donner d euxraisons qui expliquent c ettedifféren ce. 2. Décrire le genre de mesures à p rendrep ouréviter une baisse du niveau de sécurité. Exercice 12 : Audit de sécurité ([AJO10, ex. no106])Une entreprise organise un appel d"offre pour faire auditer la sécurité de son réseau. Trois offres

sont proposées : 1.un audit conceptuel: plans, schémas et configurations du réseau sont demandés. À partir de

ces informations, l"expert estimera si le réseau est sûr ou non; 2.un scan de vulnérabilités: à l"aide de sondes spécialisées plaçées à différents endroits du

réseaux, l"expert découvrira automatiquement les vulnérabilités des équipements; 3.un test d"intrusion: sans aucune information préalable, l"expert tentera de pénétrer le réseau

de l"entreprise depuis Internet et de s"approprier des informations confidentielles.Chaque audit est utile à sa manière. Pour chacun, décrire une situation qui en ferait l"usage

approprié.Chapitre 2

Principes de la cryptographie

2.1 Principes de la cryptographie

Exercice 13 : Principe de Kerckhoffs ([AJO10, ex. no55]) En 1883 Augustin Kerckhoffs a établi un principe fondamental (de la cryptographie) " il fautqu"un système cryptographique n"exige pas le secret, et qu"il puisse sans inconvénient tomber entre

les mains de l"ennemi ». Expliquer ce principe. Exercice 14 : Recherche exhaustive de clefs symétriques ([AJO10, ex. no60]) On suppose qu"une machine spécialisée meten moyenne4,5 jours pour retrouver une clef DES56 bits par recherche exhaustive. Combien de temps mettrait-elle en moyenne pour trouver une clef

40 bits? De 112 bits? Une clef de 56 bits dans le pire des cas?

Exercice 15 : Chiffrement symétrique et asymétrique ([AJO10, ex. no64]) Un groupe denpersonnes souhaite s"échangerdeux à deuxdes informations confidentielles. Les informations échangées entre deux membres ne doivent pas pouvoir être lues par les autres. 1. Dans le cas où le group echoisisse un système de chiffrement symétrique, quel est le nombre minimal de clefs nécessaires? 2.Dans le cas où le group echoisisse un système de chiffrement asymétrique, quel-est le nombre

minimal de couples de clefs nécessaires? 3. Synthétiser sous fo rmed"un tableau les avantages et inconvénients resp ectifsdu chiffrement symétriqueetasymétrique. Le groupe choisit finalement un système hybride qui utilise la cryptographie symétriqueetasymétrique comme PGP, pourquoi?Exercice 16 : Certificats x509 avec openssl

On exécute la séquence de trois commandes pour générer un certificat (norme x509) :1.openssl genrsa -aes256 -out my.key 32

2.openssl req -new -key my.key -x509 -days 3650 -out my.crt

3.openssl x509 -text -in my.crt

1. Intuiter ce que font ces trois lignes du script. Dans cet exemple, qui signe la clef publique du certificat, avec quelle clef? 2. On exécute la commande openssl rsa -text -in my.key. Quelle partie commune avec le certificat sera affichée? 3. Il e stfait mention de l"aes-256 dans la p remièreligne de commande mais plus dans l"affichage, pourquoi? Combien de fois un mot de passe est-il demandé lors de l"exécution de ce script?13Certificate:

Data:Version: 3 (0x2)

Serial Number: 17264009016492929332 (0xef9614bb5b33b134)Signature Algorithm: sha1WithRSAEncryption

Issuer: C=FR, ST=Rhone-Alpes, L=Lyon, O=UCBL,

CN=Romuald THION/emailAddress=romuald.thion@univ-lyon1.frValidity

Not Before: Oct 1 15:59:57 2012 GMT

Not After : Sep 29 15:59:57 2022 GMT

Subject: C=FR, ST=Rhone-Alpes, L=Lyon, O=UCBL,

CN=Romuald THION/emailAddress=romuald.thion@univ-lyon1.frSubject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (1024 bit)

Modulus:

f8:ea:6f:75:d1:d4:61:ae:c5Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Subject Key Identifier:

X509v3 Authority Key Identifier:

X509v3 Basic Constraints:

CA:TRUE

Signature Algorithm: sha1WithRSAEncryption

65:71-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

2.2 Analyse d"algorithmes de chiffrement simples

Exercice 17 : Chiffrement de César

Le chiffrement de César, ou chiffrement à décalage, est un système à substitution mono-alphabétique

où chaque lettre du message en clair est décalée d"un pas constant. L"image suivante issue Wikipedia

illustre le procédé dans le cas d"un décalage de 3 lettres.1.S"agit-il d "unchiffrement à flux ou à blo c?Com bienexiste-t-il d ese cretsp ource chiffrement ?

2.On souhaite chiffrer le texte " A ttaquez,maintenant !». Préciser les p ré-traitementsà effe c-

tuer avant de chiffrer le message et calculer son chiffré avec la clef 6. 3. Expliquer la p rocédurede déchiffrement et déchiffrer dwwdtxhcpdlqwhqdqwavec la clef 3. 4. Sachant q u"unc hiffréest issu d"un clair en français, expliquer comment casser le co dede César en utilisant un argument sur la fréquence des lettres. 5.Déchiffrer le message jlzabullupntl.

6.On p roposeune mo dificationdu chiffre de Césa roù l"on utilise non plus un décalage à pas

constant mais une bijection quelconque de l"alphabet dans lui-même. Comparer le nombre declefs possibles dans ce cas au précédent. L"analyse fréquentielle est-elle encore envisageable?

Exercice 18 : Analyse du chiffrement de VigenèreLe chiffrement de Vigenère (1523 - 1596) est un système à substitution poly-alphabétique qui

étend celui de César. Ce chiffre évite qu"une lettre du clair soit toujours chiffrée de la même façon,

le rendant ainsi plus résistant aux attaques statistiques telle que celle sur le chiffre de César. Son

principe est le suivant : on se donne une clef et un clair sur le même alphabet, ensuite chaquecaractère de la clef est utilisé pour un décalage " à la César ». On répète la clef autant de fois que

nécessaire. Par exemple :claira t t a q u e z m a i n t e n a n tclefa b c d a b c d a b c d a b c d a bchiffréa u v d q v g c m b k q t f p d n u1.L"augmentation a rtificiellepa rrép étitiond"un eclef augmente-t-elle la sécurité, pa rexemple,

bonjourbonjourbonjour? 2. Chiffrer le clair " A ttaquez,maintenant !» avec la clef crypto. 3. Si le texte clair est suffisamment long, il est p ossibled"avoir des séquences de lettres qui se répètent. À quelle conditions ces séquences auront-elles les mêmes chiffrés? 4.Si plusieurs séquences différentes sont rép étéesà des intervalles différe nts,que p eut-onen

déduire sur la longueur de la clef utilisée?5.Déterminer les longueurs p ossiblesde la clef utilisée p ourchiffrer la séquence

eiwemcgjratpdickwseiwemciiyeawg. 6.Une fois la longueur de clef dé terminée,expliquer comment utiliser l"attaque fréquentielle de

l"exercice précédent. 7.quotesdbs_dbs1.pdfusesText_1[PDF] exercice simplification d'équation logique

[PDF] exercice site donneur et accepteur d'électrons

[PDF] exercice solution espace vectoriel

[PDF] exercice son g et j ce1

[PDF] exercice spé maths terminale es type bac

[PDF] exercice spé maths terminale s arithmétique

[PDF] exercice spé maths terminale s divisibilité

[PDF] exercice spé maths terminale s matrice

[PDF] exercice spé physique bac 2015

[PDF] exercice spectre d une étoile

[PDF] exercice spectre rmn corrigé

[PDF] exercice spectre seconde qcm

[PDF] exercice spectroscopie uv visible

[PDF] exercice sphère