TP 1 : Le chiffrement de Vigen`ere

TP 1 : Le chiffrement de Vigen`ere

– le nom de l'exécutable est vigenere;. – le premier argument est soit le caract`ere c pour chiffrement

Introduction à la cryptographie TD2 – Monoalphabétique

Introduction à la cryptographie TD2 – Monoalphabétique

TD2 – Monoalphabétique automatique Vigenère et Vernam. Cécile Pierrot. 17 Octobre 2019. 1 Substitution monoalphabétique. Le chiffre de César (du nom de

Chiffrement par substitution.

Chiffrement par substitution.

Le chiffre de César est un chiffre monoalphabétique (c'est-à-dire que chaque let- Le chiffrement de Vigenère est un chiffrement par translation ...

Cryptographie

Cryptographie

pourrait être intercepté) c'est donc le message crypté. Alors qu'en rouge c'est la Le chiffrement de Vigenère remédie à ce problème. On regroupe les.

Compte rendu du TIPE sur une Etude Bibliographique Sujet n°14

Compte rendu du TIPE sur une Etude Bibliographique Sujet n°14

9 juin 2006 3) Chiffre de Vigenère ... A. Chiffrement asymétrique ou à clef publique ... de langages utilisés pour coder un message électronique.

Crypotagraphie : Partie I I Le codage César

Crypotagraphie : Partie I I Le codage César

C'est en 1586 qu'il publie son Traité des chiffres ou. Secrètes manières d'écrire qui explique son nouveau chiffre (le texte intégral est disponible sur le

CRYPT GRAPHIE

CRYPT GRAPHIE

Le chiffre de Vigenère. La phrase à Le chiffrement c'est la transformation

Exo7 - Cours de mathématiques

Exo7 - Cours de mathématiques

pourrait être intercepté) c'est donc le message crypté. Alors qu'en rouge c'est la Le chiffrement de Vigenère remédie à ce problème. On regroupe les.

Quelques méthodes de chiffrement

Quelques méthodes de chiffrement

indique que c'est probablement le chiffré de l'article l . dans l'analyse du chiffre de Vigenère (voir plus loin) où une taille de bloc.

Décrypter un message codé par un cryptage basique

Décrypter un message codé par un cryptage basique

1 sept. 2018 I Coder à la manière de César. 1) Principe. Principe ... pi aiauqhu i buq ru apyghu Ohygn eq'gp c ti ru kyv ... II Le chiffre de Vigenère.

(PDF) Chiffre de Vigenère Morched Gherras - Academiaedu

(PDF) Chiffre de Vigenère Morched Gherras - Academiaedu

un petit projet d'informatique sur le Chiffre de Vigenère dans le cadre d'etudier le langage academique Pascal et aussi une entree a la cryptographie !

[PDF] TP 1 : Le chiffrement de Vigen`ere - DI ENS

[PDF] TP 1 : Le chiffrement de Vigen`ere - DI ENS

– le nom de l'exécutable est vigenere; – le premier argument est soit le caract`ere c pour chiffrement soit le caract`ere d pour déchiffrement ; – le deuxi

[PDF] Exo7 - Cours de mathématiques

[PDF] Exo7 - Cours de mathématiques

Le décalage k s'appelle la clé de chiffrement c'est l'information nécessaire pour crypter le message Il y a donc 26 clés différentes et l'espace des clés est

[PDF] Cryptage et le problème du sac à dos

[PDF] Cryptage et le problème du sac à dos

9 jui 2006 · 3) Chiffre de Vigenère A Chiffrement asymétrique ou à clef publique de langages utilisés pour coder un message électronique

[PDF] Chiffrement - IBISC

[PDF] Chiffrement - IBISC

Chiffrement de vigenère: substitution polyalphabétique ? Principe: chaque lettre du message est chiffré à l'aide d'un chiffrement de César avec un

[PDF] Cryptographie pour la robotique - ENSTA Bretagne

[PDF] Cryptographie pour la robotique - ENSTA Bretagne

27 fév 2020 · I - Cryptage de César c) Robustesse à la composition page 4/19 Pour un Chiffrement de Vigénère : c =c1c2c3 cn : 26n possibilités

[PDF] 1 TD 3 : Cryptage de Vigenère minuté

[PDF] 1 TD 3 : Cryptage de Vigenère minuté

9)Babbage s'est dit qu'un groupe de trois lettres consécutives avaient toutes les chances à chaque fois qu'il apparaissait dans le message chiffré d'être la

[PDF] La Cryptographie - Université de Limoges

[PDF] La Cryptographie - Université de Limoges

Dans le langage courant on parle de codes secrets mais il vaut mieux parler César (OUI + 10 -> ??) ? Chiffrement affine ? Vigenère ? Permutation

Chiffre de Vigenère - Wikipédia

Chiffre de Vigenère - Wikipédia

Le chiffre de Vigenère est un système de chiffrement par substitution polyalphabétique dans lequel une même lettre du message clair peut

[PDF] Quelques méthodes de chiffrement - Concours Alkindi

[PDF] Quelques méthodes de chiffrement - Concours Alkindi

indique que c'est probablement le chiffré de l'article l dans l'analyse du chiffre de Vigenère (voir plus loin) où une taille de bloc

Introduction à la cryptographie

TD2 - Monoalphabétique automatique, Vigenère et VernamCécile Pierrot

17 Octobre 2019

1 Substitution monoalphabétique

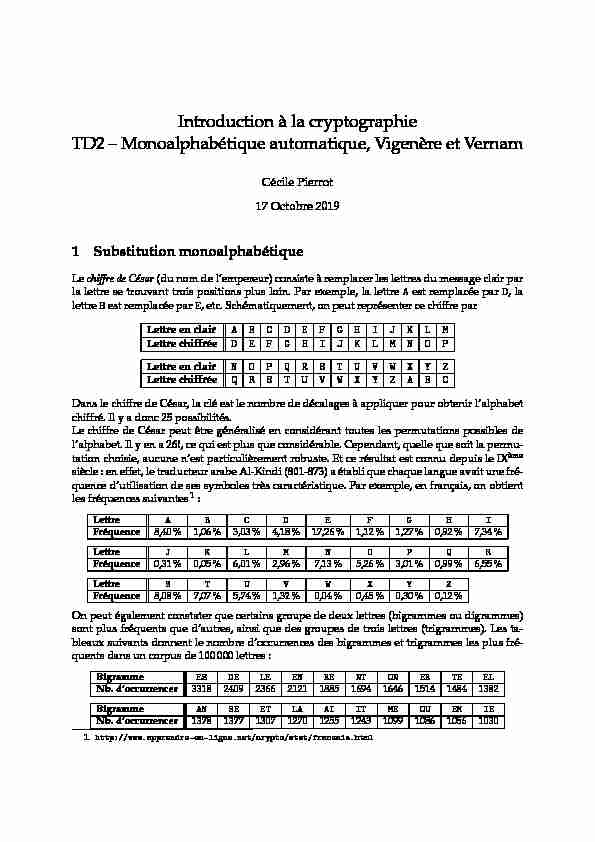

Lechiffre de César(du nom de l"empereur) consiste à remplacer les lettres du message clair par la lettre se trouvant trois positions plus loin. Par exemple, la lettreAest remplacée parD, lalettreBest remplacée parE, etc. Schématiquement, on peut représenter ce chiffre parLettre en clairABCDEFGHIJKLM

Lettre chiffréeDEFGHIJKLMNOP

Lettre en clairNOPQRSTUVWXYZ

Lettre chiffréeQRSTUVWXYZABC

Dans le chiffre de César, la clé est le nombre de décalages à appliquer pour obtenir l"alphabet

chiffré. Il y a donc 25 possibilités.Le chiffre de César peut être généralisé en considérant toutes les permutations possibles de

l"alphabet. Il y en a 26!, ce qui est plus que considérable. Cependant, quelle que soit la permu- tation choisie, aucune n"est particulièrement robuste. Et ce résultat est connu depuis le IXème

siècle : en effet, le traducteur arabe Al-Kindi (801-873) a établi que chaque langue avait une fré-

quence d"utilisation de ses symboles très caractéristique. Par exemple, en français, on obtient

les fréquences suivantes1:LettreABCDEFGHI

LettreJKLMNOPQR

LettreSTUVWXYZ

On peut également constater que certains groupe de deux lettres (bigrammes ou digrammes) sont plus fréquents que d"autres, ainsi que des groupes de trois lettres (trigrammes). Les ta- bleaux suivants donnent le nombre d"occurrences des bigrammes et trigrammes les plus fré- quents dans un corpus de 100000 lettres :BigrammeESDELEENRENTONERTEEL Nb. d"occurrences3318240923662121188516941646151414841382BigrammeANSEETLAAIITMEOUEMIE

Nb. d"occurrences1378137713071270125512431099108610561030TrigrammeENTLESEDEDESQUEAITLLESDEIONEME

Nb. d"occurrences900801630609607542509508477472

TrigrammeELARESMENESEDELANTTIOPARESDTDE

Nb. d"occurrences437432425416404397383360351350

En s"appuyant sur ces résultats, il est possible et même facile de décrypter à peu près n"importe

quel message chiffré par cette technique, appeléechiffrement par substitution monoalphabétique,

si le texte est suffisamment long.La feuille de calcultd2.odsvous propose un défi. Il faut déchiffrer le texte donné simplement

en s"appuyant sur les fréquences des lettres, bigrammes et trigrammes, ainsi que sur votrebon sens (vous serez amenés à faire des hypothèses qui, si elles sont fausses, produiront des

anomalies dans le texte clair). La feuille de calcul présente un premier tableau composé de 4 lignes : - la première ligne correspond à l"alphabet chiffré (en rouge); - la deuxième ligne, initialement vide, doit être remplie par vos soins : il vous faudra y indiquer les lettres de l"alphabet en clair que vous aurez identifiées (N.B. seule cette ligne est modifiable dans la feuille de calcul); - les deux lignes suivantes vous indiquent le nombre d"occurrences de chaque lettre dans le message chiffré, ainsi que le pourcentage correspondant. Les deux tableaux suivants vous donnent les mêmes informations pour les 20 bigrammes et trigrammes les plus fréquents. Les versions en clair des bigrammes et trigrammes sont auto- matiquement calculées en fonction des lettres renseignées dans l"alphabet en clair.Le tableau " Lettres restantes », sur la droite, indique les lettres de l"alphabet en clair qui n"ont

pas encore été associées à une lettre de l"alphabet chiffré.Enfin, les deux derniers tableaux contiennent le texte chiffré et le texte en clair, respectivement.

Initialement rempli avec des tirets, ce dernier se remplira automatiquement lorsque vous iden- tifierez une lettre en clair dans le premier tableau.Question 1.Retrouvez le message en clair.

2 Chiffre de Vigenère

L"analyse fréquentielle est une attaque imparable contre les substitutions monoalphabétiques.Au XVI

èmesiècle, Blaise de Vigenère inventa un système polyalphabétique nécessitant un mot

clé. Le système polyalphabétique est un carré (le carré de Vigenère) de 26 colonnes sur 26

lignes. Chaque ligne est en fait un décalage de César :ABCDEFGHIJKLMNOPQRSTUVWXYZBCDEFGHIJKLMNOPQRSTUVWXYZA

CDEFGHIJKLMNOPQRSTUVWXYZAB

DEFGHIJKLMNOPQRSTUVWXYZABC

EFGHIJKLMNOPQRSTUVWXYZABCD

FGHIJKLMNOPQRSTUVWXYZABCDE

GHIJKLMNOPQRSTUVWXYZABCDEF

HIJKLMNOPQRSTUVWXYZABCDEFG

IJKLMNOPQRSTUVWXYZABCDEFGH

JKLMNOPQRSTUVWXYZABCDEFGHI

KLMNOPQRSTUVWXYZABCDEFGHIJ

LMNOPQRSTUVWXYZABCDEFGHIJK

MNOPQRSTUVWXYZABCDEFGHIJKL

NOPQRSTUVWXYZABCDEFGHIJKLM

OPQRSTUVWXYZABCDEFGHIJKLMN

PQRSTUVWXYZABCDEFGHIJKLMNO

QRSTUVWXYZABCDEFGHIJKLMNOP

RSTUVWXYZABCDEFGHIJKLMNOPQ

STUVWXYZABCDEFGHIJKLMNOPQR

TUVWXYZABCDEFGHIJKLMNOPQRS

UVWXYZABCDEFGHIJKLMNOPQRST

VWXYZABCDEFGHIJKLMNOPQRSTU

WXYZABCDEFGHIJKLMNOPQRSTUV

XYZABCDEFGHIJKLMNOPQRSTUVW

YZABCDEFGHIJKLMNOPQRSTUVWX

ZABCDEFGHIJKLMNOPQRSTUVWXY

La première ligne et la première colonne servent également " d"indice » pour le chiffrement et

le déchiffrement. Ainsi, pour chiffrer la lettremavec la lettrekde la clé, on regarde la ligne d"indicekdu carré de Vigenère : la lettre chiffrée est donnée dans la colonne d"indicem. Exemple de chiffrement avec le mot cléTARTE:Message en clair(colonne)MACHINE...Clé(ligne)TARTETA...

Message chiffré(carré[ligne,colonne])FATAMGE...Notez que la clé est répétée autant de fois que le nécessite la longueur du message. De plus, le

principe est complètement inversible : connaissant la clé (donc les lignes) et le message chiffré

(la valeur dans le carré de Vigenère), retrouver la colonne est immédiat. Question 1.DéchiffrezKNFLGJIHMVCBNLavec le mot cléCACHE.En 1863, un officier prussien à la retraite, Friedrich Wilhelm Kasiski, découvre la faille. Il re-

marque que la répétition de la clé fait apparaître des " motifs » qui se répètent dans le texte

chiffré. Ces motifs correspondent à des groupes de lettres du message en clair qui ont été chif-

frés avec les mêmes lettres de la clé. Cette coïncidence va permettre de déduire la longueur de

la clé.La démarche est la suivante :

1. identifier des groupes de lettres qui se répètent;

2. calculer les écarts entre les occurrences des groupes de lettres;

3. calculer le PGCD de ces écarts.

Ce PGCD est très probablement la longueur de la clé (il arrive que ce ne soit pas le cas, mais c"est très inhabituel). Mais que faire avec la longueur de la clé? Prenons un exemple : supposons que la longueur de la clé est`=5. Cette clé peut s"écrire comme la chaîne de 5 lettresk1k2k3k4k5. Comme on connaît le principe de chiffrement, il est facile de voir que la 1 èrelettre du message en clair a été chiffrée avec la lettrek1de la clé, tout comme la 6 èmelettre, la 11ème, la 16ème, ainsi que les autres lettres d"indice 5k+1.Toutes ces lettres ont subi le même chiffrement avec la lettrek1, ce qui revient à dire qu"elles

ont subi un chiffrement monoalphabétique. Par conséquent, on peut appliquer l"analyse fré-quentielle qui mettra sûrement en évidence une lettre chiffrée beaucoup plus utilisée que les

autres, et qui correspondra à la lettre en clairE.Si l"on connaît la lettre en clair (leE) et la lettre chiffrée correspondante, retrouver la valeur de

k1est alors immédiat. De manière générale, on peut identifier chaque lettrekide la clé grâce à

l"ensemble des lettres chiffrées d"indice 5k+i.Dans le classeurtd2.ods, vous trouverez une feuille de calcul intitulée " 2. Vigenère », dont

l"objectif est de retrouver la clé et de décrypter un message chiffré par ce système. Ici aussi,

seules les cases en bleu clair sont modifiables.Dans cette feuille de calcul, les deux gros tableaux en bas donnent le texte chiffré et le texte en

clair, respectivement. Le contenu de ce dernier sera révélé au fur et à mesure de la découverte

des caractères du mot clé. Ces caractères du mot clé sont à renseigner dans le tableau " Mot

clé », situé juste au dessus du texte chiffré.Le tableau précédent permet d"indiquer le nombre de caractères`de la clé. La deuxième ligne

de ce tableau, intitulée " Sélectionner lettres d"indice », permet de ne considérer que les lettres

d"indicek`+idu texte chiffré, lorsqu"une valeuri(pour 1i`) est renseignée dans la case correspondante. Le tableau situé juste au dessus permet de calculer le PGCD des valeurs renseignées dans sa première ligne. Les trois tableaux situés en haut de la feuille de calcul donnent des statistiques sur le texte chiffré (nombre d"occurrences des lettres, ainsi que des 10 bigrammes et trigrammes les plus fréquents). Il est à noter que, lorsqu"un indice 1i`est sélectionné, le premier tableau donne les statistiques uniquement pour les lettres d"indicek`+i.Enfin, le graphe des fréquences, sur la droite, donne une représentation graphique de la fré-

quence de chaque lettre dans le texte chiffré. De la même manière, si un indiceiest sélectionné,

les fréquences sont mesurées uniquement pour les lettres d"indicek`+i. Question 2.Retrouvez le message en clair grâce à la méthode de Kasiski.3 Chiffre de Vernam : le masque jetable

La méthode dumasque jetable(ouchiffre de Vernam, ou encoreone-time paden anglais) consiste à chiffrer un message en clairMavec une clé (oumasque)Kchoisie de la manière suivante : - la clé doit être une suite de caractères de même longueur que le messageM; - les caractères de la clé doivent être choisis de manière totalement aléatoire; - la clé ne doit jamais être réutilisée pour chiffrer un autre message.Dans le cadre de cet exercice, les messages en clair et chiffrés ainsi que les clés seront des suites

de lettres de l"alphabet. Nous considérons ainsi l"encodage des 26 lettres deAàZcomme les entiers de 0 à 25 de la manière suivante :LettreABCDEFGHIJKLMCode0123456789101112

LettreNOPQRSTUVWXYZ

Code13141516171819202122232425

On peut alors définir l"opérationsur les lettres comme l"addition dansZ/26Z(c"est-à-dire,modulo 26 : tant que la somme est supérieure ou égale à 26, on soustrait 26) des codes corres-

pondants. Ainsi, par exemple :CP(2+15)mod 26=17R,

UK(20+10)mod 26=4E.

On peut aussi définir l"opération inverse, notée:WG(226)mod 26=16Q,

DJ(39)mod 26=20U.

Étant donné un message en clairMde`caractères, notéM= (m1,m2,...,m`), ainsi qu"une cléK= (k1,k2,...,k`)de même longueur, le message chiffré correspondant est la chaîne de` caractèresC=EK(M) = (c1,c2,...,c`)avecci=mikipour tout 1i`. Pour plus de simplicité, on pourra noter cette opérationC=EK(M) =MK.

Question 1.Chiffrez le messageM=CRYPTOavec la cléK=VSDQLK.Question 2.Décrivez l"opération de déchiffrement : étant donné un message chiffréCet une

cléK, comment retrouver le message en clair correspondant, c"est-à-dire le messageM tel queC=EK(M)? Le chiffre de Vernam est-il un algorithme à clé secrète ou à clé publique? Question 3.Déchiffrez le chiffréC=DSVSWAà l"aide de la cléK=LOTBSH. Question 4.Déchiffrez ce même chiffréCà l"aide de la cléK0=OYUHOY. Commentez. Question 5.SoientCetMdeux suites de`caractères chacune. Montrez qu"il existe toujours une cléKtelle queC=EK(M). Que pouvez-vous en conclure sur la probabilité qu"un attaquant parvienne à déchiffrer un chiffré donné sans connaître la clé? Supposons que deux messages en clairM1etM2de même longueur aient été chiffrés avec la même cléK, et que Eve ait intercepté les deux chiffrés correspondantsC1=EK(M1)et C2=EK(M2). Supposons de plus que Eve soit parvenue par un autre biais à devinerM1.

Question 6.Montrez qu"elle peut alors retrouverM2. À la lumière de cette propriété indési-

rable, commentez le nom demasque jetabledonné à ce chiffrement. Question 7.Discutez de la question de la distribution de la cléK: qui doit posséder la clé? l"émetteur? le destinataire? Mettez cela en regard de la taille de la clé (pour l"envoi un long message par exemple) et discutez du problème que cela soulève.quotesdbs_dbs29.pdfusesText_35[PDF] decoder vigenere sans clef

[PDF] chiffre de vigenere algorithme

[PDF] algorithme rsa exemple

[PDF] algorithme rsa pdf

[PDF] algorithme rsa exercice corrigé

[PDF] cryptage rsa exemple

[PDF] cryptographie asymétrique algorithme

[PDF] chiffrement asymétrique et symétrique

[PDF] chiffrement asymétrique exemple

[PDF] cryptographie exercices corrigés pdf

[PDF] les nombres en lettres pdf

[PDF] les nombres en lettres de 0 ? 1000

[PDF] ap seconde chiffres significatifs

[PDF] chiffres significatifs excel