Cryptographie

Cryptographie

Le chiffrement de Vigenère remédie à ce problème. On regroupe les Voici un petit algorithme qui calcule la fréquence de chaque lettre d'une phrase.

Chiffrement par substitution.

Chiffrement par substitution.

Dans ce cryptosystème l'algorithme est une substitution de caractères

TP : Chiffre de Vigenère 1 Chiffrement et déchiffrement 2 Cryptanalyse

TP : Chiffre de Vigenère 1 Chiffrement et déchiffrement 2 Cryptanalyse

Le codage de Vigenère est un système de chiffrement polyalphabétique des fonctions de chiffrement et déchiffrement utilisant cet algorithme puis de ...

Cryptographie pour la robotique

Cryptographie pour la robotique

III – Le cryptage de Vigenère b) Algorithmes connus avec permutations. Sommaire ... Texte chiffré A B C D E F G H I J K L M N O P Q R S T U V W X Y Z.

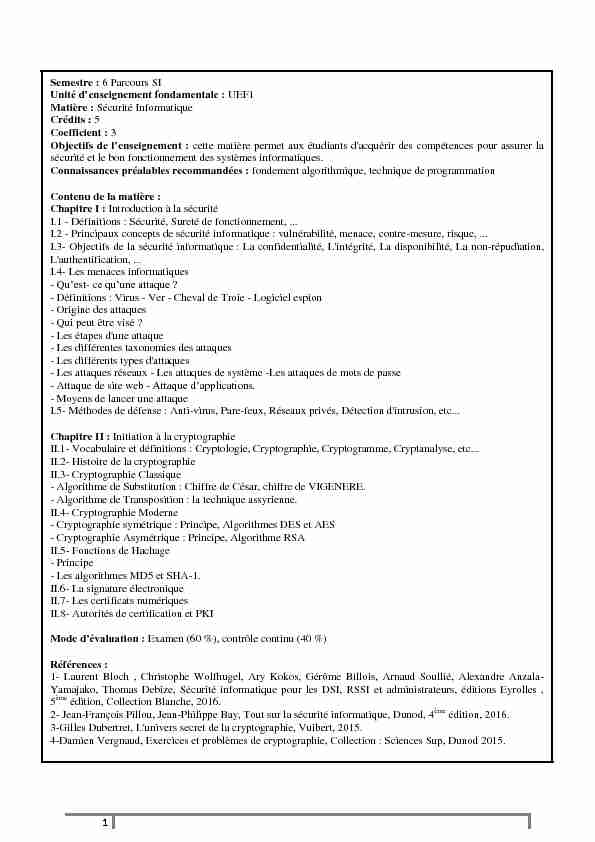

1 Semestre : 6 Parcours SI Unité denseignement fondamentale

1 Semestre : 6 Parcours SI Unité denseignement fondamentale

Algorithme de Substitution : Chiffre de César chiffre de VIGENERE. Cryptographie symétrique : Principe

Exercice 1 chiffrement de végenère question 1 (sur 1 point) question

Exercice 1 chiffrement de végenère question 1 (sur 1 point) question

16 nov. 2009 Qu'apporte le chiffrement de vigénère en matière de sécurité par rapport à une simple ... IDEA est un algorithme de chiffrement par blocs.

TECHNIQUES DE CRYPTOGRAPHIE

TECHNIQUES DE CRYPTOGRAPHIE

Encryption Standard) l'algorithme de chiffrement le plus utilisé au monde durant le polyalphabétique le plus connu est le chiffre de Vigenère

Le chiffre de Vigenere TP de Python – Octobre 2012

Le chiffre de Vigenere TP de Python – Octobre 2012

Vigenere si le texte est dans la chaîne texte. Le chiffre de Vigenère. 1/6. Page 2. 2. Deuxième partie : Cryptanalyse du code de Vigenère.

Approche Cryptographique basée sur les algorithmes génétiques

Approche Cryptographique basée sur les algorithmes génétiques

23 nov. 1976 On commence par écrire la clé sous le texte à chiffrer : Table II.9 : Un chiffrement de Vigenère. Bien que ce chiffrement soit beaucoup plus sûr ...

Cryptographie et Cryptanalyse

Cryptographie et Cryptanalyse

1586 : Traité des chiffres – Chiffre de Vigenère. ? 1930 : Enigma Étude des algorithmes et des protocoles utilisés pour préserver la.

(PDF) Chiffre de Vigenère Morched Gherras - Academiaedu

(PDF) Chiffre de Vigenère Morched Gherras - Academiaedu

un petit projet d'informatique sur le Chiffre de Vigenère dans le cadre d'etudier le langage academique Pascal et aussi une entree a la cryptographie !

[PDF] TP 1 : Le chiffrement de Vigen`ere - DI ENS

[PDF] TP 1 : Le chiffrement de Vigen`ere - DI ENS

– le nom de l'exécutable est vigenere; – le premier argument est soit le caract`ere c pour chiffrement soit le caract`ere d pour déchiffrement ; – le deuxi

[PDF] Cryptographie - Exo7 - Cours de mathématiques

[PDF] Cryptographie - Exo7 - Cours de mathématiques

Le chiffrement de Vigenère 2 1 Substitution mono-alphabétique Principe Nous avons vu que le chiffrement de César présente une sécurité très faible

[PDF] 1 TD 6 : Cryptage de Vigenère

[PDF] 1 TD 6 : Cryptage de Vigenère

Pour résister à ces méthodes de décryptage Blaise de Vigenère inventa aux alentours de 1586 (date de la publication de son livre Le traité des chiffres) un

[PDF] Chiffrement de Vigenère

[PDF] Chiffrement de Vigenère

Chiffrement de Vigenère On se fixe une clé sous la forme d'un mot (exemple : SINUS) On veut coder le message « VIVE LA SPE MATH »

[PDF] Chiffre de Vigenère - opsuniv-batna2dz

[PDF] Chiffre de Vigenère - opsuniv-batna2dz

Le chiffre de Vigenère utilise des substitutions alphabétiques multiples par décalage – On choisit un mot comme clé – Le rang de chaque lettre de la clé

[PDF] Exo7 - Cours de mathématiques

[PDF] Exo7 - Cours de mathématiques

Le chiffrement de César · Vidéo · partie 2 Le chiffrement de Vigenère Voici un petit algorithme qui calcule la fréquence de chaque lettre d'une phrase

[PDF] Cryptographie et Cryptanalyse

[PDF] Cryptographie et Cryptanalyse

Le chiffre de Vigenère utilise des substitutions alphabétiques multiples par décalage – On choisit un mot comme clé – Le rang de chaque lettre de la clé

[PDF] Le chiffre de Vigenere TP de Python – Octobre 2012

[PDF] Le chiffre de Vigenere TP de Python – Octobre 2012

Le chiffre de Vigenere TP de Python – Octobre 2012 (d'après http://www apprendre-en-ligne net) 1 Première partie : lecture codage décodage Indice de

Comment fonctionne le chiffre de Vigenère ?

Le chiffre de Vigenère est un système de chiffrement par substitution polyalphabétique dans lequel une même lettre du message clair peut, suivant sa position dans celui-ci, être remplacée par des lettres différentes, contrairement à un système de chiffrement mono alphabétique comme le chiffre de César (qu'il utiliseComment vaincre le chiffre de Vigenère ?

On calcule l'indice de coïncidence à chaque fois. L'indice de coïncidence maximal est obtenu quand le texte est le moins aléatoire possible. S'il correspond au choix d'une lettre sur k, c'est que la longueur de la clé est k.Comment chiffrer un mot ?

La méthode la plus élémentaire pour chiffrer un message est de remplacer chaque lettre par une autre selon une règle fixe. Par exemple, on peut remplacer chaque lettre a par la lettre D, chaque lettre b par la lettre E, etc. . . Ici, on remplace chaque lettre par celle qui est trois rang plus loin dans l'alphabet.- Le professeur demande aux élèves combien de clés sont possibles dans le chiffrement de César. La réponse est 25, car on peut décaler l'alphabet d'1 lettre (clé = +1), de 2 lettres… jusqu'à 25 lettres (pour une clé = +25, le A devient Z).

1

1 Semestre : 6 Parcours SI

UEF1Matière : Sécurité Informatique

Crédits : 5

Coefficient : 3

Objectifs cette matière permet aux étudiants d'acquérir des compétences pour assurer la sécurité et le bon fonctionnement des systèmes informatiques. Connaissances préalables recommandées : fondement algorithmique, technique de programmationContenu de la matière :

Chapitre I : Introduction à la sécurité

I.1 - Définitions : Sécurité, Sureté de fonctionnement, ...I.2 - Principaux concepts de sécurité informatique : vulnérabilité, menace, contre-mesure, risque, ...

I.3- Objectifs de la sécurité informatique : La confidentialité, L'intégrité, La disponibilité, La non-répudiation,

L'authentification, ...

I.4- Les menaces informatiques

- Définitions : Virus - Ver - Cheval de Troie - Logiciel espion - Origine des attaques - Qui peut être visé ? - Les étapes d'une attaque - Les différentes taxonomies des attaques - Les différents types d'attaques - Les attaques réseaux - Les attaques de système -Les attaques de mots de passe - Attaque de site web - - Moyens de lancer une attaqueI.5- Méthodes de défense : Anti-virus, Pare-feux, Réseaux privés, Détection d'intrusion, etc...

Chapitre II : Initiation à la cryptographie

II.1- Vocabulaire et définitions : Cryptologie, Cryptographie, Cryptogramme, Cryptanalyse, etc...II.2- Histoire de la cryptographie

II.3- Cryptographie Classique

- Algorithme de Substitution : Chiffre de César, chiffre de VIGENERE. - Algorithme de Transposition : la technique assyrienne.II.4- Cryptographie Moderne

- Cryptographie symétrique : Principe, Algorithmes DES et AES - Cryptographie Asymétrique : Principe, Algorithme RSAII.5- Fonctions de Hachage

- Principe - Les algorithmes MD5 et SHA-1.II.6- La signature électronique

II.7- Les certificats numériques

II.8- Autorités de certification et PKI

Examen (60 %), contrôle continu (40 %)

Références :

1- Laurent Bloch , Christophe Wolfhugel, Ary Kokos, Gérôme Billois, Arnaud Soullié, Alexandre Anzala-

Yamajako, Thomas Debize, Sécurité informatique pour les DSI, RSSI et administrateurs, éditions Eyrolles ,

5ème édition, Collection Blanche, 2016.

2- Jean-François Pillou, Jean-Philippe Bay, Tout sur la sécurité informatique, Dunod, 4ème édition, 2016.

3-Gilles Dubertret, L'univers secret de la cryptographie, Vuibert, 2015.

4-Damien Vergnaud, Exercices et problèmes de cryptographie, Collection : Sciences Sup, Dunod 2015.

2Chapitre I : Introduction à la sécurité

I.1 - Définitions : Sécurité, Sureté de fonctionnement - Sécurité :La " Sécurité » et la " Sûreté » ont des significations différentes en fonction du contexte.

nterprétation de ces expressions peut varier en fonction de la sensibilité de chacun.Sécurité :

mécanismes destinés à protéger l'information des utilisateurs ou processus n'ayant pas Sûreté : Protection contre les dysfonctionnements et accidents involontaires. Elle consiste en un ensemble de mécanismes mis en place pour assurer la continuité de fonctionnement du système dans les conditions requises.Figure 1. Architecture de sécurité

En Algérie, deux principaux textes réglementent la lutte contre la cybercriminalité et le cyber

Loi 04-15 du 10 Novembre 2004 relative aux atteintes des systèmesde traitement automatisé de données et la loi 09-04 du 5 Aout 2009 portant règles particulières

relatives à la prévention et à la lutte contre les infractions a de la communication. - Sureté de fonctionnement : Elle est appelée souvent la science des défaillances et des pannes. Il y a une panoplie deûreté de

La sûreté de fonctionnement (dependability) reliability, availability, maintainability and safety) 3 Figure 2 : Les éléments clés de la sûreté de fonctionnementLa sûreté de fonctionnement peut être vue comme étant composée des trois éléments de base :

Attributs : points de vue pour évaluer la sûreté de fonctionnement; Moyens : moyens pour améliorer la sûreté de fonctionnement. Entraves : événements qui peuvent affecter la sûreté de fonctionnement du système;Figure 3 Arbre de la sureté de fonctionnement

I.2 - Principaux concepts de sécurité informatique : vulnérabilité, menace, contre-mesure,

risque, ... - vulnérabilité : Une vulnérabilité ou faille est une faiblesse dans un systèmeinformatique permettant à un attaquant de porter atteinte à l'intégrité de ce système, c'est-à-

dire à son fonctionnement normal, à la confidentialité ou à l'intégrité des données qu'il

contient.-menace : Les éléments nuisibles à une source sont appelés menaces, ou une cause potentielle

d'incident, qui peut résulter en un dommage au système ou à l'organisation.¾ Le modèle de menace

PHQDFHVSRVVLEOHV

4 -risque : Les risques GRQQpH/HRFFXUUHQFHG

XQHPHQDFHHWSDUOH

PRQWDQWGHODSHUWHVXLWHjVDUpDOLVDWLRQ

¾ Le modèle de risque DREAD

Comme pour STRIDE, ce modèle initié par MicroSoft résume les risques intrinsèques à une

source.Le risque est composé des facteurs suivants:

Risque = Probabilité * Potentiel de dommages

Exemple:

Risque = D (3) + R (3) + E (3) + A (3) + D (3) = 3 + 3 + 3 + 3 + 3 = 15Le niveau de risque est défini comme suit:

Risque élevé: 12 ~ 15, Risque moyen: 8 ~ 11, Faible risque: 0 ~ 7 -contre mesure : Les mécanismes permettant de garantir système peuvent être :9 Sécurité physique et environnemental (redondance des infrastructures, accès physique

9 Monitoring, plan de sauvegarde, de secours, de

9 Sécurité logique

¾ Qualité des développements logiciels et des tests de sécurité¾ té et

confidentialité 5 ¾ Procédures de sauvegarde et de restitution des informations¾ Validation et audit des programmes

¾ Classification des données et leurs sensibilités9 Sécurité des infrastructures (accès au réseau esécurité

de la gestion des noms, des adresses, du routage, des transmissions, ...)9 Formation et sensibilisation.

I.3- Objectifs de la sécurité informatique : La confidentialité, L'intégrité, La disponibilité,

La non-répudiation, L'authentification, ...

de garantir les propriétés suivantes :9 Confidentialité : le maintien du secret des informations. Seules les personnes

9 Intégrité des données et des systèmes : altération totale ou partielle

d9 Disponibilité : continuité de service et accessibilité à tout moment dans la plage

Protéger la loyauté des transactions :

9 Authentification : identification et authenticité

9 Non-répudiation (imputabilité

pour les aspects juridiques. Figure 4. Objectifs et critères de sécuritéI.4- Les menaces informatiques :

des données, de détruire, endommager ou altérer le fonctionnement normal de systèmes

- Définitions : Virus - Ver - Cheval de Troie - Logiciel espion permettent: 69 Appropriation de ressources

9 Diffuser, piloter des attaques (DDoS).

Parmi eux:

9 Spam, Downloader (téléchargeur), Keyloggers, Bot-robots, Logiciels publicitaires

(adware : advertising software), Logiciels espions (spyware : spying software) Les logiciels malveillants peuvent être classés en fonction des trois mécanismes suivants :9 le mécanisme de propagation

9 le mécanisme de déclenchement

9 la charge utile

Virus : Un virus informatique est un automate logiciel autoréplicatif conçu pour se propagersur d'autres ordinateurs en s'insérant dans des logiciels ou documents légitimes, appelés

" hôtes ». Il se répand par tout moyen d'échange de données numériques, comme les réseaux

informatiques ou les périphériques de stockage externes (clés USB, disques durs, etc.). Ver : Un ver est un programme capable de se propager et de se dupliquer par ses propres moyens sans contaminer de programme hôte. Un ver, contrairement à un virus informatique, n'a pas besoin d'un programme hôte pour se reproduire. Il exploite les différentes ressources de l'ordinateur qui l'héberge pour assurer sa reproduction. Cheval de Troie : un cheval de Troie est une version modifiée d'un programme existant etlégitime qui contient une fonctionnalité malveillante. Son but est de faire entrer cette

fonctionnalité malveillante sur l'ordinateur et de l'installer à l'insu de l'utilisateur. Le

programme contenu est appelé la charge utile. Il peut s'agir de n'importe quel type de

malware : virus, keylogger, logiciel espion ou publicitaire... C'est ce malware qui va exécuter des actions au sein de l'ordinateur victime. Logiciel espion : Un logiciel espion, un mouchard ou un espiogiciel est un logiciel malveillant qui s'installe dans un ordinateur ou autre appareil mobile, dans le but de collecteret transférer des informations sur l'environnement dans lequel il s'est installé, très souvent

sans que l'utilisateur en ait connaissance.- Origine des attaques : Une attaque peut émaner de personnes isolées, d'un groupe de

pirates, de vastes organisations ayant des objectifs géopolitiques, de concurrents ou simplement de script kiddies. - Qui peut être visé ?Figure 5

personne 7 - Les étapes d'une attaque : Le dquotesdbs_dbs29.pdfusesText_35[PDF] algorithme rsa pdf

[PDF] algorithme rsa exercice corrigé

[PDF] cryptage rsa exemple

[PDF] cryptographie asymétrique algorithme

[PDF] chiffrement asymétrique et symétrique

[PDF] chiffrement asymétrique exemple

[PDF] cryptographie exercices corrigés pdf

[PDF] les nombres en lettres pdf

[PDF] les nombres en lettres de 0 ? 1000

[PDF] ap seconde chiffres significatifs

[PDF] chiffres significatifs excel

[PDF] les chiffres significatifs cours

[PDF] chiffres significatifs sinus

[PDF] precision d une mesure et chiffres significatifs