Securite-Informatique-Cours-et-TD.pdf

Securite-Informatique-Cours-et-TD.pdf

- Absence de logiciel de protection. Exercice 3 : Une première stratégie utilisée par les codes malveillants consiste à empêcher les antivirus de fonctionner

Recueil dexercices corrigés en INFORMATIQUE I

Recueil dexercices corrigés en INFORMATIQUE I

COURS-ENSAI/ENSAI-Archi1.pdf. 'Word Excel

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique Exercice 1

Un courrier électronique incitant généralement le destinataire à retransmettre une fausse nouvelle est : □ Hoax. □ canular informatique. □ spyware.

Sécurité informatique: cours et exercices corrigés

Sécurité informatique: cours et exercices corrigés

Sécurité informatique: cours et exercices corrigés. Author : Gildas Avoine. Publisher : Vuibert 2010 pages : 286 pages. N° Class : 621/67. Les attaques

Corrigés des exercices du livre et en ligne

Corrigés des exercices du livre et en ligne

Le contrôleur de gestion pourrait lui-même participer avec les managers à la formation externe en hygiène et sécurité. informatique mais pour cela il ...

Sécurité Informatique

Sécurité Informatique

Textbook (Référence principale) : Notes de cours et TP. Titre de l'ouvrage. Auteurs. Editeur et année. Sécurité informatique : Cours et exercices corrigés.

Sécurité Informatique Polycopié de Cours & Exercices Corrigés

Sécurité Informatique Polycopié de Cours & Exercices Corrigés

21 mai 2016 Sécurité informatique cours et exercices corrigés. Gildas Avoine ... cours/securite-info/1_principes.pdf. 3. Cryptographie et services de ...

Sujets des exercices dirigés Réseaux et communication Seconde

Sujets des exercices dirigés Réseaux et communication Seconde

20 août 1992 On suppose que l'on a n serveurs de données en copies multiples (pour la sécurité) qui peuvent réaliser les mêmes opérations lire et écrire.

Exercices de sécurité informatique

Exercices de sécurité informatique

L'efficacité de la défense peut être mesurée en comptant le nombre de vulnérabilités corrigées le nombre d'attaques arrêtées etc. On y ajoute souvent la mesure

Sécurité Informatique

Sécurité Informatique

Sécurité. Informatique. Cours et TD. Dr. Mohamed Amine FERRAG Corrigé TD 1 – Initiation à la Sécurité Informatique. Exercice 1 :.

Recueil dexercices corrigés en INFORMATIQUE I

Recueil dexercices corrigés en INFORMATIQUE I

Recueil d'exercices corrigés en INFORMATIQUE I. (Architecture de l'ordinateur logiciels de bureautique et Internet et technologie web). L. Ghalouci

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique. Exercice 1. Choisir la ou les bonnes réponses : • Attaque(s) basée(s) sur des courriers fondés sur une liste

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

1 Politique de sécurité et analyse de risques Exercice 44 Modélisation avec les rôles : département informatique . . . . . . . . . . . . 34.

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Et ceci dans le but de renforcer la cohérence et la complémentarité des solutions de sécurité retenues. Exercice 2. (Cybercriminalité). 1. Parmi les attaques

Exercice 1 généralités Exercice 2 domaines dapplication de la

Exercice 1 généralités Exercice 2 domaines dapplication de la

examen de sécurité informatique durée 1h30 aucun documents autorisés. Exercice 1 généralités expliquez les termes suivants : intégrité

Exercices de sécurité informatique

Exercices de sécurité informatique

Faire un exercice de sécurité informatique est une manière originale et performante vulnérabilités corrigées le nombre d'attaques arrêtées etc.

Ghernaouti 03.indd

Ghernaouti 03.indd

courS s. g hernaouti-h élie. Sécurité informatique et réseaux cours avec plus de 100 exercices corrigés. 3e édition. Solange Ghernaouti-Hélie www.dunod.com.

Cybersécurité

Cybersécurité

Chapitre 1 • Sécurité informatique et cybersécurité Cette édition revue et augmentée propose près de 200 exercices corrigés ainsi.

Corrigés des exercices du livre et en ligne

Corrigés des exercices du livre et en ligne

EXERCICE 1. 1. Afin d'éclairer le directeur informatique quant à la décision de la composition de l'équipe projet destinée à accompagner le service

[PDF] Securite-Informatique-Cours-et-TDpdf - ResearchGate

[PDF] Securite-Informatique-Cours-et-TDpdf - ResearchGate

Sécurité informatique-Cours et exercices corrigés (3ème édition mais 2ème est également bien) Disponible à la bibliothèque de l'Université de Guelma

Cours et exercices corrigés de Sécurité informatique en PDF

Cours et exercices corrigés de Sécurité informatique en PDF

Télécharger cours sur la sécurité informatique Le protocole sécurisé SSL tutoriel PDF gratuit en 29 pages - fichier de type pdf et de taille 1 52 Mo

[PDF] TIW4 – Sécurité des Systèmes dInformations Livret dexercices

[PDF] TIW4 – Sécurité des Systèmes dInformations Livret dexercices

Chapitre 1 Politique de sécurité et analyse de risques 1 1 Analyse de risques Ebios : généralités Exercice 1 : Bien supports et menaces génériques

Sécurité informatique Cours et exercices corrigés Cours pdf

Sécurité informatique Cours et exercices corrigés Cours pdf

Cours Sécurité informatique Cours et exercices corrigés pdf TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

[PDF] Sécurité informatique: cours et exercices corrigés - ouargla

[PDF] Sécurité informatique: cours et exercices corrigés - ouargla

Page 1 Sécurité informatique: cours et exercices corrigés Author : Gildas Avoine Publisher : Vuibert 2010 pages : 286 pages N° Class : 621/67

Cours et Exercices sur Sécurité informatique en PDF - BestCours

Cours et Exercices sur Sécurité informatique en PDF - BestCours

Cours sur Sécurité informatique la sécurité des réseaux locaux et étendu wifi cracking et le hacking piratage informatique et autres PDF - 1

Exercices la securite des reseaux informatique gratuit en PDF

Exercices la securite des reseaux informatique gratuit en PDF

Vous n'avez pas besoin de vous inscrire à des cours coûteux et Voyage d'une partie de la ville à l'autre pour prendre des exercices corrigés Tout ce que vous

Sécurité informatique - Cours et exercices corrigés PDF - DocPlayerfr

Sécurité informatique - Cours et exercices corrigés PDF - DocPlayerfr

Sécurité informatique - Cours et exercices corrigés PDF - Télécharger Lire TÉLÉCHARGER LIRE ENGLISH VERSION DOWNLOAD READ Description Les attaques

[PDF] Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

[PDF] Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Et ceci dans le but de renforcer la cohérence et la complémentarité des solutions de sécurité retenues Exercice 2 (Cybercriminalité) 1 Parmi les attaques

Quelles sont les 4 piliers de la sécurité de l'information ?

Quels sont les cyberrisques ? Les cyberrisques peuvent être classés en quatre catégories : risques opérationnels, risques financiers, risques juridiques et risques d'atteinte à la réputation.Quels sont les 3 principaux risques d'une sécurité informatique ?

La sécurité informatique c'est l'ensemble des moyens mis en œuvre pour réduire la vulnérabilité d'un système contre les menaces accidentelles ou intentionnelles.C'est quoi la sécurité informatique PDF ?

Un programme de sécurité informatique doit viser un certain nombre d'objectifs prioritaires, dont l'intégrité des données, le maintien du fonctionnement optimal du système (SI), la confidentialité et la disponibilité des informations, mais aussi l'authentification et la non-répudiation de l'origine des documents.

TIW4 - Sécurité des Systèmes d"Informations

TIW4 - Sécurité des Systèmes d"Informations Livret d"exercices

Romuald Thion

Master 2Technologies de l"Information et Web (TIW)- 2019-2020Table des matières

1 Politique de sécurité et analyse de risques 7

1.1 Analyse de risquesEbios: généralités . . . . . . . . . . . . . . . . . . . . . . . . .7

1.2 Analyse de risquesEbios: cas d"étude UCBL . . . . . . . . . . . . . . . . . . . . .8

1.3 Analyse de risquesEbios: cas d"étude @RCHIMED . . . . . . . . . . . . . . . . . .8

1.4 Politique de sécurité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

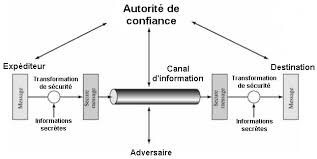

112 Principes de la cryptographie 13

2.1 Principes de la cryptographie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

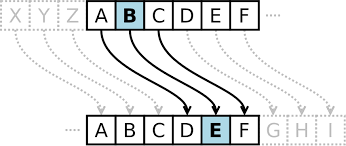

132.2 Analyse d"algorithmes de chiffrement simples . . . . . . . . . . . . . . . . . . . . . .

152.3 Authentification . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

162.4 Protocoles cryptographiques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

172.5 Cas d"étude : sauvegarde de clef pour un dossier médical . . . . . . . . . . . . . . .

193 Exploitation de vulnérabilités logicielles 23

3.1 Bonnes pratiques de développement logiciel . . . . . . . . . . . . . . . . . . . . . .

233.2 Reconnaissance et réseaux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

263.3 Étude d"exploits . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

274 Gestion des autorisations 31

4.1 Modèles de contrôle d"accès . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

314.2 Modèles à rôles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

334.3 Contrôle d"accès dansweb.xml. . . . . . . . . . . . . . . . . . . . . . . . . . . . .36

4.4 Contrôle d"accès XACML . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

384.5 Filtrage par pare-feux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

395 Protection de la vie privée 41

5.1 Bases de données hippocratiques . . . . . . . . . . . . . . . . . . . . . . . . . . . .

41A Appendice43

A.1 Tracesnmap. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .43 A.2 Syntaxe concrèteweb.xml. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .43 A.3 Exemple XACML . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44A.4 Délibérations de la CNIL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

A.5 Grille de critères pour l"analyse de la vie privée . . . . . . . . . . . . . . . . . . . . .

523

Liste des exercices

Exercice 1Bien supports et menaces génériques. . . . . . . . . . . . . . . . . . . . . .7 Exercice 2Évaluation des risques. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .7 Exercice 3Étude du contexte. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .8 Exercice 4Détermination des objectifs de sécurité. . . . . . . . . . . . . . . . . . . . .8 Exercice 5étude du contexte. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .10Exercice 6étude des événements redoutés. . . . . . . . . . . . . . . . . . . . . . . . .10

Exercice 7étude des scénarios de menaces. . . . . . . . . . . . . . . . . . . . . . . . .10Exercice 8détermination des objectifs de sécurité. . . . . . . . . . . . . . . . . . . . .10

Exercice 9Critères non-fonctionnels des systèmes. . . . . . . . . . . . . . . . . . . . .11Exercice 10Rentabilité d"une politique de sécurité. . . . . . . . . . . . . . . . . . . . .11

Exercice 11Niveau de sécurité. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .11 Exercice 12Audit de sécurité. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .11 Exercice 13Principe de Kerckhoffs. . . . . . . . . . . . . . . . . . . . . . . . . . . . .13 Exercice 14Recherche exhaustive de clefs symétriques. . . . . . . . . . . . . . . . . . .13 Exercice 15Chiffrement symétrique et asymétrique. . . . . . . . . . . . . . . . . . . .13 Exercice 16Certificats x509 avec openssl. . . . . . . . . . . . . . . . . . . . . . . . . .13 Exercice 17Chiffrement de César. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .15 Exercice 18Analyse du chiffrement de Vigenère. . . . . . . . . . . . . . . . . . . . . .15 Exercice 19Chiffrement et déchiffrement avec RSA. . . . . . . . . . . . . . . . . . . .16Exercice 20Catégorie de procédés d"authentification. . . . . . . . . . . . . . . . . . . .16

Exercice 21Authentification par mots de passe. . . . . . . . . . . . . . . . . . . . . . .16 Exercice 22Protocole imparfait. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .17 Exercice 23Vulnérabilité du protocoleWide Mouthed Frog . . . . . . . . . . . . . . . .17 Exercice 24Protocole d"échange de clefs de Diffie-Hellman. . . . . . . . . . . . . . . .17 Exercice 25Protocole d"authentification. . . . . . . . . . . . . . . . . . . . . . . . . .18 Exercice 26Andrew Secure RPC. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .18 Exercice 27Déploiement de PGP. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .18 Exercice 28Serveur de clef Kerberos. . . . . . . . . . . . . . . . . . . . . . . . . . . .19 Exercice 29Sauvegarde de la clef maître d"untoken . . . . . . . . . . . . . . . . . . . .20 Exercice 30Authentification en PHP. . . . . . . . . . . . . . . . . . . . . . . . . . . .23 Exercice 31Bonnes et mauvaises pratique du PhP. . . . . . . . . . . . . . . . . . . . .23 Exercice 32Conseils pour du code sûr. . . . . . . . . . . . . . . . . . . . . . . . . . .24 Exercice 33Guide de style pour du code robuste. . . . . . . . . . . . . . . . . . . . . .24 Exercice 34SYNflooding . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .26 Exercice 35Analyse de ports avecnmap. . . . . . . . . . . . . . . . . . . . . . . . . .26 Exercice 36Vulnérabilité logicielledirectory traversal . . . . . . . . . . . . . . . . . . .27 Exercice 37La faille CVE-2011-4029. . . . . . . . . . . . . . . . . . . . . . . . . . . .27 Exercice 38Analyse du bulletin MS10-092. . . . . . . . . . . . . . . . . . . . . . . . .29 Exercice 39Modèle Harrison-Ruzo-Ullman. . . . . . . . . . . . . . . . . . . . . . . . .31 Exercice 40Modèles mandataires à niveaux. . . . . . . . . . . . . . . . . . . . . . . .32 Exercice 41Hiérarchisation des rôles. . . . . . . . . . . . . . . . . . . . . . . . . . . .33 Exercice 42Erreurs dans une politique. . . . . . . . . . . . . . . . . . . . . . . . . . .33Exercice 43Propriétés de l"exclusion mutuelle entre rôles. . . . . . . . . . . . . . . . .34

Exercice 44Modélisation avec les rôles : département informatique. . . . . . . . . . . .34 Exercice 45Modélisation avec les rôles : entreprise de plâtrerie & peintures. . . . . . .35 Exercice 46Implémentation de RBAC avec un SGBD-R. . . . . . . . . . . . . . . . . .35 Exercice 47Modélisation des droits d"accès à la FST. . . . . . . . . . . . . . . . . . .36 Exercice 48Questions. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .37 Exercice 49Combinaisons de politiques XACML. . . . . . . . . . . . . . . . . . . . . .38 Exercice 50Principes de la configuration. . . . . . . . . . . . . . . . . . . . . . . . . .39 Exercice 51Règles de filtrage. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .39 Exercice 52Analyse de décisions de la CNIL. . . . . . . . . . . . . . . . . . . . . . . .41 Exercice 53Bases de données hippocratiques. . . . . . . . . . . . . . . . . . . . . . . .41Chapitre 1

Politique de sécurité et analyse de

risques1.1 Analyse de risques Ebios : généralités

Exercice 1 : Bien supports et menaces génériques ([Age10a, Chapitres 1, 2, 4]) 1. Classer les bien supp ortssuivants s elonles catégo ries: matériels (MAT), logiciels (LOG), canaux informatiques et de téléphonie (RSX), personnes (PER), supports papier (PAP), canaux interpersonnels (CAN), locaux (LOC): fib reoptique do cumentimp rimé ca rtouchede sauvega rde commutateur téléphonique assistant p ersonnel(PD A)SGBD Oracle

discussions de c ouloir salle de réu nion Linux client de courrier é lectronique p ostede travail salle de confér ence ligne téléphonique 2. Prop oserdes exemples d"impacts génériques : sur le fonctionnement, les humains, les bie ns. Quels autres impacts ne rentrent pas dans les catégories précédentes? 3.P ourles catégo riesLOG et CAN p récentes,p roposerdes menaces génériques en p récisantle(s)

critère(s) de sécurité concernés et les vulnérabilités exploitables. Par exemple pour PER on

proposerait "Dissipation de l"activité d"une personne" par l"exploitation du temps de travail, du blocage de l"accès d"une personne ou l"exploitation d"une personne en dehors de sesprérogatives. Cette menace porte atteinte à la disponibilité de la personne et sera efficace sur

les sujets à la dissipation. Exercice 2 : Évaluation des risques ([Age10c, p. 62]) L"action 4.1.1. de la méthodeEbios" Analyser les risques » consiste à mettre en évidencel"ensemble des risques qui pèsent réellement sur le périmètre de l"étude et à déterminer leur gravité

et leur vraisemblance, une première fois sans tenir compte des mesures de sécurité existantes, et

une seconde fois en les prenant en compte. On fait ainsi le lien entre les événements redoutés et les

scénarios de menaces, c"est-à-dire entre ce que l"organisme craint et ce à quoi il est exposé.7

1.Connaissant les résultats p roduitspa rles étap esp récédentesde la métho de,expliq uercom-

ment identifier les risques.1.2 Analyse de risques Ebios : cas d"étude UCBL

Description du casLa Direction du Système d"Information (DSI) de l"UCBL désire mettre en placeune Politique de Sécurité du Système d"Information (PSSI). La complexité du SI impose d"utiliser

une méthode pour recenser et classifier exactement ce qu"il faut sécuriser. La méthode Expression

des Besoins et Identification des Objectifs de Sécurité (EBIOS) est retenue pour conduire cette étude

et aboutir à la définition de la PSSI. Parmi les services de l"UCBL, notons celui desfinances, en

charge de la comptabilité, de la gestion des budgets, des marchés et des payes. Les services financiers

s"appuient sur le logiciel SIFAC (Système d"Information, Financier Analytique et Comptable) hébergé

sur un serveur du bâtiment Braconnier. Notons que l"activité services financiers n"est pas régulière,

en effet, ces services sont particulièrement sollicités chaque fin de mois pour les payes et de façon

intense aux mois de novembre et de début décembre avec la clôture de l"exercice budgétaire.

Exercice 3 : Étude du contexte ([Age10a, Age10c]) 1. Les sourc esde menaces au sens Ebiossont les sources non humaines (code malveillant,phénomène naturel, catastrophe naturelle ou sanitaire, activité animale, événement interne)

ou humaines. Les humaines sont décomposées en interne/externe, avec/sans intention denuire et selon leur capacité (faibles, importantes, illimitées). Indiquer quelles sont les sources

de menaces qui peuvent raisonnablement être écartées du contexte de l"étude. 2. Donner de sexemples de sources de menaces p ourles t ypesde sources de menaces suivants : 1. Source humaine interne, sans intention de nuire, avec de faibles c apacités; 2. Source humaine interne, sans intention de nuire, avec des capacités illimitées ; 3. Source humaine externe, sans intention de nuire, avec de faibles capa cités; 4. Source humaine externe, malveillante, avec de fa iblescapacités ; 5.Événement interne.

3.quotesdbs_dbs2.pdfusesText_3[PDF] lamartine poeme

[PDF] sécurité routière cycle 2 vidéo

[PDF] le lac (poème)

[PDF] permis piéton ce2 livret

[PDF] aper cycle 2

[PDF] a.p.e.r. école primaire

[PDF] fiche vélo cycle 3

[PDF] aper cm2 panneaux

[PDF] aragon citation

[PDF] risques liés au système d'information

[PDF] tahar ben jelloun poeme chaque visage est un miracle

[PDF] poeme sur la discrimination

[PDF] nombre de segments en fonction du nombre de points

[PDF] droite ab