Securite-Informatique-Cours-et-TD.pdf

Securite-Informatique-Cours-et-TD.pdf

- Absence de logiciel de protection. Exercice 3 : Une première stratégie utilisée par les codes malveillants consiste à empêcher les antivirus de fonctionner

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

Cette société concourt pour de grands projets nationaux ou interna- tionaux ; elle s'appuie pour cela sur son système informatique qui lui permet de réagir

Recueil dexercices corrigés en INFORMATIQUE I

Recueil dexercices corrigés en INFORMATIQUE I

COURS-ENSAI/ENSAI-Archi1.pdf. 'Word Excel

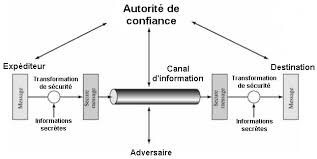

Sécurité informatique: cours et exercices corrigés

Sécurité informatique: cours et exercices corrigés

Sécurité informatique: cours et exercices corrigés. Author : Gildas Avoine. Publisher : Vuibert 2010 pages : 286 pages. N° Class : 621/67. Les attaques

Corrigés des exercices du livre et en ligne

Corrigés des exercices du livre et en ligne

Le contrôleur de gestion pourrait lui-même participer avec les managers à la formation externe en hygiène et sécurité. informatique mais pour cela il ...

Sécurité Informatique

Sécurité Informatique

Textbook (Référence principale) : Notes de cours et TP. Titre de l'ouvrage. Auteurs. Editeur et année. Sécurité informatique : Cours et exercices corrigés.

Sécurité Informatique Polycopié de Cours & Exercices Corrigés

Sécurité Informatique Polycopié de Cours & Exercices Corrigés

21 mai 2016 Sécurité informatique cours et exercices corrigés. Gildas Avoine ... cours/securite-info/1_principes.pdf. 3. Cryptographie et services de ...

Sujets des exercices dirigés Réseaux et communication Seconde

Sujets des exercices dirigés Réseaux et communication Seconde

20 août 1992 On suppose que l'on a n serveurs de données en copies multiples (pour la sécurité) qui peuvent réaliser les mêmes opérations lire et écrire.

Exercices de sécurité informatique

Exercices de sécurité informatique

L'efficacité de la défense peut être mesurée en comptant le nombre de vulnérabilités corrigées le nombre d'attaques arrêtées etc. On y ajoute souvent la mesure

Sécurité Informatique

Sécurité Informatique

Sécurité. Informatique. Cours et TD. Dr. Mohamed Amine FERRAG Corrigé TD 1 – Initiation à la Sécurité Informatique. Exercice 1 :.

Recueil dexercices corrigés en INFORMATIQUE I

Recueil dexercices corrigés en INFORMATIQUE I

Recueil d'exercices corrigés en INFORMATIQUE I. (Architecture de l'ordinateur logiciels de bureautique et Internet et technologie web). L. Ghalouci

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique. Exercice 1. Choisir la ou les bonnes réponses : • Attaque(s) basée(s) sur des courriers fondés sur une liste

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

1 Politique de sécurité et analyse de risques Exercice 44 Modélisation avec les rôles : département informatique . . . . . . . . . . . . 34.

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Et ceci dans le but de renforcer la cohérence et la complémentarité des solutions de sécurité retenues. Exercice 2. (Cybercriminalité). 1. Parmi les attaques

Exercice 1 généralités Exercice 2 domaines dapplication de la

Exercice 1 généralités Exercice 2 domaines dapplication de la

examen de sécurité informatique durée 1h30 aucun documents autorisés. Exercice 1 généralités expliquez les termes suivants : intégrité

Exercices de sécurité informatique

Exercices de sécurité informatique

Faire un exercice de sécurité informatique est une manière originale et performante vulnérabilités corrigées le nombre d'attaques arrêtées etc.

Ghernaouti 03.indd

Ghernaouti 03.indd

courS s. g hernaouti-h élie. Sécurité informatique et réseaux cours avec plus de 100 exercices corrigés. 3e édition. Solange Ghernaouti-Hélie www.dunod.com.

Cybersécurité

Cybersécurité

Chapitre 1 • Sécurité informatique et cybersécurité Cette édition revue et augmentée propose près de 200 exercices corrigés ainsi.

Corrigés des exercices du livre et en ligne

Corrigés des exercices du livre et en ligne

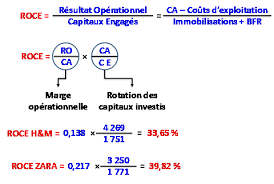

EXERCICE 1. 1. Afin d'éclairer le directeur informatique quant à la décision de la composition de l'équipe projet destinée à accompagner le service

[PDF] Securite-Informatique-Cours-et-TDpdf - ResearchGate

[PDF] Securite-Informatique-Cours-et-TDpdf - ResearchGate

Sécurité informatique-Cours et exercices corrigés (3ème édition mais 2ème est également bien) Disponible à la bibliothèque de l'Université de Guelma

Cours et exercices corrigés de Sécurité informatique en PDF

Cours et exercices corrigés de Sécurité informatique en PDF

Télécharger cours sur la sécurité informatique Le protocole sécurisé SSL tutoriel PDF gratuit en 29 pages - fichier de type pdf et de taille 1 52 Mo

[PDF] TIW4 – Sécurité des Systèmes dInformations Livret dexercices

[PDF] TIW4 – Sécurité des Systèmes dInformations Livret dexercices

Chapitre 1 Politique de sécurité et analyse de risques 1 1 Analyse de risques Ebios : généralités Exercice 1 : Bien supports et menaces génériques

Sécurité informatique Cours et exercices corrigés Cours pdf

Sécurité informatique Cours et exercices corrigés Cours pdf

Cours Sécurité informatique Cours et exercices corrigés pdf TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

[PDF] Sécurité informatique: cours et exercices corrigés - ouargla

[PDF] Sécurité informatique: cours et exercices corrigés - ouargla

Page 1 Sécurité informatique: cours et exercices corrigés Author : Gildas Avoine Publisher : Vuibert 2010 pages : 286 pages N° Class : 621/67

Cours et Exercices sur Sécurité informatique en PDF - BestCours

Cours et Exercices sur Sécurité informatique en PDF - BestCours

Cours sur Sécurité informatique la sécurité des réseaux locaux et étendu wifi cracking et le hacking piratage informatique et autres PDF - 1

Exercices la securite des reseaux informatique gratuit en PDF

Exercices la securite des reseaux informatique gratuit en PDF

Vous n'avez pas besoin de vous inscrire à des cours coûteux et Voyage d'une partie de la ville à l'autre pour prendre des exercices corrigés Tout ce que vous

Sécurité informatique - Cours et exercices corrigés PDF - DocPlayerfr

Sécurité informatique - Cours et exercices corrigés PDF - DocPlayerfr

Sécurité informatique - Cours et exercices corrigés PDF - Télécharger Lire TÉLÉCHARGER LIRE ENGLISH VERSION DOWNLOAD READ Description Les attaques

[PDF] Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

[PDF] Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Et ceci dans le but de renforcer la cohérence et la complémentarité des solutions de sécurité retenues Exercice 2 (Cybercriminalité) 1 Parmi les attaques

Quelles sont les 4 piliers de la sécurité de l'information ?

Quels sont les cyberrisques ? Les cyberrisques peuvent être classés en quatre catégories : risques opérationnels, risques financiers, risques juridiques et risques d'atteinte à la réputation.Quels sont les 3 principaux risques d'une sécurité informatique ?

La sécurité informatique c'est l'ensemble des moyens mis en œuvre pour réduire la vulnérabilité d'un système contre les menaces accidentelles ou intentionnelles.C'est quoi la sécurité informatique PDF ?

Un programme de sécurité informatique doit viser un certain nombre d'objectifs prioritaires, dont l'intégrité des données, le maintien du fonctionnement optimal du système (SI), la confidentialité et la disponibilité des informations, mais aussi l'authentification et la non-répudiation de l'origine des documents.

TD0 ± Introduction Sécurité Informatique

Exercice 1

Choisir la ou les bonnes réponses :

manière déloyale et illicite : Pollupostage

Spam

Hameçonnage

Hoax

DDoS

x Un courrier électronique incitant généralement le destinataire à retransmettre une

fausse nouvelle est : Hoax

canular informatique

spyware

worm

cheval de Troie

x La confidentialité permet : de rendre l'information inintelligible à d'autres personnesx Un type d'attaque visant à rendre indisponible pendant un temps indéterminé les

services ou ressources d'une organisation est : DoS

DDoS

Spoofing IP

Déni de service

Phishing

x Le mécanisme de Hameçonnage est : confidentielles. la technique de " Phishing »

une technique frauduleuse utilisée par les pirates informatiques pour récupérer des informations secrètes auprès d'internautes un courrier électronique incitant généralement le destinataire à retransmettre le message contenant une fausse nouvelle. l'envoi massif de courrier électronique à des destinataires ne l'ayant pas sollicité. 2/5 x Ce sont des virus capables de se propager rapidement en exploitant les communications réseaux : Worms

Chevaux de Troie

Bombes logiques

Vers

Adwares

x Le terme AAA : Parmi ses fonctionnalités, il récolte des informations pendant toute la durée de la session, après identification de l'utilisateur Authentication Authorization Accessibility

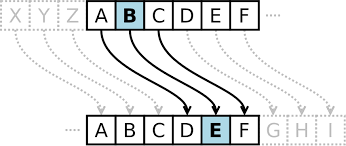

x Les bombes logiques sont des virus : capables de se déclencher suite à un événement particulier capables de se déclencher lorsque certaines conditions sont réunies ouvrir un accès réseau frauduleux sur un système informatique capables de se propager en exploitant les communications réseaux d'un ordinateur capables de se reproduire sur d'autres ordinateurs x Quelques limites du cryptage symétrique : Sont récupérées par le mécanisme de la signature numérique. Est la lenteur des algorithmes utilisés.

La solution proposée pour ces limites est le cryptage asymétrique. x Un type de virus qui se base sur un logiciel d'affichage de publicité : Est un spyware

Est un adware

x le logiciel espion (Spyware) : fait de la collecte d'informations personnelles sur l'ordinateur d'un utilisateur sans son autorisation. ajoute des publicités dans les pages visitées ou dans des fenêtres séparées transmet un ensemble des informations confidentielles à un ordinateur tiers Cause une attaque ciblée en exploitant les failles du système 3/5 x Parmi les techniques qui permettent d'obtenir un accès au système : DoS

Attaque par force brute

Hameçonnage

Attaque par dictionnaire

x Techniques frauduleuses utilisées par les pirates informatiques pour récupérer des

informations secrètes : Phishing

DoS

Spyware

Hameçonnage

x Attaque par rejeu : consiste à intercepter des paquets de données et à les rejouer exige la connaissance des algorithmes de décryptage adéquat exploite un dispositif permettant d'écouter le trafic d'un réseau Le pirate falsifie les échanges afin de se faire passer pour l'une des parties. Elle consiste à intercepter des paquets de données et à les rejouer. Elle intervient dans le cryptage asymétrique. Un type d'attaque visant à rendre indisponible le système pendant un temps indéterminé. Elle intervient dans le cryptage symétrique. x Le dispositif " Sniffer » : Permet d'écouter le trafic d'un réseau. Il peut également servir à une personne malveillante de collecter des informations. Consiste à la réception d'un e-mail semblant provenir d'une entreprise de confiance. x Une attaque (ou des attaques) qui consiste (nt) à envoyer des paquets IP ou des données de taille ou de constitution inhabituelle : Usurpation d'adresse IP

Sniffer

DoS

Hoax

DDoS

Analyseur de trafic

Spam

4/5 Hoax

Sniffer

Worm

x Pour VPN, le tunnelling correspond à l'ensemble des processus d'encapsulation, de transmission et de désencapsulation.éventuellement publique.

se base sur le principe dont chaque extrémité est identifiée, les données transitent après avoir été chiffrées. présente une solution intéressante pour relier en sécurité deux entités distantes

mais avec un coût élevé. présente des protocoles peu fiables.

x Un pare-feu contrôle les accès entrant et sortant par adresse IP uniquement. n'empêche pas de bien structurer le réseau. parmi ses types, on trouve ; passerelles de circuits et passerelles d'application. est un outil souvent indispensable mais jamais suffisant. contrôle les accès entrant et sortant par service. x La technique NAT est Network Address Translation

est Network Address Transmission

se base sur la traduction des adresses IP

permet une sécurisation interne du réseau permet une sécurisation externe du réseau x IDS est un mécanisme écoutant le trafic réseau de manière furtive afin de : repérer des activités anormales ou suspectes avoir une action de prévention sur les risques d'intrusion analyser des informations particulières dans les journaux de logs assurer la sécurité au niveau du réseau assurer la sécurité au niveau des hôtes uniquement x un système informatique volontairement vulnérable à une ou plusieurs failles Est Honeypot

Est NAT

Est VPN

vise à attirer les hackers

pour mieux comprendre les stratégies d'attaque et les anticiper 5/5Exercice 2

Détailler trois objectifs de la sécurité informatique en remplissant ce tableau :Exercice 3

Préciser le type de virus appliqué dans les situations suivantes : donnent la marche à suivre pour le supprimer. En fait, le fichier est sain. b- Le virus installe un programme pour recueillir des informations sur les utilisateurs, leurs ordinateurs ou leurs habitudes de navigation et les envoyer à un utilisateur distant. d- Le virus insère dans un programme de paie une fonction de reformatage des e- un courrier électronique incitant généralement le destinataire à retransmettre le message (fausse nouvelle) à ses contacts sous divers prétextes.quotesdbs_dbs12.pdfusesText_18[PDF] lamartine poeme

[PDF] sécurité routière cycle 2 vidéo

[PDF] le lac (poème)

[PDF] permis piéton ce2 livret

[PDF] aper cycle 2

[PDF] a.p.e.r. école primaire

[PDF] fiche vélo cycle 3

[PDF] aper cm2 panneaux

[PDF] aragon citation

[PDF] risques liés au système d'information

[PDF] tahar ben jelloun poeme chaque visage est un miracle

[PDF] poeme sur la discrimination

[PDF] nombre de segments en fonction du nombre de points

[PDF] droite ab