Securite-Informatique-Cours-et-TD.pdf

Securite-Informatique-Cours-et-TD.pdf

- Absence de logiciel de protection. Exercice 3 : Une première stratégie utilisée par les codes malveillants consiste à empêcher les antivirus de fonctionner

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

Cette société concourt pour de grands projets nationaux ou interna- tionaux ; elle s'appuie pour cela sur son système informatique qui lui permet de réagir

Recueil dexercices corrigés en INFORMATIQUE I

Recueil dexercices corrigés en INFORMATIQUE I

COURS-ENSAI/ENSAI-Archi1.pdf. 'Word Excel

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique Exercice 1

Un courrier électronique incitant généralement le destinataire à retransmettre une fausse nouvelle est : □ Hoax. □ canular informatique. □ spyware.

Sécurité informatique: cours et exercices corrigés

Sécurité informatique: cours et exercices corrigés

Sécurité informatique: cours et exercices corrigés. Author : Gildas Avoine. Publisher : Vuibert 2010 pages : 286 pages. N° Class : 621/67. Les attaques

Sécurité Informatique

Sécurité Informatique

Textbook (Référence principale) : Notes de cours et TP. Titre de l'ouvrage. Auteurs. Editeur et année. Sécurité informatique : Cours et exercices corrigés.

Sécurité Informatique Polycopié de Cours & Exercices Corrigés

Sécurité Informatique Polycopié de Cours & Exercices Corrigés

21 mai 2016 Sécurité informatique cours et exercices corrigés. Gildas Avoine ... cours/securite-info/1_principes.pdf. 3. Cryptographie et services de ...

Sujets des exercices dirigés Réseaux et communication Seconde

Sujets des exercices dirigés Réseaux et communication Seconde

20 août 1992 On suppose que l'on a n serveurs de données en copies multiples (pour la sécurité) qui peuvent réaliser les mêmes opérations lire et écrire.

Exercices de sécurité informatique

Exercices de sécurité informatique

L'efficacité de la défense peut être mesurée en comptant le nombre de vulnérabilités corrigées le nombre d'attaques arrêtées etc. On y ajoute souvent la mesure

Sécurité Informatique

Sécurité Informatique

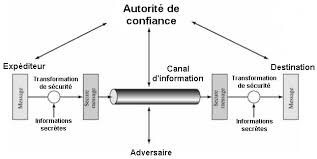

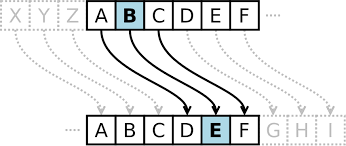

Sécurité. Informatique. Cours et TD. Dr. Mohamed Amine FERRAG Corrigé TD 1 – Initiation à la Sécurité Informatique. Exercice 1 :.

Recueil dexercices corrigés en INFORMATIQUE I

Recueil dexercices corrigés en INFORMATIQUE I

Recueil d'exercices corrigés en INFORMATIQUE I. (Architecture de l'ordinateur logiciels de bureautique et Internet et technologie web). L. Ghalouci

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique. Exercice 1. Choisir la ou les bonnes réponses : • Attaque(s) basée(s) sur des courriers fondés sur une liste

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

1 Politique de sécurité et analyse de risques Exercice 44 Modélisation avec les rôles : département informatique . . . . . . . . . . . . 34.

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Et ceci dans le but de renforcer la cohérence et la complémentarité des solutions de sécurité retenues. Exercice 2. (Cybercriminalité). 1. Parmi les attaques

Exercice 1 généralités Exercice 2 domaines dapplication de la

Exercice 1 généralités Exercice 2 domaines dapplication de la

examen de sécurité informatique durée 1h30 aucun documents autorisés. Exercice 1 généralités expliquez les termes suivants : intégrité

Exercices de sécurité informatique

Exercices de sécurité informatique

Faire un exercice de sécurité informatique est une manière originale et performante vulnérabilités corrigées le nombre d'attaques arrêtées etc.

Ghernaouti 03.indd

Ghernaouti 03.indd

courS s. g hernaouti-h élie. Sécurité informatique et réseaux cours avec plus de 100 exercices corrigés. 3e édition. Solange Ghernaouti-Hélie www.dunod.com.

Cybersécurité

Cybersécurité

Chapitre 1 • Sécurité informatique et cybersécurité Cette édition revue et augmentée propose près de 200 exercices corrigés ainsi.

Corrigés des exercices du livre et en ligne

Corrigés des exercices du livre et en ligne

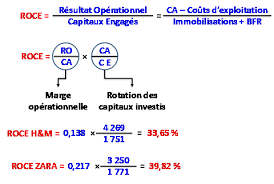

EXERCICE 1. 1. Afin d'éclairer le directeur informatique quant à la décision de la composition de l'équipe projet destinée à accompagner le service

[PDF] Securite-Informatique-Cours-et-TDpdf - ResearchGate

[PDF] Securite-Informatique-Cours-et-TDpdf - ResearchGate

Sécurité informatique-Cours et exercices corrigés (3ème édition mais 2ème est également bien) Disponible à la bibliothèque de l'Université de Guelma

Cours et exercices corrigés de Sécurité informatique en PDF

Cours et exercices corrigés de Sécurité informatique en PDF

Télécharger cours sur la sécurité informatique Le protocole sécurisé SSL tutoriel PDF gratuit en 29 pages - fichier de type pdf et de taille 1 52 Mo

[PDF] TIW4 – Sécurité des Systèmes dInformations Livret dexercices

[PDF] TIW4 – Sécurité des Systèmes dInformations Livret dexercices

Chapitre 1 Politique de sécurité et analyse de risques 1 1 Analyse de risques Ebios : généralités Exercice 1 : Bien supports et menaces génériques

Sécurité informatique Cours et exercices corrigés Cours pdf

Sécurité informatique Cours et exercices corrigés Cours pdf

Cours Sécurité informatique Cours et exercices corrigés pdf TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

[PDF] Sécurité informatique: cours et exercices corrigés - ouargla

[PDF] Sécurité informatique: cours et exercices corrigés - ouargla

Page 1 Sécurité informatique: cours et exercices corrigés Author : Gildas Avoine Publisher : Vuibert 2010 pages : 286 pages N° Class : 621/67

Cours et Exercices sur Sécurité informatique en PDF - BestCours

Cours et Exercices sur Sécurité informatique en PDF - BestCours

Cours sur Sécurité informatique la sécurité des réseaux locaux et étendu wifi cracking et le hacking piratage informatique et autres PDF - 1

Exercices la securite des reseaux informatique gratuit en PDF

Exercices la securite des reseaux informatique gratuit en PDF

Vous n'avez pas besoin de vous inscrire à des cours coûteux et Voyage d'une partie de la ville à l'autre pour prendre des exercices corrigés Tout ce que vous

Sécurité informatique - Cours et exercices corrigés PDF - DocPlayerfr

Sécurité informatique - Cours et exercices corrigés PDF - DocPlayerfr

Sécurité informatique - Cours et exercices corrigés PDF - Télécharger Lire TÉLÉCHARGER LIRE ENGLISH VERSION DOWNLOAD READ Description Les attaques

[PDF] Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

[PDF] Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Et ceci dans le but de renforcer la cohérence et la complémentarité des solutions de sécurité retenues Exercice 2 (Cybercriminalité) 1 Parmi les attaques

Quelles sont les 4 piliers de la sécurité de l'information ?

Quels sont les cyberrisques ? Les cyberrisques peuvent être classés en quatre catégories : risques opérationnels, risques financiers, risques juridiques et risques d'atteinte à la réputation.Quels sont les 3 principaux risques d'une sécurité informatique ?

La sécurité informatique c'est l'ensemble des moyens mis en œuvre pour réduire la vulnérabilité d'un système contre les menaces accidentelles ou intentionnelles.C'est quoi la sécurité informatique PDF ?

Un programme de sécurité informatique doit viser un certain nombre d'objectifs prioritaires, dont l'intégrité des données, le maintien du fonctionnement optimal du système (SI), la confidentialité et la disponibilité des informations, mais aussi l'authentification et la non-répudiation de l'origine des documents.

©2017Vuibert,tousdroitsréservés

DSCG3Corrigésdesexercicesdulivreetenligne

2©2017Vuibert,tousdroitsréservés

CHAPITRE1

EXERCICE1

1. Afind'éclairerledirecteurinformatiquequantàladécisiondelacompositiondel'équipeprojet

qualitativeetquantitative. - En- Ensuite,lecontrôleurdegestiondoitaccéderàdesinformationséconomiquesrelativesaucoûtd'une

paramétrageetl'utilisation dumodule). - Enfin,lecontrôleurdegestionestime,pourchacunedesoptionsenvisagéesparledirecteur pendantauminimum80jours).2. Afin

Solution1Solution2Solution3Solution4

Constitutionde

l'équipe3analystes2analystes et1consultant2consultants etunanalyste3consultantsAvantages

Inconvénients

Risques

Commentaires

EXERCICE2

conceptsouthèmesceluiͲcirenvoie. gestionconstituelecoeurdemétierdu 3©2017Vuibert,tousdroitsréservés

3. Onconstateparlebiaisdecetémoignagequ'ilexisteiciuncontrôledegestionprochedes

opérationnels. construction pleinement cas,son 4©2017Vuibert,tousdroitsréservés

CHAPITRE2

EXERCICE1

suivants:Ͳl'environnementdecontrôle;

Ͳl'informationetlacommunication;

Ͳlasupervision.

travailciͲaprès:Ͳproduire

l'objetd'unemoindremaîtrise; enoeuvre. interne,maisqu'ilestaussiacteurdu soientrespectées(et l'entreprise.EXERCICE2

delaproductiond'outils decontrôle 5©2017Vuibert,tousdroitsréservés

CHAPITRE3

EXERCICE1

l'objetd'uneévaluationexͲpostsurla basedececontratprédéfini. fondationspouruncontrôleparles s'agitd'uncontrôle bureaucratiqueet/ouadministratif.EXERCICE2

différentsservicesou unités. lecockpitapourfinalitéde 6©2017Vuibert,tousdroitsréservés

CHAPITRE4

EXERCICE1

discutablesenretenantleproratadestemps. est précisedeleurscauses.EXERCICE2

opérationnelles. réel. positionestànuancercommeen demiseenforme gestionàlongterme. 7©2017Vuibert,tousdroitsréservés

CHAPITRE5

EXERCICE1

1. LamatriceBCG1constitueunoutild'aideauchoixd'unestratégievisantledéveloppementéquilibré

- letauxdecroissancedechaqueDASanalysé; - lapartdemarchérelativedel'entreprisesur leDAS. dilemmesetpoidsmorts. - lesbesoinsenressourcesfinancièresdechaqueDAS; - lesperformancesfinancièresdechaqueDAS.L'analyseBCG

- Les"vachesàlait»assurentlesperformancesfinancièresglobalesdel'entrepriseetfinancentles rentablescar,endébut - Des"stars»parviennentàs'autofinancermais,parunefortecroissance,serontnormalement - Ilpeutsubsisterdes"poidsmorts»qui,bienque peurentables(carenfindecycle),permettent d'absorberunepartdeschargesdestructure. pasassuré.Eneffet: - LeDASAutomobile,bienquereprésentantlamoitiéduCAde l'entrepriseavecunecroissancede • Lemanquedecompétitivitédel'entreprisedansunsecteurtrèsconcurrentiel.Surlessept termesdepartdemarché. • LemanquederentabilitéduDAS,dontletauxd'EBEestleplusbasdestroisactivités. raisondeladominationdu concurrentprincipal). - LeDASDomestiques'apparenteàunpoidsmortdepar: • samauvaisepositionconcurrentielle(cinquièmesursixconcurrentsetfortementdistancé parleleader); • unecroissancedumarchérelativementmoyenne. - LeDASAéronautique • uneplacedeleaderavecdebonnesperspectivesdecroissance(+15%); • untauxdeprofitabilitétrèssatisfaisantde12%,représentantàluiseulplusdutiersdel'EBE del'entreprise. Ce positiondel'entrepriseCAUsurcesecteur. - sondegrédedifférenciation: limitéoumultiple; - lasensibilitédesesDASauxeffetsvolumes(économiesd'échelle). situationapparaîtdonctrèsfragile car: 8©2017Vuibert,tousdroitsréservés

- DeuxdesesDASnesontplusdansunedynamiquedecroissancerentable,alorsqu'ilsreprésentent - Letroisièmemétierpourraitconstituerunesourcedeperformance,maisàconditiondesavoir résister avecune2. Définitiondelaplanificationstratégique

donnée. l'élaborationd'un "Structurededécisions humainequ'elleest La programmées; stratégique).3. 1.Leplanstratégiqueproposén'estpasconstruitdanslaperspectivedel'analyseduBCG:

- Lesdomainesd'activitéstratégiquenesontpasévoqués. - Lesobjectifsstratégiquesn'intègrentpasles - Cesorientationsnesontpaspositionnéesdansl'espace. danslespaysémergents.2. Leplanproposéestorientésurl'obtentiondesmoyens(trouverunmoyen

definancement horizondéterminé.3. Ilévoque,danslesaxesd'intervention,touslesmoyensdefinancementenvisagés:valorisation

choix stratégiquemûri.4. Lesorientationsstratégiquesneprésententpasderéellecohérencecomptetenudelaréalité

longterme. seraient: 9©2017Vuibert,tousdroitsréservés

- unedistorsionentrelesobjectifsàlongtermeetlechoixdesactionsauniveau - unedistancetropimportanteentrelesorientationsetlesobjectifsàatteindredupointde tâches?); - uneévaluationtournéeversdesaspectspeuquantifiablesenl'état(absencetotale5. Enfin,lesdeuxenjeuxsignifiésdansleplannesemblentpasdirectementliésàlastratégiede

silepremierenjeus'inscrit dupremier,nonunenjeuensoi!4. SeréféreràlapartieCours,àlasection2.5Déclinaisondeladémarchestratégiquedansletemps,rôle

etoutilsducontrôleur duprésentchapitre.EXERCICE3

1. 2. 10©2017Vuibert,tousdroitsréservés

3.1. Propositiondevaleur

margesconséquentes)avecceux - meilleuremaîtrisedel'imageparrapportàH&M; - meilleuremaîtrisedescoûtsetdoncdesprixparrapportauxboutiquesmultimarques; - plusgrandevariétédel'offrepar rapportauxdeux. trèscourt.C'estparcettecombinaisonoriginaleque

2. Architecturedelavaleur

boutiques. lamaîtrisedecequifait valeurauxyeuxdesclients: - ladiversitédel'offre,quisupposelamaîtrisedelaproductionetdelalogistique; - lepositionnementluxeorientésurlaqualitédesmagasinsplutôtquesurlaqualitédesmatières utilisées,etquinécessite l'exploitationenpropredesboutiques.Zaraunacteurquin'estpasenconcurrence

- Sapolitiqued'imitationpeutentraînerdesactionsenjusticede sesconcurrentsdontellenepeut préjugerdesrésultats. - Ladiversitédesonoffre:touslesproduitsnecorrespondentpasforcémentauxgoûtsdes consommateurs. enpetitesséries,cequi matières.3. Équationdevaleur

11©2017Vuibert,tousdroitsréservés

auxfonctionsdesproduits. fonctionlogistique. 12©2017Vuibert,tousdroitsréservés

CHAPITRE6

EXERCICE1

1. clairetcohérentpourlagestiondes administration,médical,logistiquese verrontconfierdesressourcespropres, desobjectifsspécifiques,un managementdédié,uneautonomie décisionnelle,desresponsabilités clairementidentifiées.ͲMesuredelaperformanceparpôlede

responsabilitéenlienavecleurs objectifsspécifiquesetlesmoyensdont ilsdisposent.ͲSensibilisationsurlenécessaire

danslerespectdelalignebudgétaire.ͲAutonomieducentredecoûtsqui

permetplusd'efficacitéparles pressionsexercéesparlescentres clients. auxrésultatsobtenus.ͲContrôle accrudela productivitédupersonnel.ͲRisquedecloisonnemententre

lesdifférentsservicessila coordinationestmalassurée.ͲRisquesdetensionsentreles

responsablesdecentres.ͲTendanceàfaireapparaitredes

slacksbudgétaires(margesde manoeuvre)danschaquepôle afind'apaiserlestensions,de parerauxaléasqui fontpeserdes risquesbudgétaires.ͲDélicategestiondesintérêts

locaux(descentres)quidevront restercohérentsavecles objectifsstratégiquesde l'établissement.ͲCommentpasserd'une

régulationrelevantdela standardisationdesqualifications (pourlesmédecins)àuncontrôle dupersonnelsoignant par rapportàuneculture managérialequiluiest relativementétrangèreetqui peutêtresuspectéedevouloir imposersespointsdevueviales contraintesbudgétaires.ͲRéticencesfaceàunepolitique

demaîtrisedescoûtsquandles vocationsmédicalessont orientéessurlaqualitédessoins.ͲCrainted'uneaugmentation

de lachargedetravailsurdes tâchesbureaucratiquesjugées nonopérationnellesetdoncpas essentielles. 13©2017Vuibert,tousdroitsréservés

2.AvantagesInconvénients

Maintiendel'emploi

Leprojetnes'accompagneraitd'aucun

licenciementpuisque: - lamoitiédupersonnelseraitaffectéau GIP; - unquartseraitreconverti; - unquartpartiraitàlaretraite.Maîtrisedescoûts

représenteraitquasiuniquementqu'un coût maîtrisedescoûts. augroupement(personnel+certainséquipements).

Rendementd'échellesetactivité

Lanouvellestructurepourraitproposerentre

3000et5000repaspar

jour,pourl'ensemble desesadhérents,cequipermettraitde pourraits'accroître.Rendementd'échelleetmarché

uneaugmentationdunombrederepasetune auxfournisseurs.Contrôledesprix

seulement,maisparlegroupement.Concurrence

Gestiondesressourceshumaines

LamiseenplaceduprojetGIP,

dansdebonnes personnel(changementdelieudetravail, changementpossibledestatutdupersonnel, nouveauxhoraires,...).Pertedetransfertd'investissements

notamment,derécupérerunepartiedes laGestiondescoûts

adhérents.Qualitédesprestations

médecins? del'organisationdelagestion. (pasdetransfertdevaleur ajoutéeversdessousͲtraitants).Letypede

bonsoutils.Nousn'avonspas marchéseraittoutàfaitapproprié. 14©2017Vuibert,tousdroitsréservés

CHAPITRE7

EXERCICE1

del'entrepriseͲseraajoutéeplustardparPorter).

ͲLepouvoirdenégociationdesclients.

ͲLamenacedesproduitsdesubstitution.

ͲLamenacedesentrantspotentiels.

moyennedesfirmesdusecteurserafaibleen général.Analysedesforces

automobiles) lequellarecherchedetaillecritiquedevient nombreuxgaragesàracheterAnalysedesforces

automobiles) surlesprixmaisnomadismeimportant(nonͲ fidélitéà lamarque).quotesdbs_dbs45.pdfusesText_45[PDF] lamartine poeme

[PDF] sécurité routière cycle 2 vidéo

[PDF] le lac (poème)

[PDF] permis piéton ce2 livret

[PDF] aper cycle 2

[PDF] a.p.e.r. école primaire

[PDF] fiche vélo cycle 3

[PDF] aper cm2 panneaux

[PDF] aragon citation

[PDF] risques liés au système d'information

[PDF] tahar ben jelloun poeme chaque visage est un miracle

[PDF] poeme sur la discrimination

[PDF] nombre de segments en fonction du nombre de points

[PDF] droite ab