Securite-Informatique-Cours-et-TD.pdf

Securite-Informatique-Cours-et-TD.pdf

entre les mécanismes de sécurité et les attaques. Page 15. Sécurité Informatique. DR. M. A. FERRAG 2018. 14. Corrigé TD 1 – Initiation à la Sécurité

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Et ceci dans le but de renforcer la cohérence et la complémentarité des solutions de sécurité retenues. Exercice 2. (Cybercriminalité). 1. Parmi les attaques

TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

Donner deux classifications standard (vu au cours) pour les attaques. Expliquer chaque classe en donnant des exemples. 2 Exercice. Dans le tableau ci-dessous

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique Exercice 1

Un courrier électronique incitant généralement le destinataire à retransmettre une fausse nouvelle est : □ Hoax. □ canular informatique. □ spyware.

Recueil dexercices corrigés en INFORMATIQUE I

Recueil dexercices corrigés en INFORMATIQUE I

imprimante standard (reliée au réseau via un ordinateur) ? 12) Le niveau de sécurité est plus élevé dans un réseau dit lourd par rapport à un réseau Peer to.

Sécurité Informatique

Sécurité Informatique

28 nov. 2021 Exercice 2 : jouons avec nmap. Découvrir les utilisations de NMAP ... Quels sont les risques ? Fabrice.Prigent@laposte.net. Sécurité Informatique/ ...

TD 1 : Introduction à la sécurité informatique

TD 1 : Introduction à la sécurité informatique

Un logiciel malveillant (malware en anglais) est un logiciel développé dans le but de nuire à un systèmeinformatique. Nous vous présentons 8 définitions et

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

Cette société concourt pour de grands projets nationaux ou interna- tionaux ; elle s'appuie pour cela sur son système informatique qui lui permet de réagir

Examen semestriel : Sécurité informatique (Corrigé type) 1 Exercice

Examen semestriel : Sécurité informatique (Corrigé type) 1 Exercice

Examen semestriel : Sécurité informatique (Corrigé type). Durée de l'examen :1H. Date : 17/05/2022. 1 Exercice (8 points). Le service de sécurité qui sera

Corrigés des exercices du livre et en ligne

Corrigés des exercices du livre et en ligne

Le contrôleur de gestion pourrait lui-même participer avec les managers à la formation externe en hygiène et sécurité. informatique mais pour cela il ...

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Et ceci dans le but de renforcer la cohérence et la complémentarité des solutions de sécurité retenues. Exercice 2. (Cybercriminalité). 1. Parmi les attaques

Sécurité Informatique

Sécurité Informatique

Corrigé TD 1 – Initiation à la Sécurité Informatique. Exercice 1 : 1. Différents types de sécurité étudiés au cours : • Sécurité Informatique.

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique. Exercice 1. Choisir la ou les bonnes réponses : • Attaque(s) basée(s) sur des courriers fondés sur une liste

Recueil dexercices corrigés en INFORMATIQUE I

Recueil dexercices corrigés en INFORMATIQUE I

Corrigés des exercices : Architecture de l'ordinateur 12) Le niveau de sécurité est plus élevé dans un réseau dit lourd par rapport à un réseau Peer to.

Exercices de sécurité informatique

Exercices de sécurité informatique

Faire un exercice de sécurité informatique est une manière originale et performante au delà de savoir si la vulnérabilité a été corrigée de déterminer ...

TD 1 : Introduction à la sécurité informatique

TD 1 : Introduction à la sécurité informatique

Un logiciel malveillant (malware en anglais) est un logiciel développé dans le but de nuire à un systèmeinformatique. Nous vous présentons 8 définitions et

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

1 Politique de sécurité et analyse de risques Exercice 44 Modélisation avec les rôles : département informatique . . . . . . . . . . . . 34.

Exercice 1 généralités Exercice 2 domaines dapplication de la

Exercice 1 généralités Exercice 2 domaines dapplication de la

examen de sécurité informatique durée 1h30 aucun documents autorisés. Exercice 1 généralités expliquez les termes suivants : intégrité

TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

Donner deux classifications standard (vu au cours) pour les attaques. Expliquer chaque classe en donnant des exemples. 2 Exercice. Dans le tableau ci-dessous

Sujets des exercices dirigés Sécurité et Réseaux UE RSX 112 2007

Sujets des exercices dirigés Sécurité et Réseaux UE RSX 112 2007

Exercice 28 : Politiques de sécurité : pare-feux et filtrage des paquets. 1) En matière de sécurité informatique rappelez la définition d'un certificat ...

TD0 ± Introduction Sécurité Informatique

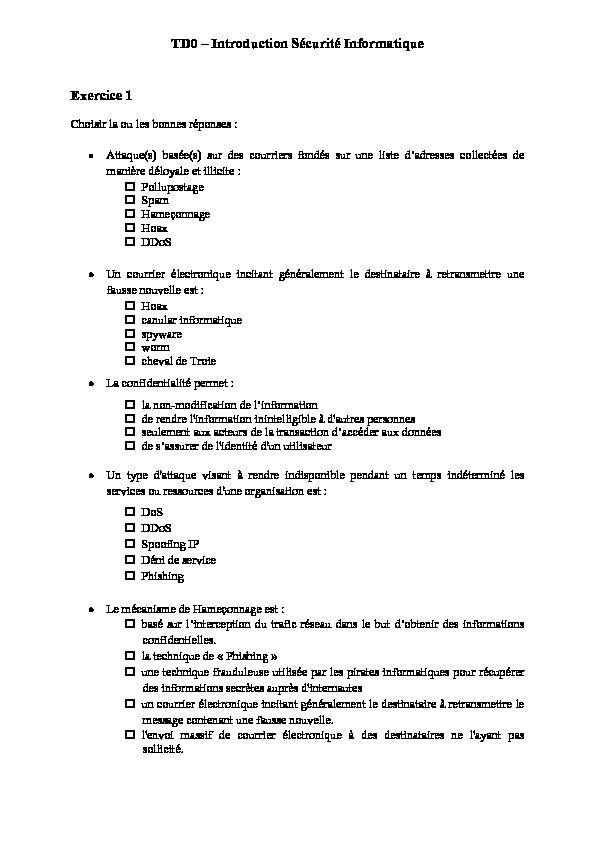

Exercice 1

Choisir la ou les bonnes réponses :

x Attaque(s) basée(s) sur des courriers fondés VXU XQH OLVPH G MGUHVVHV ŃROOHŃPpHV GH

manière déloyale et illicite : Pollupostage

Spam

Hameçonnage

Hoax

DDoS

x Un courrier électronique incitant généralement le destinataire à retransmettre une

fausse nouvelle est : Hoax

canular informatique

spyware

worm

cheval de Troie

x La confidentialité permet : la non-PRGLILŃMPLRQ GH O LQIRUPMPLRQ

de rendre l'information inintelligible à d'autres personnes seulemenP MX[ MŃPHXUV GH OM PUMQVMŃPLRQ G MŃŃpGHU MX[ GRQQpHV de s MVVXUHU de l'identité d'un utilisateurx Un type d'attaque visant à rendre indisponible pendant un temps indéterminé les

services ou ressources d'une organisation est : DoS

DDoS

Spoofing IP

Déni de service

Phishing

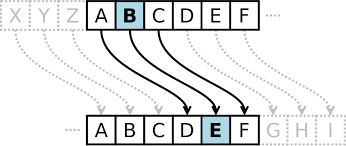

x Le mécanisme de Hameçonnage est : NMVp VXU O LQPHUŃHSPLRQ GX PUMILŃ UpVHMX GMQV OH NXP G RNPHQLU GHV LQIRUPMPLRQV confidentielles. la technique de " Phishing »

une technique frauduleuse utilisée par les pirates informatiques pour récupérer des informations secrètes auprès d'internautes un courrier électronique incitant généralement le destinataire à retransmettre le message contenant une fausse nouvelle. l'envoi massif de courrier électronique à des destinataires ne l'ayant pas sollicité. 2/5 x Ce sont des virus capables de se propager rapidement en exploitant les communications réseaux : Worms

Chevaux de Troie

Bombes logiques

Vers

Adwares

x Le terme AAA : I MXPOHQPLILŃMPLRQ SUpVHQPH OM SUHPLqUH IRQŃPLRQQMOLPp IRXUQLH SMU $$$ Parmi ses fonctionnalités, il récolte des informations pendant toute la durée de la session, après identification de l'utilisateur 3HUPHP G RNPHQLU XQ © digest » représentant le message qu'il résume. Authentication Authorization Accessibility

x Les bombes logiques sont des virus : capables de se déclencher suite à un événement particulier capables de se déclencher lorsque certaines conditions sont réunies ŃMSMNOHV G H[SORLPHU XQH HUUHXU GMQV OH ŃRGH GX V\VPqPH G H[SORLPMPLRQ SRXU ouvrir un accès réseau frauduleux sur un système informatique capables de se propager en exploitant les communications réseaux d'un ordinateur capables de se reproduire sur d'autres ordinateurs x Quelques limites du cryptage symétrique : Sont récupérées par le mécanisme de la signature numérique. 6RQP OM PXOPLSOLŃMPLRQ GHV ŃOpV HP PMQTXH G LQPpJULPpB IM VROXPLRQ VH NMVH VXU GHX[ ŃOpV XQH SULYpH HP O MXPUH SXNOLTXHB Est la lenteur des algorithmes utilisés.

La solution proposée pour ces limites est le cryptage asymétrique. x Un type de virus qui se base sur un logiciel d'affichage de publicité : Est un spyware

Est un adware

FRPPXQLTXH OHV LQIRUPMPLRQV YHUV O H[PpULHXU SHXP V H[pŃXPHU PrPH VL OM PMŃOLQH HVP GpŃRQQHŃPpH j O HQPHUQHP H[LJH OM ŃRQQH[LRQ j O HQPHUQHP

x le logiciel espion (Spyware) : fait de la collecte d'informations personnelles sur l'ordinateur d'un utilisateur sans son autorisation. ajoute des publicités dans les pages visitées ou dans des fenêtres séparées transmet un ensemble des informations confidentielles à un ordinateur tiers Cause une attaque ciblée en exploitant les failles du système 3/5 x Parmi les techniques qui permettent d'obtenir un accès au système : DoS

Attaque par force brute

Hameçonnage

Attaque par dictionnaire

x Techniques frauduleuses utilisées par les pirates informatiques pour récupérer des

informations secrètes : Phishing

DoS

Spyware

Hameçonnage

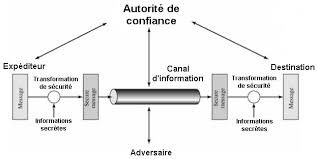

x Attaque par rejeu : consiste à intercepter des paquets de données et à les rejouer exige la connaissance des algorithmes de décryptage adéquat VH NMVH VXU O H[SORLPMPLRQ G XQ GLŃPLRQQMLUH exploite un dispositif permettant d'écouter le trafic d'un réseau x 3RXU O MPPMTXH © man in the middle » : Le pirate falsifie les échanges afin de se faire passer pour l'une des parties. Elle consiste à intercepter des paquets de données et à les rejouer. Elle intervient dans le cryptage asymétrique. Un type d'attaque visant à rendre indisponible le système pendant un temps indéterminé. Elle intervient dans le cryptage symétrique. x Le dispositif " Sniffer » : Permet d'écouter le trafic d'un réseau. (VP XQLTXHPHQP XQ P\SH G MPPMTXHB

Il peut également servir à une personne malveillante de collecter des informations. Consiste à la réception d'un e-mail semblant provenir d'une entreprise de confiance. (VP j OM IRLV XQ PR\HQ GH SURPHŃPLRQ HP XQ P\SH G MPPMTXHB x Une attaque (ou des attaques) qui consiste (nt) à envoyer des paquets IP ou des données de taille ou de constitution inhabituelle : Usurpation d'adresse IP

Sniffer

DoS

Hoax

DDoS

x Selon le PRGH GH OM PMQLSXOMPLRQ LO SHXP rPUH XQ RXPLO G MPPMTXH RX GH SURPHŃPLRQ : Analyseur de trafic

Spam

4/5 Hoax

Sniffer

Worm

x Pour VPN, le tunnelling correspond à l'ensemble des processus d'encapsulation, de transmission et de désencapsulation. correspond à la création G XQ ŃOHPLQ SULYp à travers une infrastructureéventuellement publique.

se base sur le principe dont chaque extrémité est identifiée, les données transitent après avoir été chiffrées. présente une solution intéressante pour relier en sécurité deux entités distantes

mais avec un coût élevé. présente des protocoles peu fiables.

x Un pare-feu contrôle les accès entrant et sortant par adresse IP uniquement. n'empêche pas de bien structurer le réseau. parmi ses types, on trouve ; passerelles de circuits et passerelles d'application. est un outil souvent indispensable mais jamais suffisant. contrôle les accès entrant et sortant par service. x La technique NAT est Network Address Translation

est Network Address Transmission

se base sur la traduction des adresses IP

permet une sécurisation interne du réseau permet une sécurisation externe du réseau x IDS est un mécanisme écoutant le trafic réseau de manière furtive afin de : repérer des activités anormales ou suspectes avoir une action de prévention sur les risques d'intrusion analyser des informations particulières dans les journaux de logs assurer la sécurité au niveau du réseau assurer la sécurité au niveau des hôtes uniquement x un système informatique volontairement vulnérable à une ou plusieurs failles Est Honeypot

quotesdbs_dbs2.pdfusesText_3[PDF] td physique nucléaire pdf

[PDF] td potentiel chimique

[PDF] td relativité restreinte corrigé

[PDF] td sur le circuit économique

[PDF] td+corrigés de series numeriques

[PDF] tdah définition wikipedia

[PDF] tdr responsable suivi évaluation

[PDF] tea stilton francais nouvelle serie princesse

[PDF] teach yourself spanish pdf

[PDF] teacher nabil bac

[PDF] teacher nabil english bac

[PDF] teacher nabil writing bac maroc

[PDF] teacher's guide middle school year one algeria

[PDF] teaching american english pronunciation pdf