Securite-Informatique-Cours-et-TD.pdf

Securite-Informatique-Cours-et-TD.pdf

entre les mécanismes de sécurité et les attaques. Page 15. Sécurité Informatique. DR. M. A. FERRAG 2018. 14. Corrigé TD 1 – Initiation à la Sécurité

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Et ceci dans le but de renforcer la cohérence et la complémentarité des solutions de sécurité retenues. Exercice 2. (Cybercriminalité). 1. Parmi les attaques

TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

Donner deux classifications standard (vu au cours) pour les attaques. Expliquer chaque classe en donnant des exemples. 2 Exercice. Dans le tableau ci-dessous

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique Exercice 1

Un courrier électronique incitant généralement le destinataire à retransmettre une fausse nouvelle est : □ Hoax. □ canular informatique. □ spyware.

Recueil dexercices corrigés en INFORMATIQUE I

Recueil dexercices corrigés en INFORMATIQUE I

imprimante standard (reliée au réseau via un ordinateur) ? 12) Le niveau de sécurité est plus élevé dans un réseau dit lourd par rapport à un réseau Peer to.

Sécurité Informatique

Sécurité Informatique

28 nov. 2021 Exercice 2 : jouons avec nmap. Découvrir les utilisations de NMAP ... Quels sont les risques ? Fabrice.Prigent@laposte.net. Sécurité Informatique/ ...

TD 1 : Introduction à la sécurité informatique

TD 1 : Introduction à la sécurité informatique

Un logiciel malveillant (malware en anglais) est un logiciel développé dans le but de nuire à un systèmeinformatique. Nous vous présentons 8 définitions et

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

Cette société concourt pour de grands projets nationaux ou interna- tionaux ; elle s'appuie pour cela sur son système informatique qui lui permet de réagir

Examen semestriel : Sécurité informatique (Corrigé type) 1 Exercice

Examen semestriel : Sécurité informatique (Corrigé type) 1 Exercice

Examen semestriel : Sécurité informatique (Corrigé type). Durée de l'examen :1H. Date : 17/05/2022. 1 Exercice (8 points). Le service de sécurité qui sera

Corrigés des exercices du livre et en ligne

Corrigés des exercices du livre et en ligne

Le contrôleur de gestion pourrait lui-même participer avec les managers à la formation externe en hygiène et sécurité. informatique mais pour cela il ...

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Série TD N°1 (Corrigé) Introduction à la Sécurité Informatique

Et ceci dans le but de renforcer la cohérence et la complémentarité des solutions de sécurité retenues. Exercice 2. (Cybercriminalité). 1. Parmi les attaques

Sécurité Informatique

Sécurité Informatique

Corrigé TD 1 – Initiation à la Sécurité Informatique. Exercice 1 : 1. Différents types de sécurité étudiés au cours : • Sécurité Informatique.

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique Exercice 1

TD0 – Introduction Sécurité Informatique. Exercice 1. Choisir la ou les bonnes réponses : • Attaque(s) basée(s) sur des courriers fondés sur une liste

Recueil dexercices corrigés en INFORMATIQUE I

Recueil dexercices corrigés en INFORMATIQUE I

Corrigés des exercices : Architecture de l'ordinateur 12) Le niveau de sécurité est plus élevé dans un réseau dit lourd par rapport à un réseau Peer to.

Exercices de sécurité informatique

Exercices de sécurité informatique

Faire un exercice de sécurité informatique est une manière originale et performante au delà de savoir si la vulnérabilité a été corrigée de déterminer ...

TD 1 : Introduction à la sécurité informatique

TD 1 : Introduction à la sécurité informatique

Un logiciel malveillant (malware en anglais) est un logiciel développé dans le but de nuire à un systèmeinformatique. Nous vous présentons 8 définitions et

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

TIW4 – Sécurité des Systèmes dInformations Livret dexercices

1 Politique de sécurité et analyse de risques Exercice 44 Modélisation avec les rôles : département informatique . . . . . . . . . . . . 34.

Exercice 1 généralités Exercice 2 domaines dapplication de la

Exercice 1 généralités Exercice 2 domaines dapplication de la

examen de sécurité informatique durée 1h30 aucun documents autorisés. Exercice 1 généralités expliquez les termes suivants : intégrité

TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

TD 1 : Introduction à la sécurité informatique 1 Exercice 2 Exercice 3

Donner deux classifications standard (vu au cours) pour les attaques. Expliquer chaque classe en donnant des exemples. 2 Exercice. Dans le tableau ci-dessous

Sujets des exercices dirigés Sécurité et Réseaux UE RSX 112 2007

Sujets des exercices dirigés Sécurité et Réseaux UE RSX 112 2007

Exercice 28 : Politiques de sécurité : pare-feux et filtrage des paquets. 1) En matière de sécurité informatique rappelez la définition d'un certificat ...

TIW4 - Sécurité des Systèmes d"Informations

TIW4 - Sécurité des Systèmes d"Informations Livret d"exercices

Romuald Thion

Master 2Technologies de l"Information et Web (TIW)- 2019-2020Table des matières

1 Politique de sécurité et analyse de risques 7

1.1 Analyse de risquesEbios: généralités . . . . . . . . . . . . . . . . . . . . . . . . .7

1.2 Analyse de risquesEbios: cas d"étude UCBL . . . . . . . . . . . . . . . . . . . . .8

1.3 Analyse de risquesEbios: cas d"étude @RCHIMED . . . . . . . . . . . . . . . . . .8

1.4 Politique de sécurité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

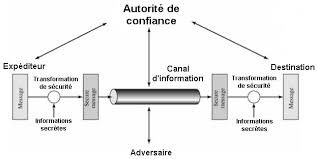

112 Principes de la cryptographie 13

2.1 Principes de la cryptographie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

132.2 Analyse d"algorithmes de chiffrement simples . . . . . . . . . . . . . . . . . . . . . .

152.3 Authentification . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

162.4 Protocoles cryptographiques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

172.5 Cas d"étude : sauvegarde de clef pour un dossier médical . . . . . . . . . . . . . . .

193 Exploitation de vulnérabilités logicielles 23

3.1 Bonnes pratiques de développement logiciel . . . . . . . . . . . . . . . . . . . . . .

233.2 Reconnaissance et réseaux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

263.3 Étude d"exploits . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

274 Gestion des autorisations 31

4.1 Modèles de contrôle d"accès . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

314.2 Modèles à rôles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

334.3 Contrôle d"accès dansweb.xml. . . . . . . . . . . . . . . . . . . . . . . . . . . . .36

4.4 Contrôle d"accès XACML . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

384.5 Filtrage par pare-feux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

395 Protection de la vie privée 41

5.1 Bases de données hippocratiques . . . . . . . . . . . . . . . . . . . . . . . . . . . .

41A Appendice43

A.1 Tracesnmap. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .43 A.2 Syntaxe concrèteweb.xml. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .43 A.3 Exemple XACML . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44A.4 Délibérations de la CNIL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

A.5 Grille de critères pour l"analyse de la vie privée . . . . . . . . . . . . . . . . . . . . .

523

Liste des exercices

Exercice 1Bien supports et menaces génériques. . . . . . . . . . . . . . . . . . . . . .7 Exercice 2Évaluation des risques. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .7 Exercice 3Étude du contexte. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .8 Exercice 4Détermination des objectifs de sécurité. . . . . . . . . . . . . . . . . . . . .8 Exercice 5étude du contexte. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .10Exercice 6étude des événements redoutés. . . . . . . . . . . . . . . . . . . . . . . . .10

Exercice 7étude des scénarios de menaces. . . . . . . . . . . . . . . . . . . . . . . . .10Exercice 8détermination des objectifs de sécurité. . . . . . . . . . . . . . . . . . . . .10

Exercice 9Critères non-fonctionnels des systèmes. . . . . . . . . . . . . . . . . . . . .11Exercice 10Rentabilité d"une politique de sécurité. . . . . . . . . . . . . . . . . . . . .11

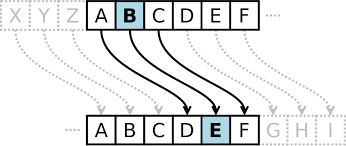

Exercice 11Niveau de sécurité. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .11 Exercice 12Audit de sécurité. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .11 Exercice 13Principe de Kerckhoffs. . . . . . . . . . . . . . . . . . . . . . . . . . . . .13 Exercice 14Recherche exhaustive de clefs symétriques. . . . . . . . . . . . . . . . . . .13 Exercice 15Chiffrement symétrique et asymétrique. . . . . . . . . . . . . . . . . . . .13 Exercice 16Certificats x509 avec openssl. . . . . . . . . . . . . . . . . . . . . . . . . .13 Exercice 17Chiffrement de César. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .15 Exercice 18Analyse du chiffrement de Vigenère. . . . . . . . . . . . . . . . . . . . . .15 Exercice 19Chiffrement et déchiffrement avec RSA. . . . . . . . . . . . . . . . . . . .16Exercice 20Catégorie de procédés d"authentification. . . . . . . . . . . . . . . . . . . .16

Exercice 21Authentification par mots de passe. . . . . . . . . . . . . . . . . . . . . . .16 Exercice 22Protocole imparfait. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .17 Exercice 23Vulnérabilité du protocoleWide Mouthed Frog . . . . . . . . . . . . . . . .17 Exercice 24Protocole d"échange de clefs de Diffie-Hellman. . . . . . . . . . . . . . . .17 Exercice 25Protocole d"authentification. . . . . . . . . . . . . . . . . . . . . . . . . .18 Exercice 26Andrew Secure RPC. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .18 Exercice 27Déploiement de PGP. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .18quotesdbs_dbs2.pdfusesText_3[PDF] td physique nucléaire pdf

[PDF] td potentiel chimique

[PDF] td relativité restreinte corrigé

[PDF] td sur le circuit économique

[PDF] td+corrigés de series numeriques

[PDF] tdah définition wikipedia

[PDF] tdr responsable suivi évaluation

[PDF] tea stilton francais nouvelle serie princesse

[PDF] teach yourself spanish pdf

[PDF] teacher nabil bac

[PDF] teacher nabil english bac

[PDF] teacher nabil writing bac maroc

[PDF] teacher's guide middle school year one algeria

[PDF] teaching american english pronunciation pdf