Cryptographie Paris 13

Cryptographie Paris 13

1 oct. 2010 Exercices. 1. 2.4.1. Indice de co?ncidences Étant donné une suite x = x1x2 ...xn de caract`eres xi d'un alphabet Z on définit le nombre nc ...

Corrigé

Corrigé

Corrigé. Cryptographie `a clé publique. I. Chiffrement multiplicatif (15 pts) Le but de l'exercice est de montrer les liens d'implication ou de ...

CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

Le cryptage affine se fait à l'aide d'une clé qui est un nombre entier k fixé

Exo7 Arithmétique : en route pour la cryptographie Un MOOC

Exo7 Arithmétique : en route pour la cryptographie Un MOOC

ensembles. – Des exercices pour l'arithmétique que l'on travaillera en profondeur. Et aussi pour ceux qui le souhaitent.

Exercices et problèmes de cryptographie

Exercices et problèmes de cryptographie

Cette maxime d'Aristote semble bien mal s'appliquer à la cryptologie tant l'exercice y est absent. Il existe de multiples ouvrages de référence de qualité mais

Examen Final – Cryptographie

Examen Final – Cryptographie

Examen Final – Cryptographie jeudi 19 janvier 2006. Correction. Exercice 1. Alice change sa clé RSA tous les 25 jours. Bob lui change sa clé tous les 31

Exercice 1 chiffrement à clefs publiques (sur 4 points) Exercice 2

Exercice 1 chiffrement à clefs publiques (sur 4 points) Exercice 2

11 jan. 2009 Rappelez vous : en crypto il faut argumenter ce que l'on affirme. Exercice 3 hachage cryptographique (4 =2+2 points) question 1. Quelles sont ...

TD de Cryptologie IUT Licence 3 Feuille dexercices n 1 (corrigé)

TD de Cryptologie IUT Licence 3 Feuille dexercices n 1 (corrigé)

Feuille d'exercices n?1 (corrigé). 1 César Vigenère et les autres. Exercice 1 Un exemple de transposition simple. Q1. Sur la place du village s'éleve un

Correction TD de cryptographie no1 1 Substitutions ¡ ¡ ¡ ¡

Correction TD de cryptographie no1 1 Substitutions ¡ ¡ ¡ ¡

il envoya dans la ligurie acheter des soldats. ¡. Exercice 2. Chiffrement par substitution. 1. Chiffrer le message “la rencontre est prévue `a la

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

Introduction `a la cryptographie. Année 2015-2016. TD 2 : Le cryptosyst`eme RSA Exercice 1 On consid`ere les valeurs p = 53q = 11 et e = 3.

[PDF] Corrigé - DI ENS

[PDF] Corrigé - DI ENS

Master 1 Informatique Introduction `a la cryptographie Année 2015-2016 Corrigé Cryptographie `a clé publique I Chiffrement multiplicatif (15 pts)

[PDF] Correction TD de cryptographie no1 1 Substitutions ¡ ¡ ¡ ¡ - Loria

[PDF] Correction TD de cryptographie no1 1 Substitutions ¡ ¡ ¡ ¡ - Loria

Correction TD de cryptographie no1 —TELECOM Nancy 2A Formation par Apprentissage— 1 Substitutions Exercice 1 Chiffrement par décalage (César) 1

[PDF] Cryptographie Paris 13 - Mathématiques

[PDF] Cryptographie Paris 13 - Mathématiques

1 oct 2010 · 8 5 1 Exercices 9 6 1 Cryptographie basée sur l'identité Un protocole un format une méthode de cryptage de brouillage ou de

[PDF] CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

[PDF] CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine Chacune des 26 lettres est associée à l'un des entiers de 0 à 25 selon le tableau de

[PDF] Exercices de cryptographie

[PDF] Exercices de cryptographie

Exercices de cryptographie M1 informatique 1 Cryptographie classique 1 1 Divers 1 Donnez le texte en clair correspondant au texte crypté suivant :

[PDF] Exercices et problemes de cryptographie - Unithequecom

[PDF] Exercices et problemes de cryptographie - Unithequecom

Chapitre 1 Cryptographie classique 1 1 1 Chiffrement par substitution mono-alphabétique 1 Exercice 1 1 (avec programmation) Chiffrement de César

[PDF] Exercice 1 cryptographie symétrique TD Cryptographie et ACL

[PDF] Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Exercice 1 cryptographie symétrique Exercice 2 : chiffrement RSA ACK lors de l'implémentation de règles de filtrage du service TFTP (Trivial File

[PDF] TD Cryptographie Exercice 1

[PDF] TD Cryptographie Exercice 1

La figure 1 présente l'échange de messages entre 3 entités A B et C (un intrus) utilisant un système de chiffrement asymétrique Nous utilisons le format des

[PDF] Arithmétique : en route pour la cryptographie Un MOOC - Exo7

[PDF] Arithmétique : en route pour la cryptographie Un MOOC - Exo7

III Les exercices 97 Cours et exercices de maths exo7 emath 1 bases de la cryptographie en commençant par les codes les plus simples pour aboutir

[PDF] Examen Final – Cryptographie

[PDF] Examen Final – Cryptographie

Examen Final – Cryptographie jeudi 19 janvier 2006 Correction Exercice 1 Alice change sa clé RSA tous les 25 jours Bob lui change sa clé tous les 31

Quels sont les 4 grands principes en cryptographie ?

Pour assurer ces usages, la cryptologie regroupe quatre principales fonctions : le hachage avec ou sans clé, la signature numérique et le chiffrement.Comment faire la cryptographie ?

Le chiffrement se fait généralement à l'aide d'une clef de chiffrement, le déchiffrement nécessite quant à lui une clef de déchiffrement. On distingue généralement deux types de clefs : Les clés symétriques: il s'agit de clés utilisées pour le chiffrement ainsi que pour le déchiffrement.Quels sont les trois objectifs principaux de la cryptographie ?

A quoi ? sert vraiment ?

La confidentialité : s'assurer que seul le destinataire puisse lire le message en le rendant illisible par d'autres.L'authenticité : s'assurer que le message provient bien de l'expéditeur par une signature vérifiable.L'intégrité : s'assurer que le message n'a pas été modifié depuis son envoi.- Différence entre chiffrement et codage

La différence essentielle réside dans la volonté de protéger les informations et d'emp?her des tierces personnes d'accéder aux données dans le cas du chiffrement. Le codage consiste à transformer de l'information (des données) vers un ensemble de mots.

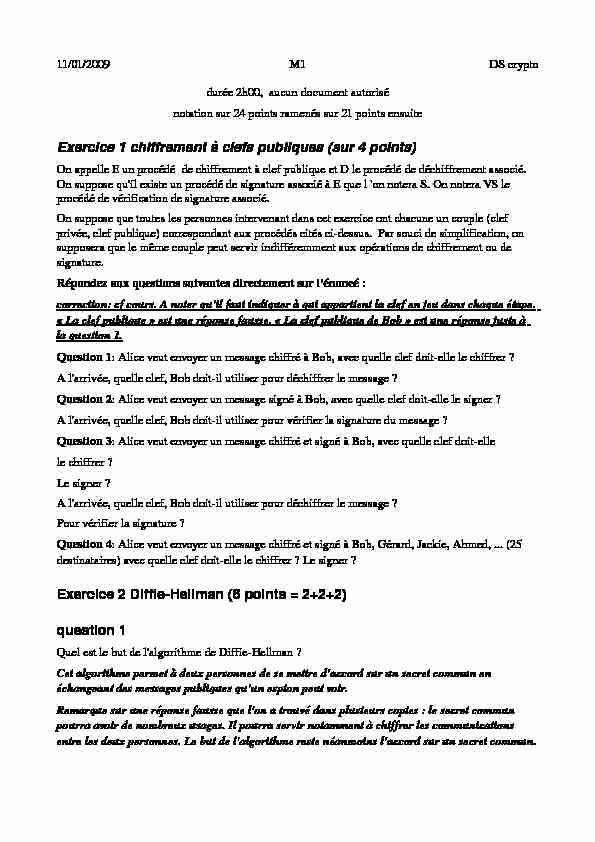

11/01/2009M1DS crypto

durée 2h00, aucun document autorisénotation sur 24 points ramenés sur 21 points ensuiteExercice 1 chiffrement

à clefs publiques (sur 4 points)On appelle E un proc édé de chiffrement à clef publique et D le procédé de déchiffrement associé.On suppose qu'il existe un proc

édé de signature associé à E que l 'on notera S. On notera VS le procédé de vérification de signature associé.On suppose que toutes les personnes intervenant dans cet exercice ont chacune un couple (clef

privée, clef publique) correspondant aux procédés cités cidessus. Par souci de simplification, on

supposera que le m ême couple peut servir indifféremment aux opérations de chiffrement ou de signature. Répondez aux questions suivantes directement sur l'énoncé : correction: cf cours. A noter qu'il faut indiquer

à qui appartient la clef en jeu dans chaque étape. " La clef publique » est une r éponse fausse. " La clef publique de Bob » est une réponse juste à la question 1.Question 1: Alice veut envoyer un message chiffr

é à Bob, avec quelle clef doitelle le chiffrer ? A l'arrivée, quelle clef, Bob doitil utiliser pour déchiffrer le message ?Question 2: Alice veut envoyer un message sign

é à Bob, avec quelle clef doitelle le signer ? A l'arrivée, quelle clef, Bob doitil utiliser pour vérifier la signature du message ?Question 3: Alice veut envoyer un message chiffr

é et signé à Bob, avec quelle clef doitelle le chiffrer ?Le signer ?

A l'arriv

ée, quelle clef, Bob doitil utiliser pour déchiffrer le message ? Pour v érifier la signature ?Question 4: Alice veut envoyer un message chiffr é et signé à Bob, Gérard, Jackie, Ahmed, ... (25 destinataires) avec quelle clef doitelle le chiffrer ? Le signer ?Exercice 2 DiffieHellman (6 points = 2+2+2)

question 1 Quel est le but de l'algorithme de DiffieHellman ?Cet algorithme permet

à deux personnes de se mettre d'accord sur un secret commun en changeant des messages publiques qu'un espion peut voir.Remarque sur une r éponse fausse que l'on a trouvé dans plusieurs copies : le secret commun pourra avoir de nombreux usages. Il pourra servir notammentà chiffrer les communications

entre les deux personnes. Le but de l'algorithme reste néanmoins l'accord sur un secret commun.

11/01/2009M1DS crypto

question 2 Les données suivantes sont publiques : •p un grand nombre premier, •G un groupe multiplicatif de cardinal p1 •g un générateur de GD

écrivez l'algorithme de Diffie Hellman (description détaillée de chacune des étapes).Cf cours. Ne pas oublier le modulo p dans les calculs (" gx mod p » et non pas " gx »).

question 3Alice et Bob veulent communiquer de fa

çon sûre à travers un réseau non sûr. Ils décident d'utiliserDiffieHellman. L'espion poss

ède un contrôle total du réseau : il peut lire et modifier tout ce qui est y passe. Expliquez quelles sont les faiblesses de DiffieHellman dans ce contexte. Eléments de correction: si l'espion peut tout lire et modifier, il peut réaliser une attaque man in

the middle en se faisant passer pour Alice aupr ès de Bob et pour Bob auprès d'Alice. Il peut alors espionner et modifier tout ce qu'Alice et Bob échangent :A noter : affirmer simplement " il peut r éaliser une attaque ManInTheMiddle » sans la justifier par l'algorithme de l'attaque (sch éma cidessus) n'apportait qu'une faible partie des points. Rappelez vous : en crypto, il faut argumenter ce que l'on affirme. Exercice 3 hachage cryptographique (4 =2+2 points) question 1Quelles sont les propri

étés que doivent vérifier les fonctions de hachage cryptographiques pour pouvoirêtre utilisées dans le cadre d'applications cryptographiques ?Une fonction de hachage cryptographique est une fonction h prenant des arguments de taille

quelconque et fournissant un r ésultat de taille fixe. H doit vérifier les propriétés suivantes (traduire " difficile » par " mat ériellement impossible avec les moyens du moment) :•h està sens unique : connaissant h(m), on ne doit pas pouvoir pratiquement retrouver m•elle doit r

ésister aux attaques en seconde préimages: connaissant h(m), il doit être difficile de trouver m' tel que h(m')=h(m)EspionChoisit a et b

gymod pgb mod pgamod pgx mod pChoisit yChoisit x

11/01/2009M1DS crypto

•collisions difficiles: il doit être difficile de trouver m et m' tels que h(m)=h(m'). A noter

que le fait que l'ensemble d'arriv ée soit plus petit que l'ensemble de départ fait que h n'est pas injective. Il existe forcément des valeurs m et m' tels que h(m)=h(m')•dispersion: changer un bit du message m change beaucoup de bits du r

ésultatDonnez deux exemples d'applications utilisant les fonctions de hachageà sens unique dans

lesquelles il est important que ces propri étés soient vérifiées. Pour chaque application, vous expliquerez en quoi ces propriétés interviennentgestion des mots de passe : on stocke e=h(m) et quand un utilisateur veut s'authentifier avec un

mot de passe m', on calcule h(m') et on le compare à e. La solidité de la méthode repose sur le fait que h est à sens unique et résistante aux attaques en seconde préimage.Intégrité des fichiers : on transmet par un moyen sur e=h(m) et on transfère par un moyen rapide

m.à l'arrivée, on compare e avec h(m reçu) pour vérifier si le m reçu n'a pas été modifié par une

personne malveillante. La solidit é de la méthode reponse sur la résistance aux attaques en seconde pr éimage.signature de gros fichiers : on signe l'emprunte du fichier plutôt que le fichier luimême. Même

problématique que cidessus.question 2

Exercice 4 hachage cryptologique (7 points = 2+2+3)On consid

ère l'application suivante du hachage cryptographique. On suppose que h est une fonction de hachage cryptographique que tout le monde (Alice, le serveur, l'espion, ...) connaissent. •Alice choisit un nombre g •elle calcule h(g), h(h(g)), ..., h(h(h(h(h(h(h(h(h(h(h(g)))))))))))=h11(g) •elle transmet1 h11(g) au serveur qui le stocke tel quel.L'espion, de son c

ôté, peut espionner tout ce qui passe sur le réseau. Il souhaite se connecter à distance au serveur en se faisant passer pour Alice. question 1Pour s'authentifier

à distance, Alice transmet h10(g) au serveur.

•Estce un authentification solide ? C'est une authentification solide car on ne peut d éduire h10(g) à partir de h11(g) (comme toujours, l'affirmation " c'est une authentification solide » non justifiée ne rapportait pas ou peu de

points). Alice est donc seuleà pouvoir fournir h10(g).

Pour s'authentifier

à distance une deuxième fois, Alice transmet h10(g) au serveur. •Estce un authentification solide ?1Supposons qu'elle tape directement cette valeur sur le clavier du serveur

11/01/2009M1DS crypto

Ce n'est pas une authentification solide car l'espion a déjà vu passer h10(g). question 2Proposez un algorithme d'authentification s

ûr qui s'appuie sur les résultats de la question 1 et qui résiste à un espion qui peut lire2 tout ce qui passe sur le réseau. La seule fonction cryptographique

que votre algorithme est autorisé à utiliser est le fonction h.le probl

ème mis en évidence à la question précédente est lié à la réutilisation de h10(g). Si on ne

l'avait utilis é qu'une fois, on aurait eu une authentification solide. Pb: comment s'authentifier la deuxi ème fois ? Réponse en fournissant h9(g). C'est le mécanisme des mots de passe jetable " OTP (One Time Password, RFC2289, sur une idée de Leslie Lamport) : •on choisit g

•on fournit h11(g) au serveur •premi ère authentification : ◦Alice fournit h10(g) = m au serveur ◦le serveur valide l'authentification en vérifiant que h(m)=h11(g)

◦le serveur mémorise h10(g)

•seconde authentification: ◦Alice fournit h9(g) = m au serveur ◦le serveur valide l'authentification en vérifiant que h(m)=h10(g)

◦le serveur mémorise h9(g)

videmment, une fois qu'on a fourni g, il faut choisir un nouveau nombre g et transmettre h11(g) au serveur de fa çon sûre. On peut bien sur choisir des valeurs plus grandes que 11 pour éviter d'avoir à refaire ça trop souvent.Exercice 5 hachage cryptologique (5 points = 1+1+1+2)Dans cet exercice nous

étudions des fonctions de hachage à sens unique. Pour simplifier la présentation, ainsi que les essais qui sont demandés, nous allons les décrire comme retournant une

empreinte sur 8 bits. Il est clair que cela est insuffisant pour des questions de sécurité mais toutes les

descriptions qui suivent peuvent être étendues pour générer des empreintes de longueur quelconques.Si le message M

à hacher n'a pas une longueur qui est un multiple de 8 bits, la fonction de hachage commence par le compl éter avec un bit 1 suivi d'autant de bits 0 que nécessaire pour que le message ainsi compl été contienne un multiple de 8 bits. Notons M' le message ainsi complété après cettetape. M' est alors découpé en blocs de 8 bits consécutifs. Notons B_1,B_2,...,B_q ces q blocs,

q⩽1. On peut alors décrire les deux fonctions de hachage étudiées dans cet exercice. h_1(M) = B_1 ⨁ B_2 ... B_l

2Mais pas modifier

11/01/2009M1DS crypto

avec ⨁ désignant le XOR bit à bit (Rappel~: 0 ⨁ 0= 1 ⨁ 1 =0 et 0 ⨁ 1 = 1 ⨁ 0 = 1).

Pour d

écrire h_2, notons A = a_1a_2... a_8 = B_1 ⨁ B_2 ⨁ ... ⨁ B_l (où a_i ∊ {0,1 }). Avec

ces notations, on a~: h_2(M) = c_1... c_8 avec c_i = a_i ⨁ a_{i+1}, pour i=1,..., 7 et c_8 = a_8 ⨁

0. Répondez aux questions suivantes en justifiant clairement vos calculs. :Soit M=001011100001, calculez h_1(M) et h_2(M).

Construisez un message M tel que h_1(M) = 01011001. prendre M=h_1(M) convient. On peut aussi choisir B1 quelconque et trouver ensuite B2 tel quel que B1 XOR B2=h_1(M) : B2=B1+h_1(M), ... Il y a donc de nombreus solutions faciles calculer.Construisez un message M tel que h_2(M)=11001011

la formule c_8 = a_8 ⨁ 0. permet de trouver a_8quotesdbs_dbs32.pdfusesText_38[PDF] exercice corrigé elgamal

[PDF] exercice corrigé cryptographie rsa

[PDF] exercice corrigé data encryption standard

[PDF] chiffrement symétrique avantages

[PDF] chiffrement symétrique et asymétrique

[PDF] carte badgeo etudiant

[PDF] ejemplos del verbo ser

[PDF] ejercicios ser estar español para extranjeros

[PDF] ejercicios verbo ser y estar para imprimir

[PDF] arts plastiques 3ème cube

[PDF] vecteur dans l espace terminale s

[PDF] sujets bac géométrie dans l espace

[PDF] géométrie dans lespace 3ème exercices corrigés pdf

[PDF] structure cubique centrée