TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

Il sait maintenant qu'il doit utiliser le syst`eme RSA avec les deux entiers n et e. Il transforme en nombres son message en remplaçant par exemple chaque

GUIDE DE SÉLECTION DALGORITHMES CRYPTOGRAPHIQUES

GUIDE DE SÉLECTION DALGORITHMES CRYPTOGRAPHIQUES

8 mars 2021 5.1 Primitive RSA et factorisation de grands entiers . ... Par exemple dans un mécanisme symétrique de chiffrement

Algorithmique. Rappels mathématiques. Cryptosystème RSA

Algorithmique. Rappels mathématiques. Cryptosystème RSA

25 janv. 2016 Rappels mathématiques. Protocole RSA. • Définition. • Complexité des algorithmes. • Hiérarchie entre fonctions. Exemple de complexité.

Introduction à la cryptographie TD6 – RSA : exemples simples et

Introduction à la cryptographie TD6 – RSA : exemples simples et

14 nov. 2019 l'exemple de l'algorithme de signature asymétrique RSA telle qu'il est par exemple utilisé dans les cartes bancaires.

RSA : clés chiffrement

RSA : clés chiffrement

signatures

Analyse cryptographique des altérations dalgorithmes

Analyse cryptographique des altérations dalgorithmes

12 août 2011 Algorithme de chiffrement `a flot conçu en 1987 par R. Rivest. Il est supporté par différentes normes par exemple dans SSL. RSA.

Chapitre 7 - Le chiffrement par clé publique

Chapitre 7 - Le chiffrement par clé publique

de l'algorithme RSA bien que là aussi

Chiffrer avec RSA

Chiffrer avec RSA

en temps réel (penser à une conversation téléphonique par exemple). La génération d'une paire de clés RSA comporte un algorithme probabiliste ...

Authentification et Integrité : Signature numérique et Hachage

Authentification et Integrité : Signature numérique et Hachage

Algorithme de génération des clés. KG(l)=(pksk) Signature d'un document de 15 Mo avec RSA 1024 bits ? ... Modèle de sécurité = un but + des moyens.

La cryptographie RSA

La cryptographie RSA

Un chiffrement asymétrique est un cryptage où l'algorithme de chiffrement n'est pas Voici un exemple de l'utilisation de RSA avec des petits nombres :.

[PDF] Algorithmique Cours 5 : Cryptographie et cryptosystème RSA ROB3

[PDF] Algorithmique Cours 5 : Cryptographie et cryptosystème RSA ROB3

Algorithmes de chiffrement Deux classes d'algorithmes de chiffrement : ? Cryptographie symétrique (ou à clé privé) Les clés de cryptage et de décryptage

[PDF] TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA - DI ENS

[PDF] TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA - DI ENS

1 1 Génération des clés Alice choisit : • deux entiers premiers p et q et fait leur produit n = p · q • un entier e premier avec ?(n)=(p ? 1)(q ? 1)

[PDF] Sur lalgorithme RSA

[PDF] Sur lalgorithme RSA

Le RSA a été inventé par Rivest Shamir et Adleman en 1978 C'est l'exemple le plus courant de cryptographie asymétrique toujours considéré comme sûr

[PDF] [RSA : Rivest Shamir Adleman] - Zenk - Security

[PDF] [RSA : Rivest Shamir Adleman] - Zenk - Security

Présentation du RSA Comment génère t'on les clés publique privé ? Algorithme de Bézout Pseudo-code RSA Présentation pratique en JAVA Etude de la sécurité

[PDF] La cryptographie asymétrique avec RSA - Zeste de Savoir

[PDF] La cryptographie asymétrique avec RSA - Zeste de Savoir

12 août 2019 · Ce que l'on appelle RSA est un algorithme de chiffrement et déchiffrement l'Union Européenne par exemple édite régulièrement un PDF

[PDF] La cryptographie RSA

[PDF] La cryptographie RSA

Le cryptage RSA du nom de ses concepteurs Ron Rivest Adi Shamir et Leonard Adleman est le premier algorithme de chiffrement asymétrique

[PDF] Grands nombres premiers Cryptographie RSA

[PDF] Grands nombres premiers Cryptographie RSA

Supposons par exemple que l'on rêve d'imprimer la liste complète de tous les nombres entiers premiers qui sont inférieurs à un certain entier nombre assez

[PDF] CRYPTANALYSE DE RSA - Abderrahmane Nitaj

[PDF] CRYPTANALYSE DE RSA - Abderrahmane Nitaj

Dans le chapitre 3 nous présentons quelques aspects de la réduction des réseaux plus précisément l'algorithme LLL et son utilisation pour attaquer le

[PDF] Cryptographie RSA - Laure Gonnord

[PDF] Cryptographie RSA - Laure Gonnord

Rivest Shamir Adleman ou RSA est un algorithme asymétrique de cryptographie à clé publique très utilisé dans le commerce électronique et plus généralement

Comment coder en RSA ?

Protocole RSA pour le codage

e × d + m × (p – 1)(q – 1) = 1 Pour ce faire, elle peut utiliser un algorithme de calcul très connu depuis l'Antiquité (vers 300 ans avant Jésus-Christ) appelé algorithme d'Euclide. Elle calcule également n = p × q.Comment fonctionne l'algorithme RSA ?

Le cryptage RSA fonctionne en utilisant une paire de clés - clés publiques et privées - pour crypter et décrypter les données. La clé publique est utilisée pour chiffrer les données, tandis que la clé privée est utilisée pour déchiffrer les données.Quels sont les algorithmes de cryptographie ?

Algorithmes de cryptographie symétrique (à clé secrète)

Chiffre de Vernam (le seul offrant une sécurité théorique absolue, à condition que la clé ait au moins la même longueur que le message à chiffrer, qu'elle ne soit utilisée qu'une seule fois et qu'elle soit totalement aléatoire)DES.3DES.AES.RC4.RC5.MISTY1.- Le chiffrement est un procédé de cryptographie qui consiste à protéger des données qui sont alors incompréhensibles pour celui qui ne dispose pas de la clef du chiffrement.

Niveau : 2Orange

Chiffrer avec RSA

1 Introduction

Tout d'abord disons encore une fois qu'à cause de la lenteur des systèmes à clé publique, il n'est pas

envisageable de chiffrer de grosses masses de données avec ces systèmes, surtout si ceci doit être fait

en temps réel (penser à une conversation téléphonique par exemple). Le chiffrement RSA sert donc à

chiffrer des messages relativement courts, et même parfoistrès courts (des clés secrètes de systèmes

à clé secrète par exemple).

Pour chiffrer proprement avec RSA, il ne suffit pas de prendrele message et de lui appliquer la fonc-

tion de chiffrement RSA. D'une part, ceci conduirait à un chiffrement déterministe, c'est-à-dire que

si on chiffre deux fois le même message on obtient deux fois lemême chiffré, ce qui peut avoir des

inconvénients, d'autre part, dans le cas de messages très courts on risque des attaques spécifiques,

puisqu'on ne bénéficie plus de la totale diversité fournie par la taille de l'espace des messages propo-

sée en théorie par RSA. Il convient donc de préparer le message à chiffrer par une phase dite "phase

de padding (bourrage en français)". En 1994, M. Bellare et P. Rogaway ont introduit le système OAEP (Optimal Asymetric EncryptionPadding) qui permet cette phase de padding.

Nous présenterons ici le système RSAES-OAEP (RSA Encryption Scheme) basé sur RSA et OAEP, qui permet de chiffrer avec RSA.2 Rappel sur OAEP

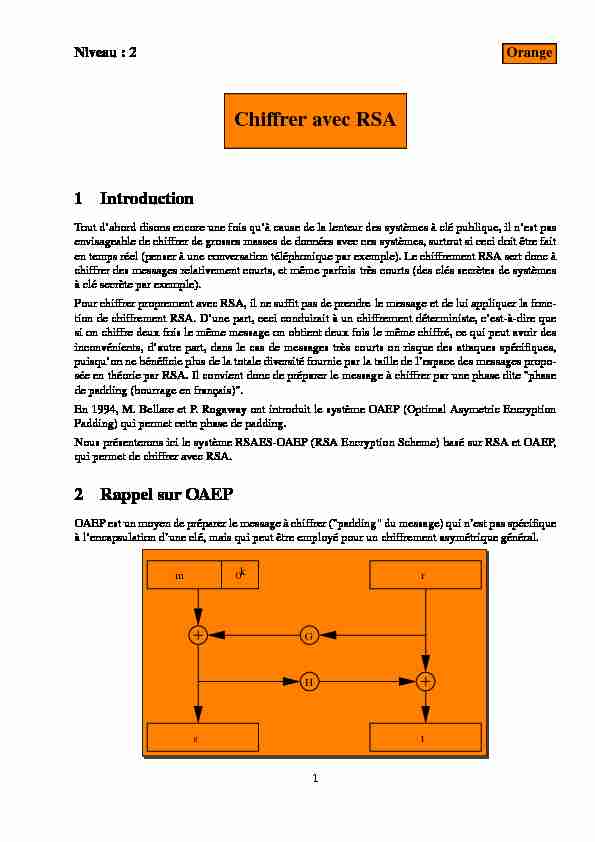

OAEP est un moyen de préparer le messageà chiffrer("padding" du message) qui n'est pas spécifique

à l'encapsulation d'une clé, mais qui peut être employé pourun chiffrement asymétrique général.

m 0kr G H st 1Le messagemest rallongé en un messageM(sur le dessin on a rajouté des0, mais ça peut être autre

chose). Un nombre aléatoirerest tiré au sort. On dispose par ailleurs d'une fonction publique de

hachageHet d'un générateur de masque (ou KDF) publicG. La fonctionHpeut bien entendu être remplacée sans inconvénient par un générateur de masque. Oncalcule alors : s=G(r)?M, t=H(s)?r. Le message encodé est alors la concaténationx=s||t. Le chiffré est y=RSAe(x). Le déchiffrement s'effectue à partir deyen calculant d'abordxpar déchiffrement RSA : x=RSAd(y). Ensuite les valeurssettdont on connaît les longueurs respectives sont extraites dex. On calcule alors : r=H(s)?t,M=G(r)?s.

Le messagemest extrait deM.

3 RSAES-OAEP

Ce système (RSA Encryption Scheme, Optimal asymmetric Padding) est recommandé dans la direc-tive PKCS# 1v2.1 de la Société RSA et repris dans la normeiso 18033-2. Ce sont les notations de

cette dernière norme que nous utiliserons dans la suite du texte.Lesentrées etles sortiesdedonnées,sontengénéral dessuitesd'octets.Les traitementsintermédiaires

font parfois intervenir leur traduction en nombres entiers. Nous utiliserons les notions définies dans

la "fichecrypto_ 109" pour les divers formats de données ainsi que les traductions d'un format à un

autre.RSAES est formé de plusieurs parties :

une partie de génération des clés du système RSA qui va être utilisé : RSAKeyGen;

une partie qui concerne un mécanisme d'encodage RSA (padding) : REM. Cet encodage suit le principe OAEP décrit dans le paragraphe précédent. À partir de ces deux parties, RSAES assure une fonction de chiffrement RSAES.Encrypt et une fonction de déchiffrement RSAES.Decrypt. La seulecontraintequi lie les ces parties est quela longueuren octetsL(n)du modulende laclé RSAgénérée par la fonctionKeyGen()de la première partie soit supérieur ou égal à la borne REM.bound

définie dans la partie REM. 23.1 La partie RSAKeyGenLa génération d'une paire de clés RSA comporte un algorithmeprobabilisteRSAKeyGen()sans

entrée, et qui renvoie un triplet(n,e,d)oùnest un module RSA,(n,e)la clé publique etdla clé

privée du système RSA (cf. la "fichecrypto_ 110"). Remarque 1 :la fonctionRSAKeyGen()ne comporte pas en entrée la taille du système. On peuten effet considérer que la fonctionRSAKeyGen()est elle même obtenue à partir d'une fonction qui

à un paramètre de sécuriték(la longueur du module) associe la fonctionRSAKeyGen().Remarque 2 :dans la norme, l'algorithmeRSAKeyGen()est autorisé à sortir des valeurs erronées

pourvu que la probabilité d'une telle sortie soit négligeable, ceci pour tenir compte par exemple des

tests probabilistes sur les nombres premiers qui pourraient déclarer premier un nombre qui ne l'est

pas.3.2 La partie RSA Encoding Mechanism : REM

Cette partie spécifie une borneREM.Boundainsi que deux algorithmes : unalgorithme probabilisteREM.Encode(M,L,ELen)dont l'entrée est constituée d'un texte clairM(suite d'octets), d'une étiquetteL(suite d'octets) d'un entier représentant une longueur ELen(et d'un aléarnon noté), et qui renvoie une suite d'octets de longueurELenoctets. Les entrées sont soumises à la contrainte suivante sur la longueur|M|deM: Si tel n'est pas le cas l'algorithme doit partir en erreur.unalgorithme déterministeREM.Decode(E,L)dont l'entrée est constituée de deux suites d'oc-

tetsEetLet qui doit renvoyer le texte clairMs'il existe un aléarpour lequelE=REM.Encode(M,L,|E|)

et partir en erreur sinon. Remarque :Pour une raison technique qui tient essentiellement au faitque la primitive RSA doits'appliquer à un entier stictement plus petit que le module on impose à la sortie deREM.Encodede

commencer par l'octetOct(0)constitué de huit bits0. Spécifions maintenant un "RSA Encoding Mechanism" nommé REM1 et qui est le seul actuellement dans la norme.3.2.1 Les paramètres utilisés

On utilisera dans la suite une fonction de hachage publique notéeHashet dont la longueur de sortie

en octets estHash.len. On utiliseraaussi un générateur de masque(ou Key DerivationFunction)noté

KDF.3.2.2 La borne REM.bound

On définit :

REM1.Bound= 2Hash.len+ 2.

33.2.3 La fonction d'encodageL'algorithmeREM1.Encode(M,L,ELen)fonctionne de la façon suivante :

2) On notepadla suite d'octets formée parElen-2Hash.len-2- |M|octets nuls.

3) On génère un aléaseedqui est une suite d'octets de longueurHash.len.

4) On calculecheck=Hash.eval(L), l'empreinte deLcalculée avec la fonction de hachage

Hash.5) On calcule :

DataBlock=check||pad||?Oct(1)?||M.

6) On calculeDataBlockMask=KDF(seed,ELen-Hash.len-1)qui à partir deseed

construit un masque de longueurELen-Hash.len-1(c'est-à-dire exactement la longueur de DataBlock) grâce au générateur de masque.7) On calculeMaskedDataBlock=DataBlockMask?DataBlock.

8) On calculeSeedMask=KDF(MaskedDataBlock,Hash.len).

9) On calculeMaskedSeed=SeedMask?seed.

10) On renvoie :

E=?Oct(0)?||MaskedSeed||MaskedDataBlock.

On reconnaît là, l'application de OAEP.

3.2.4 La fonction de décodage

L'algorithmeREM1.Decode(E,L)fonctionne de la façon suivante :1) SoitELen=|E|.

2) On vérifie queELen≥2Hash.len+ 2sinon erreur.

3) On calculecheck=Hash.eval(L).

4) On analyseEcomme la concaténation d'un octetXavec une suite d'octetsMaskedSeedde

longueur Hash.len et avec une suite d'octetsMaskedDataBlockde longueurElen-Hash.len-1.5) On calculeSeedMask=KDF(MaskedDataBlock,Hash.len).

6) On obtientseed=MaskedSeed?SeedMask.

7) On calculeDataBlockMask=KDF(seed,ELen-Hash.len-1).

8) On obtientDataBlock=MaskedDataBlock?DataBlockMask.

9) On analyseDataBlockcomme la concaténation decheck?avecM?oùcheck?est constitué de

Hash.lenoctets.

10) On analyseM?comme un certain nombrem(qui peut être nul) d'octetsOct(0)suivis d'un

octetT(qui doit êtreOct(1)), suivi d'une suite d'octetsM.11) Sicheck??=checkou siXn'est pas l'octetOct(0)ou siTn'est pas l'octetOct(1), alors erreur.

12) SortirM.

3.3 Synthèse assurant le fonctionnement de RSAES

On peut maintenant décrire le fonctionnement complet de RSAES-OAEP.3.3.1 Le chiffrement

La fonction de chiffrementRSAES.Encrypt((n,e),L,M)a pour entrées la clé publiqueRSA(n,e)de la primitive RSA utilisée, une étiquetteLchargée d'identifier la transaction, un texte clairMde

longueur au plusL(n)-REM.BoundoùL(n)est la longueur en octets de l'entiern. 4 On calcule alorsE=REM.Encode(M,L,L(n)). Puis on utilise la primitive de chiffrement RSA qui constitue le texte chiffré.3.3.2 Le déchiffrement

La fonction de déchiffrementRSAES.Decrypt(d,L,C)a pour entrées la clé privéedde la primitive

RSA utilisée,uneétiquetteLetuntextechiffréC.Oncalculev=OS2IP(C),puisu=RSA(n,d)(v), puisE=I2OSP(v,L(n)). On applique alors àEla fonction de décodage pour obtenirM= REM.Decode(E,L). Cet algorithme de déchiffrement peut se terminer en erreur.4 Remarques

L'étiquetteLdont il est question doit être connue des deux parties puisqu'elle intervient dans le chif-

frement et dans le déchiffrement. Elle peut servir à diverses choses : identification d'une transaction,

horodatage, etc. On ne dit pas comment est échangée cette étiquette, ça peut être en clair, ou par tout

autre moyen.Si une fonction part en erreur, il est prudent de ne jamais renvoyer la cause de l'erreur. Si possible, la

transaction s'interrompt sans préciser quoique ce soit. CommeEcommence par un octet nul et que|E|=L(n), alorsu=OS2IP(E)< nce qui permet d'appliquer la primitive de chiffrement RSA àu.Auteur : Ainigmatias Cruptos

Diffusé par l'Association ACrypTA

5quotesdbs_dbs30.pdfusesText_36[PDF] algorithme rsa exercice corrigé

[PDF] cryptage rsa exemple

[PDF] cryptographie asymétrique algorithme

[PDF] chiffrement asymétrique et symétrique

[PDF] chiffrement asymétrique exemple

[PDF] cryptographie exercices corrigés pdf

[PDF] les nombres en lettres pdf

[PDF] les nombres en lettres de 0 ? 1000

[PDF] ap seconde chiffres significatifs

[PDF] chiffres significatifs excel

[PDF] les chiffres significatifs cours

[PDF] chiffres significatifs sinus

[PDF] precision d une mesure et chiffres significatifs

[PDF] chiffres significatifs exacts