TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

Appliquez cet algorithme pour factoriser. 899 110417

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

Ceci fonde la robustesse de l'algorithme RSA; mais cela ne justifie pas pour autant une Dans tout l'exercice p et q désignent deux nombres premiers ...

Feuille 3 : RSA

Feuille 3 : RSA

(c) La composée de deux chiffrements RSA est-elle un chiffrement RSA? (d) Dans L'objectif de cet exercice est de majorer la complexité de l'algorithme d ...

Exercice 3 : chiffrement à clé publique

Exercice 3 : chiffrement à clé publique

Exercice 3 : chiffrement à clé publique. Remarques : • Les exercices sont algorithme RSA pour les valeurs suivantes : a. p = 3 ; q = 11 ; e = 7 ; M ...

Corrigé

Corrigé

On appliquera l'algorithme d'Euclide étendu pour trouver U tel que aU + Considérons la fonction f : Z → Zn définie par f(x) = x2 mod n pour n un module RSA.

MPSI/PCSI TD dinformatique Pr. Youssef Ouassit Algorithmique et

MPSI/PCSI TD dinformatique Pr. Youssef Ouassit Algorithmique et

FinTantQue. Fin. Exercice N° 5 : Ecrire un algorithme qui affiche les nombres 1 jusqu'à 40. Correction : Algorithme compter. Variables i : Entier. Début. I ← 1.

Feuille dexercices 4

Feuille dexercices 4

— (Syst`eme RSA) Soit n un entier ≥ 1. Alice utilise le cryptosyst`eme RSA l'algorithme d'Euclide ce qui conduit `a l'égalité 1 = 3 × 139 − 2 × 208 ...

Exo7 Arithmétique : en route pour la cryptographie Un MOOC

Exo7 Arithmétique : en route pour la cryptographie Un MOOC

Cryptographie. Notre motivation : comprendre le chiffrement RSA. – Chapitre 3. Algorithme. Nous aurons besoin d'un petit peu de programmation pour casser des

[PDF] Algorithmes - Exo7 - Cours de mathématiques

[PDF] Algorithmes - Exo7 - Cours de mathématiques

exercice de le prouver). • Dans la pratique on calcule la somme à un certain ordre ... cryptographie RSA (que nous détaillerons plus tard) : connaître p et q ...

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

Exercice 1 On consid`ere les valeurs p = 53q = 11 et e = 3. a) Calculez la valeur publique n. b) Calculez la fonction d'Euler ?(n)=(p ? 1)(q ?

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

Ceci fonde la robustesse de l'algorithme RSA; mais cela ne justifie pas pour Dans tout l'exercice p et q désignent deux nombres premiers différents de ...

Corrigé

Corrigé

Corrigé. Cryptographie `a clé publique. I. Chiffrement multiplicatif (15 pts) On appliquera l'algorithme d'Euclide étendu pour trouver U tel que aU + ...

Feuille 3 : RSA

Feuille 3 : RSA

(c) La composée de deux chiffrements RSA est-elle un chiffrement RSA? L'objectif de cet exercice est de majorer la complexité de l'algorithme d'Euclide.

Examen Final – Cryptographie

Examen Final – Cryptographie

Examen Final – Cryptographie jeudi 19 janvier 2006. Correction. Exercice 1. Alice change sa clé RSA tous les 25 jours. Bob lui change sa clé tous les 31

Correction Exercice 1 : RSA Correction Exercice 2 : Diffie Hellman

Correction Exercice 1 : RSA Correction Exercice 2 : Diffie Hellman

Lebanese International University (LIU) en Mauritanie corrigé TD4 asymmetric ciphers. R. Rhouma. 1. Correction Exercice 1 : RSA.

Exercice 3 : chiffrement à clé publique

Exercice 3 : chiffrement à clé publique

Les exercices sont attribués en fonction de l'ordre alphabétique de votre nom le chiffrement et le déchiffrement en utilisant l'algorithme RSA pour les.

Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Exercice 2 : chiffrement RSA. Question 1 : Effectuer le chiffrement et le déchiffrement en utilisant l'algorithme RSA pour les valeurs suivantes:.

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

Ceci fonde la robustesse de l'algorithme RSA; mais cela ne justifie pas pour Dans tout l'exercice p et q désignent deux nombres premiers différents de ...

APPLICATIONS DES MATHEMATIQUES Cryptographie Partie 2

APPLICATIONS DES MATHEMATIQUES Cryptographie Partie 2

c) Le système de chiffrement RSA parait résister encore à notre époque aux algorithmes de cryptanalyse les plus récents et à la puissance de calculs des

[PDF] TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA - DI ENS

[PDF] TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA - DI ENS

Exercice 1 On consid`ere les valeurs p = 53q = 11 et e = 3 a) Calculez la valeur publique n b) Calculez la fonction d'Euler ?(n)=(p ? 1)(q ?

[PDF] 1 Codage et décodage RSA 2 Cryptographie RSA et authentification

[PDF] 1 Codage et décodage RSA 2 Cryptographie RSA et authentification

Ceci fonde la robustesse de l'algorithme RSA; mais cela ne justifie pas pour Dans tout l'exercice p et q désignent deux nombres premiers différents de

[PDF] Feuille 3 : RSA

[PDF] Feuille 3 : RSA

Exercice 1 Chiffrement RSA 1 Soit n = pq où p et q sont des nombres premiers distincts Le système RSA chiffre x ? Z/nZ en xb ? Z/nZ

[PDF] Diffie Hellman Correction Exercice 3 : Hash - Esentn

[PDF] Diffie Hellman Correction Exercice 3 : Hash - Esentn

Correction Exercice 1 : RSA 1) n = p*q= 253 Phi(n) = (p – 1)(q – 1 ) = 10 * 22 = 220 e=3 (e =2 a rejeter puique gcd(2220) =2 ; e=1 n'est clairement pas

[PDF] Exercice 3 : chiffrement à clé publique - MONTEFIORE - Who is who?

[PDF] Exercice 3 : chiffrement à clé publique - MONTEFIORE - Who is who?

1) Effectuer le chiffrement et le déchiffrement en utilisant l'algorithme RSA pour les valeurs suivantes : a p = 3 ; q = 11 ; e = 7 ; M = 5

[PDF] Exercice 1 cryptographie symétrique TD Cryptographie et ACL

[PDF] Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Exercice 2 : chiffrement RSA Question 1 : Effectuer le chiffrement et le déchiffrement en utilisant l'algorithme RSA pour les valeurs suivantes:

cryptographie algorithme RSA Exercices Corriges PDF

cryptographie algorithme RSA Exercices Corriges PDF

Les TDs seront composés d'exercices théoriques portant sur les thèmes du cours Ils serviront à illustrer 5 4 Cryptographie : algorithme RSA

[PDF] CHIFFREMENT PAR LE SYSTÈME RSA - JoseOuinfr

[PDF] CHIFFREMENT PAR LE SYSTÈME RSA - JoseOuinfr

Préambule Cette méthode a été inventée en 1978 par trois mathématiciens Rivet Shamir et Adleman Ce qui fait son originalité c'est que l'algorithme de

[PDF] Examen Final – Cryptographie

[PDF] Examen Final – Cryptographie

jeudi 19 janvier 2006 Correction Exercice 1 Alice change sa clé RSA tous les 25 jours Bob lui change sa clé tous les 31 jours

Comment fonctionne l'algorithme RSA ?

Le cryptage RSA fonctionne en utilisant une paire de clés - clés publiques et privées - pour crypter et décrypter les données. La clé publique est utilisée pour chiffrer les données, tandis que la clé privée est utilisée pour déchiffrer les données.Comment coder en RSA ?

Protocole RSA pour le codage

e × d + m × (p – 1)(q – 1) = 1 Pour ce faire, elle peut utiliser un algorithme de calcul très connu depuis l'Antiquité (vers 300 ans avant Jésus-Christ) appelé algorithme d'Euclide. Elle calcule également n = p × q.C'est quoi le chiffrement en informatique ?

Le chiffrement est un procédé de cryptographie qui consiste à protéger des données qui sont alors incompréhensibles pour celui qui ne dispose pas de la clef du chiffrement.- La cryptographie est principalement utilisée pour protéger un message considéré comme confidentiel. Cette méthode est utilisée dans un grand nombre de domaines, tels que la défense, les technologies de l'information, la protection de la vie privée, etc.

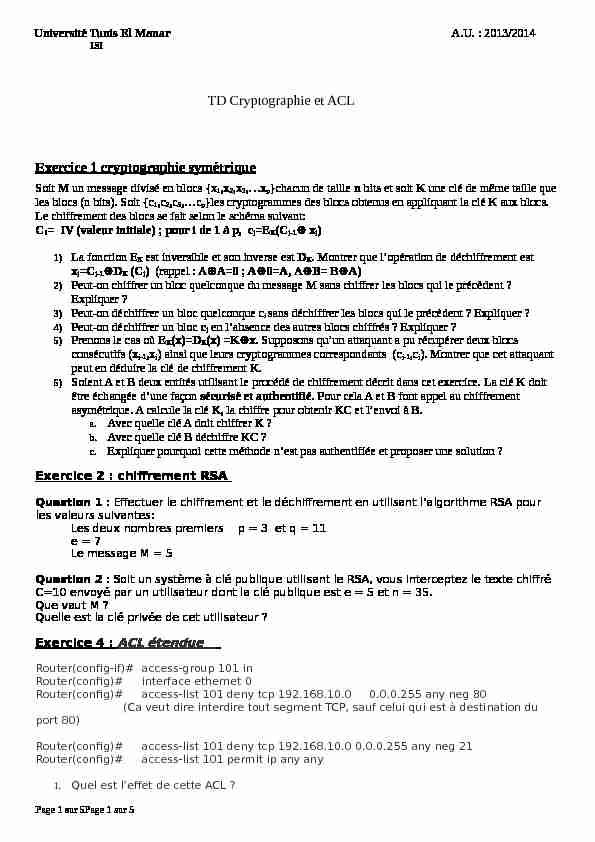

Université Tunis El Manar A.U. : 2013/2014 ISI

Exercice 1 cryptographie symétrique

Soit M un message divisé en blocs {x1,x2,x3,...xp}chacun de taille n bits et soit K une clé de même taille que

les blocs (n bits). Soit {c1,c2,c3,...cp}les cryptogrammes des blocs obtenus en appliquant la clé K aux blocs.

Le chiffrement des blocs se fait selon le schéma suivant: C0= IV (valeur initiale) ; pour i de 1 à p, cj=EK(Cj-1⊕ xj)1)La fonction EK est inversible et son inverse est DK. Montrer que l'opération de déchiffrement est

xj=Cj-1⊕DK (Cj) (rappel : A⊕A=0 ; A⊕0=A, A⊕B= B⊕A)2)Peut-on chiffrer un bloc quelconque du message M sans chiffrer les blocs qui le précèdent ?

Expliquer ?

3)Peut-on déchiffrer un bloc quelconque ci sans déchiffrer les blocs qui le précèdent ? Expliquer ?

4)Peut-on déchiffrer un bloc cj en l'absence des autres blocs chiffrés ? Expliquer ?

5)Prenons le cas où EK(x)=DK(x) =K⊕x. Supposons qu'un attaquant a pu récupérer deux blocs

consécutifs (xj-1,xj) ainsi que leurs cryptogrammes correspondants (cj-1,cj). Montrer que cet attaquant

peut en déduire la clé de chiffrement K.6)Soient A et B deux entités utilisant le procédé de chiffrement décrit dans cet exercice. La clé K doit

être échangée d'une façon sécurisé et authentifié. Pour cela A et B font appel au chiffrement

asymétrique. A calcule la clé K, la chiffre pour obtenir KC et l'envoi à B. a.Avec quelle clé A doit chiffrer K ? b.Avec quelle clé B déchiffre KC ? c.Expliquer pourquoi cette méthode n'est pas authentifiée et proposer une solution ?Exercice 2 : chifffrement RSA

Question 1 : Efffectuer le chifffrement et le déchifffrement en utilisant l'algorithme RSA pour les valeurs suivantes:Les deux nombres premiers p = 3 et q = 11

e = 7Le message M = 5

Question 2 : Soit un système à clé publique utilisant le RSA, vous interceptez le texte chifffré

C=10 envoyé par un utilisateur dont la clé publique est e = 5 et n = 35.Que vaut M ?

Quelle est la clé privée de cet utilisateur ?Exercice 4 : ACL étendue

Router(conifig-if)# access-group 101 in

Router(conifig)#interface ethernet 0

Router(conifig)#access-list 101 deny tcp 192.168.10.0 0.0.0.255 any neg 80 (Ca veut dire interdire tout segment TCP, sauf celui qui est à destination du port 80) Router(conifig)#access-list 101 deny tcp 192.168.10.0 0.0.0.255 any neg 21Router(conifig)#access-list 101 permit ip any any

1.Quel est l'efffet de cette ACL ?

Page 1 sur 5Page 1 sur 5TD Cryptographie et ACL

2.En devinant l'intention de l'administrateur, proposez une ACL correcte

Exercice 3 : Filtrage

Soit l'architecture du réseau suivant :

1)Considérons les politiques de sécurité suivantes :

P1 : Permettre aux utilisateurs externes d'accéder aux serveurs HTTP et SMTP du LAN1. P2 : Permettre aux utilisateurs du LAN2 d'accéder aux serveurs du LAN3 P3 : Permettre aux utilisateurs du LAN1 d'accéder à InternetEcrire les règles à implémenter pour chaque politique. Il faut préciser les routeurs dans lesquels on doit implémenter chaque

politique ?RègleAdr IP

SourceAdr IP

destinationProtocolePort sourcePort destAction2)Préciser les numéros de ports utilisés (port source et port destination) permettant à l'administrateur d'envoyer un

trafic ICMP sur les machines internes (LAN1, LAN2 et LAN3) ? Expliquer ?3)Doit-on considérer l'état du bit ACK lors de l'implémentation de règles de filtrage du service TFTP (Trivial File

Transfer Protocol) qui fonctionne au dessus d'UDP ?4)Soient les deux politiques suivantes et les règles de filtrage correspondantes :

-Politiques : oPermettre au LAN3 d'accéder aux serveurs du LAN1 fonctionnant au dessus de TCP oInterdire l'accès du LAN3 au serveur Telnet du LAN1 -Règles de ifiltrages règl eRouteur@IP source@IP destPort sourceport destprotocoleACK=1Action1Routeur3LAN3LAN1>1023tousTCP*Autoriser

2Routeur3LAN1LAN3tous>1023TCPouiAutoriser

3Routeur3LAN3.33.6>102323TCP*Bloquer

a.Est-ce que ces règles permettent à un utilisateur du LAN3 d'accéder au serveur Telnet du LAN1? Expliquer

b.En déduire les règles permettant de répondre aux deux politiques spécifiées ? (les écrire)

Page 2 sur 5Page 2 sur 5

Exercice 1:

Soit M un message divisé en blocs {x1,x2,x3,...xp}chacun de taille n bits et soit K une clé de même taille que

les blocs (n bits). Soit {c1,c2,c3,...cp}les cryptogrammes des blocs obtenus en appliquant la clé K aux blocs.

Le chiffrement des blocs se fait selon le schéma suivant: C0= IV (valeur initiale) ; pour i de 1 à p, cj=EK(Cj-1⊕ xj)1)La fonction EK est inversible et son inverse est DK. Montrer que l'opération de déchiffrement est

xj=Cj-1⊕DK (Cj) (rappel : A⊕A=0 ; A⊕0=A, A⊕B= B⊕A) cj=EK(Cj-1⊕ xj) 8 DK (cj)= DK (EK(Cj-1⊕ xj))8 DK (cj)= Cj-1⊕ xj

8 Cj-1⊕ DK (cj)= Cj-1⊕ Cj-1⊕ xj

8 Cj-1⊕ DK (cj)= xj

2)Peut-on chiffrer un bloc quelconque du message M sans chiffrer les blocs qui le précèdent ?

Expliquer ?

8 Non, selon la formule xj=Cj-1⊕DK (Cj), le chiffrement de xj nécessite Cj-1

3)Peut-on déchiffrer un bloc quelconque ci sans déchiffrer les blocs qui le précèdent ? Expliquer ?

8 Oui, xj ne dépend pas de xj-1

4)Peut-on déchiffrer un bloc cj en l'absence des autres blocs chiffrés ? Expliquer ?

8 Non, selon la formule xj=Cj-1⊕DK (Cj) , le déchiffrement de cj nécessite Cj-1

5)Prenons le cas où EK(x)=DK(x) =K⊕x. Supposons qu'un attaquant a pu récupérer deux blocs

consécutifs (xj-1,xj) ainsi que leurs cryptogrammes correspondants (cj-1,cj). Montrer que cet attaquant

peut en déduire la clé de chiffrement K. Dans ce cas : cj=K⊕Cj-1⊕ xj 8 K= cj⊕Cj-1⊕ xj6)Soient A et B deux entités utilisant le procédé de chiffrement décrit dans cet exercice. La clé K doit

être échangée d'une façon sécurisé et authentifié. Pour cela A et B font appel au chiffrement

asymétrique. A calcule la clé K, la chiffre pour obtenir KC et l'envoi à B. a.Avec quelle clé A doit chiffrer K ? 8 avec la clé publique de B b.Avec quelle clé B déchiffre KC ? 8avec sa clé privée c.Expliquer pourquoi cette méthode n'est pas authentifiée et proposer une solution ?8 Rien ne garantit l'appartenance de la clé publique de B à B.

Solution : certification de la clé publique de B.Exercice 2 : chifffrement RSA

Question 1 : Efffectuer le chifffrement et le déchifffrement en utilisant l'algorithme RSA pour les valeurs suivantes:Les deux nombres premiers p = 3 et q = 11

e = 7Le message M = 5

8 N=pq=3*11=33 et φ=(p-1)(q-1)=2*10=20

8 e.d=1 mod φ 8 7*d=1mod 20 8d=3

Chifffrement : C=Me mod N=57 mod 33 = 14

Déchifffrement : M= Cd mod N 8 M=C3 mod 33=143mod 33 =5Question 2 : Soit un système à clé publique utilisant le RSA, vous interceptez le texte chifffré

C=10 envoyé par un utilisateur dont la clé publique est e = 5 et n = 35.Que vaut M ?

Quelle est la clé privée de cet utilisateur ?8 N=35 8 p*q=35 8 p=5 et q= 7 ou p=7 et q=5 8 φ=(p-1)(q-1)=6*4=24

8 e.d=1 mod φ 8 5*d=1mod 24 8d=5

8 M= Cd mod N 8 M= 105mod 35 =5

Page 3 sur 5Page 3 sur 5

Exercice 3 : ACL étendue

Router(conifig-if)# access-group 101 in

Router(conifig)#interface ethernet 0

Router(conifig)#access-list 101 deny tcp 192.168.10.0 0.0.0.255 any neg 80 (Ca veut dire interdire tout segment TCP, sauf celui qui est à destination du port 80) Router(conifig)#access-list 101 deny tcp 192.168.10.0 0.0.0.255 any neg 21Router(conifig)#access-list 101 permit ip any any

1.Quel est l'efffet de cette ACL ?

8 Cette ACL permet d'interdire tout segment TCP (y compris ceux à destination du

port 21), sauf celui à destination du port 80. Le reste du traific est autorisé.2.En devinant l'intention de l'administrateur, proposez une ACL correcte

8 L'administrateur veut autoriser l'accès http (TCP/80) et FTP (TCP/21) ainsi que tout autre

traific diffférent de TCP (tout autre traific TCP sera interdit)Exercice 4 : Filtrage

Soit l'architecture du réseau suivant :

1)Considérons les politiques de sécurité suivantes :

P1 : Permettre aux utilisateurs externes d'accéder aux serveurs HTTP et SMTP du LAN1. 8routeur1 P2 : Permettre aux utilisateurs du LAN2 d'accéder aux serveurs du LAN3 8routeur2 et routeur 3 P3 : Permettre aux utilisateurs du LAN1 d'accéder à InternetEcrire les règles à implémenter pour chaque politique. Il faut préciser les routeurs dans lesquels on doit implémenter chaque

politique ?RègleAdr IP

SourceAdr IP

destinationProtocolePort sourcePort destAction1*193.95.33.7TCP>102325accepter

2193.95.33.7*TCP25>1023accepter

3*193.95.33.5TCP>102380accepter

4193.95.33.5*TCP80>1023accepter

5LAN2LAN3*>1023*accepter

6LAN3LAN2**>1023accepter

7LAN1**>1023*accepter

8*LAN1**>1023accepter

2)Préciser les numéros de ports utilisés (port source et port destination) permettant à l'administrateur d'envoyer un

trafic ICMP sur les machines internes (LAN1, LAN2 et LAN3) ? Expliquer ?Page 4 sur 5Page 4 sur 5

8 Pas de numéro de port car ICMP est un protocole de niveau 3 encapsulé dans IP.

3)Doit-on considérer l'état du bit ACK lors de l'implémentation de règles de filtrage du service TFTP (Trivial File

Transfer Protocol) qui fonctionne au dessus d'UDP ?8 Non, le bit ACK est spécifique à TCP (il n' y a pas de bit ACK dans UDP)

quotesdbs_dbs2.pdfusesText_2[PDF] cryptographie asymétrique algorithme

[PDF] chiffrement asymétrique et symétrique

[PDF] chiffrement asymétrique exemple

[PDF] cryptographie exercices corrigés pdf

[PDF] les nombres en lettres pdf

[PDF] les nombres en lettres de 0 ? 1000

[PDF] ap seconde chiffres significatifs

[PDF] chiffres significatifs excel

[PDF] les chiffres significatifs cours

[PDF] chiffres significatifs sinus

[PDF] precision d une mesure et chiffres significatifs

[PDF] chiffres significatifs exacts

[PDF] chiffres significatifs exos

[PDF] exercices chiffres significatifs 2nde