TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

Appliquez cet algorithme pour factoriser. 899 110417

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

Ceci fonde la robustesse de l'algorithme RSA; mais cela ne justifie pas pour autant une Dans tout l'exercice p et q désignent deux nombres premiers ...

Feuille 3 : RSA

Feuille 3 : RSA

(c) La composée de deux chiffrements RSA est-elle un chiffrement RSA? (d) Dans L'objectif de cet exercice est de majorer la complexité de l'algorithme d ...

Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Exercice 2 : chiffrement RSA. Question 1 : Effectuer le chiffrement et le déchiffrement en utilisant l'algorithme RSA pour les valeurs suivantes: Les deux

Corrigé

Corrigé

On appliquera l'algorithme d'Euclide étendu pour trouver U tel que aU + Considérons la fonction f : Z → Zn définie par f(x) = x2 mod n pour n un module RSA.

MPSI/PCSI TD dinformatique Pr. Youssef Ouassit Algorithmique et

MPSI/PCSI TD dinformatique Pr. Youssef Ouassit Algorithmique et

FinTantQue. Fin. Exercice N° 5 : Ecrire un algorithme qui affiche les nombres 1 jusqu'à 40. Correction : Algorithme compter. Variables i : Entier. Début. I ← 1.

Feuille dexercices 4

Feuille dexercices 4

— (Syst`eme RSA) Soit n un entier ≥ 1. Alice utilise le cryptosyst`eme RSA l'algorithme d'Euclide ce qui conduit `a l'égalité 1 = 3 × 139 − 2 × 208 ...

Exo7 Arithmétique : en route pour la cryptographie Un MOOC

Exo7 Arithmétique : en route pour la cryptographie Un MOOC

Cryptographie. Notre motivation : comprendre le chiffrement RSA. – Chapitre 3. Algorithme. Nous aurons besoin d'un petit peu de programmation pour casser des

[PDF] Algorithmes - Exo7 - Cours de mathématiques

[PDF] Algorithmes - Exo7 - Cours de mathématiques

exercice de le prouver). • Dans la pratique on calcule la somme à un certain ordre ... cryptographie RSA (que nous détaillerons plus tard) : connaître p et q ...

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA

Exercice 1 On consid`ere les valeurs p = 53q = 11 et e = 3. a) Calculez la valeur publique n. b) Calculez la fonction d'Euler ?(n)=(p ? 1)(q ?

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

Ceci fonde la robustesse de l'algorithme RSA; mais cela ne justifie pas pour Dans tout l'exercice p et q désignent deux nombres premiers différents de ...

Corrigé

Corrigé

Corrigé. Cryptographie `a clé publique. I. Chiffrement multiplicatif (15 pts) On appliquera l'algorithme d'Euclide étendu pour trouver U tel que aU + ...

Feuille 3 : RSA

Feuille 3 : RSA

(c) La composée de deux chiffrements RSA est-elle un chiffrement RSA? L'objectif de cet exercice est de majorer la complexité de l'algorithme d'Euclide.

Examen Final – Cryptographie

Examen Final – Cryptographie

Examen Final – Cryptographie jeudi 19 janvier 2006. Correction. Exercice 1. Alice change sa clé RSA tous les 25 jours. Bob lui change sa clé tous les 31

Correction Exercice 1 : RSA Correction Exercice 2 : Diffie Hellman

Correction Exercice 1 : RSA Correction Exercice 2 : Diffie Hellman

Lebanese International University (LIU) en Mauritanie corrigé TD4 asymmetric ciphers. R. Rhouma. 1. Correction Exercice 1 : RSA.

Exercice 3 : chiffrement à clé publique

Exercice 3 : chiffrement à clé publique

Les exercices sont attribués en fonction de l'ordre alphabétique de votre nom le chiffrement et le déchiffrement en utilisant l'algorithme RSA pour les.

Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Exercice 2 : chiffrement RSA. Question 1 : Effectuer le chiffrement et le déchiffrement en utilisant l'algorithme RSA pour les valeurs suivantes:.

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

1 Codage et décodage RSA. 2 Cryptographie RSA et authentification

Ceci fonde la robustesse de l'algorithme RSA; mais cela ne justifie pas pour Dans tout l'exercice p et q désignent deux nombres premiers différents de ...

APPLICATIONS DES MATHEMATIQUES Cryptographie Partie 2

APPLICATIONS DES MATHEMATIQUES Cryptographie Partie 2

c) Le système de chiffrement RSA parait résister encore à notre époque aux algorithmes de cryptanalyse les plus récents et à la puissance de calculs des

[PDF] TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA - DI ENS

[PDF] TD 2 : Le cryptosyst`eme RSA 1 Example de protocole RSA - DI ENS

Exercice 1 On consid`ere les valeurs p = 53q = 11 et e = 3 a) Calculez la valeur publique n b) Calculez la fonction d'Euler ?(n)=(p ? 1)(q ?

[PDF] 1 Codage et décodage RSA 2 Cryptographie RSA et authentification

[PDF] 1 Codage et décodage RSA 2 Cryptographie RSA et authentification

Ceci fonde la robustesse de l'algorithme RSA; mais cela ne justifie pas pour Dans tout l'exercice p et q désignent deux nombres premiers différents de

[PDF] Feuille 3 : RSA

[PDF] Feuille 3 : RSA

Exercice 1 Chiffrement RSA 1 Soit n = pq où p et q sont des nombres premiers distincts Le système RSA chiffre x ? Z/nZ en xb ? Z/nZ

[PDF] Diffie Hellman Correction Exercice 3 : Hash - Esentn

[PDF] Diffie Hellman Correction Exercice 3 : Hash - Esentn

Correction Exercice 1 : RSA 1) n = p*q= 253 Phi(n) = (p – 1)(q – 1 ) = 10 * 22 = 220 e=3 (e =2 a rejeter puique gcd(2220) =2 ; e=1 n'est clairement pas

[PDF] Exercice 3 : chiffrement à clé publique - MONTEFIORE - Who is who?

[PDF] Exercice 3 : chiffrement à clé publique - MONTEFIORE - Who is who?

1) Effectuer le chiffrement et le déchiffrement en utilisant l'algorithme RSA pour les valeurs suivantes : a p = 3 ; q = 11 ; e = 7 ; M = 5

[PDF] Exercice 1 cryptographie symétrique TD Cryptographie et ACL

[PDF] Exercice 1 cryptographie symétrique TD Cryptographie et ACL

Exercice 2 : chiffrement RSA Question 1 : Effectuer le chiffrement et le déchiffrement en utilisant l'algorithme RSA pour les valeurs suivantes:

cryptographie algorithme RSA Exercices Corriges PDF

cryptographie algorithme RSA Exercices Corriges PDF

Les TDs seront composés d'exercices théoriques portant sur les thèmes du cours Ils serviront à illustrer 5 4 Cryptographie : algorithme RSA

[PDF] CHIFFREMENT PAR LE SYSTÈME RSA - JoseOuinfr

[PDF] CHIFFREMENT PAR LE SYSTÈME RSA - JoseOuinfr

Préambule Cette méthode a été inventée en 1978 par trois mathématiciens Rivet Shamir et Adleman Ce qui fait son originalité c'est que l'algorithme de

[PDF] Examen Final – Cryptographie

[PDF] Examen Final – Cryptographie

jeudi 19 janvier 2006 Correction Exercice 1 Alice change sa clé RSA tous les 25 jours Bob lui change sa clé tous les 31 jours

Comment fonctionne l'algorithme RSA ?

Le cryptage RSA fonctionne en utilisant une paire de clés - clés publiques et privées - pour crypter et décrypter les données. La clé publique est utilisée pour chiffrer les données, tandis que la clé privée est utilisée pour déchiffrer les données.Comment coder en RSA ?

Protocole RSA pour le codage

e × d + m × (p – 1)(q – 1) = 1 Pour ce faire, elle peut utiliser un algorithme de calcul très connu depuis l'Antiquité (vers 300 ans avant Jésus-Christ) appelé algorithme d'Euclide. Elle calcule également n = p × q.C'est quoi le chiffrement en informatique ?

Le chiffrement est un procédé de cryptographie qui consiste à protéger des données qui sont alors incompréhensibles pour celui qui ne dispose pas de la clef du chiffrement.- La cryptographie est principalement utilisée pour protéger un message considéré comme confidentiel. Cette méthode est utilisée dans un grand nombre de domaines, tels que la défense, les technologies de l'information, la protection de la vie privée, etc.

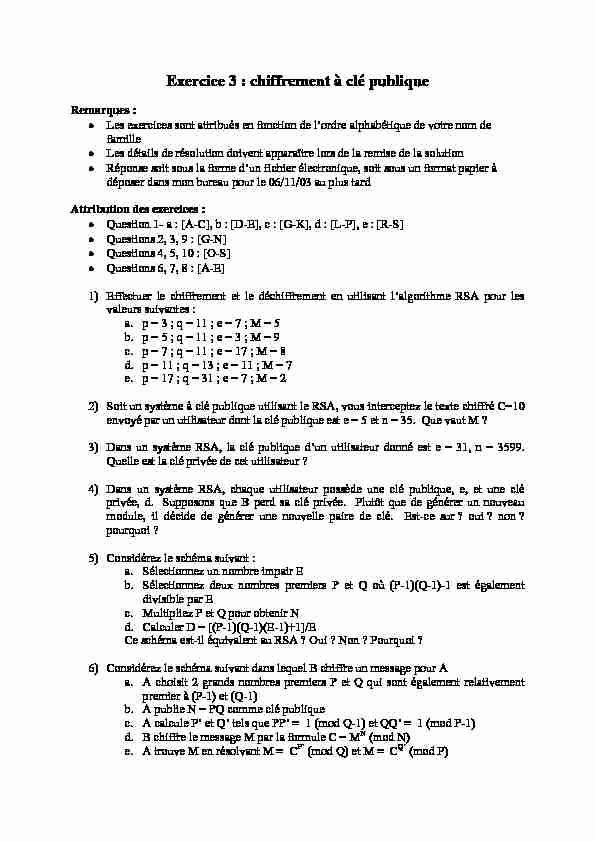

Exercice 3 : chiffrement à clé publique

Remarques :

Les exercices sont attribués en fonction de l'ordre alphabétique de votre nom de famille Les détails de résolution doivent apparaître lors de la remise de la solution Réponse soit sous la forme d'un fichier électronique, soit sous un format papier à déposer dans mon bureau pour le 06/11/03 au plus tardAttribution des exercices :

Question 1- a : [A-C], b : [D-E], c : [G-K], d : [L-P], e : [R-S]Questions 2, 3, 9 : [G-N]

Questions 4, 5, 10 : [O-S]

Questions 6, 7, 8 : [A-E]

1) Effectuer le chiffrement et le déchiffrement en utilisant l'algorithme RSA pour les

valeurs suivantes : a. p = 3 ; q = 11 ; e = 7 ; M = 5 b. p = 5 ; q = 11 ; e = 3 ; M = 9 c. p = 7 ; q = 11 ; e = 17 ; M = 8 d. p = 11 ; q = 13 ; e = 11 ; M = 7 e. p = 17 ; q = 31 ; e = 7 ; M = 22) Soit un système à clé publique utilisant le RSA, vous interceptez le texte chiffré C=10

envoyé par un utilisateur dont la clé publique est e = 5 et n = 35. Que vaut M ?3) Dans un système RSA, la clé publique d'un utilisateur donné est e = 31, n = 3599.

Quelle est la clé privée de cet utilisateur ?4) Dans un système RSA, chaque utilisateur possède une clé publique, e, et une clé

privée, d. Supposons que B perd sa clé privée. Plutôt que de générer un nouveau module, il décide de générer une nouvelle paire de clé. Est-ce sur ? oui ? non ? pourquoi ?5) Considérez le schéma suivant :

a. Sélectionnez un nombre impair E b. Sélectionnez deux nombres premiers P et Q où (P-1)(Q-1)-1 est également divisible par E c. Multipliez P et Q pour obtenir N d. Calculer D = [(P-1)(Q-1)(E-1)+1]/E Ce schéma est-il équivalent au RSA ? Oui ? Non ? Pourquoi ?6) Considérez le schéma suivant dans lequel B chiffre un message pour A

a. A choisit 2 grands nombres premiers P et Q qui sont également relativement premier à (P-1) et (Q-1) b. A publie N = PQ comme clé publique d. B chiffre le message M par la formule C = M N (mod N) P' Q' (mod P)1. expliquez comment et pourquoi ce schéma fonctionne

2. comment diffère-t-il du RSA ?

3. y a t'il quelque avantage particulier à ce schéma par rapport au RSA ?

7) Les utilisateurs A et B utilisent Diffie-Hellman avec p=71 et a=7

a. Si la clé de l'utilisateur A est 5, que vaut Ya b. Si la clé de l'utilisateur B est 12, que vaut Yb c. Que vaut Kab ?8) considérez un schéma Diffie-Hellman avec p=11 et a=2

a. si Ya = 9, que vaut Xa ? b. si Yb = 3, que vaut Kab ?Soit le schéma suivant :

Comme dans Diffie-Hellman, on choisit deux éléments publics : un nombre premier q et Į une racine primitive (un primitif) de q. L'utilisateur A sélectionne une clé privée X A et calcule une clé publique Y A (comme dans Diffie-Hellman). L'utilisateur A chiffre le texte M (< q) destiné à B de la manière suivante :1. A choisit un nombre entier k tel que 1 k q-1

2. A calcule K = (Y

B k (mod q)3. chiffrement de M comme la paire d'entiers (C

1 ,C 2 ) où C 1 k (mod q) et C 2 = MK (mod q) L'utilisateur B déchiffre le message de la manière suivante :1. calcul de K = (C

1 XB (mod q)2. calcul de M = (C

2 /K) mod q9) Ce schéma fonctionne-t-il (inversibilité) ? Est-il équivalent à ElGamal ?

10) Si q = 71 et Į = 7

a. si B a calculé comme clé publique Y B = 3 et que A choisit k = 2. Que vaut C siC = (C

1 , C 2 ) sachant que M = 30 ? b. si maintenant A choisit une valeur pour k différente de telle sorte que le chiffrement de M = 30 donne C = (59, C 2 ), que vaut C 2quotesdbs_dbs30.pdfusesText_36[PDF] cryptographie asymétrique algorithme

[PDF] chiffrement asymétrique et symétrique

[PDF] chiffrement asymétrique exemple

[PDF] cryptographie exercices corrigés pdf

[PDF] les nombres en lettres pdf

[PDF] les nombres en lettres de 0 ? 1000

[PDF] ap seconde chiffres significatifs

[PDF] chiffres significatifs excel

[PDF] les chiffres significatifs cours

[PDF] chiffres significatifs sinus

[PDF] precision d une mesure et chiffres significatifs

[PDF] chiffres significatifs exacts

[PDF] chiffres significatifs exos

[PDF] exercices chiffres significatifs 2nde