Modèle WORD

Modèle WORD

5 mai 2020 Les assureurs via leur exposition

SAP Offline Word Template

SAP Offline Word Template

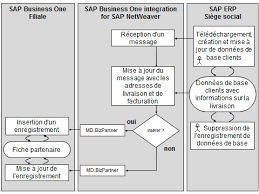

22 mars 2013 Le scénario comprend les étapes suivantes : • Configuration initiale du système SAP Business One de votre filiale avec les données de base ...

SAP Offline Word Template

SAP Offline Word Template

22 mars 2013 Le scénario comprend les étapes suivantes : • Configuration initiale du système SAP Business One de votre filiale avec les données de base ...

SAP Offline Word Template

SAP Offline Word Template

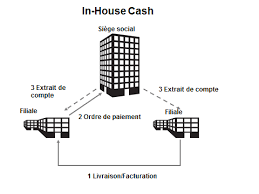

22 mars 2013 Exemple : A000000003. Le scénario utilise ce port pour envoyer tous les messages sortants créés dans le scénario. In-House Cash pour le ...

Comment Importer un scénario dans FINAL DRAFT 8

Comment Importer un scénario dans FINAL DRAFT 8

POUR IMPORTER : 1. Ouvrez le scénario à importer avec le logiciel de traitement de texte que vous avez utilisé pour l'écrire (Word Worpad

Mettre en pratique lenseignement sur la base de scénarios Guide à

Mettre en pratique lenseignement sur la base de scénarios Guide à

Mais les formatrices et formateurs ont à disposition des feuilles modèles en format word avec lesquelles préparer leur propre matériel sur me- sure. Un guide

SAP Offline Word Template

SAP Offline Word Template

22 mars 2012 The liquidity forecasting scenario uses SQL retrieval statements optimized for the Microsoft SQL server. The statements use specific Microsoft ...

Word Portrait_global_160517

Word Portrait_global_160517

Le modèle développé en accord avec les membres de la PFA

EXEMPLE DE SCENARIO

EXEMPLE DE SCENARIO

Chaque scène est-elle claire ? Les personnages sont-ils là quand il faut ? Dans ce questionnement il faut essayer d'être déjà dans le film et de

EXEMPLES DE SCÉNARIOS PÉDAGOGIQUES 1. POURQUOI LES

EXEMPLES DE SCÉNARIOS PÉDAGOGIQUES 1. POURQUOI LES

Consignes -. 1 - Partagez (sur un forum en ligne par exemple ou en présentiel) une situation d'apprentissage particulièrement marquante (dans le contexte des

Règles de mise en page dun scénario

Règles de mise en page dun scénario

Lorsqu'on rédige un scénario il est important de garder à l'esprit qu'il ne s'agit pas d'un texte littéraire

Modèle WORD

Modèle WORD

5 mai 2020 Les assureurs via leur exposition

EXEMPLE DE SCENARIO

EXEMPLE DE SCENARIO

Chaque scène est-elle claire ? Les personnages sont-ils là quand il faut ? Dans ce questionnement il faut essayer d'être déjà dans le film et de

SAP Offline Word Template

SAP Offline Word Template

22 mars 2013 Le scénario comprend les étapes suivantes : • Configuration initiale du système SAP Business One de votre filiale avec les données de base ...

SAP Offline Word Template

SAP Offline Word Template

22 mars 2013 Le scénario comprend les étapes suivantes : • Configuration initiale du système SAP Business One de votre filiale avec les données de base ...

SAP Offline Word Template

SAP Offline Word Template

22 mars 2013 Gestion du modèle de répartition. ... Le scénario In-House Cash - Paiements internes (sap.InHouseCash) prend en charge l'optimisation du ...

1 1 “Celui qui pense pouvoir écrire pour le cinéma sans connaître la

1 1 “Celui qui pense pouvoir écrire pour le cinéma sans connaître la

24 mars 2016 Pendant que vous écrivez un scénario c'est comme si le film terminé ... et certains scénarios en circulation suivent de vieux modèles

Word Portrait_global_160517

Word Portrait_global_160517

Le modèle développé en accord avec les membres de la PFA

Word Template

Word Template

conseils illustrés par des scénarios pratiques et explique comment obtenir de l'aide. En tant que Directeur Général mon devoir et mon.

SAP Offline Word Template

SAP Offline Word Template

22 mars 2013 La facture client dans SAP ERP marque la fin de ce scénario. SAP Business One integration for SAP. NetWeaver crée automatiquement une ...

Quel Est Le Meilleur Logiciel d'écriture de Scénarios Gratuit?

Page 2 Stage est un logiciel gratuit d'écriture de scénarios de base disponible en trente langues. Que vous soyez britannique, turc ou australien, la compatibilité linguistique de Page 2 Stage est...

Quel Logiciel de Rédaction de Scénario choisir?

Si vous voulez donner un tour dramatique à votre story board facilement, le logiciel de rédaction de scénario gratuit Story Touch est l'un de vos meilleurs alliés. Pour créer un scénario unique, St...

Comment Écrire Un scénario?

Word, Office, ou Pages sont parfaits pour l’écriture d’un scénario. Appliquez simplement les standards de mise en page et le tour est joué. Petite astuce : N’oubliez pas que vous pouvez créer des s...

Comment mettre en forme un scénario?

Utilisation du modèle « scénario » Ouvrez le fichier scenario.stw. Une nouvelle barre d'outils apparaît : Ce menu regroupe les boutons de mise en forme du texte, qui ne sont en fait que des raccourcis vers des styles classiques utilisés pour le formattage d'un Http://www.framasoft.net4/12 Tutoriel Framasoft scénario.

Comment définir les scénarios?

Trois étapes sont à distinguer dans la définition des scénarios : 1Lidentification des interventions substituables à prendre en compte ; 2La définition de la répartition initiale de ces interventions dans la pratique cou- rante ;

Quelle est la différence entre un modèle et un scénario?

A certains égards, le modèle ressemble au scénario, mais à plusieurs autres, il en diffère considérablement. Comparer les deux approches contribuera à mieux saisir la place relative du scénario et quelques-unes de ses raisons d'être. Le modèle est apparenté à la théorie, mais à certains points de vue, il garde une spécificité significative.

Comment créer un scénario sur Word ?

Fonction « Template ». Cliquer sur le bouton « Template » en haut à droite. Saisir un nom dans « Nom du Template ». Exemple « Modèle Volet ». Cliquer sur « + ». Fermer la fenêtre et sortir du scénario. Cliquer sur Ajouter pour créer un nouveau scénario.

LA SOCIETE FACE AUX RISQUES

CYBERADDACTIS France

Thomas Bastard

Emmanuelle Huguet

05 Mai 2020

w w w . a d d a c t i s . c o m P a g e 1 | 39TABLE DES MATIERES

1 POUR COMMENCER 2

1.1 Définitions 2

2 UN PAYSAGE DU CYBER EN MUTATION 7

2.1 Le numérique transforme nos sociétés 7

2.2 Le baromètre 2019 sur internet révèle des chiffres inquiétants : 7

2.3 L'aǀenir de notre sociĠtĠ face ă la digitalisation 9

2.4 Une dynamique favorable aux attaquants 13

2.5 Une réglementation qui se développe face aux enjeux 16

2.6 Le rôle dual des États 18

3 UN MARCHE DE L'ASSURANCE CYBER EN CONSTRUCTION 19

3.1 Notre appréhension face aux risques Cyber 19

3.2 Le Marché US reste une référence 19

3.3 Le MarchĠ de l'Assurance Cyber en phase dΖedžpĠrimentation 20

4 LE CHALLENGE DES ACTUAIRES 23

4.1 Les critğres d'assurabilitĠ 23

Non systémique 23

4.2 Une base données exploitables 24

4.4 La rĠponse ă l'enjeu rĠglementaire 35

5 POUR CONCLURE 37

5.1 Une culture du risque Cyber à construire 37

5.2 ADDACTIS Cyber Community 37

5.3 ADDACTIS France vous accompagne 38

1 3285 F200(1F(5

1.1 Définitions

Une cyber-attaque est une atteinte à des systèmes informatiques réalisée dans un but malveillant. Elle cible différents dispositifs informatiques :1.2 IHV P\SHV G·MPPMTXHV

Il existe plusieurs types de risques cyber aux conséquences diverses, affectant directement ou indirectement les particuliers et les entreprises. Les principaux risques et concepts sont introduits et reportés sur la figure suivante : w w w . a d d a c t i s . c o m P a g e 3 | 39a. Attaque par déni de service distribué

4X·HVP-ŃH TXH Ń·HVP ? Objectif

I·MPPMTXH GH P\SH GpQL GH VHUYLŃH GLVPULNXp HQ MQJOMLV Distributed Denial of Service, DDoS) correspond à la mise hors service PHPSRUMLUH RX GpILQLPLYH G·XQ élément RSpUMPLRQQHO G·XQH HQPUHSULVH. Cela concerne le plus VRXYHQP GHV MPPMTXHV GpPMPpULMOLVpHV MPPMTXH G·XQ VLPH web) mais cela peut également avoir pour objectif des LQPHUUXSPLRQV SO\VLTXHV PHOOHV TXH OM PLVH ORUV VHUYLŃH G·XQ pOpPHQP GH SURGXŃPLRQ SO\VLTXH G·XQH HQPUHSULVH YLM OM mise hors service de son système informatique.Nuire et / ou intimider sans

motivation pécuniaire (pas de demande de rançon par exemple). b. Espionnage4X·HVP-ŃH TXH Ń·HVP ? Objectif

I·HVSLRQQMJH ŃRQVLVPH j extraire des informations confidentielles G·XQH HQPUHSULVH RX G·XQ MŃPHXU pŃRQRPLTXH GMQV OH NXP G·HQ PLUHU XQ avantage économique. FHOM SHXP rPUH PLV HQ ±XYUH HQ LQILOPUMQt OH V\VPqPH G·LQIRUPMPLRQ OMPHoRQQMJH RX VLPSOHPHQP en volant du matériel informatique.Avoir accès à des informations

économiques confidentielles :

brevets, secrets de fabrication, documents stratégiques.Hameçonnage

I·OMPHoRQQMJH phishing) est une technique utilisée par des Cyber attaquants pour ouvrir uneporte G·HQPUpH YHUV GHV V\VPqPHV G·LQIRUPMPLRQV HQ ŃLNOMQP GHV SMUPLŃXOLHUV RX GHV HPSOR\pVB

I·MQMORJLH MYHŃ OM SrŃOH j OM OLJQH YLHQP GX IMLP TXH OHV MPPMTXMQPV XPLOLVHQP un leurre : un faux

email OH SOXV VRXYHQPB I·OMPHoRQQMJH SHXP ŃRQGXLUH j O·LQIHŃPLRQ GH PMŃOLQHV SMU GHV spywares

(Espionnage) ou des ransomwares (extorsion). c. Cyber Extorsion4X·HVP-ŃH TXH Ń·HVP ? Objectif

Une attaque de type cyber extorsion consiste à bloquer une fonctionnaliPp G·XQ VLPH LQPHUQHP RX j ŃU\SPHU GHV données sur une machine, et à demander une somme G·MUJHQP en échange du déblocage. Des variantes consistent à menacer la victime de bloquer une fonctionnalité ou de révéler des informations compromettantes.Faire pression sur la victime et

O·MPHQHU j SM\HU XQH somme

G·MUJHQP.

w w w . a d d a c t i s . c o m P a g e 5 | 39"Rançongiciel» (ransomware) Le rançongiciel est un petit programme informatique permettant de chiffrer des données sur GHV PMŃOLQHV GMQV OH NXP GH GHPMQGHU XQH VRPPH G·MUJHQP j OM YLŃPLPHB IH plus souvent, le paiement de la rançon permet le déblocage effectif des machines. d. Perte de données à caractère personnel et atteinte à la confidentialité

4X·HVP-ŃH TXH Ń·HVP ? Objectif

La perte de données individuelles avec atteinte à la confidentialité est un vol de données à caractère personnel (DCP), soit massif en hackant une entreprise, soit ciblé en attaquant des individus. Ces données peuvent être de natures diverses, par exemple des numéros de sécurité sociale TXL SHUPHPPHQP G·RXYULU XQ ŃRPSPH bancaire ou de faire une demande de crédit aux USA, ou encore des mots de passe et identifiants MILQ G·MŃŃpGHU j XQH SOMPHIRUPH (ex : Ebay (2014), Orange (2014), Dropbox (2016)). Les individus sont rendus vulnérables par les entreprises auprès desquelles ils fournissent des informations personnelles.Revendre ou utiliser des

informations individuelles. Il existe des valeurs de marché correspondant à différents types de données, facilement revendable au marché noir (dark net). e. Atteinte à la réputationQX·HVP-ŃH TXH Ń·HVP ? Objectif

FH P\SH G·MPPMTXH YLVH j SRUPHU MPPHLQPH j OM notoriété numérique G·XQ LQGLYLGXB FHOM SHXP VH PMPpULMOLVHU SMU GH la diffamation ou la diffusion de contenu personnel et privé (par exemple : vidéo à caractère sexuel).Nuire à un individu dans le

cadre personnel ou professionnel. En effet, se renseigner sur des personnes grâce à internet et désormais un réflexe bien établi. w w w . a d d a c t i s . c o m P a g e 7 | 392 81 3$K6$*( G8 FK%(5 (1 087$7H21

2.1 Le numérique transforme nos sociétés

Des attaques de grande ampleur ont UpYpOp OM IUMJLOLPp GH JUMQGV JURXSHV IMŃH j O·pŃOR PpGLMPLTXH

: perte de confiance des clients, atteinte à la marque. Cela révèle que les actifs intangibles (capital

LQPHOOHŃPXHO UpSXPMPLRQ NUHYHPV PMUTXHV GRQQpHV HPŃB MORUV TX·LOV pèsent parfois pour plus de

OM PRLPLp GH OM YMOHXU GH O·HQPUHSULVH QH PURXYHQP MXÓRXUG·OXL MXŃXQH UpSRQVH MVVXUMQPLHOOH

satisfaisante.IH PMULMJH GH OM QRXYHOOH pŃRQRPLH HP GH O·LQGXVPULH PUMGLPLRQQHOOH MXPRPRNLOHV NLHQV

domestiques) fait de la cybersécurité un enjeu auquel les développeurs, les fournisseurs de

solutions et les intégrateurs ne pourront se soustraire. (Q HIIHP O·LUUXSPLRQ GX GLJLPMO GMQV OH PRQGH SO\VLTXH LQGXLP GH QRXYHMX[ SpULOV PMPpULHOV HPcorporels et les impératifs de sécurité et de sureté (par exemple, dans les transports ou la santé)

modifient la tolérance au risque. IM QRXYHOOH pŃRQRPLH YM GHYRLU V·MGMSPHU HP VRQ

environnement juridique également.2.2 Le baromètre 2019 sur internet révèle des chiffres inquiétants :

Nombre

G·MPPMTXHV

constatés80 % ont subi

au moins une cyberattaque en 2018 F·HVP OH ŃOLIIUH SOMUH GH O·pPXGHB 3OXV LPSUHVVLRQQMQPV HQŃRUH 48% de ces entreprises ont subi au moins quatre cyberattaques sur les 12 derniers mois.Les attaques les

plus répanduesDes solutions

en matière de cybersécurité pour contrer ces attaquesquotesdbs_dbs7.pdfusesText_5[PDF] exemple de résumé d'une thèse

[PDF] exemple de résumé dun rapport de stage

[PDF] base du rap pdf

[PDF] inspiration rap

[PDF] exemple texte rap

[PDF] technique rap

[PDF] comment faire les accents sur clavier azerty

[PDF] apprendre a ecrire un rap

[PDF] exemple demande demploi simple

[PDF] exemple demande demploi manuscrite

[PDF] pdf.exemple de demande manuscrite

[PDF] exemple de demande manuscrite adressée ? monsieur le doyen

[PDF] exemple de demande manuscrite de recrutement

[PDF] demande manuscrite pour emploi