Data Encryption Standard

Data Encryption Standard

suivante : 1ADEC028FF342A8B. Corriger si nécessaire. Exercice 2 : Utiliser la table de permutation IP du DES pour chiffrer le texte suivant :.

chapitre 3. protocoles de cryptographie`a clé secr`ete

chapitre 3. protocoles de cryptographie`a clé secr`ete

Exercice. Donner l'expression des blocs Ci. Page 7. Master Pro – Ingénierie Mathématique – Cryptographie.

Securite-Informatique-Cours-et-TD.pdf

Securite-Informatique-Cours-et-TD.pdf

Announcing the advanced encryption standard (AES). Federal Information Exercice 1 : Figure. 4.18 Vol de session TCP (Corrigé). Exercice 2 : Lors de l'attaque ...

Module Description: FTP_CryptCod / 2023-24

Module Description: FTP_CryptCod / 2023-24

1 nov. 2018 ... Data Encryption Standard (DES) Advanced Encryption Standard (AES)

Exercices de cryptographie

Exercices de cryptographie

Le but de cet exercice est d'écrire un programme Python permettant de créer des espions s'envoyant des messages cryptés au moyen de l'algorithme RSA. Chaque

Cryptographie

Cryptographie

3.3.2 DES (Data Encryption Standard) Corrigés des exercices ...

Master Pro – Ingénierie Mathématique – Cryptographie

Master Pro – Ingénierie Mathématique – Cryptographie

Exercice sur le corps A.E.S.. 1. Montrer que l'addition correspond au “ou A.E.S. (Advanced Encryption Standard). Les quatre étapes de A.E.S.. L'étape ...

Corrigé

Corrigé

Pour chacun des algorithmes de scheduling suivants : FCFS Plus haute. Page 2. priorité

Section 4 : Normes et standards

Section 4 : Normes et standards

22 nov. 2011 ... (STandard for the Exchange of Product model data) pour l'industrie ... Solution des exercices. > Solution n°1 (exercice p. 13). Vrai. Faux les ...

Fiche de Td No 1

Fiche de Td No 1

Les longueurs de clefs des chiffrements symétriques actuels comme AES (128 ou 256 bits) sont largement au delà des limites Exercice No 3 permutation ...

Data Encryption Standard

Data Encryption Standard

Data Encryption Standard. Exercice 1 : Corriger si nécessaire. Exercice 2 : Utiliser la table de permutation IP du DES pour chiffrer le texte suivant :.

chapitre 3. protocoles de cryptographie`a clé secr`ete

chapitre 3. protocoles de cryptographie`a clé secr`ete

Exercice. Donner l'expression des blocs Ci. Page 7. Master Pro – Ingénierie Mathématique – Cryptographie.

Construction des chiffrements par bloc

Construction des chiffrements par bloc

DES: Data Encryption Standard. ? Propriétés: – Algorithme à clef privée. – Chiffrement par blocs de 64 bits. – Feistel 16 tours avec des sousclefs de 48

Corrigé

Corrigé

Le but de l'exercice est de montrer les liens d'implication ou de non-implication parmi les proprié- tés des fonctions de hachage : • Résistance `a la préimage

Cryptographie `a clé secr`ete

Cryptographie `a clé secr`ete

22 nov. 2014 Sources: François Arnault “Théorie des Nombres et Cryptographie” ... Exercice : exemple de l'approximation linéaire sur 3 tours du DES ...

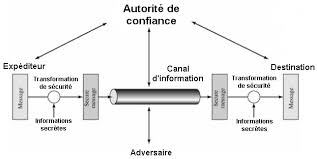

Théorie de linformation

Théorie de linformation

Des messages différents portent la même information le codage Détecter et/ou corriger les erreurs de transmission ...

Sécurité Informatique

Sécurité Informatique

Faculté des mathématiques de l'informatique et des sciences de la matière Exercice 1 : ... Corrigé TD 1 – Initiation à la Sécurité Informatique.

Architecture et technologie des ordinateurs

Architecture et technologie des ordinateurs

Cours et exercices corrigés 8.6 Structure des instructions niveau machine ... veulent intégrer des séries d'exercices à leurs cours théoriques.

Module Description: FTP_CryptCod / 2022-2023

Module Description: FTP_CryptCod / 2022-2023

1 nov. 2018 Explication des définitions de langue par lieu : ... Exercices avec corrigé permettant la mise en pratique et l'approfondissement des ...

Cryptographie

Cryptographie

Un algorithme de chiffrement opérant sur des blocs de tailles fixé à partir d'un message et d'une clé. 4) Quels sont les algorithmes principaux utilisé ?

[PDF] Data Encryption Standard

[PDF] Data Encryption Standard

Exercice 1 : Vérifier la parité de la clé D E S suivante : 1ADEC028FF342A8B Corriger si nécessaire Exercice 2 : Utiliser la table de permutation IP du DES

[PDF] Fiche de Td No 1 - IBISC

[PDF] Fiche de Td No 1 - IBISC

Exercice No 1 Exemple: 100 processeurs => 087 ans pour casser une clef des 56 bits Cf http://www unixprogram com/bc pdf Exercice No 2

exercices corrigé sur DES data encryption standard

exercices corrigé sur DES data encryption standard

exercices corrigé sur DES data encryption standard Examens Corriges PDF

Examen corrige Data Encryption Standard (DES)

Examen corrige Data Encryption Standard (DES)

Data Encryption Standard (DES) Examen corrigé MERISE 2 Page d pdf · corrige cryptographie exercices corrigés sur les semaphores et moniteurs

[PDF] chapitre 3 protocoles de cryptographie`a clé secr`ete

[PDF] chapitre 3 protocoles de cryptographie`a clé secr`ete

Exercice Donner l'expression des blocs Ci En déduire que si Ci est corrompu les Cj pour j>i + 1

[PDF] chapitre 4 aes

[PDF] chapitre 4 aes

Master Pro – Ingénierie Mathématique – Cryptographie A E S (Advanced Encryption Standard) Extensions de F2 Exercice sur les extensions de F2

[PDF] Exercice 1 - MixColumns - Irisa

[PDF] Exercice 1 - MixColumns - Irisa

L'AES est comme son nom l'indique un standard de chiffrement symétrique qui à remplacer le DES (Data Encryption Standard) devenu trop faible au regard

[PDF] Exercices de cryptographie

[PDF] Exercices de cryptographie

Le but de cet exercice est d'écrire un programme Python permettant de créer des espions s'envoyant des messages cryptés au moyen de l'algorithme RSA

Exercices corriges Cryptographie - Télécharger les modules pdf

Exercices corriges Cryptographie - Télécharger les modules pdf

Comment renforcer la force des chiffrements ? 9 7 Cryptographie moderne - Le cryptage à clé 10 7 1 Cryptographie moderne 10

[PDF] CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

[PDF] CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

Exercice 1 : Cryptage affine Chacune des 26 lettres est associée à l'un des entiers de 0 à 25 selon le tableau de correspondance suivant

Fiche de Td No 1

Exercice No 1

1.Evaluer le nombre moyende secondes dans une année. É

léments de correction :365.25*24*3600 =31557600.00 car 24 heures par jour et 3600 secondes par heure

2.On suppose que l'on connait un couple texte clair/texte chiffr

é, et le système cryptographique

utilis é. Le texte est chiffré avec une clef de 128 bits. Le nombre d'opérations pour le chiffrement est estim é à environ 1000 instructions. Un PC actuel (processeur intel E8400,10/2008))peut effectuer environ 26 000 millions d'instructions par seconde (MIPs). Estimer

le temps demand é pour une recherche de la clef par force brute. É léments de correction: Le pc teste 26 000 millions / 1000= 26 millions de clef par seconde2^128/26000000= 13087783343113017825514407978144.93120984615384615384 secondes

soit 414726827867550695411387 ann ées soit de l'ordre de 4 10^23avec une clef de 56 bits, on trouve 87 ans.2 remarques:

on peut r épartir les choses sur plusieurs machines et ainsi diviser encore le temps nécessaire. Exemple: 100 processeurs => 0,87 ans pour casser une clef des 56 bitsune attaque partielle peut avoir un certain pourcentage de chances de trouver la clef :

○chercher 5 ans s'il en faut 87 donne 5/87% de chances de trouver le clef soit 5,8% ce qui peutêtre inacceptable○chercher 5 ans pour une clef de 128bits donne 1021 % de chance de trouver la clef

ce qui est n égligeable.Si vous utilisez la commande bc, pensez à la lancer avec " bc l ». La fonction ln (log népérien) s'apelle l. On peut calculer un log en base 10 par : l(x)/l(10), un log en base 2 par l(x)/l(2).Cf http://www.unixprogram.com/bc.pdf

Exercice No 2

Pourévaluer la sécurité d'un chiffrement symétrique, on essaye d'estimer le temps et l'investissement

financier n écessaire pour retrouver la clef connaissant un couple (texte clair, texte chiffré), suffisamment long pour d éterminer la clef de façon unique (attaque "texte clair connu"). Pour beaucoup des chiffrements modernes, il s'agit du temps nécessaire pour retrouver la clef par

recherche exhaustive (attaque "force brute"). Quand c'est le cas on définit un niveau de sécurité qui

est la longueur de la clef si l'attaque par force brute est la seule possible, et qui est estimée en

fonction des faiblesses du chiffrement dans les autres cas. Ces attaques sont hautement parallélisables, on peut s'attendre à diviser le temps par deux en doublant les moyens financiers. Le

code DES (niveau de s écurité et clef de 56 bits) a été cassé en 1998, en 56 heures et pour un coût de250 000 $, en construisant une machine spécifique. En adaptant la loi de Moore à la situation on a :Loi de Moore Le co

ût d'une attaque donnée est divisé par 2 tous les 18 mois. Même si c'est assez subjectif, on pense que que le niveau de sécurité de 56 bits était suffisant en

1982.1.En utilisant ces donn

ées, estimer l'année limite de protection en fonction du niveau de sécurité (supérieur à 56) et la fonction réciproque donnant la taille minimale de clef en

fonction de l'ann ée. L'année limite est celle où votre protection sera équivalente à celle duDES 56 bits en 1982.

léments de correction: en 1982, 56 bits sont suffisants en 1982+a, 56+p bits sont suffisants. Onécrit a=f(p) et on cherche f.f(O)= 0

f(1)=1,5 (pour info) f(p+1)= f(p)+1.5Donc a=f(p)=p*1.5=p*3/2

dans l'autre sens: p=g(a)= a/1,5=a*2/32.Application: calculer l'ann

ée limite de protection pour un niveau de sécurité de 80 bits, 112 bits (triple DES à deux clefs), de 128 bits, le niveau de sécurité nécessaire pour une protection jusqu'en 2008, puis juqu'en 2027. Ces estimations sont subjectives et elles ne prennent pas en compte des progrès éventuels des

techniques de cryptanalyse, des r évolutions techniques inattendues. Elles n'ont pas grand sens sur une dur ée trop longue, au delà de quelques dizaines d'années. Les longueurs de clefs des chiffrements sym étriques actuels comme AES (128 ou 256 bits) sont largement au delà des limites de validité de ces estimations.é

léments de correction :f(8056)=(8056)*3/2=36 années => 1982+36=2018(11256)*3/2 =84 => 2066

(12856)*3/2=108 ans => 2090 (20081982)*2/3=17.33 bits donc 18 bits soit au total 56+18=74 bits (20271982)*2/3=30 bits donc 86 bitsExercice No 3 permutation alphab

étiqueChiffrez le texte 'salut les tepos' en utilisant la permutation alphabétique suivante : ABCDEFGHIJKLMNOPQRSTUVWXYZ

BFOEXCZJMGYULKPQDSTARWIVNH

Quelle est la clef de notre algorithme de chiffrement ? Éléments de correction: tbura uxt axqptla clef, c'est le tableauExercice No 4

On vous fournit un fichier sur http://www.ibisc.fr/~petit/Enseignement/Chiffrementcompression/ chiffré par permutation alphabétique. Déchiffrez le. Quelques outils à votre disposition :la commande tr qui permet de r

éaliser une substitution. Exemple: tr 'ABE' 'ety' fichier > fichier2 remplace A par e, B apr t, E par y dans le fichier et sauve le r ésultat dans fichier2. On peut évidemment utiliser des chaîne de taille inférieure ou supérieure à 3 caractères.La commande frequencecaracteres.sh est dans /home/petit/bin. Elle vous fournit la

fr équence de chaque caractère présent dans un fichier. Utilisation: frequence caracteres.sh nomFichier léments de correction :Exercice No 5Chiffrer avec le chiffre de Vigen

ère le texte suivant : " cryptographierulez » en utilisant comme clef le mot " tepos » ; léments de correction :cryptographierulez tepostepostepostepVVNDLHKGOHAMTFMEIO

Déchiffrez le texte chiffré suivant " URJJMZGJRTICU » sachant qu'il a été chiffré avec la

clef " crypto » léments de correction :SALUTLESTEPOS cryptocryptocURJJMZGJRTICU

Pour le m

ême texte en clair on obtient le texte chiffré suivant "UEDNELTSNWTQW».Quelle est la clef ? Pourraton d

échiffrer d'autres textes transmis avec la même clef ?SALUTLESTEPOS cestlapauseceUEDNELTSNWTQW

Memes questions avec le texte chiffr

é suivant : " CJPIR IPYGQ USMFJ OIR ».

SALUTLESTEPOS

KJEOYXLGNMFEU

CJPIRIPYGQUSM

Sources:

http://www.di.ens.fr/~bresson/P12M1/ article de Arjen K. Lenstra sur la solidité des clefs: http://cm.bell labs.com/who/akl/key_lengths.pdf.Annexes

Table de vigenère :ABCDEFGHIJKLMNOPQRSTUVWXYZ

BCDEFGHIJKLMNOPQRSTUVWXYZA

CDEFGHIJKLMNOPQRSTUVWXYZAB

DEFGHIJKLMNOPQRSTUVWXYZABC

EFGHIJKLMNOPQRSTUVWXYZABCD

FGHIJKLMNOPQRSTUVWXYZABCDE

GHIJKLMNOPQRSTUVWXYZABCDEF

HIJKLMNOPQRSTUVWXYZABCDEFG

IJKLMNOPQRSTUVWXYZABCDEFGH

JKLMNOPQRSTUVWXYZABCDEFGHI

KLMNOPQRSTUVWXYZABCDEFGHIJ

LMNOPQRSTUVWXYZABCDEFGHIJK

MNOPQRSTUVWXYZABCDEFGHIJKL

NOPQRSTUVWXYZABCDEFGHIJKLM

OPQRSTUVWXYZABCDEFGHIJKLMN

PQRSTUVWXYZABCDEFGHIJKLMNO

QRSTUVWXYZABCDEFGHIJKLMNOP

RSTUVWXYZABCDEFGHIJKLMNOPQ

STUVWXYZABCDEFGHIJKLMNOPQR

TUVWXYZABCDEFGHIJKLMNOPQRS

UVWXYZABCDEFGHIJKLMNOPQRST

VWXYZABCDEFGHIJKLMNOPQRSTU

WXYZABCDEFGHIJKLMNOPQRSTUV

XYZABCDEFGHIJKLMNOPQRSTUVW

YZABCDEFGHIJKLMNOPQRSTUVWX

ZABCDEFGHIJKLMNOPQRSTUVWXY

quotesdbs_dbs4.pdfusesText_8[PDF] chiffrement symétrique et asymétrique

[PDF] carte badgeo etudiant

[PDF] ejemplos del verbo ser

[PDF] ejercicios ser estar español para extranjeros

[PDF] ejercicios verbo ser y estar para imprimir

[PDF] arts plastiques 3ème cube

[PDF] vecteur dans l espace terminale s

[PDF] sujets bac géométrie dans l espace

[PDF] géométrie dans lespace 3ème exercices corrigés pdf

[PDF] structure cubique centrée

[PDF] compacité cubique simple

[PDF] section rhénanes alcools

[PDF] cubisme def

[PDF] cubisme caractéristiques pdf