Data Encryption Standard

Data Encryption Standard

suivante : 1ADEC028FF342A8B. Corriger si nécessaire. Exercice 2 : Utiliser la table de permutation IP du DES pour chiffrer le texte suivant :.

chapitre 3. protocoles de cryptographie`a clé secr`ete

chapitre 3. protocoles de cryptographie`a clé secr`ete

Exercice. Donner l'expression des blocs Ci. Page 7. Master Pro – Ingénierie Mathématique – Cryptographie.

Securite-Informatique-Cours-et-TD.pdf

Securite-Informatique-Cours-et-TD.pdf

Announcing the advanced encryption standard (AES). Federal Information Exercice 1 : Figure. 4.18 Vol de session TCP (Corrigé). Exercice 2 : Lors de l'attaque ...

Module Description: FTP_CryptCod / 2023-24

Module Description: FTP_CryptCod / 2023-24

1 nov. 2018 ... Data Encryption Standard (DES) Advanced Encryption Standard (AES)

Exercices de cryptographie

Exercices de cryptographie

Le but de cet exercice est d'écrire un programme Python permettant de créer des espions s'envoyant des messages cryptés au moyen de l'algorithme RSA. Chaque

Cryptographie

Cryptographie

3.3.2 DES (Data Encryption Standard) Corrigés des exercices ...

Master Pro – Ingénierie Mathématique – Cryptographie

Master Pro – Ingénierie Mathématique – Cryptographie

Exercice sur le corps A.E.S.. 1. Montrer que l'addition correspond au “ou A.E.S. (Advanced Encryption Standard). Les quatre étapes de A.E.S.. L'étape ...

Corrigé

Corrigé

Pour chacun des algorithmes de scheduling suivants : FCFS Plus haute. Page 2. priorité

Section 4 : Normes et standards

Section 4 : Normes et standards

22 nov. 2011 ... (STandard for the Exchange of Product model data) pour l'industrie ... Solution des exercices. > Solution n°1 (exercice p. 13). Vrai. Faux les ...

Fiche de Td No 1

Fiche de Td No 1

Les longueurs de clefs des chiffrements symétriques actuels comme AES (128 ou 256 bits) sont largement au delà des limites Exercice No 3 permutation ...

Data Encryption Standard

Data Encryption Standard

Data Encryption Standard. Exercice 1 : Corriger si nécessaire. Exercice 2 : Utiliser la table de permutation IP du DES pour chiffrer le texte suivant :.

chapitre 3. protocoles de cryptographie`a clé secr`ete

chapitre 3. protocoles de cryptographie`a clé secr`ete

Exercice. Donner l'expression des blocs Ci. Page 7. Master Pro – Ingénierie Mathématique – Cryptographie.

Construction des chiffrements par bloc

Construction des chiffrements par bloc

DES: Data Encryption Standard. ? Propriétés: – Algorithme à clef privée. – Chiffrement par blocs de 64 bits. – Feistel 16 tours avec des sousclefs de 48

Corrigé

Corrigé

Le but de l'exercice est de montrer les liens d'implication ou de non-implication parmi les proprié- tés des fonctions de hachage : • Résistance `a la préimage

Cryptographie `a clé secr`ete

Cryptographie `a clé secr`ete

22 nov. 2014 Sources: François Arnault “Théorie des Nombres et Cryptographie” ... Exercice : exemple de l'approximation linéaire sur 3 tours du DES ...

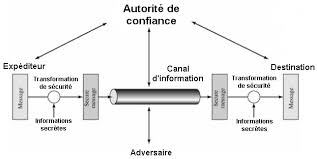

Théorie de linformation

Théorie de linformation

Des messages différents portent la même information le codage Détecter et/ou corriger les erreurs de transmission ...

Sécurité Informatique

Sécurité Informatique

Faculté des mathématiques de l'informatique et des sciences de la matière Exercice 1 : ... Corrigé TD 1 – Initiation à la Sécurité Informatique.

Architecture et technologie des ordinateurs

Architecture et technologie des ordinateurs

Cours et exercices corrigés 8.6 Structure des instructions niveau machine ... veulent intégrer des séries d'exercices à leurs cours théoriques.

Module Description: FTP_CryptCod / 2022-2023

Module Description: FTP_CryptCod / 2022-2023

1 nov. 2018 Explication des définitions de langue par lieu : ... Exercices avec corrigé permettant la mise en pratique et l'approfondissement des ...

Cryptographie

Cryptographie

Un algorithme de chiffrement opérant sur des blocs de tailles fixé à partir d'un message et d'une clé. 4) Quels sont les algorithmes principaux utilisé ?

[PDF] Data Encryption Standard

[PDF] Data Encryption Standard

Exercice 1 : Vérifier la parité de la clé D E S suivante : 1ADEC028FF342A8B Corriger si nécessaire Exercice 2 : Utiliser la table de permutation IP du DES

[PDF] Fiche de Td No 1 - IBISC

[PDF] Fiche de Td No 1 - IBISC

Exercice No 1 Exemple: 100 processeurs => 087 ans pour casser une clef des 56 bits Cf http://www unixprogram com/bc pdf Exercice No 2

exercices corrigé sur DES data encryption standard

exercices corrigé sur DES data encryption standard

exercices corrigé sur DES data encryption standard Examens Corriges PDF

Examen corrige Data Encryption Standard (DES)

Examen corrige Data Encryption Standard (DES)

Data Encryption Standard (DES) Examen corrigé MERISE 2 Page d pdf · corrige cryptographie exercices corrigés sur les semaphores et moniteurs

[PDF] chapitre 3 protocoles de cryptographie`a clé secr`ete

[PDF] chapitre 3 protocoles de cryptographie`a clé secr`ete

Exercice Donner l'expression des blocs Ci En déduire que si Ci est corrompu les Cj pour j>i + 1

[PDF] chapitre 4 aes

[PDF] chapitre 4 aes

Master Pro – Ingénierie Mathématique – Cryptographie A E S (Advanced Encryption Standard) Extensions de F2 Exercice sur les extensions de F2

[PDF] Exercice 1 - MixColumns - Irisa

[PDF] Exercice 1 - MixColumns - Irisa

L'AES est comme son nom l'indique un standard de chiffrement symétrique qui à remplacer le DES (Data Encryption Standard) devenu trop faible au regard

[PDF] Exercices de cryptographie

[PDF] Exercices de cryptographie

Le but de cet exercice est d'écrire un programme Python permettant de créer des espions s'envoyant des messages cryptés au moyen de l'algorithme RSA

Exercices corriges Cryptographie - Télécharger les modules pdf

Exercices corriges Cryptographie - Télécharger les modules pdf

Comment renforcer la force des chiffrements ? 9 7 Cryptographie moderne - Le cryptage à clé 10 7 1 Cryptographie moderne 10

[PDF] CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

[PDF] CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

Exercice 1 : Cryptage affine Chacune des 26 lettres est associée à l'un des entiers de 0 à 25 selon le tableau de correspondance suivant

Exercices de cryptographie

M1 informatique

1 Cryptographie classique

1.1 Divers

1. Donnez le texte en clair corr espondantau texte crypté suiv ant: irwimkriqirx hi wigyvmxi qewxiv mrjsvqexmuyi 2. On considère le c hiffrede Hill a vecm= 2,a= 3,b= 5,c= 2etd= 7. Codez le messageHelloet décodez le messagePBAQT BRD.

3. Relev ezles c hallengesde cryptographie prop oséspar le siteNewbieCon test.

1.2 Programmation

Implémentez les chiffres suivants, par exemple en Python ou pour une plate-forme mobile. L"utilisateur doit pouvoir : choisir sa clé s"il y a lieu, crypter et décrypter. -(Substitutions)Atbash, César, Vigenère, homophone avec carré de Polybe, Playfair, Hill (cas oùm= 2uniquement). -(Transpositions)Transposition rectangulaire. -(Surchiffrements)Delastelle.Dans un premier temps, seules les lettres du message à traiter seront cryptées/décryptées (les

autres caractères seront ignorés). Dans un second temps, vous étendrez les programmes n"utilisant

pas de carré de Polybe à la portion de la table ASCII allant du caractère 32 (espace) au caractère

126 (tilde).

2 DES simplifié

On considère une simplification de l"algorithme DES dans laquelle les clés et les blocs ont une

taille de 16 bits (au lieu de 64). Les tables utilisées dans cette simplification sont en annexe, à la fin

de ce document (section A ). On considère les éléments suivants donnés en notation hexadécimale :K= 0x1a2b;la clé

M= 0x3c4d;un bloc du texte en clair.

Les conversions entre écritures hexadécimales et binaires se font simplement en utilisant le tableau

de correspondances suivant :hexa01234567 bin00000001001000110100010101100111 hexa89abcdef bin10001001101010111100110111101111 Par exemple, 23 en hexadécimal correspond à0010|{z}20011|{z}

3en binaire.

1. Calculer les deux sous-blo csde 8 bits L0etR0(figure1 ). 12.Appliquer l"expansion EsurR0pour obtenirE(R0)(figure2 ).

3. Dériv erla première sous-clé K1(figure3 ); la rotation à gauche est de 1 bit. 4. Calculer A=E(R0)K1, oùest le ou exclusif (xor). 5. Group erles bits de Aen 2 blocs de 6 éléments et calculer la valeur fournie par la S-BoxS1 sur le premier bloc et celle fournie parS2sur le second bloc (figures2 et 4 ). 6. Concaténer les résultats obten usà la question ( 5 ) ci-dessus pour obtenir la suiteBde 8 bits. 7. Appliquer la p ermutationPàBpour obtenirP(B)(figure2 ). 8.Calculer R1=P(B)L0.

9. Écrire en hexadécimal le blo cc hiffréL1R1obtenu (figure1 ).3 DES complet

Les tables utilisées dans l"algorithme DES complet sont en annexe, à la fin de ce document (section B ). On considère les éléments suivants donnés en notation hexadécimale :K= 0x0123456789abcdef;la clé

M= 0x23456789abcdef01;un bloc du texte en clair.

Les conversions entre écritures hexadécimales et binaires se font comme à l"exercice précédent.

1. Calculer les deux sous-blo csde 3 2bits L0etR0(figure1 ). 2. Appliquer l"expansion EsurR0pour obtenirE(R0)(figure2 ). 3. Dériv erla première sous-clé K1(figure3 ); la rotation à gauche est de 1 bit. 4. Calculer A=E(R0)K1, oùest le ou exclusif (xor). 5. Group erles bits de Aen blocs de 6 éléments et calculer les valeurs fournies par les S-Box S1, ...,S8correspondantes (figures2 et 4 ).

6. Concaténer les résu ltatsobten usà la question ( 5 ) ci-dessus pour obtenir la suiteBde 32 bits. 7. Appliquer la p ermutationPàBpour obtenirP(B)(figure2 ). 8.Calculer R1=P(B)L0.

9. Écrire en hexadécimal le blo cc hiffréL1R1obtenu (figure1 ). Vérifiez vos réponses en implémentant l"algorithme du DES en Python. 4 RSACalculs à la main

On choisitp= 5etq= 11.

1.Com bienv autn?

2.Com bienv aut(n)?

3.On c hoisite= 3: est-ce correct? Pourquoi?

4.Donnez une v aleurcorrecte p ourd.

5.Cryptez le message M= 5.

Un sujet d"examen

Résolvez l"exercice 1 du

sujet d"examen de 20 09. 2 Figure1 - Les 16 rondes du DES, oùIPest la permutation initiale,FPla permutation finale,Fla fonction de Feistel etle ou exclusif (xor).Figure2 - La fonction de FeistelF, oùEest l"expansion,le ou exclusif (xor), lesS1, ...,S8

sont les S-Box etPest la permutation. 3 Figure3 - Calcul des sous-clés du DES. La notation<<publique et une clé privée qui sont fabriquées à la création de l"espion. Le programme doit proposer

le menu suivant à l"utilisateur et exécuter l"action correspondant à son choix :1) Creer un espion

2) Afficher la liste des espions

3) Envoyer un message

4) Quitter le programme

Nombres premiers

Écrivez le moduleEratosthenepermettant de gérer les nombres premiers. Vous prévoirez leséléments suivants.

La liste criblequi sert à stocker les nombres premiers qui sont calculés pendant l"exécution

du programme. La fonction estPremierprenant en argument un entier et renvoyanttruesi et seulement si l"entier est premier. Vous écrirez cette méthode en utilisant la technique du crible d"Era- tosthène. La fonction getprenant en argument une borne (un entier) et renvoyant un nombre premier strictement plus petit que cette borne et choisi au hasard.Modulo

Écrivez le moduleModulopermettant de gérer des calculs dansZ=nZ. Vous prévoirez leséléments suivants.

La fonction inverseprenant en argument deux entiersaetnet renvoyant l"inverse dea modulon. La fonction puissanceprenant en argument trois entiersa,betnet renvoyant le nombre : (aà la puissanceb) modulon. 4Schéma de remplissage

Écrivez le moduleOAEPpermettant de gérer le schéma de remplissage précédant le cryptage.

Vous prévoirez :

les fonctions GetHcalculant un résumé (digest) de leur argument, par exemple en utilisantSHA1 ou MD5 (module

hashlib de Python); la fonction padprenant en argument un message en clairmet renvoyant les nombresXetY calculés par le schéma de remplissage OAEP; vous vous arrangerez pour que ces nombres soient plus petits que l"entierndu cryptage RSA; la fonction unpadprenant en argument des nombresXetY(supposés calculés par OAEP) et renvoyant le messagemcorrespondant.Les espions

Écrivez la classeEspionpermettant de gérer les espions créés par l"utilisateur. Vous prévoirez

les éléments suivants. Les attributs p,q,n,phi_n,eetd(des entiers) correspondant aux nombres du même nom dans l"algorithme RSA. L"attribut nom(une chaîne de caractères) permettant de stocker le nom de l"espion. Un constructeur don tles argumen tsson t: un ec haînede caractères p ermettantd"initia- liser le nom, un entier permettant d"initialiserpet un entier permettant d"initialiserq. Ce constructeur devra calculer la valeur denet dephi_n, choisir au hasard une valeur convenable pourepuis calculer la valeur ded. Les métho desget_e,get_netgetNomqui renvoient respectivement la valeur de l"attribut e,netnom. La métho decrypterprenant en argument un message (une chaîne de caractères) et deux entierseetnet qui crypte le message en utilisant la clé publique(e,n). La m éthodedecrypterprenant en argument un message crypté, qui décrypte le messageen utilisant la clé privée(d,n)(attributs définis ci dessus) et qui renvoie une chaîne de

quotesdbs_dbs4.pdfusesText_8[PDF] chiffrement symétrique et asymétrique

[PDF] carte badgeo etudiant

[PDF] ejemplos del verbo ser

[PDF] ejercicios ser estar español para extranjeros

[PDF] ejercicios verbo ser y estar para imprimir

[PDF] arts plastiques 3ème cube

[PDF] vecteur dans l espace terminale s

[PDF] sujets bac géométrie dans l espace

[PDF] géométrie dans lespace 3ème exercices corrigés pdf

[PDF] structure cubique centrée

[PDF] compacité cubique simple

[PDF] section rhénanes alcools

[PDF] cubisme def

[PDF] cubisme caractéristiques pdf