Data Encryption Standard

Data Encryption Standard

suivante : 1ADEC028FF342A8B. Corriger si nécessaire. Exercice 2 : Utiliser la table de permutation IP du DES pour chiffrer le texte suivant :.

chapitre 3. protocoles de cryptographie`a clé secr`ete

chapitre 3. protocoles de cryptographie`a clé secr`ete

Exercice. Donner l'expression des blocs Ci. Page 7. Master Pro – Ingénierie Mathématique – Cryptographie.

Securite-Informatique-Cours-et-TD.pdf

Securite-Informatique-Cours-et-TD.pdf

Announcing the advanced encryption standard (AES). Federal Information Exercice 1 : Figure. 4.18 Vol de session TCP (Corrigé). Exercice 2 : Lors de l'attaque ...

Module Description: FTP_CryptCod / 2023-24

Module Description: FTP_CryptCod / 2023-24

1 nov. 2018 ... Data Encryption Standard (DES) Advanced Encryption Standard (AES)

Exercices de cryptographie

Exercices de cryptographie

Le but de cet exercice est d'écrire un programme Python permettant de créer des espions s'envoyant des messages cryptés au moyen de l'algorithme RSA. Chaque

Cryptographie

Cryptographie

3.3.2 DES (Data Encryption Standard) Corrigés des exercices ...

Master Pro – Ingénierie Mathématique – Cryptographie

Master Pro – Ingénierie Mathématique – Cryptographie

Exercice sur le corps A.E.S.. 1. Montrer que l'addition correspond au “ou A.E.S. (Advanced Encryption Standard). Les quatre étapes de A.E.S.. L'étape ...

Corrigé

Corrigé

Pour chacun des algorithmes de scheduling suivants : FCFS Plus haute. Page 2. priorité

Section 4 : Normes et standards

Section 4 : Normes et standards

22 nov. 2011 ... (STandard for the Exchange of Product model data) pour l'industrie ... Solution des exercices. > Solution n°1 (exercice p. 13). Vrai. Faux les ...

Fiche de Td No 1

Fiche de Td No 1

Les longueurs de clefs des chiffrements symétriques actuels comme AES (128 ou 256 bits) sont largement au delà des limites Exercice No 3 permutation ...

Data Encryption Standard

Data Encryption Standard

Data Encryption Standard. Exercice 1 : Corriger si nécessaire. Exercice 2 : Utiliser la table de permutation IP du DES pour chiffrer le texte suivant :.

chapitre 3. protocoles de cryptographie`a clé secr`ete

chapitre 3. protocoles de cryptographie`a clé secr`ete

Exercice. Donner l'expression des blocs Ci. Page 7. Master Pro – Ingénierie Mathématique – Cryptographie.

Construction des chiffrements par bloc

Construction des chiffrements par bloc

DES: Data Encryption Standard. ? Propriétés: – Algorithme à clef privée. – Chiffrement par blocs de 64 bits. – Feistel 16 tours avec des sousclefs de 48

Corrigé

Corrigé

Le but de l'exercice est de montrer les liens d'implication ou de non-implication parmi les proprié- tés des fonctions de hachage : • Résistance `a la préimage

Cryptographie `a clé secr`ete

Cryptographie `a clé secr`ete

22 nov. 2014 Sources: François Arnault “Théorie des Nombres et Cryptographie” ... Exercice : exemple de l'approximation linéaire sur 3 tours du DES ...

Théorie de linformation

Théorie de linformation

Des messages différents portent la même information le codage Détecter et/ou corriger les erreurs de transmission ...

Sécurité Informatique

Sécurité Informatique

Faculté des mathématiques de l'informatique et des sciences de la matière Exercice 1 : ... Corrigé TD 1 – Initiation à la Sécurité Informatique.

Architecture et technologie des ordinateurs

Architecture et technologie des ordinateurs

Cours et exercices corrigés 8.6 Structure des instructions niveau machine ... veulent intégrer des séries d'exercices à leurs cours théoriques.

Module Description: FTP_CryptCod / 2022-2023

Module Description: FTP_CryptCod / 2022-2023

1 nov. 2018 Explication des définitions de langue par lieu : ... Exercices avec corrigé permettant la mise en pratique et l'approfondissement des ...

Cryptographie

Cryptographie

Un algorithme de chiffrement opérant sur des blocs de tailles fixé à partir d'un message et d'une clé. 4) Quels sont les algorithmes principaux utilisé ?

[PDF] Data Encryption Standard

[PDF] Data Encryption Standard

Exercice 1 : Vérifier la parité de la clé D E S suivante : 1ADEC028FF342A8B Corriger si nécessaire Exercice 2 : Utiliser la table de permutation IP du DES

[PDF] Fiche de Td No 1 - IBISC

[PDF] Fiche de Td No 1 - IBISC

Exercice No 1 Exemple: 100 processeurs => 087 ans pour casser une clef des 56 bits Cf http://www unixprogram com/bc pdf Exercice No 2

exercices corrigé sur DES data encryption standard

exercices corrigé sur DES data encryption standard

exercices corrigé sur DES data encryption standard Examens Corriges PDF

Examen corrige Data Encryption Standard (DES)

Examen corrige Data Encryption Standard (DES)

Data Encryption Standard (DES) Examen corrigé MERISE 2 Page d pdf · corrige cryptographie exercices corrigés sur les semaphores et moniteurs

[PDF] chapitre 3 protocoles de cryptographie`a clé secr`ete

[PDF] chapitre 3 protocoles de cryptographie`a clé secr`ete

Exercice Donner l'expression des blocs Ci En déduire que si Ci est corrompu les Cj pour j>i + 1

[PDF] chapitre 4 aes

[PDF] chapitre 4 aes

Master Pro – Ingénierie Mathématique – Cryptographie A E S (Advanced Encryption Standard) Extensions de F2 Exercice sur les extensions de F2

[PDF] Exercice 1 - MixColumns - Irisa

[PDF] Exercice 1 - MixColumns - Irisa

L'AES est comme son nom l'indique un standard de chiffrement symétrique qui à remplacer le DES (Data Encryption Standard) devenu trop faible au regard

[PDF] Exercices de cryptographie

[PDF] Exercices de cryptographie

Le but de cet exercice est d'écrire un programme Python permettant de créer des espions s'envoyant des messages cryptés au moyen de l'algorithme RSA

Exercices corriges Cryptographie - Télécharger les modules pdf

Exercices corriges Cryptographie - Télécharger les modules pdf

Comment renforcer la force des chiffrements ? 9 7 Cryptographie moderne - Le cryptage à clé 10 7 1 Cryptographie moderne 10

[PDF] CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

[PDF] CHIFFREMENT ET CRYPTOGRAPHIE Exercice 1 : Cryptage affine

Exercice 1 : Cryptage affine Chacune des 26 lettres est associée à l'un des entiers de 0 à 25 selon le tableau de correspondance suivant

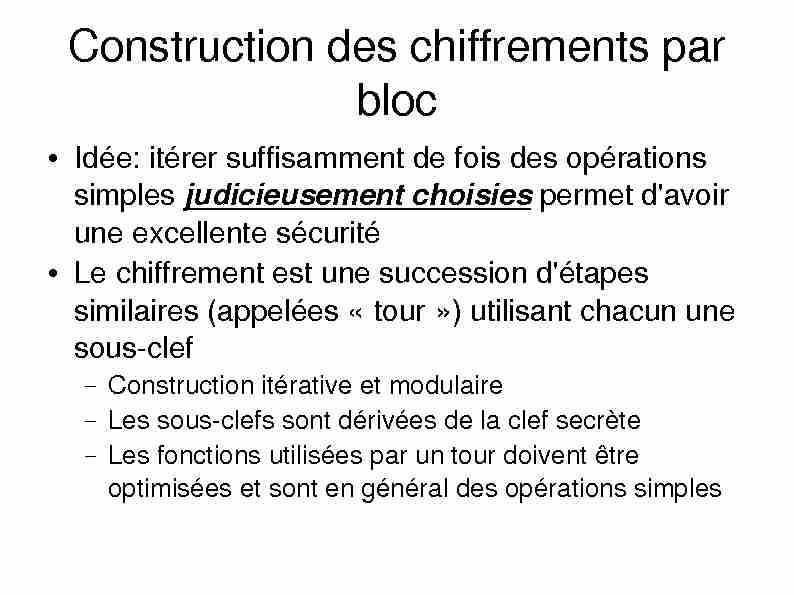

Construction des chiffrements par

blocIdée: itérer suffisamment de fois des opérations simples judicieusement choisies permet d'avoir

une excellente sécuritéLe chiffrement est une succession d'

étapes similaires (appel

ées " tour ») utilisant chacun une sousclef -Construction itérative et modulaire-Les sousclefs sont d

érivées de la clef secrète-Les fonctions utilisées par un tour doivent être optimis

ées et sont en général des opérations simplesConstruction des chiffrements par

blocDérivationdes

sousclefsTour No 2Texte chiffr

éTexte clair

Tour No 1Tour No 1

Tour No nK2

Kn K1KMéthode par substitutions/permutations

substitutionMessage entr

ée tour suivantMessage sortie tour pr

écédentpermutationKiDécomposition d'un tour: -Utilisation de la clef Ki -Fonction de substitution -Fonction de permutationSubstitution: un symbole du texte clair est

remplac é par un autre symbole. Cf tables de substitution du DES (SBoxes). Ajoute de la confusion. permutation: on échange entre eux les symboles du texte en clair. Ajoute de la diffusionSchéma de FeistelChiffrement:

-L1=R0 -R1=L0 f(R0, K) Déchiffrement:-R0=L1

-L0=R1f(R0, K)La fonction f est appel

ée fonction de confusionR1L1fL0R0L0

KRéseau de FeistelConstitu

é de plusieurs tours (ou rondes) ou

tages de FeistelChiffrement et déchiffrement sont efficaces si chaque

tour l'estLa complexit

é du d

écryptage croit de fa

çon exponentielle avec le nombre de tour

DES: Data Encryption Standard

Propriétés:-Algorithme

à clef privée-Chiffrement par blocs de 64 bits -Feistel 16 tours avec des sousclefs de 48 bits -Conçu dans les années 1970-Consid

éré comme obsolète de nos joursConception: partir de l'algorithme Lucifer (IBM, 1970)-Corrigé par la NSA :Clefs de 56 bits au lieu de 64

Bo îtes S corrigéesLes but de la NSA ne seront découverts qu'en 1990-Standard FIPS 462 en 1977

DES: schémaR16L16fKiR1L1fL0R0L0K1

15 fois encorePermutation IP

Permutation IP1

DES: permutation initiale IP

585042342618102

605244362820124

625446383022146

645648403224168

57494133251791

595143352719113

615345372921135

635547393123157

Le 58e bit devient le premier, le 50e bit devient le deuxième, ..le 1er bit devient le 40esi m=p1p2...p64 alors P(m)=p58p50...p7

DES: permutation finale

408481656246432

397471555236331

386461454226230

375451353216129

364441252206028

353431151195927

342421050185826

33141949175725

Le 40e bit devient le premier, le 8e bit devient le deuxième, ...le deuxième bit devient le 50e, ... cette permutation est l'inverse de la premi

ère.

DES: fonction f

La fonction f est une

fonction de 32 bits vers32 bits constituée:-d'une expansion de Ri

de 32 bits vers 48 bits -d'un XOR avec 48 bits dérivés de la clef-de l'application de 8

sousfonctionsde 6 bits vers 4 bits : les boîtes S-d'une permutation des

32 bits sortantsE

DES: fonction f

La fonction f n'est pas inversible (elle n'a pas

besoin de l'être)L'expansion duplique certains bitsLes bo

îtes assurent la non linéarité (6 bits > 4 bits pour chaque bo îte)La permutation renforce la diffusion (tout comme le fait le croisement du schéma de Feistel)

DES: expansion E

3212345

456789

8910111213

121314151617

161718192021

202122232425

242526272829

28293031321

Le 32e bit devient le premier, le 1er bit devient le 2e, ...DES: permutation P

1672021

29122817

1152326

5183110

282414

322739

1913306

2211425

Le 16e bit devient le 1er, le 7e bit devient le 2e, ...DES: boîtes de substitutionsS1

1441312151183106125907

0157414213110612119538

4114813621115129731050

1512824917511314100613

S21518146113497213120510

3134715281412011069115

0147111041315812693215

1381013154211671205149

S31009146315511312711428

1370934610285141211151

1364981530111212510147

1101306987415143115212

S47131430691012851112415

1381156150347212110149

1069012117131513145284

3150610113894511127214Utilisation des bo

îtesS:si B=b1b2b3b4b5b6

s(B) est le mot binaire situé à la ligne b1b6 et

à la colonne b2b3b4b5.

La num

érotation des lignes et des colonnes commence

à 0.Exemple: S1(111001):

Ligne 11=ligne3

Colonne 1100=colonne 12

S1(111001)=10=1010

DES: boîtes de substitutionsS5

2124171011685315130149

1411212471315015103986

4211110137815912563014

1181271142136150910453

S61211015926801334147511

1015427129561131401138

9141552812370410113116

4321295151011141760813

S74112141508133129751061

1301174911014351221586

1411131237141015680592

6111381410795015142312

S81328461511110931450127

1151381037412561101492

7114191214206101315358

2114741081315129035611

DES: génération des clefs des rondes

Décalage: LSI : 28 bits > 28 bits-LSI(C) d

écalage vers la gauche de Vi bits

-Vi=1 si i =1,2,9 ou 16 -Vi=2 sinonPC1: une fonction qui retourne 2 mots de 28 bits

à partir d'un mot de 64 bits

-Elle supprime les bits de parit é (8, 16, ..., 64)-On obtient la clef de 56 bits en 2 mots de 28 bits PC2: -28 bitsx28bits > 48 bits -Son r ésultat fait 48 bits et sert de paramètre à la fonction f de DES DES : génération des clefs2 blocs de 28 bits (=56 bits de la clef)C15D15C0D0

C1D1PC164 bits donc 8 bits de parit

é r

épartis aux positions 8, 16, ... 64K15 (48 bits)K1 (48 bits)PC2PC2LS1

LS2LS1

LS16LS2

LS16C16D16K16 (48 bits)PC2

DES: génération des clefs des rondes PC1

Gauche

5749413325179

1585042342618

1025951433527

1911360524436

Droite

63554739312315

7625446383022

1466153453729

211352820124

Si k=k1k2...k64 alors :

C=k57k49...k36

D=k63k55...k4

DES: génération des clefs des rondes PC2

PC21417112415

3281562110

2319124268

1672720132

415231374755

304051453348

444939563453

464250362932

PC2(b1b2...b56)=b14b17...b32

DES: performances

Des opérations simples:-La structure de Feistel est rapide -La d érivation des clefs est particulièrement simple et efficace -Les bo îtes S se cablent facilement en matérielDES utilise des opérations simples facilement impl

émentables sur des puces spécialisées-XXXMb/s sur un XXXà XXX MHz-1,5Gb/s sur une puce sp

écialisée bas de gamme

DES: sécuritéApr

ès 16 tours, résultat statistiquement plat-Aucune propriété du message source ne sera d

étectableUne l

égère modification du texte chiffré ou de la clef => de grosses modifications du texte chiffr

é-Bonn

é résistance aux attaques par analyse diff

érentielles

DES: cryptanalyse

Force brute : espace des clefs : 256

-À la portée d'une PME (cf TD)-En 1998, l'EFF (Electronic Frontier Fondation) construit une machinequotesdbs_dbs30.pdfusesText_36[PDF] chiffrement symétrique et asymétrique

[PDF] carte badgeo etudiant

[PDF] ejemplos del verbo ser

[PDF] ejercicios ser estar español para extranjeros

[PDF] ejercicios verbo ser y estar para imprimir

[PDF] arts plastiques 3ème cube

[PDF] vecteur dans l espace terminale s

[PDF] sujets bac géométrie dans l espace

[PDF] géométrie dans lespace 3ème exercices corrigés pdf

[PDF] structure cubique centrée

[PDF] compacité cubique simple

[PDF] section rhénanes alcools

[PDF] cubisme def

[PDF] cubisme caractéristiques pdf